13. Sécurité des informations sur Internet

13.5. Utiliser PGP pour chiffrer les messages électroniques

PGP

PGP (Pretty Good Privacy) est un programme cryptographique (cryptage) avec haut degré fiabilité, qui permet aux utilisateurs d'échanger des informations par voie électronique en toute confidentialité.

Le principal avantage de ce programme est que pour échanger des messages cryptés, les utilisateurs n'ont pas besoin de se transférer des clés secrètes, car Ce programme est construit sur le principe de la cryptographie publique ou échange de clé publique.

Les utilisateurs peuvent formulaire ouvert s'échangent leurs clés publiques via Internet sans se soucier de la possibilité d'un accès non autorisé par des tiers à leurs messages confidentiels.

PGP utilise le principe de l'utilisation de deux clés interdépendantes : une publique et une privée. Vous seul avez accès à la clé privée, et votre Clé publique vous diffusez à vos correspondants.

PGP chiffre un message de telle manière que personne d'autre que le destinataire du message ne puisse le déchiffrer. Le créateur de PGP, Philip Zimmerman, a publié ouvertement le code du programme, qui a été examiné à plusieurs reprises par des cryptanalystes de haut niveau et aucun d'entre eux n'a trouvé de faiblesse dans le programme.

Comment fonctionne PGP

Lorsqu'un utilisateur chiffre un message à l'aide de PGP, le programme compresse d'abord le texte, ce qui réduit le temps nécessaire à l'envoi d'un message (par exemple, via un modem) et augmente la force du cryptage. La plupart des techniques de cryptanalyse (cassure des messages chiffrés) reposent sur l'étude de « modèles » inhérents à fichiers texte, ce qui aide à casser la clé. La compression élimine ces « dessins » et augmente ainsi la sécurité du message chiffré.

PGP génère ensuite une clé de session, qui est nombre aléatoire, créé par les mouvements de votre souris et les frappes du clavier.

Une fois les données chiffrées, la clé de session est chiffrée à l'aide de la clé publique du destinataire du message et envoyée au destinataire avec le texte chiffré.

Le décryptage s'effectue dans l'ordre inverse. Le programme PGP du destinataire utilise la clé privée du destinataire pour dériver une clé de session temporaire, que le programme utilise ensuite pour déchiffrer le texte chiffré.

Clés

Une clé est un numéro utilisé par un algorithme cryptographique pour chiffrer du texte. En règle générale, les clés sont très gros chiffres. La taille de la clé est mesurée en bits. Un nombre représenté par 1024 bits est très grand. En cryptographie publique, plus la clé est grande, plus elle est difficile à déchiffrer.

Bien que les clés publiques et privées soient liées, il est extrêmement difficile d’obtenir la clé privée à partir de la seule clé publique, mais cela est possible avec une grande puissance de calcul. Il est donc extrêmement important de choisir les clés taille appropriée: assez grand pour être en sécurité et assez petit pour être en sécurité Mode rapide travail. Des clés plus grandes seront plus sécurisées sur une période plus longue. Par conséquent, si vous devez crypter des informations afin qu'elles soient stockées pendant plusieurs années, vous devez alors utiliser une clé plus longue.

Les clés sont stockées sur le disque dur de votre ordinateur sous forme cryptée sous la forme de deux fichiers : un pour les clés publiques et un pour les clés privées. Ces fichiers sont appelés « porte-clés ». Lorsque vous travaillez avec le programme PGP, vous contribuerez généralement aux clés publiques de vos correspondants dans des « anneaux » publics. Vos clés privées sont stockées dans votre « anneau » privé.

Signature numérique

Un énorme avantage de la cryptographie publique est également la possibilité d'utiliser signature numérique, qui permet au destinataire du message de vérifier l'identité de l'expéditeur du message, ainsi que l'intégrité (fidélité) du message reçu.

Une signature numérique remplit la même fonction qu'une signature manuelle. Cependant, une signature manuscrite est facile à falsifier. Une signature numérique est presque impossible à falsifier.

Une fonction de hachage est utilisée pour déterminer l'intégrité du message reçu. Il est quelque peu similaire à une « somme de contrôle », ou code de vérification des erreurs CRC, qui représente un message de manière compacte et est utilisé pour vérifier les modifications apportées au message.

Fonction de hachage

La « fonction de hachage » fonctionne de telle manière que si les informations changent d'une manière ou d'une autre, même d'un bit, le résultat de la « fonction de hachage » sera complètement différent. À l'aide d'une « fonction de hachage » et d'une clé privée, une « signature » est créée et transmise par le programme avec le texte.

Lorsqu'un message est reçu, le destinataire utilise PGP pour reconstruire les données originales et vérifier la signature.

En supposant qu'une formule de fonction de hachage fiable soit utilisée, il est impossible de supprimer une signature d'un document et de la mettre dans un autre, ou de modifier d'une manière ou d'une autre le contenu d'un message. Toute modification apportée à un document signé sera immédiatement détectée lors de la vérification de la signature.

Phrase secrète

Une autre fonctionnalité de sécurité de PGP est la phrase secrète.

Une phrase secrète est une combinaison de plusieurs mots théoriquement plus sécurisée qu’un mot de passe. La phrase secrète doit être telle qu'elle ne soit pas oubliée plus tard et que des tiers ne puissent pas la deviner.

Si vous oubliez votre phrase secrète, vous ne pourrez jamais récupérer vos informations cryptées. Votre clé privée est complètement inutile sans connaître la phrase secrète.

Génération de clé

1. Cliquez sur le bouton "START" et sélectionnez la commande "Exécuter". Sélectionnez le programme PGPKEYS.

2. Accédez au menu CLÉS et exécutez la commande NOUVELLE CLÉ.

Cliquez sur "Suivant"

Entrez votre nom et adresse e-mail

Cliquez sur "Suivant"

Sélectionnez la taille de clé 2048 ou 1024 et cliquez sur « Suivant »

Mettez en surbrillance la phrase key pair expire never (la key pair n'expire jamais) et cliquez sur « Suivant »

Entrez deux fois mot de passe secret et cliquez sur « Suivant »

Le programme commencera à générer une paire de clés. Si le programme ne dispose pas de suffisamment d'informations, il peut vous demander d'appuyer sur quelques touches au hasard et de déplacer la souris. Cela doit être fait.

Ensuite, le programme vous informera que le processus de génération de clé est terminé.

Cliquez sur "Suivant"

Cliquez ensuite à nouveau sur « Suivant »

Ensuite, vous devez cliquer sur la commande Terminé

Ceci termine le processus de création d'une paire de clés et vous pouvez commencer à utiliser le programme.

3. Échangez des clés publiques avec vos correspondants. Pour ce faire, vous devez exécuter la commande LAUNCH PGP KEYS, sélectionner votre clé (un fichier avec votre nom) dans la fenêtre, faire un clic droit et sélectionner la commande EXPORTER.

Une fenêtre apparaîtra, avec laquelle vous pourrez spécifier le chemin où enregistrer le fichier avec le nom.

Ce fichier doit être envoyé à votre correspondant en échange de sa clé publique.

Dès réception de la clé publique de votre correspondant, vous devez le lancer en cliquant dessus double-cliquez souris, sélectionnez-le dans la fenêtre et exécutez la commande IMPORT.

4. Vous pouvez désormais vous envoyer des messages cryptés, qui sont cryptés avec la clé publique du destinataire du message.

Vous pouvez placer votre clé publique sur un serveur spécial, elle sera alors disponible pour tous ceux qui souhaitent correspondre avec vous. Le programme PGP lui-même vous offre le choix de communiquer votre clé publique aux correspondants - en la stockant sur le serveur ou en l'envoyant par courrier.

Comment envoyer un message crypté

Une fois la clé publique de votre correspondant installée sur votre ordinateur, le message peut être envoyé au destinataire.

Il existe trois manières principales de chiffrer les informations :

- directement dans le programme de messagerie ;

- en copiant le texte dans le presse-papier de Windows ;

- grâce au cryptage de l'intégralité du fichier, qui est ensuite joint au message.

Considérons la deuxième méthode.

1. Composez un message dans votre programme de messagerie.

2. Sélectionnez le message et copiez-le dans le presse-papiers de Windows.

3. Lancez PGP. Une boîte de dialogue PGP appelée PGPkeys apparaît.

4. Sélectionnez l'adresse (clé publique) du correspondant (clé du destinataire du message) et double-cliquez dessus pour qu'elle apparaisse en dessous, puis cliquez sur OK et le programme cryptera tout le contenu du presse-papiers.

5. Après cela, accédez au message avec le texte précédemment sélectionné, placez la souris sur le champ du message, cliquez sur le bouton droit de la souris et exécutez la commande Coller.

En conséquence, le contenu crypté du presse-papiers remplace le message précédent et le processus de cryptage se termine. Vous pouvez maintenant envoyer un message comme d'habitude.

Considérons la troisième méthode.

1. Créez du texte dans un éditeur, par exemple le Bloc-notes, et enregistrez-le sous forme de fichier.

2. Dans l'Explorateur, sélectionnez le fichier et cliquez sur le bouton droit de la souris. Une commande appelée PGP apparaîtra au bas de la commande options. En plaçant la souris sur PGP, nous verrons un menu déroulant composé de 4 commandes :

Crypter

signe

chiffrer et signer

essuyer

3. Sélectionnez la commande chiffrer. Une boîte de dialogue de sélection de la clé publique du correspondant apparaîtra.

4. Sélectionnez une clé, cliquez sur OK, entrez le mot de passe. En conséquence, nous obtenons un fichier crypté.

Après cela, il est recommandé d'exécuter une commande supplémentaire dans le menu PGP : wipe (effacer, détruire le fichier d'origine).

Après cette opération, le fichier conserve le même nom, mais le type d'extension devient .

Ce fichier peut désormais être joint à un message et envoyé avec celui-ci.

Comment décrypter un message reçu

Vous pouvez décrypter le message reçu comme suit. Sélectionnez le texte chiffré obtenu, copiez-le dans le presse-papiers de Windows, accédez au menu PGP via la barre des tâches Windows avec la souris et sélectionnez la commande décrypter et vérifier le presse-papiers. Une fenêtre du programme PGP apparaît, dans laquelle vous devez saisir le mot de passe et cliquer sur OK. Le message sera décrypté.

Lorsqu'on travaille avec le programme PGP, le problème suivant apparaît : lorsque les messages sortants sont cryptés avec la clé publique de leur correspondant, l'expéditeur des messages ne peut pas les lire ultérieurement. Seul le destinataire peut lire un tel message. Résultat : l’expéditeur ne peut plus lire ses messages préalablement cryptés.

Il existe une option dans les paramètres PGP qui vous permet de crypter vos messages sortants de manière à pouvoir les lire ultérieurement (extraits de l'archive et lus).

Pour ce faire, cliquez sur le symbole PGP dans la barre des tâches, exécutez la commande des préférences PGP, allez dans Général et cochez la case à côté de la commande Toujours chiffrer avec la clé par défaut.

De plus, vous devez vous rendre sur PGPkeys, sélectionner votre clé avec la souris, aller dans le menu des clés et exécuter la commande définie comme clé par défaut.

Vous pouvez également modifier votre phrase secrète ici :

- sélectionnez votre clé avec la souris,

- cliquez sur le bouton droit de la souris, exécutez les propriétés de la touche de commande, modifiez la phrase secrète et modifiez votre phrase secrète.

Référence rapide des commandes PGP

Chiffrer un fichier texte avec la clé publique du destinataire :

pgp -e fichier texte son_userid

Signez un fichier texte avec votre clé privée :

pgp -s fichier texte [-u votre_IDutilisateur]

Signez un fichier texte avec votre clé privée puis chiffrez-le avec la clé publique du destinataire :

pgp -es fichier texte son_userid [-u votre_userid]

Pour chiffrer un fichier texte à l'aide d'une méthode cryptographique standard :

pgp -c fichier texte

Pour décrypter un fichier chiffré ou vérifier l'intégrité de la signature d'un fichier signé :

fichier texte chiffré pgp [-o fichier texte brut]

Ce chapitre est consacré aux techniques de base pour travailler avec un programme cryptographique PGP (assez bonne confidentialité).

PGP est un programme cryptographique (cryptage) hautement sécurisé qui permet aux utilisateurs d'échanger des informations par voie électronique en toute confidentialité.

Le principal avantage de ce programme est que pour échanger des messages cryptés, les utilisateurs n'ont pas besoin de se transférer des clés secrètes car ce programme est construit sur un nouveau principe de fonctionnement - la cryptographie publique ou l'échange de clés publiques, où les utilisateurs peuvent s'envoyer ouvertement leurs clés publiques via Internet et ne pas s'inquiéter de la possibilité d'un accès non autorisé de tiers à leurs messages confidentiels.

Dans PGP Le principe d'utilisation de deux clés interdépendantes est appliqué : publique et privée. Vous seul avez accès à la clé privée, et vous diffusez votre clé publique auprès de vos correspondants.

Le grand avantage de ce programme est qu'il est gratuit et que tout utilisateur ayant accès à Internet peut le « télécharger » sur son ordinateur en une demi-heure. PGP crypte un message de telle manière que personne d'autre que le destinataire du message ne puisse le déchiffrer. Créateur PGP Philip Zimmerman a publié ouvertement le code du programme, qui a été examiné à plusieurs reprises par des cryptanalystes de haut niveau et aucun d'entre eux n'a trouvé de faiblesse dans le programme.

Philip Zimmerman explique la raison de la création du programme comme suit : « Les gens ont besoin d’intimité. PGPse propage comme un feu de prairie, attisé par des personnes soucieuses de leur vie privée à l’ère de l’information. Aujourd'hui, les organisations de défense des droits de l'homme utilisent le programme PGPpour protéger sa population à l'étranger. Organisation Amnistie International l'utilise également."

Les internautes sont encouragés à utiliser ce programme pour la même raison que les gens préfèrent s'envoyer des lettres dans des enveloppes plutôt que sur des cartes postales, facilement lisibles par les postiers. Le fait est que e-mails, sous la forme et le format qui existent aujourd'hui, peut être facilement lu et archivé par toute personne ayant accès au serveur du fournisseur Internet (fournisseur d'accès Internet). Actuellement, il est plus facile et moins coûteux pour les agences de renseignement de se connecter aux adresses électroniques d'un grand nombre de personnes que de conversations téléphoniques. Il n’est pas nécessaire de faire quoi que ce soit ici. L'ordinateur fera tout. Un agent de renseignement ou toute autre personne intéressée ne peut que s'asseoir devant l'ordinateur et parcourir tous vos messages. Les progrès scientifiques et technologiques ont facilité la tâche de ces personnes, mais ces mêmes progrès ont permis aux internautes de cacher leurs messages aux tiers, de telle sorte que même un superordinateur coûtant plusieurs dizaines de millions de dollars n'est pas en mesure de le faire. pour les décrypter.

COMMENTPGP TRAVAUX

Lorsqu'un utilisateur chiffre un message en utilisant PGP , le programme compresse d'abord le texte, ce qui réduit le temps nécessaire à l'envoi d'un message via le modem et augmente la fiabilité du cryptage. La plupart des techniques de cryptanalyse (cassure des messages chiffrés) reposent sur l’examen des « modèles » inhérents aux fichiers texte, ce qui permet de déchiffrer la clé. La compression élimine ces « dessins » et augmente ainsi la sécurité du message chiffré. Alors PGP génère une clé de session, qui est un nombre aléatoire généré par les mouvements de votre souris et les frappes du clavier.

Une fois les données chiffrées, la clé de session est chiffrée à l'aide de la clé publique du destinataire du message, qui est envoyée au destinataire avec le texte chiffré.

Le décryptage s'effectue dans l'ordre inverse. Programme PGP Le destinataire du message utilise sa clé privée pour extraire une clé de session temporaire, que le programme utilise ensuite pour déchiffrer le texte chiffré.

CLÉS

Une clé est un numéro utilisé par un algorithme cryptographique pour chiffrer du texte. Généralement, les clés sont de très grands nombres. La taille de la clé est mesurée en bits. Un nombre représenté par 1024 bits est très grand. En cryptographie publique, plus la clé est grande, plus elle est difficile à déchiffrer.

Bien que les clés publiques et privées soient liées, il est extrêmement difficile d’obtenir la clé privée à partir de la seule clé publique, mais cela est possible avec une grande puissance de calcul. Il est donc essentiel de choisir des clés de la bonne taille : suffisamment grandes pour la sécurité et suffisamment petites pour un fonctionnement rapide. De plus, vous devez tenir compte de l'identité de la personne qui a l'intention de lire vos messages cryptés, de son intérêt à les déchiffrer, du temps dont elle dispose et des ressources dont elle dispose.

Des clés plus grandes seront plus sécurisées sur une période plus longue. Par conséquent, si vous devez crypter des informations afin qu'elles soient stockées pendant plusieurs années, vous devez utiliser une clé plus grande.

Les clés sont stockées sur le disque dur de votre ordinateur sous forme cryptée sous la forme de deux fichiers : un pour les clés publiques et un pour les clés privées. Ces fichiers sont appelés "anneaux" ( porte-clés ). Tout en travaillant avec le programme PGP vous apporterez généralement les clés publiques de vos correspondants à des « anneaux » publics. Vos clés privées sont stockées dans votre « anneau » privé. Si vous perdez votre anneau privé, vous ne pourrez décrypter aucune information cryptée à l'aide des clés de cet anneau.

SIGNATURE NUMÉRIQUE

Un énorme avantage de la cryptographie publique est également la possibilité d'utiliser une signature numérique, qui permet au destinataire d'un message de vérifier l'identité de l'expéditeur du message, ainsi que l'intégrité (fidélité) du message reçu. Une signature numérique remplit la même fonction qu'une signature manuelle. Cependant, une signature manuscrite est facile à falsifier. Une signature numérique est presque impossible à falsifier.

FONCTION DE HACHAGE

Un autre avantage important de l'utilisation PGP est-ce PGP utilise ce qu'on appelle une « fonction de hachage », qui agit de telle manière qu'en cas de changement d'information, même d'un bit, le résultat de la « fonction de hachage » sera complètement différent. À l'aide d'une « fonction de hachage » et d'une clé privée, une « signature » est créée qui est transmise par le programme avec le texte. Lors de la réception d'un message, le destinataire utilise PGP pour restaurer les données originales et vérifier la signature.

En supposant qu'une formule de fonction de hachage fiable soit utilisée, il est impossible de supprimer une signature d'un document et de la mettre dans un autre, ou de modifier d'une manière ou d'une autre le contenu du message. Toute modification apportée à un document signé sera immédiatement détectée lors de la vérification de la signature.

PHRASE PASSÉE

La plupart des gens connaissent généralement les systèmes de protection par mot de passe systèmes informatiques de tiers.

Une phrase secrète est une combinaison de plusieurs mots qui est théoriquement plus sécurisée qu’une phrase secrète. Parce qu’une phrase secrète se compose de plusieurs mots, elle est pratiquement invulnérable contre ce que l’on appelle les « attaques par dictionnaire », où un attaquant tente de deviner votre mot de passe à l’aide d’un programme informatique connecté à un dictionnaire. Les phrases secrètes les plus sécurisées doivent être longues et complexes et doivent contenir une combinaison de lettres majuscules et minuscules, de chiffres et de signes de ponctuation.

La phrase secrète doit être telle qu'elle ne soit pas oubliée plus tard et que des tiers ne puissent pas la deviner. Si vous oubliez votre phrase secrète, vous ne pourrez jamais récupérer vos informations cryptées. Votre clé privée est absolument inutile sans connaître la phrase secrète et vous ne pouvez rien y faire.

ÉTAPES DE BASE POUR UTILISER LE PROGRAMME PGP

1.Installez le programme sur votre ordinateur. Suivez les brèves instructions pour installer le programme ci-dessous.

2.Créez une clé privée et publique. Avant de commencer à utiliser le programme PGP , vous devez générer une bi-clé, composée d'une clé privée à laquelle vous seul avez accès et d'une clé publique que vous copiez et partagez librement avec d'autres personnes (vos correspondants).

3.Distribuez votre clé publique à vos correspondants en échange de leurs clés. Votre clé publique est juste petit fichier, il peut donc être inséré dans un message, copié dans un fichier, joint à un message électronique ou publié sur un serveur.

4.Assurez-vous que la clé publique est correcte. Dès réception des clés publiques de vos correspondants, vous pourrez les ajouter à « l'anneau » de clés publiques. Après cela, vous devez vous assurer que vous disposez bien de la clé publique de votre correspondant. Vous pouvez le faire en contactant ce correspondant et en lui demandant de vous lire par téléphone l'empreinte digitale (numéro d'identification unique) de sa clé publique, et en lui communiquant également votre numéro de clé. Une fois que vous êtes sûr que la clé vous appartient réellement, vous pouvez la signer et ainsi confirmer votre confiance en cette clé.

5. Cryptage et authentification de la correspondance avec votre signature numérique. Après avoir généré une paire de clés et échangé des clés publiques, vous pouvez commencer à chiffrer et authentifier vos messages et fichiers avec votre signature numérique. Si vous utilisez un programme de messagerie pris en charge par le programme PGP , vous pourrez alors crypter et décrypter toute votre correspondance directement dans ce programme. Si votre programme de messagerie n'est pas pris en charge par le programme PGP , vous pouvez alors crypter votre correspondance par d'autres moyens (via le presse-papiers ou en cryptant des fichiers entiers).

6.Déchiffrez les messages qui vous parviennent et vérifiez l'authenticité de l'expéditeur. Lorsque quelqu'un vous envoie un message crypté, vous pouvez le décrypter et vérifier l'identité de l'expéditeur du message ainsi que l'intégrité du message lui-même. Si votre programme de messagerie n'est pas pris en charge PGP , alors vous pouvez le faire via le presse-papiers.

7.Destruction des fichiers. Lorsque vous devez supprimer complètement un fichier, vous pouvez exécuter la commande essuyer (effacer). Ainsi, le fichier supprimé ne peut plus être récupéré.

INSTALLATION DU PROGRAMME PGP

Vous trouverez ci-dessous les en-têtes de message qui apparaissent lors de l'installation du programme (en cliquant sur le fichier d'installation portant l'extension . exe ) et les commandes qui doivent être exécutées lors de l'installation :

Programme d'installation de PGP

Presse Suivant

Contrat de licence logicielle

Presse Oui

Informations de l'utilisateur

Nom___________

Entreprise_________

Entrez votre nom, le nom de votre entreprise et cliquez sur Suivant

Installation : choisissez le répertoire d'installation

Presse Suivant

Sélectionnez les composants :

Ici, vous devez sélectionner les composants à installer

*Fichiers de programme

Plugin Eudora

* Plugin Microsoft Exchange/Outlook

*Microsoft Outlook Express brancher

* Manuel d'utilisation Adobe

* Disque PGP pour Windows

Sélectionnez les composants qui doivent être installés. Si vous n'utilisez pas de programme de messagerie Eudore , il n'est alors pas nécessaire de le sélectionner. Si vous utilisez Microsoft Exchange/Outlook pour travailler sur Internet, puis sélectionnez-le. C'est la même chose pour Microsoft Outlook , programme de messagerie, intégré Windows-98.

Presse Suivant

Vérifier les informations de configuration

Presse Suivant

La copie commence fichiers de programme sur le disque dur de votre ordinateur.

Pour que le programme démarre automatiquement l'opération de création de clé après le redémarrage de l'ordinateur, cliquez sur le bouton "Oui, je veux exécuter les clés PGP"

Presse Finition

Redémarrer Windows pour redémarrer Windows.

Presse D'ACCORD

L'ordinateur redémarrera et le programme d'installation se terminera.

Vous devez maintenant installer deux clés sur votre ordinateur :

Clé publique- Clé publique

Clé privée- Clé privée

GÉNÉRATION DE CLÉ

Après avoir redémarré l'ordinateur, l'icône PGP - un symbole de cadenas - apparaîtra dans le coin inférieur droit (barre des tâches).

Placez votre souris dessus, cliquez sur la souris et sélectionnez la commande dans le menu qui s'ouvre Lancez les clés PGP.

Allez dans le menu CLÉS et exécutez la commande NOUVELLE CLÉ

Presse suivant

Entrez votre nom et votre adresse e-mail

Presse suivant

Sélectionnez la taille de la clé 2048 et cliquez sur suivant

Mettez ensuite en surbrillance la phrase la paire de clés n'expire jamais(la paire de clés n'expire jamais) et cliquez sur suivant.

Entrez deux fois votre mot de passe secret et cliquez sur suivant.

Le programme commencera à générer une paire de clés. Si le programme ne dispose pas de suffisamment d'informations, il peut vous demander d'appuyer sur quelques touches au hasard et de déplacer la souris. Cela doit être fait.

Ensuite, le programme vous informera que le processus de génération de clé est terminé.

Presse suivant.

Puis cliquez à nouveau sur suivant.

Ensuite, vous devez cliquer sur la commande fait.

Ceci termine le processus de création d'une paire de clés et vous pouvez commencer à utiliser le programme.

Désormais, après avoir installé le programme, vous devez échanger des clés publiques avec vos correspondants. Pour ce faire, vous devez exécuter la commande LANCEMENT DES CLÉS PGP, sélectionnez votre clé (fichier portant votre nom) dans la fenêtre, faites un clic droit et sélectionnez la commande EXPORTER.

Une fenêtre apparaîtra, avec laquelle vous pourrez spécifier le chemin où enregistrer le fichier avec le nom<ваше имя.asc>

Ce fichier doit être envoyé à votre correspondant en échange de sa clé publique.

Dès réception de la clé publique de votre correspondant, vous devez le lancer en double-cliquant dessus, le mettre en surbrillance dans la fenêtre et exécuter la commande IMPORTER.

Vous pouvez désormais vous envoyer des messages cryptés, qui sont cryptés avec la clé publique du destinataire du message.

COMMENT ENVOYER UN MESSAGE CHIFFRÉ

Une fois la clé publique de votre correspondant installée sur votre ordinateur, le message peut être envoyé au destinataire de la manière suivante :

Composez un message dans le programme de messagerie Outlook Express.

Une fois le message prêt à être envoyé, cliquez une fois soit sur la troisième icône à droite dans le panneau Outlook Express avec l'image d'une enveloppe jaune et d'un cadenas (le bouton est simplement enfoncé et rien d'autre ne se passe), soit dans le menu outils cliquer sur chiffrer avec PGP puis cliquez sur la commande dans le menu fil eintitulé envoyer plus tard.

Ensuite, une fenêtre du programme PGP appelée Sélection des destinataires, dans lequel vous devez rechercher et sélectionner avec la souris la clé publique de votre correspondant (le destinataire du message, que l'on appelle généralement le nom du destinataire) et cliquer sur OK.

Immédiatement après, le programme cryptera automatiquement le message et le placera dans le dossier des messages sortants. boîte d'envoi

Vous pouvez désormais vous connecter en ligne et envoyer tous les messages prêts à être envoyés.

DÉCODAGE DES MESSAGES

Ouvrez le message crypté reçu et cliquez sur la deuxième icône en partant de la droite sur le panneau Outlook Express , ou à la commande de menu PGP décrypter le message. Après quelques secondes, le message sera déchiffré et apparaîtra dans la fenêtre.

Il existe une autre façon d'utiliser PGP, qui est un peu plus complexe que le chiffrement via Outlook Express. Cette méthode peut être utilisée si vous ne pouvez pas installer PGP avec Programme Outlook Exprimer.

Créez un message dans Outlook Express, puis sélectionnez-le à l'aide des commandes modifier - tout sélectionner et copiez-le dans le presse-papiers de Windows à l'aide de la commande copie.

Après cela, placez la souris sur l'icône PGP dans la barre des tâches, cliquez sur la souris et exécutez la commande chiffrer le presse-papiers.

Une boîte de dialogue PGP apparaît appelée boîte de dialogue de sélection de clé

Il faut sélectionner l'adresse (clé publique) du correspondant (clé du destinataire du message)) dans cette fenêtre et double-cliquer dessus avec la souris pour qu'elle apparaisse en bas, puis cliquer sur OK et le programme cryptera tout Contenu presse-papiers.

Après cela, accédez au message avec le texte précédemment sélectionné, placez la souris sur le champ du message, cliquez sur le bouton droit de la souris et exécutez la commande pâte.

En conséquence, le contenu crypté presse-papiers remplace le message précédent et le processus de cryptage se termine. Vous pouvez maintenant envoyer un message comme d'habitude.

Vous pouvez décrypter les messages reçus de la même manière : c'est-à-dire sélectionnez le texte chiffré obtenu, copiez-le dans le presse-papiers de Windows, accédez au menu PGP via la barre des tâches avec la souris les fenêtres et sélectionnez une équipe décrypter et vérifier le presse-papiers.

Une fenêtre du programme PGP apparaît dans laquelle vous devez saisir un mot de passe, saisissez le mot de passe dans cette fenêtre, cliquez sur OK et le message déchiffré apparaît devant nous.

Naturellement, avant de faire cela, vous devez créer une paire de clés, comme décrit précédemment.

De plus, en plus de cette méthode, vous pouvez utiliser une autre méthode de cryptage (troisième méthode).

Vous pouvez créer du texte dans un éditeur, tel que le Bloc-notes, et l'enregistrer sous forme de fichier. Après cela, dans l'Explorateur, sélectionnez le fichier, cliquez sur le bouton droit de la souris et voyez qu'en bas de la commande options il y a une autre commande appelée PGP, après quoi, en plaçant la souris sur PGP, nous verrons un menu déroulant composé de 4 commandes :

Crypter

signe

chiffrer et signer

essuyer

Nous cliquons sur la première commande et une boîte de dialogue de sélection de la clé publique du correspondant apparaît devant nous, sélectionnez la clé, cliquez sur OK, entrez le mot de passe et le fichier est crypté.

Après cette opération, le fichier conserve le même nom, mais le type d'extension devient<*.pgp>

Ce fichier peut désormais être joint à un message et envoyé avec celui-ci.

En conséquence, nous avons appris qu'il existe trois manières principales de crypter les informations :

· Le premier est le plus pratique, directement dans le programme de messagerie ;

· La seconde consiste à copier le texte dans le presse-papiers Les fenêtres;

· La troisième consiste à chiffrer l’intégralité du fichier, qui est ensuite joint au message.

Lorsqu'on travaille avec le programme PGP, le problème suivant apparaît : lors du cryptage des messages sortants avec la clé publique de son correspondant, l'expéditeur des messages ne peut alors pas les lire, du fait que le message sortant est crypté à l'aide de la clé privée du l'expéditeur et la clé publique de son correspondant, soit seul le destinataire peut lire un tel message. Le résultat est que l'expéditeur ne peut pas lire par la suite ses messages précédemment envoyés.

Il existe une option dans les paramètres PGP qui vous permet de crypter vos messages sortants de manière à pouvoir les lire ultérieurement (extraits de l'archive et lus).

Pour ce faire, cliquez sur le symbole PGP dans la barre des tâches et exécutez la commande Préférences PGP, aller à Général et cochez la case à côté de la commande Chiffrez toujours avec la clé par défaut

De plus, vous devez vous rendre à Clés PGP, sélectionnez votre clé avec la souris, allez dans le menu clés et exécutez la commande définir comme clé par défaut

Vous pouvez également modifier votre phrase secrète ici :

surlignez votre clé avec la souris, cliquez sur le bouton droit de la souris, exécutez la commande propriétés clés , changer la phrase secrète et changez votre phrase secrète.

Il est recommandé de modifier votre phrase secrète au moins une fois tous les six mois, mais si vous avez pris soin de créer une phrase secrète solide et que vous avez éliminé toute possibilité que quiconque la devine, vous n'aurez peut-être pas besoin de le faire.

De plus, là (dans propriétés clés) peut voir empreinte digitale ou une sorte d’« empreinte digitale » constituée d’une combinaison de chiffres et de lettres.

Ces empreintes digitales (identifiant clé) sont utiles car vous pouvez empêcher toute personne de s'immiscer illégalement dans votre correspondance.

Ceux. quelqu'un pourrait intercepter votre clé publique lors de son envoi à votre correspondant ou à quelqu'un d'autre et la remplacer par sa propre clé publique. Lorsque votre correspondant recevra cette clé, il pensera qu'il s'agit de votre clé, alors qu'en réalité il s'agit de la clé d'un tiers. Vous chiffrez votre message avec cette clé publique et le résultat est que votre message n'arrive pas à votre correspondant, mais est lu par un autre tiers, qui modifie alors ce message et vous l'envoie sous couvert d'une réponse de votre correspondant.

Afin d'éliminer de tels problèmes, les propriétaires de clés publiques s'appellent par téléphone et se lisent les empreintes digitales de leurs clés. Dans ce cas, une fiabilité à 100 % est obtenue afin que les informations ne tombent pas entre de mauvaises mains.

PGP disque

PGP le disque est application pratique, ce qui vous permet de consacrer une partie de votre disque dur pour stocker des informations confidentielles. Cet espace réservé est utilisé pour créer un fichier appelé< Disque PGP >.

Bien qu'il ne s'agisse que d'un seul fichier, il agit de la même manière que le vôtre disque dur en ce sens qu’il sert à stocker vos fichiers et programmes exécutables. Vous pouvez l'imaginer comme une disquette ou un disque dur externe. Afin d'utiliser les programmes et fichiers qui s'y trouvent, vous l'installez< monter >, après quoi il peut être utilisé comme n'importe quel autre disque. Vous pouvez installer des programmes sur ce disque ou y copier des fichiers. Après avoir déconnecté< démonter >ce disque, il deviendra inaccessible aux tiers et pour l'ouvrir, vous devez saisir une phrase secrète qui n'est connue que de vous. Mais même un lecteur déverrouillé est protégé contre tout accès non autorisé. Si votre ordinateur se bloque pendant l'utilisation du disque, son contenu sera crypté.

L'un des avantages les plus importants et la facilité d'utilisation du programme Disque PGP c'est le fait qu'il n'est désormais plus nécessaire de crypter un grand nombre de fichiers contenant des informations confidentielles. Vous pouvez désormais déplacer tous les fichiers confidentiels et même les programmes vers un tel lecteur et ainsi éviter d'avoir à décrypter un fichier à chaque fois que vous l'ouvrez.

Pour installer un nouveau PGP disque, vous devez exécuter les commandes suivantes :

Démarrer – Programmes – PGP – PGPdisque

Après quoi une fenêtre de programme apparaîtra avec les commandes suivantes :

nouveau - Créer un nouveau Disque PGP

monter – installez le disque créé en entrant une phrase secrète

démonter – fermer le disque (crypter) qui a été précédemment installé

préférences – options de configuration

Comment en créer un nouveau PGP disque

1.Exécutez le programme Disque PGP

2.Exécutez la commande Nouveau , après quoi l'assistant de création apparaîtra à l'écran PGP disque.

3.Cliquez sur suivant

4.La fenêtre de création apparaîtra PGP disque où vous devez spécifier le chemin où nouveau disque intitulé

5.Appuyez sur le bouton Sauvegarder et le fichier sous ce nom sera enregistré sur le disque de votre choix (lecteur C par défaut).

6.Sous l'inscription< PGPdisk Size field> entrez un chiffre indiquant la taille Disque PGP et n'oubliez pas d'y sélectionner des kilo-octets ou des mégaoctets.

7. Sous l'inscription

8. Cliquez sur suivant

9. Saisissez la phrase secrète que vous devrez saisir à l'avenir pour installer un nouveau disque. Saisissez la phrase secrète deux fois.

10. Cliquez sur suivant

11. Si nécessaire, déplacez la souris ou appuyez sur les boutons du clavier pour que le programme génère une nouvelle clé

12. Cliquez sur suivant . La barre vous montrera l'initialisation de la création d'un nouveau disque.

13.Cliquez à nouveau sur suivant , afin d'enfin installer un nouveau Disque PGP.

14.Cliquez sur Terminer.

15.Entrez le nom du nouveau disque.

16.Cliquez sur Démarrer

17.Cliquez sur OK (il n'y a pas encore de données sur le disque). L'ordinateur vous indiquera lorsque le disque sera formaté.

18.Appuyez sur le bouton Fermer sur la fenêtre de formatage. Votre nouveau lecteur apparaîtra désormais sur le lecteur que vous avez précédemment spécifié (lecteur C par défaut). Pour ouvrir un disque, vous devez double-cliquer dessus avec la souris.

Comment installer un disque PGP

Une fois le nouveau disque créé, le programme PGP l'installera automatiquement pour que vous puissiez commencer à l'utiliser. Une fois que vous avez fini de travailler avec des informations confidentielles, vous devez déconnecter le lecteur. Une fois le lecteur déconnecté, son contenu sera crypté sous forme de fichier crypté.

Pour ouvrir PGP disque, vous devez double-cliquer dessus avec la souris et saisir deux fois la phrase secrète dans la fenêtre du programme qui apparaît. Vous pouvez vous assurer que PGP le lecteur s'est ouvert, j'ai accédé à mon ordinateur et j'ai vu qu'il y avait un lecteur à côté du lecteur C D . Si vous possédez déjà un disque D , alors le nouveau lecteur recevra la lettre suivante E etc. Vous pouvez accéder au nouveau disque via mon ordinateur ou un autre shell de visualisation de fichiers.

Utilisation de l'installé PGP disque

Sur le disque PGP vous pouvez créer des fichiers, des répertoires, déplacer des fichiers ou des répertoires, ou effacer, c'est-à-dire vous pouvez effectuer les mêmes opérations que sur un disque ordinaire.

Fermeture d'un disque PGP

Fermez tous les programmes et fichiers sur le disque PGP , parce que Il est impossible de fermer un disque si les fichiers de ce disque sont toujours ouverts. Maintenant, va sur mon ordinateur et sélectionne le disque avec la souris PGP , cliquez sur le bouton droit de la souris et sélectionnez la commande<

démonter > dans le menu qui apparaît

Dès que le disque sera fermé, il disparaîtra de mon ordinateur et se transformera en un fichier crypté sur le lecteur C.

Un autre point important, auxquels vous devez faire attention sont les paramètres du programme qui vous permettent de fermer automatiquement le disque si le disque n'est pas consulté pendant un certain temps. Pour ce faire, vous devez exécuter la commande< préférences > dans le programme PGPdisk et dans le menu qui apparaît appelé< démontage automatique > (fermeture automatique) sélectionnez les trois commandes avec des cases à cocher :

démontage automatique après __ minutes d'inactivité (fermeture automatique après __ minutes d'inactivité). Le nombre de minutes doit également être précisé ici.

démontage automatique en veille de l'ordinateur (se ferme automatiquement lorsque l'ordinateur se met en veille)

· empêcher la mise en veille si des disques PGP ne peuvent pas être démontés (empêcher l'ordinateur de passer en veille prolongée si PGP le disque n'était pas fermé)

Changer la phrase secrète :

1.Assurez-vous que PGP le disque n'est pas installé. Il n'est pas possible de modifier la phrase secrète si le disque est installé.

2.Sélectionnez une équipe<

Modifier la phrase secrète > à partir du menu

3.Sélectionnez le lecteur pour lequel vous souhaitez modifier la phrase secrète.

4.Entrez votre ancienne phrase secrète. Cliquez sur OK. Une fenêtre apparaîtra pour vous permettre de saisir une nouvelle phrase secrète.

5.Saisissez une nouvelle phrase secrète. Longueur minimale de la phrase secrète : 8 caractères

6.Cliquez sur OK. Nouvelle fenêtre de phrase secrète< La nouvelle phrase secrète > se fermera.

Supprimer une phrase secrète

1.Assurez-vous que PGP le disque n'est pas installé.

2.Sélectionnez une équipe<

Supprimer la phrase secrète > du menu

3.Entrez votre mot de passe et cliquez sur OK.

Remarque : Le programme PGP peut être téléchargé gratuitement sur Internet à l'adresse suivante : http://www.pgpi.com

La publication de cet article n'est possible que s'il existe un lien vers

La protection garantit que seul le destinataire des informations peut les utiliser. Une fois entre de mauvaises mains, il sera totalement inutile, puisqu’il ne pourra pas être décodé.

L'authentification garantit que si certaines informations ont été créées par vous et mises à la disposition de accès publique, alors il vient réellement de vous et n'a été falsifié ou modifié par personne en cours de route.

PGP est basé sur un système cryptographique appelé clé publique, qui peut être utilisé sur des canaux non fiables. Cela le rend idéal pour protéger les informations transmises sur des réseaux tels qu'Internet.

Dans les systèmes à clé publique, chacun des participants à l'échange d'informations dispose de deux clés qui se complètent ; l'une est la clé publique et l'autre est la clé privée. La clé publique peut et doit être disponible gratuitement, car c'est la clé que l'expéditeur utilise pour crypter les informations qui vous sont transmises. La clé privée ne doit en aucun cas être distribuée. C'est lui qui garantit la sécurité des données transmises.

Attribution des clés

Après avoir enregistré les clés de vos amis dans un fichier, vous devez leur envoyer votre clé publique. Il faut tout d’abord distinguer propre fichier clés publiques :

fichier d'identification pgp -kx [fichier clé]

Par exemple : "pgp -kx alex mykey" extrait la clé publique identifiée par la sous-chaîne "alex" dans le fichier mykey.

Le fichier mykey.pgp généré ne sera pas au format ASCII. Toutefois, si vous devez créer un fichier clé au format ASCII pour l'envoyer par exemple par e-mail ou ajouter Informations Complémentairesà la base de données, vous devrez utiliser la commande :

fichier d'identification pgp -kxa [fichier clé]

Par exemple : "pgp -kxa alex mykey" extrait la clé publique identifiée par la sous-chaîne "alex" dans le fichier "mykey.asc".

Outre la clé, tous les certificats qui la confirment sont également mis en évidence.

Pour visualiser les clés contenues dans le fichier, tapez la commande :

pgp -kv [identifiant] [fichier clé]

Notez encore une fois que le fichier par défaut est pubring.pgp. Si l'identifiant n'est pas spécifié explicitement, alors toutes les clés du fichier sont affichées. Pour afficher tous les certificats pour chaque clé, vous devez taper :

pgp -kvv [identifiant] [anneau]

Cryptage des messages

Essayons maintenant de crypter le fichier. Vous pouvez le faire avec la commande :

pgp -e identifiant de fichier

Cette commande crée un fichier appelé file.pgp contenant fichier original, chiffré afin que seul le destinataire puisse le déchiffrer à l'aide de sa clé privée.

N'oubliez pas que le fichier généré n'est pas un fichier ASCII, donc pour l'envoyer par e-mail, vous devrez peut-être ajouter une autre option -a pour vous assurer que le fichier codé de sortie est au format ASCII, comme ceci :

pgp -ea identifiant de fichier

Encodage d'un message pour plusieurs destinataires

Disons que vous devez crypter et envoyer une lettre à plusieurs destinataires. Dans ce cas, nous ferons ceci :

pgp -ea fichier id1 id2 id3

Comment un message est signé

Signer un document permet au destinataire de vérifier que le texte a bien été rédigé par l'expéditeur et que le message n'a pas été altéré. Pour signer un document, vous devez utiliser une clé privée :

pgp -s identifiant de fichier

Si nous avons plusieurs clés privées dans notre secring.pgp, nous pouvons en sélectionner une en utilisant l'ID. Cette commande crée un fichier qui n'est pas du texte ASCII car PGP tente de compresser le fichier. Si, par contre, vous souhaitez signer le fichier, en laissant le texte lisible et avec une signature à la fin, alors la procédure ressemblerait à ceci :

fichier pgp-sta

Cette dernière commande est très utile pour signer des emails qui peuvent continuer à être lus sans utiliser PGP. De plus, un tel message pourra être lu par ceux qui n'ont pas besoin de vérifier la signature.

Alternativement, vous pouvez signer un document puis le chiffrer à l'aide de la commande suivante :

pgp -es fichier destinataire_id mon_id

Pour encoder le fichier, une clé publique est utilisée, identifiée par la sous-chaîne "recipient_identifier", donc seule cette clé peut décoder le fichier. Ensuite, nous identifions la clé privée avec la chaîne « my_id », puisqu'il y a plusieurs clés dans notre ensemble. Même dans ce cas, il est possible de créer le fichier au format ASCII en utilisant l'option -a.

Décodage

Pour décrypter un fichier et/ou vérifier sa signature, utilisez la commande :

pgp fichier_entrée [-o fichier_sortie]

Par défaut, le fichier d'entrée est supposé avoir une extension .pgp. Le nom du fichier issu du décodage est un paramètre optionnel. Si aucun fichier de sortie n'est spécifié, le fichier déchiffré sera enregistré dans le fichier input_file sans l'extension .pgp.

Vous pouvez également simplement visualiser le fichier décrypté sans l'enregistrer.

"Un paranoïaque est une personne qui comprend quelque chose à ce qui se passe"

William Burroughs

Pourquoi est-ce nécessaire ?

Les messages électroniques (E-mail, ICQ) peuvent être facilement lus et copiés par toute personne ayant accès au serveur du fournisseur Internet ou aux ordinateurs par lesquels transitent ces messages.

Dans le cadre de la lutte contre le terrorisme et le blanchiment d'argent, de nombreux pays, dont l'Ukraine, ont adopté des lois qui obligent les fournisseurs d'accès Internet à archiver toute la correspondance de leurs clients. Les agences de renseignement des grands États analysent régulièrement les courriers électroniques à la recherche d'informations suspectes. mots clés et des phrases. Voici quelques-uns de ces programmes gouvernementaux : le système international ECHELON (États-Unis et autres), le projet Carnivore (États-Unis), les systèmes SORM et SORM-2 (Russie).

Les agents de renseignement ou autres parties intéressées peuvent non seulement intercepter n'importe lequel de vos messages, mais également modifier son contenu, puis l'envoyer comme si de rien n'était. L’adresse de retour et les en-têtes de service de la lettre sont facilement falsifiés et modifiés. Les progrès scientifiques et technologiques ont facilité le suivi Correspondance par email, mais les mêmes progrès permettent de protéger de manière fiable cette correspondance.

Par conséquent, si vous êtes propriétaire d'une société offshore ou si vous envisagez d'enregistrer une société offshore, vous devez accorder une attention particulière à la protection de la confidentialité de la correspondance.

Comment se protéger ?

Il existe de nombreux outils de protection des données disponibles sur Internet. Il n'est pas facile de comprendre cette diversité. Voici quelques conseils simples :

- Choisissez des programmes qui existent depuis le plus longtemps possible.

- Privilégier les programmes source qui est ouvert ( Open source).

- La force d’un programme doit reposer sur son incapacité à deviner la clé, et non sur le caractère secret de l’algorithme de chiffrement.

- Essayez de trouver autant d'avis que possible de personnes non intéressées par le programme.

La cryptographie est très conservatrice. Les nouveaux outils de chiffrement ne sont pas considérés comme fiables tant qu’ils n’ont pas été soigneusement démontés par des cryptanalystes professionnels. Pour ce faire, ils doivent avoir accès au code source de ces programmes. Les développeurs de programmes commerciaux ne publient pas ce code de peur que des concurrents n'utilisent leurs idées. Par conséquent, les experts ne font pas confiance aux programmes fermés. Le danger de l'utilisation de tels programmes est qu'hypothétiquement, derrière le code fermé, les développeurs peuvent cacher une « porte dérobée » secrète - la possibilité de déchiffrer le code sans même connaître le mot de passe. C’est pour ces raisons qu’il est de loin préférable d’utiliser des programmes open source à des fins de chiffrement.

Le moyen le plus courant de protéger les informations ces dernières années a été les programmes visant à mettre en œuvre la norme de cryptage PGP (Pretty Good Privacy). La stabilité de PGP repose sur certains problèmes mathématiques fondamentaux non résolus.

Le moyen le plus courant de protéger les informations ces dernières années a été les programmes visant à mettre en œuvre la norme de cryptage PGP (Pretty Good Privacy). La stabilité de PGP repose sur certains problèmes mathématiques fondamentaux non résolus.

Le créateur du premier programme PGP, Philip Zimmerman, a publié publiquement son code en 1991. Depuis lors, le programme a été examiné à plusieurs reprises par des cryptanalystes de haut niveau, et aucun d'entre eux n'a trouvé de faiblesses dans les méthodes de cryptage utilisées. Sujet à règles simples il est presque impossible de le pirater.

Avec le temps ce projet a été commercialisé. En 2010, Symantec Corporation a acheté PGP à ses développeurs pour 300 millions de dollars et propose depuis aux utilisateurs des versions commerciales du programme avec des fonctionnalités étendues. Nous vous déconseillons fortement d'utiliser la version commerciale de PGP, puisque son code source est bien entendu déjà fermé.

Alternativement, en 1999, la Free Foundation logiciel Une implémentation gratuite du cryptage PGP appelée GnuPG a été créée. Ce programme est open source et entièrement compatible avec les autres versions de PGP. Le projet GnuPG est en cours de développement et un groupe de développeurs enthousiastes continue à ce jour de travailler à son amélioration.

Vous pouvez télécharger le package de distribution GnuPG à partir des liens suivants :

- Version Windows-Gpg4Win

- Version pour Mac OS - Suite GPG

- Version pour Android - Projet GPG Guardian

- Versions pour d'autres systèmes d'exploitation- sur le site GnuPG

Principe de cryptage PGP

Le chiffrement PGP repose sur le principe de la cryptographie asymétrique. En bref, cela signifie ce qui suit. Un message chiffré avec une clé ne peut être déchiffré qu'avec une autre clé associée. Ces deux clés forment une paire – publique et secrète. Chaque participant à la correspondance dispose d'une telle paire de clés. Le principal avantage de PGP est que les utilisateurs n’ont pas besoin de partager des clés secrètes pour échanger des messages cryptés.

Bien que la clé qui crypte le texte du message soit accessible aux personnes extérieures, elle ne peut pas être utilisée pour déchiffrer le message. Cette clé est dite publique. Les utilisateurs peuvent s'envoyer ouvertement leurs clés publiques sur Internet. Dans le même temps, il n'y a aucun risque d'accès non autorisé à leur correspondance confidentielle.

La clé secrète est soigneusement protégée des étrangers. Grâce à la clé privée, le destinataire décrypte les messages chiffrés avec sa clé publique. Mais même après avoir obtenu la clé secrète, l'ennemi ne pourra pas l'utiliser sans connaître le mot de passe.

Illustrons le fonctionnement de PGP

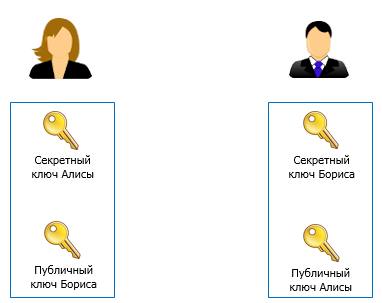

1. Les deux interlocuteurs ont installé le programme et chacun d'eux a généré une paire de clés - une publique et une secrète.

2. Et puis Alice et Boris canal ouvertéchanger leurs clés publiques. De ce fait, chaque interlocuteur reçoit le jeu de clés suivant :

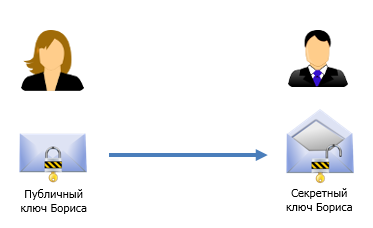

3. Alice écrit un message, le crypte avec la clé publique de Boris et l'envoie au destinataire. Boris reçoit un message crypté et l'ouvre avec sa clé secrète :

4. Boris rédige une réponse, la crypte avec la clé publique d'Alice et l'envoie à Alice. Alice reçoit la réponse cryptée et l'ouvre avec sa clé secrète :

Que fait PGP ?

Le chiffrement PGP résout trois problèmes d’échange d’informations confidentielles :

- Protège le texte des messages des étrangers. Autrement dit, seule une personne possédant une clé secrète et connaissant le mot de passe peut lire le message.

- Confirme l'intégrité au destinataire message entrant. Autrement dit, cela donne l'assurance que le contenu du message n'a pas changé pendant la transmission.

- Confirme l'identité de l'expéditeur. Intégré PGP électronique la signature identifie de manière unique l'expéditeur, puisque lui seul a accès à la clé secrète et connaît le mot de passe.

Comment fonctionne PGP ?

Avant de chiffrer un message, l'expéditeur détermine le destinataire. Le programme trouve la clé publique du destinataire (pour cela, elle doit se trouver dans le fichier de clé publique sur l'ordinateur de l'expéditeur).

Avant le chiffrement, PGP compresse le texte du message. Cela accélère la transmission et augmente la force du cryptage. Ensuite, une clé dite de session (unique) est générée, qui est un long nombre aléatoire. Le texte du message est chiffré à l'aide de la clé de session. Le texte du message est crypté à l'aide d'un algorithme cryptage symétrique. Cet algorithme utilise une clé unique pour le cryptage et le déchiffrement. Par conséquent, pour décrypter le message, le destinataire doit également disposer de cette clé de session. Cependant, il n'est pas sécurisé d'envoyer cette clé en texte clair ; elle est donc chiffrée avec la clé publique du destinataire. La clé de session chiffrée est envoyée au destinataire avec le texte chiffré. La nécessité d'utiliser un algorithme de chiffrement symétrique est due à sa vitesse élevée.

Les messages sont décryptés dans l'ordre inverse. Sur l'ordinateur du destinataire, le programme utilise sa clé privée pour déchiffrer la clé de session. Grâce à cette clé, le texte du message est déchiffré.

Clés

Une clé est un numéro qu'un programme utilise pour crypter et déchiffrer du texte. La taille de la clé est mesurée en bits. Plus la clé est grosse, plus elle est difficile à casser (ramasser). Aujourd’hui, dans la cryptographie publique, les clés d’une longueur de 2 048 bits ou plus sont considérées comme sécurisées.

Malgré le fait que les clés publiques et privées soient interconnectées, il est très difficile d'obtenir une clé privée avec une clé publique. Cela est possible si la longueur de la clé est courte et que l'ennemi dispose d'ordinateurs très puissants. Il est donc important de choisir les clés grande taille. En revanche, une clé trop longue ralentit le décryptage des messages. Par conséquent, le juste milieu doit être respecté. C'est largement suffisant si la sélection prend plusieurs dizaines ou centaines d'années. Au niveau actuel de développement la technologie informatique les clés d'une longueur de 2048 à 4096 bits sont presque impossibles à déchiffrer.

Les clés sont stockées sur le disque dur de votre ordinateur dans deux fichiers : un pour les clés publiques et un pour les clés privées. Ces fichiers sont appelés « paquets » de clés (Keyrings). Les clés publiques de vos correspondants seront « accrochées » à un tas de clés publiques. Vos clés privées sont stockées dans un fichier de clés privées. Il doit être conservé avec un soin particulier. Si vous perdez votre clé privée, vous ne pourrez pas décrypter les informations qui vous sont adressées et qui ont été chiffrées avec votre clé publique.

Signature numérique

Une signature numérique permet au destinataire de vérifier l'identité de l'expéditeur du message. Il remplit la même fonction qu’une signature ordinaire. Cependant, une signature régulière peut être falsifiée. Il est presque impossible de falsifier une signature numérique.

Confirmation de l'intégrité du message - fonction de hachage

Entre l'expéditeur et le destinataire, le contenu du message peut changer. Le programme fournit une vérification de l'intégrité des messages. Pour cela, une fonction dite de hachage est utilisée. Il s'agit d'un algorithme permettant de convertir un texte d'une taille arbitraire en un petit nombre. Cette transformation est totalement sans ambiguïté, c'est-à-dire qu'avec tout changement dans les données, même d'un bit, le résultat de la fonction de hachage changera également.

Avant de chiffrer un message, le programme calcule sa fonction de hachage et le chiffre avec une clé secrète. Le résultat du cryptage est la signature numérique. La signature numérique est transmise par le programme de messagerie avec le texte. Le programme sur l'ordinateur du destinataire décrypte la fonction de hachage, puis calcule la fonction de hachage du texte du message. Si la fonction de hachage reçue de l'expéditeur et calculée sur place coïncide, cela signifie que le message n'a pas changé en cours de route. Ensuite, le texte du message est déchiffré à l'aide de la clé secrète du destinataire.

Le programme vérifie ensuite laquelle des clés publiques est adaptée pour décrypter le résultat de la fonction de hachage. S'il s'agit de la clé de l'expéditeur, le destinataire peut être sûr que le message a été signé par le propriétaire de la clé secrète ou par la personne à qui cette clé et ce mot de passe sont devenus disponibles.

Il n'est pas possible d'extraire une signature d'un document et de la joindre à un autre, ni de modifier le contenu d'un message pour qu'il corresponde toujours à la signature numérique. Toute modification apportée à un document signé sera immédiatement détectée lors de la vérification de la signature.

Mot de passe

Le cryptage PGP offre une autre couche de sécurité. Pour utiliser une clé secrète, il ne suffit pas d’avoir accès au fichier de clé secrète. Pour ce faire, vous devez connaître le mot de passe.

Dans les implémentations PGP, un mot de passe est appelé « phrase secrète », bien qu'il puisse également consister en un seul mot. N’oubliez cependant pas que l’utilisation de mots de passe trop courts augmente considérablement le risque de piratage.

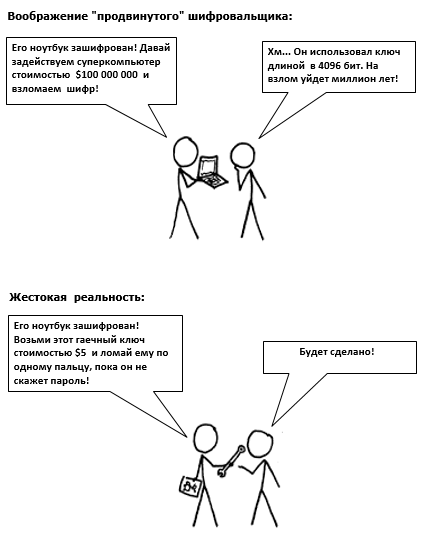

Il existe trois méthodes de craquage de mot de passe les plus populaires :

- Méthode d'attaque par dictionnaire- recherche séquentielle de tous les mots de la langue dans différents registres.

- Méthode Force Brute- recherche séquentielle de toutes les combinaisons possibles de tous les symboles.

- Méthode "Clé"(autres noms : la méthode du « tuyau en caoutchouc » (Rubber-hose Cryptanalysis), « cryptanalyse thermorectale », « cryptanalyse de gangster ») - l'utilisation du maillon le plus faible du système de sécurité de l'information, qui est le facteur humain, pour déchiffrer un mot de passe . En utilisant cette méthode, le « cryptanalyste » recourt aux menaces, à la torture, au chantage, à l'extorsion, à la corruption et à d'autres mesures inappropriées pour influencer la personne qui connaît le mot de passe. Cela peut être illustré par un dessin animé :

(source du dessin animé : xkcd.com)

Une description des contre-mesures à la méthode « clé » dépasse le cadre de cet article. Les professionnels de la sécurité physique peuvent vous aider à répondre à ces questions. Mais pour lutter contre les deux premières méthodes, il suffit de suivre des règles simples pour choisir un mot de passe :

Ne fais pas ça:

- Utilisez des mots que l’on peut trouver dans n’importe quel dictionnaire langue connue.

- Utilisez les dates de naissance, les noms et prénoms des proches, les noms d’animaux de compagnie et d’autres jeux de caractères faciles à deviner.

- Utilisez des mots significatifs d’une langue saisis sur une disposition de clavier pour une autre langue.

- Notez le mot de passe (surtout dans vos des cahiers ou laissez-le près de l'ordinateur).

Souhaitable:

- Choisissez un mot de passe d'une longueur supérieure à 8 caractères (s'il est composé de numérotation aléatoire caractères alphanumériques et signes de ponctuation).

- Lorsque vous utilisez des mots significatifs dans votre mot de passe, augmentez sa longueur à 16 à 20 caractères. Il devrait y avoir plusieurs mots.

- Lorsque vous utilisez des mots significatifs, faites des erreurs, insérez des signes de ponctuation, changez la casse.

Vous devez vous souvenir du mot de passe. Si vous l'oubliez, vous ne pourrez jamais récupérer les informations cryptées avec cette clé. Sans connaître le mot de passe, votre clé privée est totalement inutile.

Il existe une très bonne méthode pour générer et mémoriser des données longues. mots de passe complexes: on prend n'importe quel poème (ou les paroles d'une chanson populaire) mémorisé par cœur et on utilise les premières lettres de chaque mot tapé comme mot de passe Mise en page anglaise claviers. Par exemple, prenons un extrait du poème "L'Épée" d'Emil Verhaeren : Avec moquerie de ma fierté stérileQuelqu’un m’a prédit, tenant une épée à la main : Une néantité, avec une âme vide et froide, Vous pleurerez le passé avec angoisse. Maintenant, changez la disposition du clavier sur langue anglaise et, en nous répétant le poème mémorisé, on tape les premières lettres de chaque mot (en regardant les lettres russes du clavier) : snnmgbmnpdmvrnsdpihtbpovt En conséquence, notre mot de passe sera la séquence de caractères tapée suivante : cyyvu,vyglvdhyclgb,"en":["1-MPcUHhXoc","twjtK-9-m-U","VU2tDmDsKdQ"],"de":["NcGAxWEJoGQ"],"es":["E7XXTEQgi-c"," VVjn4gzqXWE"],"pt":["PekJ97YdVvw","ibdhugFLXaM","ibdhugFLXaM"],"bg":["DLzjLSewwKQ","3JN4VduEmbs","zeHJJzFXPBU"],"cs":["_d2dVKRMBJ4"], "pl":["RuqcVfRk6gE","BU9MeItMypQ","jH4EClRoqRw"],"ro":["JfpFDs1xJoY"],"la":["1-MPcUHhXoc"])

|