Aujourd'hui, nous portons à votre attention un ensemble programmes gratuits avec lequel vous pouvez pirater Réseau Wi-Fi. Ou vérifiez votre borne wifi accès à la résistance à l'effraction.

trébuchant

Site Web : www.stumbler.net

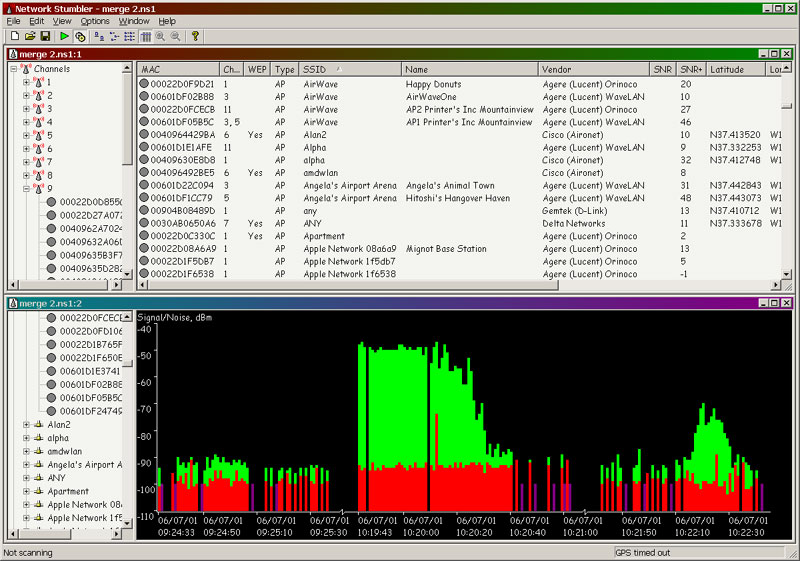

Certainement l'un des plus célèbres et meilleurs outils pour le gardiennage. Le stambler n'a qu'une seule tâche - détecter les points d'accès en direct, lire le SSID et écrire les informations reçues dans le fichier journal avec les coordonnées, si un récepteur GPS est connecté au programme. Après un wardriving réussi, les informations sur les lieux AP trouvés avec les données de localisation peuvent être exportées vers un fichier journal, converties à l'aide de nombreux convertisseurs dans un format KML compatible avec Google, et en quelques secondes afficher tous les points d'accès sur la carte avec Google Plans ou ordinateur Programmes Google Terre.

Pour rechercher des points d'accès en direct trébuchant utilise des techniques analyse active, c'est à dire. non seulement écoute l'air, mais envoie également des images spéciales à chaque seconde. Je dois dire que les trames LC/SNAP spécifiques générées par le stambler sont facilement reconnues par les systèmes IDS modernes. De plus, l'analyse active ne vous aidera pas à trouver des points d'accès cachés, cependant, la collecte d'informations elle-même n'est pas une fontaine.

Par example, trébuchant peut reconnaître uniquement le fait que le cryptage du réseau est utilisé, sans spécifier quel mécanisme est utilisé. De plus, le programme refuse catégoriquement de fonctionner sous Vista et il est peu probable qu'il veuille le faire un jour. En conséquence, nous obtenons un excellent programme si vous avez besoin de scanner l'air pour les points d'accès et d'enregistrer leurs coordonnées, mais uniquement sous Windows et sans espoir d'obtenir d'autres informations précieuses.

Vistumbler

Site Web : www.vistumbler.net

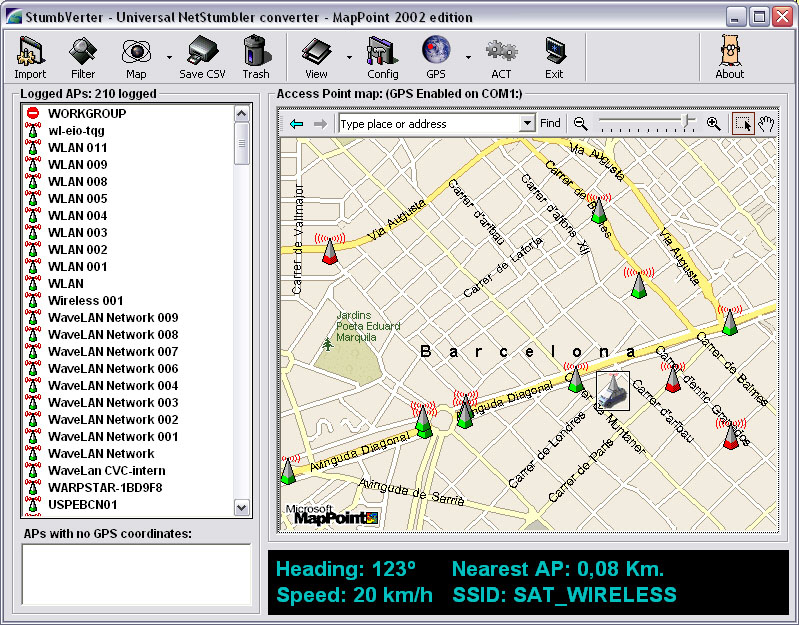

Eh bien, mais que se passe-t-il si l'ordinateur portable / netbook est Vista ou Win7 ? En vérité, la capacité de scanner activement les points d'accès se trouve dans le système lui-même. Cela se fait en utilisant utilitaire console netsh :

netsh wlan afficher le mode réseaux = bssid |

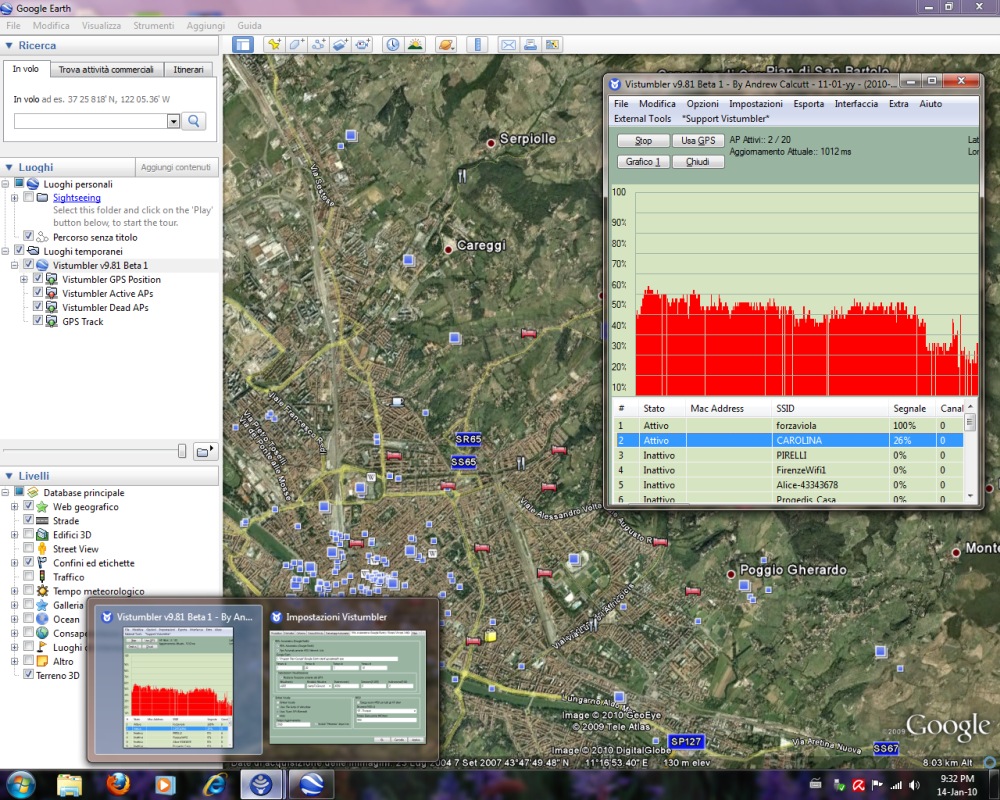

Cependant, l'artisan Andrew Calcutt a rapidement concocté une interface graphique qui analyse la sortie de la commande et la combine avec les informations de localisation des points d'accès détectés, en la lisant avec les coordonnées GPS actuelles.

Sous niks, en passant, il existe des utilitaires similaires qui analysent la sortie de la commande iwlist. C'est marrant quoi Vistumblerécrit à l'aide d'un outil d'automatisation de divers Actions automatiques, qui vous permet de développer des applications même pour les personnes qui n'ont jamais vraiment entendu parler de programmation. Où Vistumbler non seulement fonctionne, mais fonctionne parfaitement, affichant, en plus du niveau du signal, l'adresse MAC du fournisseur, le système de cryptage utilisé et d'autres paramètres.

Les données sur l'emplacement des points trouvés peuvent être exportées à la volée au format KML et suivre leur apparition sur la carte en temps réel à l'aide de Google Earth. Wardrivers trouveront également la fonction utile, à l'aide de laquelle le niveau du signal est indiqué à l'aide de divers fichiers son. Pour être juste, il faut dire que trébuchant«Il n'était pas non plus possible de réaliser une astuce similaire, mais uniquement à l'aide de scripts externes.

inSSID

Placer:

www.metageek.net/products/insider

Frustré par le fait que trébuchant pas développé depuis plusieurs années et ne fonctionne pas avec Vista et même XP 64 bits, Charles Putney a décidé d'écrire son propre utilitaire pour trouver des réseaux Wi-Fi, après quoi il a publié les codes sources sur le portail bien connu The Code Project. L'idée a été reprise par Norman Rasmussen, après quoi une nouvelle version est née inSSID'a, construit sur la base de l'API Wi-Fi native. initié comme trébuchant utilise des méthodes de balayage actif et affiche toutes les informations trouvées sur les points d'accès dans une plaque, aromatisant les données avec de beaux graphiques de force du signal. L'outil est très simple - rien de plus, mais je l'utilise souvent pour trouver des spots Wi-Fi et déterminer la protection qu'ils utilisent.

Kismet

Placer:

www.kismetwireless.net

Et ceci est une application nix à part entière pour la recherche réseaux sans fil, le reniflement et même la détection d'intrusion. Kismet fondamentalement différent de trébuchant et des outils similaires en ce sens qu'il utilise un balayage passif (ne diffusant rien) pour déterminer les réseaux sans fil. De plus, les méthodes utilisées nous permettent de déterminer certaines informations sur les clients connectés au réseau, ainsi que de trouver des réseaux cachés (non baliseurs), mais uniquement s'ils ont une certaine activité. Kismet peut déterminer automatiquement les plages d'adresses IP utilisées en interceptant les paquets TCP, UDP, ARP et DHCP, vider le trafic au format Wireshark / TCPDump, et même déterminer la distance approximative jusqu'au point d'accès (le travail avec le GPS, bien sûr, est pris en charge ).

Il est à noter qu'après plus de 5 ans de développement, les créateurs sont sur le point de nous faire plaisir avec une toute nouvelle version. En particulier, fin mai, Kismet-2009-05-RC1 est sorti, dans lequel l'interface a été radicalement repensée (ncurse est toujours utilisé), les fichiers de configuration ont été refaits, de nouvelles options ont été ajoutées pour filtrer les données, et nouveau système avertissements, utilisation optimisée du processeur, développement d'un système de plug-ins. Quant au port pour Windows, il l'est, mais il est implémenté par CACE et, hélas, ne fonctionne qu'avec des Adaptateurs Wi-Fi Boîtier AirPcap.

aircrack-ng

Site Web : aircrack-ng.org

![]()

aircrack-ng- complet progiciel pour le cryptage 802.11 WEP (Wired Equivalent Privacy) et les clés WPA/WPA2-PSK pour les réseaux WiFi. Le kit lui-même se compose de plusieurs utilitaires et comprend airodump (renifleur pour les réseaux 802.11), aireplay (outil d'injection de trame wifi), aircrack (craquage WEP et force brute WPA-PSK), ainsi que airdecap (décodage des fichiers WEP/WPA interceptés). En général, le cracking WEP nécessite la capture d'un certain nombre de paquets : une fois le nombre de trames requis capturé, aircrack-ng est prêt à effectuer une attaque statique sur la clé WEP. Maintenant aircrack-ng prend en charge trois façons de "récupérer" la clé :

- la première méthode passe par une attaque PTW : le principal avantage est le petit nombre de paquets interceptés nécessaires pour casser la clé WEP. Mais la méthode ne fonctionne qu'avec des paquets arp, et cela, bien sûr, est un gros inconvénient ;

- la deuxième option consiste à utiliser les attaques FMS / KoreK. La méthode comprend diverses actions statiques (FMS, KoreK, Brute force) pour trouver la clé WEP et nécessite plus de paquets que dans le cas d'une attaque PTW ;

- la troisième option est la sélection à l'aide d'un dictionnaire (liste de mots), principalement utilisée pour cracker les clés WPA / WPA2.

Version complète aircrack-ng n'existe que pour Linux, bien que le site officiel ait une "sous-version" pour ivnda. Les développeurs avertissent honnêtement que pour que cela fonctionne, vous devez modifier vous-même la DLL spécifiquement pour votre adaptateur Wi-Fi.

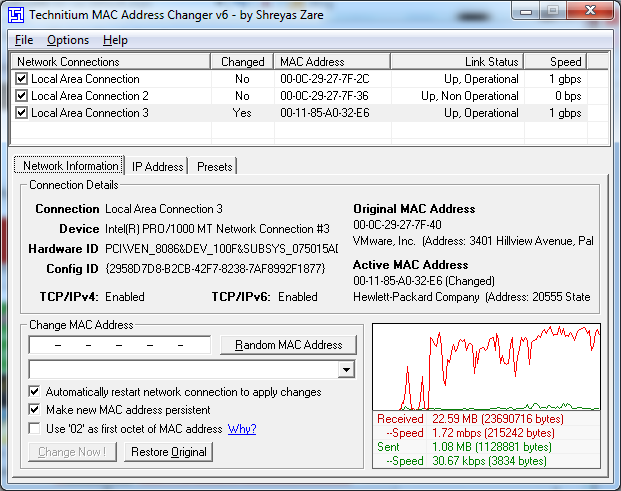

Technitium

Site Web : www.technitium.com

Étonnamment, le filtrage des adresses MAC est encore une défense assez courante. Cependant, elle peut vraiment restreindre l'accès des spectateurs aléatoires, mais des wardrivers ... eh bien, laissez les gars se livrer :). Dans ce cas, seuls les clients inclus dans la liste des machines approuvées peuvent se connecter à ces points d'accès. Contourner une telle protection est aussi simple que de décortiquer des poires - il vous suffit de changer l'adresse MAC de votre adaptateur sans fil en une adresse de confiance.

Un MAC approprié est facile à déterminer avec le même utilitaire Airodump en interceptant quelques paquets. L'utilitaire macchanger vous aidera à changer l'adresse MAC sous les pseudos. Quant à Windows, il existe de nombreux programmes ici, y compris SMAC payant et gratuit Technitium. Les deux nécessitent uniquement de sélectionner une carte réseau et de spécifier l'adresse MAC souhaitée pour celle-ci. Assurez-vous que l'adresse a bien changé (commande ipconfig /all dans la console) et essayez d'établir une connexion. Malheureusement, la première fois, vous pouvez facilement rompre, car un client autorisé peut déjà être connecté au réseau. Le même programme Void1 et les packages de désauthentification aideront à l'expulser de là.

vide11

Vide11 est utilisé pour désauthentifier les clients sans fil du point d'accès ou, plus simplement, pour déconnecter de force les clients du point d'accès. Après cet arrêt client sans fil essaiera automatiquement de se connecter au point d'accès (association répétée). Et à chaque reconnexion, un trafic sera créé, nécessaire pour sélectionner la clé. De plus, vous pouvez déconnecter le client, prendre son adresse MAC et ainsi contourner le filtrage par adresses MAC. Malheureusement, Outils Windows ce n'est pas autorisé, mais une telle astuce peut être facilement implémentée sous niks en utilisant cet utilitaire :

Si, lors du scan, votre stabilisateur dans la colonne Vendor (équipementier) affiche le mot CISCO, il ne sera pas superflu de rappeler le protocole d'autorisation LEAP (Lightweight Extensible Authentication Protocol), développé rien que par Cisco. Un renifleur peut aider à vérifier les suppositions sur le protocole utilisé sur le réseau, qui devrait afficher les paquets REQUEST, EAP-CISCO Wireless (LEAP). La principale caractéristique de LEAP est que l'autorisation nécessite non seulement un mot de passe, mais également un nom d'utilisateur ! Par défaut, ce protocole n'est pas pris en charge par Windows, vous devrez donc installer un client spécial pour qu'il fonctionne -

Utilitaires client Aironet. Est-il judicieux de l'installer ? Bien sûr! Malgré la réflexion du protocole, même celui-ci a trouvé des vulnérabilités qui permettent de deviner facilement un mot de passe à l'aide de paquets d'autorisation LEAP interceptés. Joshua Wright, le développeur de l'utilitaire, a été le premier à le flairer. Cet utilitaire intercepte les paquets réseau lorsque le client se reconnecte, puis force brutalement les mots de passe pour l'identification. L'utilitaire fonctionne nativement sous Linux, cependant, sur le site officiel, il existe une version du programme pour Windows (mais pas la dernière version)

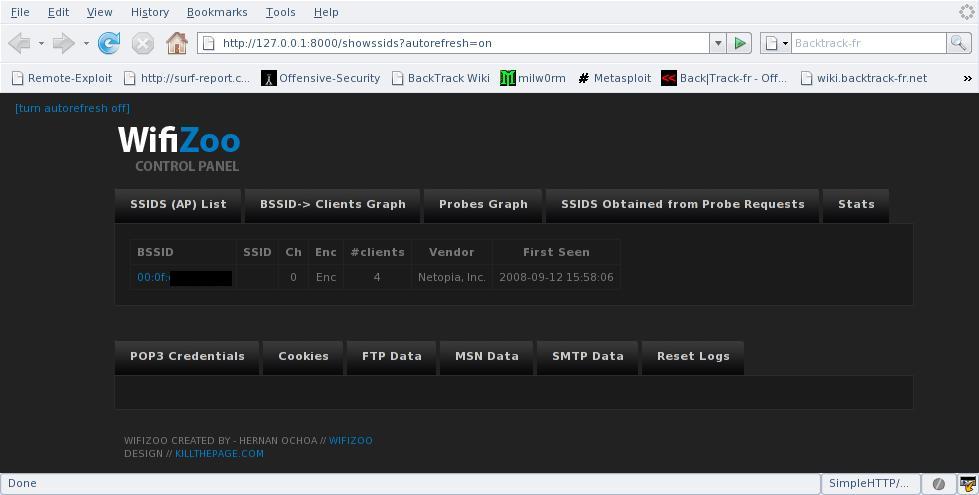

Zoo Wi-Fi

Une fois l'utilitaire utilisé Zoo Wi-Fi, vous comprenez à quel point il est facile d'intercepter diverses informations en clair Réseaux Wi-Fi. La tâche même de l'utilitaire est de collecter passivement diverses informations du réseau. Ecrit en Python (il est basé, soit dit en passant, sur le programme Scapy), l'outil permet d'extraire de l'air de nombreuses informations utiles au wardriver et de les présenter sous la forme beaux graphiques. Ce ne sont pas seulement des données de point d'accès (SSID), mais aussi des informations sur les clients qui les utilisent (avec les adresses d'envoi et de destination), ainsi que (et c'est le plus délicieux) une variété d'informations transmises dans formulaire ouvert sur le réseau : mots de passe pour les protocoles non sécurisés (pop3/ftp/telnet), trafic de messagerie, cookies http et données d'autorisation, etc.

Le seul bémol Zoo Wi-Fi est l'absence du mode de saut de canal, par conséquent, le programme peut écouter l'interface sans fil, mais ne peut pas passer d'un canal à l'autre. Cette lacune est plus que compensée par le pré-lancement Kismet'om. L'utilitaire stocke soigneusement les données interceptées dans le dossier logs/, en indiquant la source de données dans le nom du fichier (ssids.log, cookies.log, httpauth.log, etc.). Et pour plus de confort livré avec Une interface graphique implémentée en tant que serveur Web qui monte à 127.0.0.1:8000 par défaut.

CommView pour Wi-Fi

Placer:

www.tamos.ru/products/commwifi/

Une version spéciale du célèbre renifleur Windows commview, conçu pour capturer et analyser les paquets réseau dans les réseaux sans fil 802.11a/b/g/n. L'utilitaire reçoit des informations du réseau sans fil Adaptateur de réseau et décode immédiatement les données analysées, les affichant sous une forme pratique pour la digestion. Si nécessaire, les paquets peuvent être déchiffrés à l'aide de clés personnalisées ou et décodés jusqu'au niveau faible avec une analyse complète des protocoles courants (plus de 70 sont désormais supportés).

De plus, vous pouvez recréer complètement une session TCP et voir, par exemple, le trafic HTTP avec toutes les requêtes et, par conséquent, des informations intéressantes, telles que les données d'autorisation. Tout le trafic intercepté peut être enregistré dans un fichier pour une analyse plus approfondie. Ce qui est particulièrement agréable, c'est le système de filtrage flexible, qui vous permet d'éliminer les paquets inutiles et d'intercepter uniquement ce dont vous avez besoin. Et les alertes personnalisées vous permettent d'informer l'utilisateur d'événements importants tels que des colis suspects, chargement élevé réseaux ou adresses inconnues. En un mot, super programme pour Windows, à l'exception d'un moment - il est payé.

Auditeur de sécurité sans fil

Site Web : www.elcomsoft.ru

Un autre développement payant, mais très intéressant. Auditeur de sécurité sans fil permet de vérifier la fiabilité (oui, c'est comme ça que ça s'appelle maintenant ! WPA/WPA2, mais en utilisant les techniques modernes de calcul avec les GPU. En plus du mode où la récupération se fait uniquement au moyen du CPU WSA utilise une technologie qui utilise des accélérateurs graphiques dans le processus de récupération de clé.

Il faut dire ici que le programme lui-même n'intercepte pas le trafic du réseau sans fil, mais ne traite qu'un vidage de message réseau (les formats TCPDUMP, CommView, PSPR sont pris en charge), c'est-à-dire fonctionne en conjonction avec un renifleur. Il est important que non seulement n'importe quelle carte soit adaptée pour accélérer les calculs, mais seulement les meilleurs modèles d'accélérateurs : NVIDIA (GeForce 8, 9, 200 et supérieur) ou ATI (RADEON HD 3000 Series et supérieur). EWSA prend en charge les attaques par dictionnaire et prend en charge les modes de mutation de mot de passe (par exemple, le mot mot de passe est remplacé par etc.)

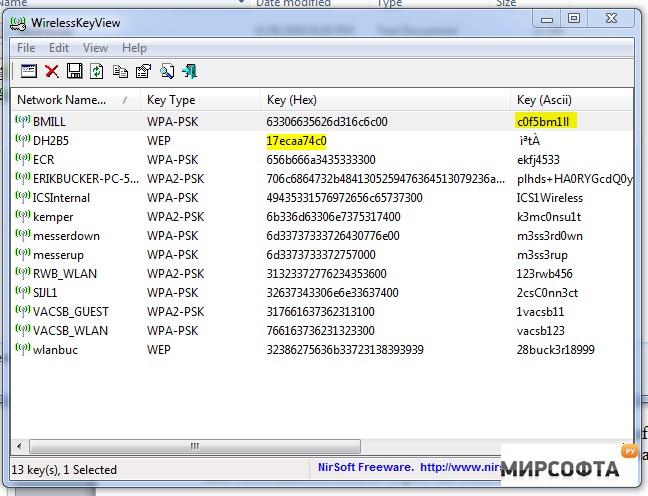

WirelessKeyView

Placer:

www.nirsoft.net/utils/wireless_key.html

J'ai moi-même rencontré à plusieurs reprises une situation où vous oubliez bêtement la clé de votre propre point d'accès. Il paraît que c'était une ligne de Lermontov ? Merde, ou Pouchkine ? Je ne me rappelle pas. L'utilitaire aide à rafraîchir instantanément la mémoire WirelessKeyView, qui extrait les clés stockées dans le système WEP / WPA du registre. C'est bien ça WirelessKeyView fonctionne à la fois comme service Wireless Zero Configuration dans WinXP et WLAN AutoConfig, qui est utilisé par les utilisateurs de Vista. [Total des votes : 38 Moyenne : 3,1/5]

Dernière mise à jour le 27 janvier 2017 .

Il n'y a pas si longtemps, il semblait qu'un réseau sans fil protégé par la technologie WPA2 était tout à fait sûr. Il est vraiment possible de ramasser une simple clé pour se connecter. Mais si vous définissez une clé très longue, ni les tables arc-en-ciel ni même l'accélération GPU ne vous aideront à la lier. Mais, il s'est avéré que vous pouvez vous connecter à un réseau sans fil sans lui - en utilisant une vulnérabilité récemment découverte dans le protocole WPS.

ATTENTION

Toutes les informations sont fournies à des fins éducatives uniquement. La pénétration dans le réseau sans fil de quelqu'un d'autre peut facilement être considérée comme une infraction pénale. Pensez avec votre tête.

Le prix des simplifications

Il y a de moins en moins de points d'accès ouverts auxquels vous n'avez pas du tout besoin de saisir de clé pour vous connecter. Il semble que bientôt ils pourront être répertoriés dans le Livre rouge. Si auparavant une personne ne savait même pas qu'un réseau sans fil peut être fermé avec une clé, se protégeant des connexions étrangères, on lui parle maintenant de plus en plus de cette possibilité. Prenez au moins micrologiciel personnalisé, qui sont publiés par les principaux fournisseurs pour les modèles de routeurs populaires afin de simplifier la configuration. Vous devez spécifier deux choses - login / mot de passe et ... une clé pour protéger le réseau sans fil. Plus important encore, les fabricants de matériel eux-mêmes essaient de simplifier le processus de configuration. Oui, la plupart routeurs modernes prennent en charge le mécanisme WPS (Wi-Fi Protected Setup). Avec son aide, l'utilisateur peut configurer un réseau sans fil sécurisé en quelques secondes, sans se soucier du tout du fait que "quelque part ailleurs, vous devez activer le cryptage et enregistrer une clé WPA". Entrez dans le système un code PIN à huit chiffres, qui est écrit sur le routeur - et vous avez terminé! Et là, tiens bon. En décembre, deux chercheurs ont immédiatement évoqué de graves failles fondamentales dans le protocole WPS. C'est comme une porte dérobée pour n'importe quel routeur. Il s'est avéré que si le WPS est activé sur le point d'accès (ce qui, pour un moment, est activé dans la plupart des routeurs par défaut), alors vous pouvez récupérer un code PIN pour vous connecter et extraire une clé pour vous connecter en quelques heures !

Comment fonctionne WPS ?

L'idée des créateurs de WPS est bonne. Le mécanisme définit automatiquement le nom du réseau et le cryptage. Ainsi, l'utilisateur n'a pas besoin d'aller dans l'interface web et de gérer paramètres complexes. Et vous pouvez facilement ajouter n'importe quel appareil (par exemple, un ordinateur portable) à un réseau déjà configuré : si vous entrez correctement le code PIN, il recevra tout paramètres nécessaires. C'est très pratique, donc tout grands joueurs sur le marché (Cisco/Linksys, Netgear, D-Link, Belkin, Buffalo, ZyXEL) offrent désormais routeurs sans fil avec prise en charge WPS. Comprenons un peu plus.

Il existe trois options pour utiliser WPS :

- Connexion par bouton-poussoir (PBC). L'utilisateur appuie sur un bouton spécial sur le routeur (matériel) et sur l'ordinateur (logiciel), activant ainsi le processus de configuration. Nous ne sommes pas intéressés.

- Saisie d'un code PIN dans l'interface Web. L'utilisateur entre dans l'interface d'administration du routeur via le navigateur et entre le code PIN à huit chiffres écrit sur le boîtier de l'appareil (Figure 1), après quoi le processus de configuration a lieu. Cette méthode est plus adaptée à la configuration initiale du routeur, nous ne l'envisagerons donc pas non plus.

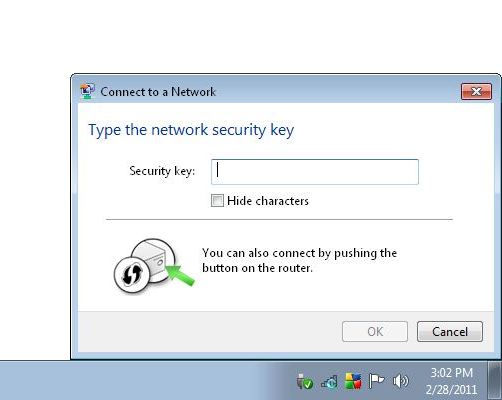

- Saisie d'un code PIN sur l'ordinateur de l'utilisateur (Figure 2). Lors de la connexion à un routeur, vous pouvez ouvrir une session WPS spéciale, dans laquelle vous pouvez configurer le routeur ou obtenir les paramètres existants si vous saisissez correctement le code PIN. Maintenant c'est attrayant. Aucune authentification n'est requise pour ouvrir une telle session. N'importe qui peut le faire ! Il s'avère que le code PIN est déjà potentiellement sensible à une attaque par force brute. Mais ce ne sont que des fleurs.

Vulnérabilité

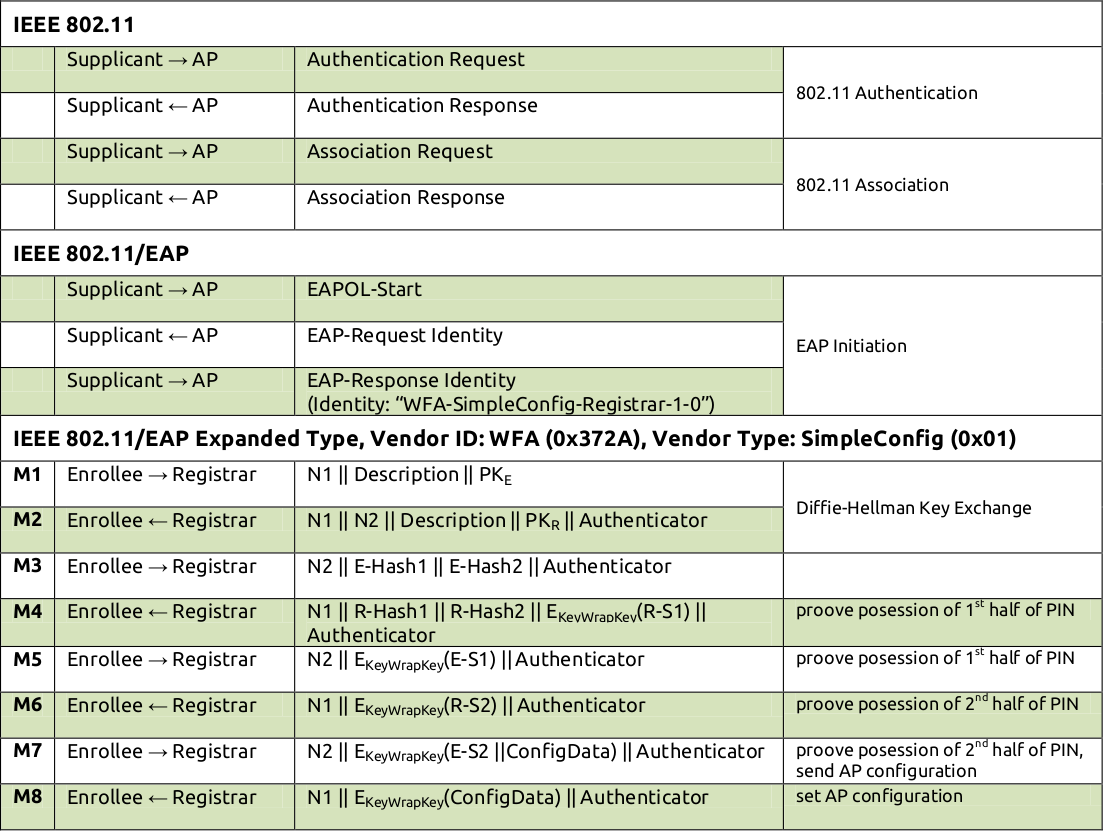

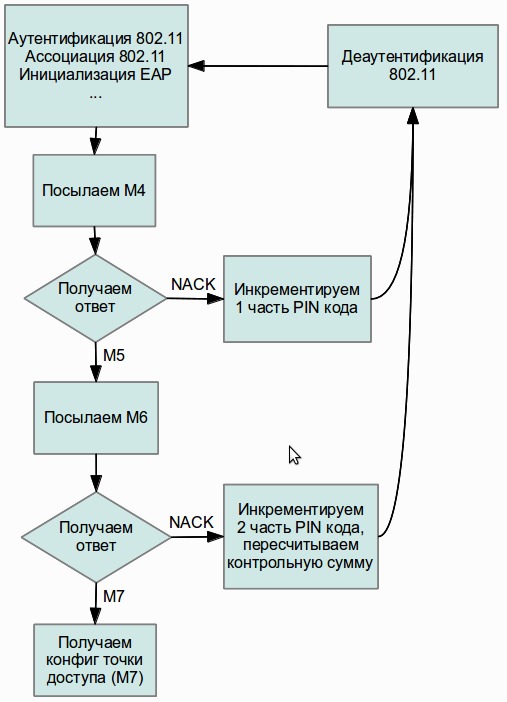

Comme je l'ai noté plus tôt, le code PIN se compose de huit chiffres - il y a donc 10 ^ 8 (100 000 000) choix parmi lesquels choisir. Cependant, le nombre d'options peut être considérablement réduit. Le fait est que le dernier chiffre du code PIN est une sorte de somme de contrôle, qui est calculée sur la base des sept premiers chiffres. En conséquence, nous obtenons déjà 10 ^ 7 (10 000 000) options. Mais ce n'est pas tout! Ensuite, nous examinons attentivement le périphérique du protocole d'authentification WPS (Figure 3). Il semble qu'il ait été spécialement conçu pour laisser la possibilité à la force brute. Il s'avère que la vérification du code PIN s'effectue en deux étapes. Il est divisé en deux parties égales, et chaque partie est vérifiée séparément ! Regardons le schéma :

- Si, après avoir envoyé le message M4, l'attaquant a reçu un EAP-NACK en réponse, alors il peut être sûr que la première partie du code PIN est incorrecte.

- S'il a reçu un EAP-NACK après avoir envoyé M6, alors, en conséquence, la deuxième partie du code PIN est incorrecte. Nous obtenons 10 ^ 4 (10 000) options pour la première moitié et 10 ^ 3 (1 000) pour la seconde. En conséquence, nous n'avons que 11 000 options pour un dénombrement complet. Pour mieux comprendre comment cela fonctionnera, regardez le diagramme.

- Un point important est la rapidité possible du dénombrement. Elle est limitée par la vitesse à laquelle le routeur traite les requêtes WPS : certains points d'accès émettront un résultat toutes les secondes, d'autres toutes les dix secondes. La plupart du temps est consacré au calcul Clé publique selon l'algorithme Diffie-Hellman, il doit être généré avant l'étape M3. Le temps passé dessus peut être réduit en choisissant une clé secrète simple côté client, ce qui simplifie encore le calcul des autres clés. La pratique montre que pour un résultat réussi, il suffit généralement de trier seulement la moitié de toutes les options, et en moyenne, la force brute ne prend que quatre à dix heures.

Première implémentation

La première implémentation de force brute à apparaître était l'utilitaire wpscrack (goo.gl/9wABj), écrit par le chercheur Stefan Fiböck en Python. L'utilitaire a utilisé la bibliothèque Scapy, qui vous permet d'injecter des paquets réseau arbitraires. Le script ne peut être exécuté que sous un système Linux, après avoir basculé l'interface sans fil en mode de surveillance. En tant que paramètres, vous devez spécifier le nom de l'interface réseau dans le système, l'adresse MAC de l'adaptateur sans fil, ainsi que l'adresse MAC du point d'accès et son nom (SSID).

$ ./wpscrack.py --iface mon0 --client 94:0c:6d:88:00:00 --bssid f4:ec:38:cf:00:00 --ssid testap -v sniffer a commencé à essayer 00000000 tentative a pris 0,95 seconde en essayant 00010009<...>essayer 18660005 tentative a pris 1,08 secondes essayer 18670004# trouvé 1ère moitié de la tentative de code PIN a pris 1,09 secondes essayer 18670011 tentative a pris 1,08 secondes<...>essayer 18674095 # trouvé la 2e moitié du code PIN<...>Network Key: 0000 72 65 65 61 6c 79 5F 72 65 61 61 6C 6C 79 5F 6C 6F REALLY_RALLY_LO 0010 67 5F 77 70 61 5f 73 73 73 70 68 72 61 ng_wpa_paspsphras 0020 67 67 67 67 67 64 64 64 64 64 64 64 64 64 64 6C 6B 5F 63 72 61 63 e_good_luck_crac 0030 6B 69 6E 67 5F 74 68 69 73 5F 6F 6E 65king_this_one<...>

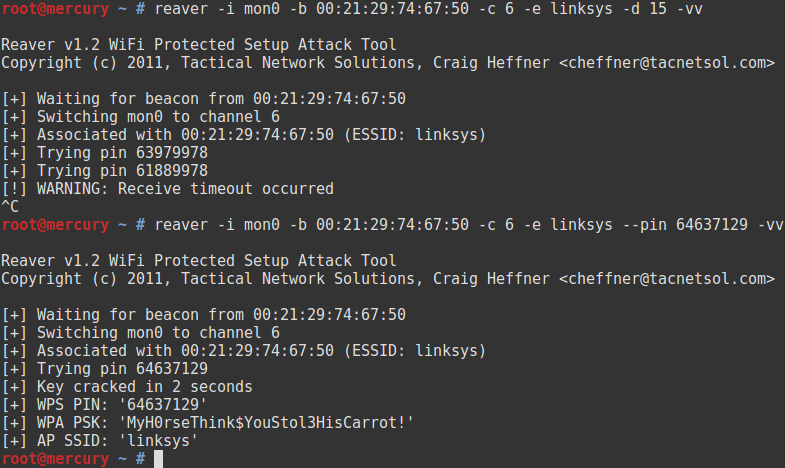

Comme vous pouvez le voir, la première moitié du code PIN a été sélectionnée en premier, puis la seconde, et à la fin le programme a émis une clé prête à l'emploi pour se connecter au réseau sans fil. Difficile d'imaginer combien de temps il faudrait pour deviner une clé de cette longueur (61 caractères) avec des outils préexistants. Cependant, wpscrack n'est pas le seul utilitaire à exploiter la vulnérabilité, et c'est un moment plutôt amusant : au même moment, un autre chercheur, Craig Heffner de Tactical Network Solutions, travaillait sur le même problème. Voyant qu'un PoC fonctionnel est apparu sur le Web pour mettre en œuvre l'attaque, il a publié son utilitaire Reaver. Il automatise non seulement le processus de sélection WPS-PIN et d'extraction de clé PSK, mais offre également grande quantité réglages pour que l'attaque puisse être menée contre les plus différents routeurs. De plus, il prend en charge un nombre beaucoup plus important d'adaptateurs sans fil. Nous avons décidé de le prendre comme base et de décrire en détail comment un attaquant peut utiliser une vulnérabilité du protocole WPS pour se connecter à un réseau sans fil sécurisé.

COMMENT

Comme pour toute autre attaque sur un réseau sans fil, nous aurons besoin de Linux. Il faut dire ici que Reaver est présent dans le référentiel de la distribution bien connue BackTrack, qui comprend également déjà pilotes requis pour appareils sans fil. Par conséquent, nous allons l'utiliser.

Étape 0. Préparer le système

Sur le site officiel, BackTrack 5 R1 est disponible en téléchargement sous machine virtuelle sous VMware et image de démarrage ISO. Je recommande la dernière option. Vous pouvez simplement graver l'image sur un disque, ou vous pouvez utiliser le programme pour faire lecteur flash amorçable: d'une manière ou d'une autre, en démarrant à partir d'un tel support, nous aurons immédiatement un système prêt à fonctionner sans problèmes inutiles.

Cours intensif sur le piratage Wi-Fi

- WEP (Wired Equivalent Privacy) La toute première technologie pour sécuriser un réseau sans fil s'est avérée extrêmement faible. Il peut être piraté en quelques minutes seulement, en utilisant les faiblesses du chiffrement RC4 qui y est utilisé. Les principaux outils ici sont le renifleur airodump-ng pour collecter les paquets et l'utilitaire aircrack-ng utilisé directement pour casser la clé. Il existe également un outil spécial wesside-ng, qui pirate généralement tous les points à proximité avec WEP en mode automatique.

- WPA/WPA2 (accès protégé sans fil)

La force brute est le seul moyen de trouver une clé pour un réseau WPA / WPA2 fermé (et même dans ce cas uniquement s'il existe un vidage de la soi-disant poignée de main WPA, qui est diffusée lorsque le client se connecte au point d'accès).

La force brute peut durer des jours, des mois et des années. Pour augmenter l'efficacité de l'énumération, des dictionnaires spécialisés ont d'abord été utilisés, puis des tables arc-en-ciel ont été générées, et plus tard des utilitaires sont apparus qui impliquaient Technologies NVIDIA CUDA et ATI Stream pour accélération matérielle processus via le GPU. Les outils utilisés sont aircrack-ng (dictionnaire force brute), cowpatty (utilisant des tables arc-en-ciel), pyrit (utilisant une carte graphique).

Étape 1. Connexion

Le nom d'utilisateur et le mot de passe par défaut sont root:toor. Une fois dans la console, vous pouvez démarrer le "x" en toute sécurité (il existe des versions distinctes de BackTrack - à la fois avec GNOME et avec KDE) :

#startx

Étape 2Installez Reaver

Pour télécharger Reaver, nous avons besoin d'Internet. Par conséquent, nous connectons un cordon de raccordement ou configurons adaptateur sans fil(menu "Applications > Internet > Gestionnaire de réseau Wicd"). Ensuite, exécutez l'émulateur de terminal, où nous chargeons dernière version utilitaires via le référentiel :

# apt-get update # apt-get install reaver

Ici, je dois dire que le référentiel contient la version 1.3, qui personnellement n'a pas fonctionné pour moi personnellement. En cherchant des informations sur le problème, j'ai trouvé un article de l'auteur qui recommande de passer à la version la plus élevée possible en compilant des sources extraites de SVN. C'est en général le plus manière universelle installation (pour toute distribution).

$ svn checkout http://reaver-wps.googlecode.com/svn/trunk/ reaver-wps $ cd ./reaver-wps/src/ $ ./configure $ make # make install

Il n'y aura aucun problème d'assemblage sous BackTrack - je l'ai personnellement vérifié. Sur la distribution Arch Linux que j'utilise, l'installation est encore plus facile, grâce au PKGBUILD approprié :

$ yaourt -S reaver-wps-svn

Étape 3. Se préparer à la force brute

Pour utiliser Reaver, vous devez faire les choses suivantes :

- mettre l'adaptateur sans fil en mode surveillance ;

- connaître le nom de l'interface sans fil ;

- connaître l'adresse MAC du point d'accès (BSSID);

- assurez-vous que WPS est activé sur le point.

Tout d'abord, vérifions que l'interface sans fil est présente dans le système :

# iwconfig

Si la sortie de cette commande contient une interface avec une description (il s'agit généralement de wlan0), le système a reconnu l'adaptateur (s'il s'est connecté à un réseau sans fil pour télécharger Reaver, il est préférable de déconnecter la connexion). Mettons l'adaptateur en mode surveillance :

# airmon-ng démarrer wlan0

Cette commande crée une interface virtuelle en mode monitoring, son nom sera indiqué dans la sortie de la commande (généralement mon0). Nous devons maintenant trouver le point d'accès à attaquer et connaître son BSSID. Utilisons l'utilitaire pour écouter la diffusion sans fil airodump-ng :

# airodump-ng mon0

Une liste des points d'accès à portée apparaîtra à l'écran. Nous sommes intéressés par les points avec cryptage WPA / WPA2 et authentification par clé PSK.

Il est préférable de choisir l'un des premiers de la liste, car il est souhaitable de mener une attaque bonne connexion avec un point. S'il y a beaucoup de points et que la liste ne tient pas sur l'écran, vous pouvez utiliser un autre utilitaire bien connu - kismet, où l'interface est plus adaptée à cet égard. En option, vous pouvez vérifier sur place si le mécanisme WPS est activé chez nous. Pour ce faire, complète avec Reaver (mais seulement si vous le prenez de SVN) vient l'utilitaire de lavage :

# ./wash -i mon0

Le paramètre spécifie le nom de l'interface qui a été commutée en mode de surveillance. Vous pouvez également utiliser l'option '-f' et fournir à l'utilitaire un fichier cap créé, par exemple, par le même airodump-ng. Pour une raison inconnue, BackTrack n'a pas inclus l'utilitaire de lavage dans le package Reaver. Espérons qu'au moment de la publication de l'article, cette erreur sera corrigée.

Étape 4. Exécutez la force brute

Vous pouvez maintenant procéder directement à l'énumération du code PIN. Pour démarrer Reaver dans le cas simple besoin d'un peu. Il vous suffit de spécifier le nom de l'interface (que nous avons basculée en mode monitoring précédemment) et le BSSID du point d'accès :

# reaver -i mon0 -b 00:21:29:74:67:50 -vv

Le commutateur "-vv" active la sortie étendue du programme afin que nous puissions nous assurer que tout fonctionne comme il se doit.

Reaver v1.4 WiFi Protected Setup Attack Tool Copyright (c) 2011, Tactical Network Solutions, Craig Heffner

Si le programme envoie systématiquement des codes PIN au point d'accès, alors tout a bien commencé et il reste stupide d'attendre. Le processus peut prendre beaucoup de temps. Le temps le plus court où j'ai réussi à forcer brutalement un code PIN était d'environ cinq heures. Dès qu'il sera sélectionné, le programme annoncera volontiers ceci :

[+] Essayer la broche 64637129 [+] Clé fissurée en 13654 secondes [+] PIN WPS : "64637129" [+] WPA PSK : "MyH0rseThink$YouStol3HisCarrot !" [+] SSID du point d'accès : "linksys"

La chose la plus précieuse ici est bien sûr la clé WPA-PSK, qui peut être utilisée immédiatement pour se connecter. Tout est si simple qu'il ne rentre même pas dans la tête.

Est-il possible de se défendre ?

Jusqu'à présent, vous pouvez vous protéger d'une attaque d'une manière - désactivez le WPS dans les paramètres du routeur. Certes, il s'est avéré que ce n'est pas toujours possible. Étant donné que la vulnérabilité n'existe pas au niveau de l'implémentation, mais au niveau du protocole, il ne vaut pas la peine d'attendre un correctif précoce des fabricants qui résoudrait tous les problèmes. Le mieux qu'ils puissent faire maintenant est de résister le plus possible à la force brute. Par exemple, si vous bloquez WPS pendant une heure après cinq tentatives infructueuses de saisie d'un code PIN, la recherche prendra environ 90 jours. Mais une autre question est de savoir à quelle vitesse un tel correctif peut-il être déployé sur des millions d'appareils qui fonctionnent dans le monde ?

Améliorer le Reaver

Dans le HOWTO, nous avons montré la manière la plus simple et la plus polyvalente d'utiliser l'utilitaire Reaver. Cependant, la mise en œuvre de WPS différents fabricants différent, donc dans certains cas, il est nécessaire paramètre supplémentaire. Ci-dessous, je fournirai options additionelles, ce qui peut améliorer la vitesse et l'efficacité de l'énumération des clés.

- Vous pouvez définir le numéro de canal et le SSID du point d'accès : # reaver -i mon0 -b 00:01:02:03:04:05 -c 11 -e linksys

- L'option '-dh-small' a un effet bénéfique sur la vitesse de la force brute, qui fixe une petite valeur à la clé secrète, facilitant ainsi les calculs côté point d'accès : # reaver -i mon0 -b 00:01:02 :03:04:05 -vv - -dh-petit

- Le délai de réponse par défaut est de cinq secondes. Vous pouvez le modifier si besoin : # reaver -i mon0 -b 00:01:02:03:04:05 -t 2

- Le délai par défaut entre les tentatives est d'une seconde. Il peut également être configuré : # reaver -i mon0 -b 00:01:02:03:04:05 -d 0

- Certains points d'accès peuvent bloquer le WPS pour certaine heure, soupçonnant qu'ils essaient de baiser. Reaver remarque cette situation et met l'itération en pause pendant 315 secondes par défaut, la durée de cette pause peut être modifiée : # reaver -i mon0 -b 00:01:02:03:04:05 --lock-delay=250

- Certaines implémentations du protocole WPS mettent fin à la connexion si le code PIN est incorrect, bien que la spécification doive renvoyer message spécial. Reaver reconnaît automatiquement cette situation, pour cela il existe une option '--nack' : # reaver -i mon0 -b 00:01:02:03:04:05 --nack

- L'option '--eap-terminate' est destinée aux points d'accès qui nécessitent que la session WPS se termine par un message EAP FAIL : # reaver -i mon0 -b 00:01:02:03:04:05 --eap-terminate

- L'apparition d'erreurs dans la session WPS peut signifier que le point d'accès limite le nombre de tentatives de saisie d'un code PIN, ou simplement surchargé de demandes. Ces informations seront affichées à l'écran. Dans ce cas, Reaver suspend son activité et le temps de pause peut être défini à l'aide de l'option '--fail-wait' : # reaver -i mon0 -b 00:01:02:03:04:05 --fail-wait =360

FAQ

Question : Quel adaptateur sans fil est nécessaire pour le piratage ?

Réponse : Avant d'expérimenter, vous devez vous assurer que l'adaptateur sans fil peut fonctionner en mode moniteur. La meilleure voie- consultez la liste des matériels pris en charge sur le site du projet Aircrack-ng. Si la question se pose de savoir quel module sans fil acheter, vous pouvez commencer avec n'importe quel adaptateur basé sur le chipset RTL8187L. Les dongles USB sont faciles à trouver en ligne pour 20 $.

Q : Pourquoi est-ce que j'obtiens des erreurs "timeout" et "out of order" ?

Réponse : Cela est généralement dû à une faible intensité du signal et mauvaise connexion avec un point d'accès. De plus, le point d'accès peut temporairement bloquer l'utilisation de WPS.

Q : Pourquoi l'usurpation d'adresse MAC ne fonctionne-t-elle pas pour moi ?

Réponse : Vous pouvez usurper le MAC de l'interface virtuelle mon0 et cela ne fonctionnera pas. Vous devez spécifier le nom de l'interface réelle, par exemple, wlan0.

Question : Pourquoi mauvais signal Reaver fonctionne mal, bien que le même crackage WEP fonctionne bien ?

Réponse : Généralement, le craquage WEP se produit en renvoyant les paquets capturés afin d'obtenir plus de vecteurs d'initialisation (IV) nécessaires pour un craquage réussi. Dans ce cas, peu importe si un paquet a été perdu ou s'il a été corrompu en cours de route. Mais pour attaquer WPS, il faut suivre strictement le protocole de transfert de paquets entre le point d'accès et Reaver pour vérifier chaque code PIN. Et si en même temps un paquet est perdu, ou se présente sous une forme indécente, alors vous devrez rétablir la session WPS. Cela rend les attaques WPS beaucoup plus dépendantes de la force du signal. Il est également important de se rappeler que si votre adaptateur sans fil voit le point d'accès, cela ne signifie pas que le point d'accès vous voit. Donc, si vous êtes un heureux propriétaire d'un adaptateur haute puissance d'ALFA Network et d'une antenne pour quelques dizaines de dBi, n'espérez pas pouvoir casser tous les points d'accès capturés.

Question : Reaver envoie tout le temps le même code PIN au point d'accès, qu'est-ce qui ne va pas ?

Réponse : Vérifiez si WPS est activé sur le routeur. Cela peut être fait avec l'utilitaire de lavage : exécutez-le et vérifiez que votre cible est sur la liste.

Q : Pourquoi ne puis-je pas m'associer à un point d'accès ?

Réponse : Cela peut être dû à une faible puissance du signal ou au fait que votre adaptateur n'est pas adapté à de telles enquêtes.

Question : Pourquoi est-ce que je reçois sans cesse des erreurs de « limitation de débit détectée » ? Réponse : C'est parce que le point d'accès a bloqué le WPS. Il s'agit généralement d'un blocage temporaire (environ cinq minutes), mais dans certains cas, une interdiction permanente peut également être levée (déblocage uniquement après panneau administratif). Il y a un bogue désagréable dans la version 1.3 de Reaver, en raison duquel la suppression de ces verrous n'est pas détectée. Comme solution de contournement, il est suggéré d'utiliser l'option '--ignore-locks' ou de télécharger la dernière version à partir de SVN.

Question : Est-il possible d'exécuter deux instances ou plus de Reaver en même temps pour accélérer l'attaque ?

Réponse: Théoriquement, c'est possible, mais s'ils gouge le même point d'accès, il est peu probable que la vitesse d'énumération augmente, car dans ce cas, elle est limitée par le matériel faible du point d'accès, qui est déjà entièrement chargé avec un attaquant.

Un article sur le piratage des réseaux sans fil protégés par une clé WPA. Nous, comme dans, aurons besoin de: Windows OS, CommView pour Wi-Fi et Aircrack-ng win.

Attention!

Votre carte Wi-Fi doit être entièrement prise en charge par CommView pour le Wi-Fi. L'outil "Réassociation de nœuds" doit fonctionner !

Différence entre les protocoles de cryptage WPA et WEP

WPA remplace l'ancien Protocole WEP, les protocoles WPA/WPA2 sont en quelque sorte un complément au WEP, dans le sens où le format de paquet de base et l'algorithme de cryptage (pour WPA) n'ont pas changé. Les principales vulnérabilités WEP sont liées à la courte longueur des paquets IV, à l'algorithme primitif d'obtention de la clé par paquet, aux vulnérabilités de l'algorithme RC4 lui-même et à sa nature de diffusion. Dans les protocoles WPA/WPA2, les problèmes WEP sont pratiquement résolus, ce moment il n'existe aucune méthode pour casser les clés WPA, à l'exception de la sélection des clés "sur le front" (force brute). Cela signifie que pour rechercher une clé WPA, nous devons la sélectionner, par exemple, dans un dictionnaire (je suis content que ce ne soit pas manuellement, mais même sur ordinateurs puissants ce processus prend beaucoup de temps). Longueur minimale clé WPA 8 caractères, le dictionnaire doit donc contenir des mots d'au moins huit caractères.

Malheureusement le hack cryptage wpa peut échouer, par exemple, si le mot de passe est très long et ne porte pas de charge sémantique ( ensemble aléatoire chiffres et lettres). Avant de commencer à pirater, pensez : « Avez-vous vraiment besoin de cela ? »

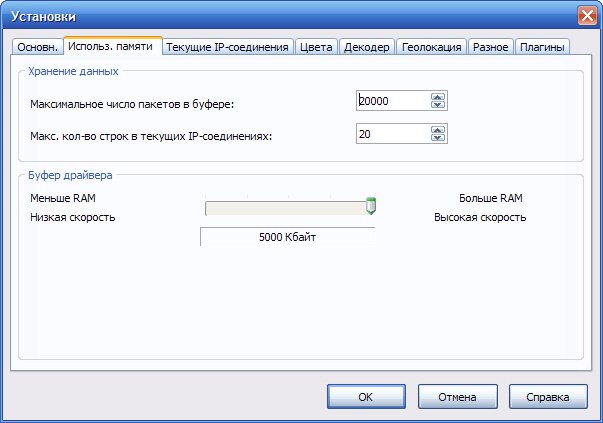

Configuration de CommView pour le Wi-Fi

Les paramètres du programme sont les mêmes que dans l'article :.

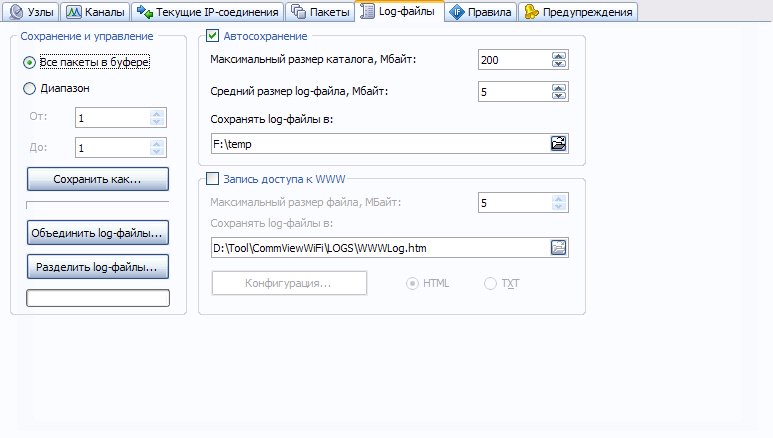

Nous lançons CommView pour le Wi-Fi, au premier démarrage il proposera de patcher les pilotes et de redémarrer. N'hésitez pas à être d'accord partout. De plus, si nous allons utiliser le programme uniquement pour collecter des paquets de données cryptés, sélectionnez le menu RÈGLES et cochez les cases pour capturer les paquets de données et ignorer les paquets BEACON, supprimez le reste des cases à cocher. Cliquez pour enregistrer la règle actuelle (nous enregistrons la réserve). Nous entrons dans les paramètres et le réglons là, comme sur la figure:

Il reste à aller dans la fenêtre principale du programme dans l'onglet Fichiers journaux, cochez la case de sauvegarde automatique.

Piratage de réseau

Ensuite, cliquez sur le bouton "Démarrer la capture" et dans la fenêtre qui apparaît, cliquez sur "Démarrer la numérisation". A gauche apparaît une liste des points qui se trouvent dans la zone d'accès avec un niveau de signal et un autre Information additionnelle. Nous sélectionnons le point que nous allons pirater et cliquez sur "Capturer".

Nous attendons que les clients se connectent au point "ennemi". Sélectionnez ensuite "Réassociation des nœuds" dans les outils.

Aujourd'hui, je suis tombé sur un programme permettant de sélectionner des mots de passe pour le Wi-Fi à l'aide d'un dictionnaire. Le programme est entièrement gratuit et fonctionne vraiment. Vérifié sur mon point d'accès.

Ce chef-d'œuvre s'appelle WiFICrack.

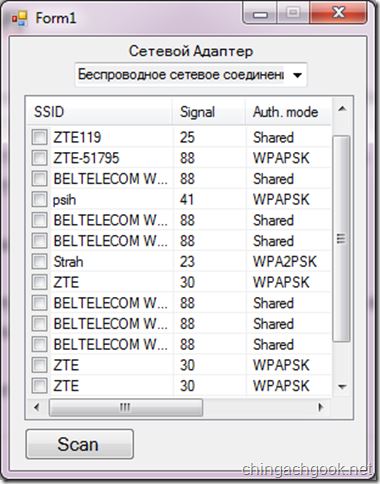

L'interface du programme est intuitive, mais je vais, au cas où, tout décrire étape par étape.

Commençons ....

Télécharger l'archive avec le programme

L'archive contient deux fichiers :

- WifiCrack.exe - Craqueur de mot de passe Wifi

- pass.txt - Dictionnaire enfichable avec mots de passe

Attention! Le programme est conçu pour fonctionner uniquement sous Windows 7 !

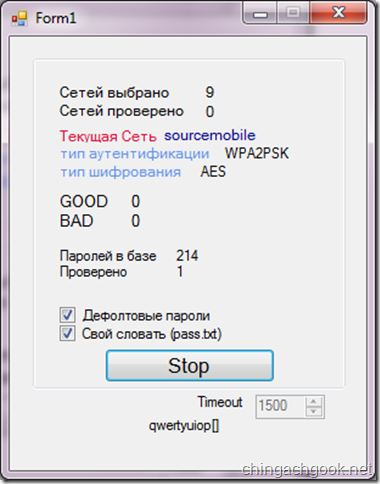

Exécutez le fichier WifiCrack.exe.

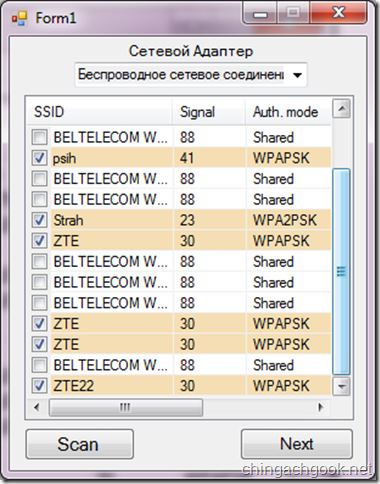

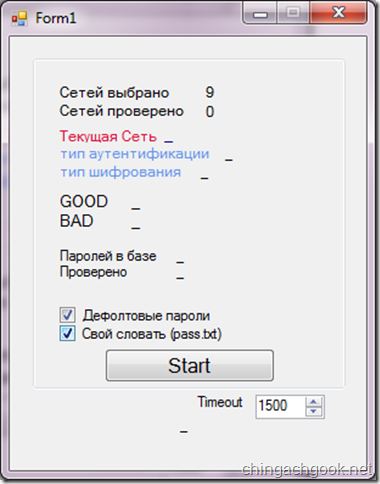

Nous cochons les réseaux pour lesquels nous voulons deviner le mot de passe.

Cliquez sur le bouton Suivant

![]()

En plus de l'énumération des mots de passe par défaut, le programme est capable de sélectionner des mots de passe à partir d'un dictionnaire. Vocabulaire mots de passe standards réside dans l'archive avec le programme. Pour le connecter, cochez la case appropriée dans le programme.

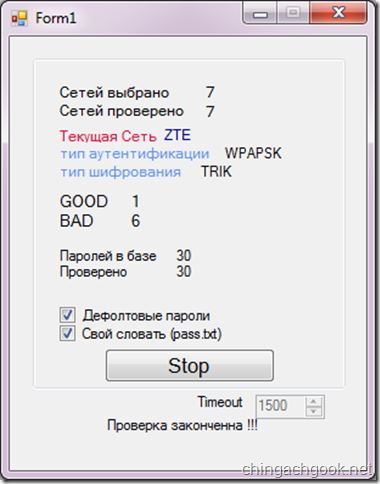

Cliquez sur le bouton Démarrer.

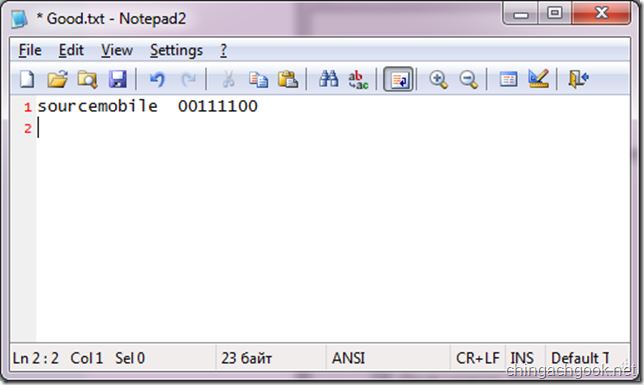

Si le programme peut récupérer les mots de passe, après la fin du travail, le fichier Good.txt apparaîtra dans son répertoire. Vous y trouverez le nom des réseaux et leurs mots de passe.

J'espère que ces informations vous ont été utiles.