Le cryptage des données est un rituel hacker indispensable, dans lequel chacun utilise son propre ensemble d'utilitaires. Si pour le système d'exploitation de bureau, le choix est vaste, des applications uniques sont toujours disponibles dans les systèmes d'exploitation mobiles. Nous avons prêté attention à la nouvelle création du développeur SJ Software - PGPTools. La première version de ce programme est sortie en avril. Depuis six mois, la liste des plates-formes prises en charge s'est considérablement élargie. Maintenant, il inclut Windows 10, Téléphone Windows, iOS (8.0 et versions ultérieures), OS X (10.9 et versions ultérieures) et Android (4.0 et versions ultérieures). La dernière version de PGPTools v.1.10 pour Android OS a été choisie pour les tests. Vous pouvez télécharger le programme en vous inscrivant sur le forum 4Pda.ru dans ce fil.

Avant même que le programme ne soit installé, il devient évident que ses auteurs adhèrent à des vues minimalistes. Dans le package d'installation, PGPTools occupe un mégaoctet et demi, et après l'installation - seulement cinq et demi. Je suis également heureux que la liste des autorisations demandées se compose d'exactement un élément - écrire sur une carte mémoire. Elle n'a pas besoin d'envoyer de SMS, d'accès à Internet et d'informations personnelles.

L'interface de l'utilitaire est également extrêmement simple et facile à apprendre. D'une part, cela vous permet de le comprendre rapidement, et d'autre part, cela provoque un léger désir des menus habituels avec de longues listes de paramètres. DANS version actuelle PGPTools peut uniquement définir un mot de passe et choisir une longueur de clé. Mais le programme vous permet de créer plusieurs paires de clés et de les gérer à partir d'un onglet séparé. Ici, vous pouvez sélectionner la touche actuelle et les actions souhaitées avec celle-ci. L'exportation est prise en charge (via le presse-papiers ou la fonction "transfert"), et il est également possible d'importer des clés PGP précédemment créées.

C'est bien que le programme ne nécessite aucune autorisation supplémentaire.

UTILISATION DE PGPTOOLS

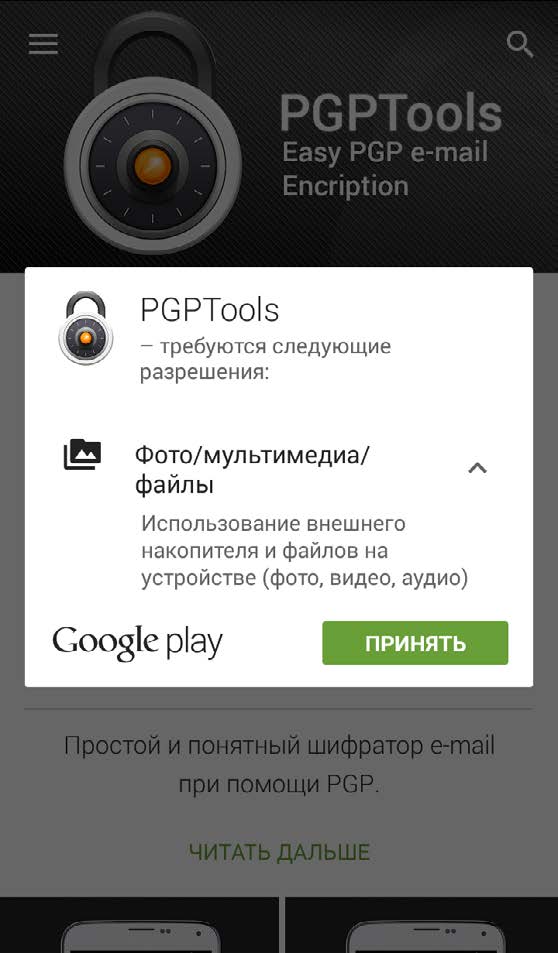

Le programme commence par une étape simple- créer une paire de clés. Pour ce faire, vous devez saisir votre nom ou pseudonyme, votre adresse e-mail (elle servira à envoyer des e-mails cryptés et/ou signés) et votre mot de passe.

Dans le schéma PGP, toutes les clés sont générées par paires, car elles sont mathématiquement liées par une phrase de passe commune. Il devrait être long et complexe, mais sans fanatisme - mot de passe oublié ne sera pas restauré. Les clés par paires sont générées de manière différente dans leur structure - asymétrique. La clé publique est ainsi nommée car elle peut être librement partagée avec n'importe qui. Il sert

vérifier la signature de son propriétaire et offre la possibilité de lui envoyer un message crypté. Un tel message ne peut être déchiffré qu'avec sa clé secrète couplée. C'est pourquoi elle est secrète, afin que seul le créateur de cette paire de clés la connaisse.

En termes simples, une lettre est cryptée avec une clé publique avant d'être envoyée et décryptée avec une clé secrète après réception. C'est comme une implémentation numérique d'une serrure avec un loquet : n'importe qui peut claquer la porte avec, mais seul le propriétaire de la clé peut l'ouvrir. Nous avons fait deux paires de clés pour les tests : le minimum (1024 bits) et le maximum (4096 bits) de longueur possible.

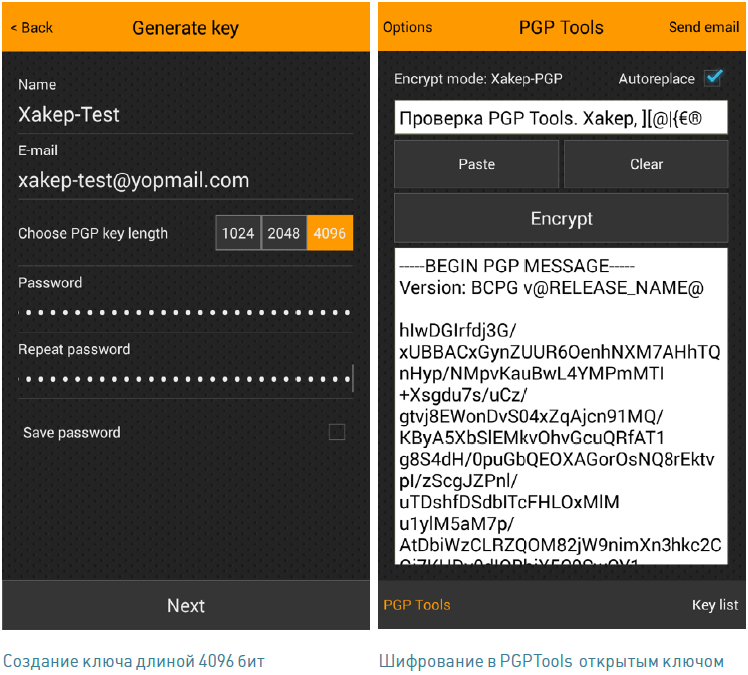

Le panneau principal de PGPTools porte le même nom. Il bascule entre deux modes : chiffrement et déchiffrement. Son apparence dépend de la clé précédemment sélectionnée dans le panneau de la liste des clés - publique ou secrète. Vous pouvez chiffrer n'importe quel texte à l'aide de PGPTools en quelques clics. Pour ce faire, collez-le simplement dans le champ avec l'invite Entrez la source à partir de n'importe quelle source et cliquez sur le bouton Chiffrer. Le chiffrement sera effectué à l'aide de la clé publique précédemment sélectionnée.

C'est un peu plus difficile à déchiffrer. Vous devez choisir une clé secrète (jumelée à la clé publique utilisée pour le chiffrement) et entrer le mot de passe spécifié lors de leur génération conjointe. Le bloc de texte chiffré est également inséré dans le champ source et le résultat du décryptage s'affiche ci-dessous après avoir appuyé sur le bouton Décrypter. L'objectif principal de PGPTools en tant que programme avec un schéma de cryptage asymétrique est de protéger la correspondance (en particulier le courrier) avec la possibilité de transférer la clé à l'interlocuteur via un canal non fiable. Si un

et la même clé a été utilisée pour chiffrer/déchiffrer les messages, puis l'intercepter compromettrait toute la correspondance. L'interception des clés publiques est pratiquement inutile. Après les avoir échangés, vous pouvez immédiatement commencer à échanger des messages cryptés. Une fois créés, ils ne peuvent même pas être ouverts par l'expéditeur. Cela ne peut être fait que par le destinataire - avec sa clé secrète et après avoir saisi la phrase secrète.

Lors de la transmission de messages cryptés, assurez-vous que le bloc de texte chiffré est inséré tel quel - sans pause ni trait d'union. Sinon, il ne peut pas être déchiffré en raison de l'apparition de distorsions.

UNE PAIRE (MILLE) MOTS SUR L'ALGORITHME

Dans l'implémentation classique de Zimmerman, le schéma PGP utilise une fonction de hachage et deux algorithmes cryptographiques, l'un avec une clé symétrique et l'autre avec une clé asymétrique. Il utilise également une clé de session générée à l'aide d'un générateur de nombres pseudo-aléatoires. Un processus aussi complexe offre une protection des données plus fiable, c'est-à-dire la complexité mathématique de la récupération d'une clé secrète à partir d'une paire de clés publiques.

Le choix d'algorithmes est maintenant disponible très large. C'est lui qui affecte en grande partie la qualité d'une implémentation particulière de PGP. AES et RSA sont généralement utilisés, et parmi les fonctions de hachage, ils choisissent celui qui, selon les idées modernes, est le moins sujet aux collisions (RIPEMD-160, SHA-256). PGPTools utilise l'algorithme IDEA pour le chiffrement des données, RSA pour la gestion des clés et la signature numérique. Le hachage se produit à l'aide de la fonction MD5.

Le processus en plusieurs étapes de (dé)cryptage des données dans n'importe quel programme est mis en œuvre en une seule

à partir d'ensembles de bibliothèques cryptographiques accessibles au public. Toutes les clés créées par PGPTools contiennent la version BCPG dans le nom, ce qui indique indirectement l'utilisation de l'API OpenPGP de Bouncy Castle. Lors de la vérification de cette hypothèse, une référence directe aux bibliothèques Bouncy Castle a été trouvée dans le fichier com.safetyjabber.pgptools.apk.

Ils implémentent le schéma OpenPGP selon la RFC 4880, mais ont leurs propres particularités. La première est que (selon la version choisie) ils ne peuvent pas utiliser de sous-clé de chiffrement. De plus, dans ces bibliothèques, des restrictions sur la longueur de clé effective ont été remarquées. Cela signifie qu'au-delà d'une certaine limite (généralement 1024 bits), essayer de créer une clé plus grande n'aura aucun sens pratique. L'algorithme ne pourra pas fournir de clés de haute qualité, car il y aura trop de blocs correspondants dans les paires.

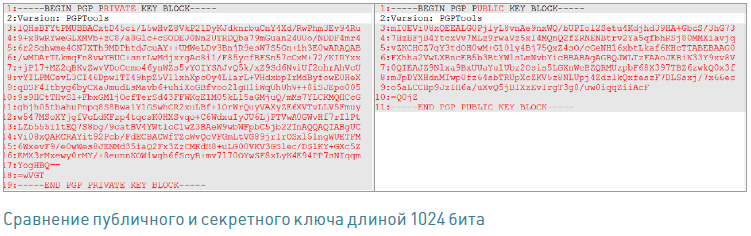

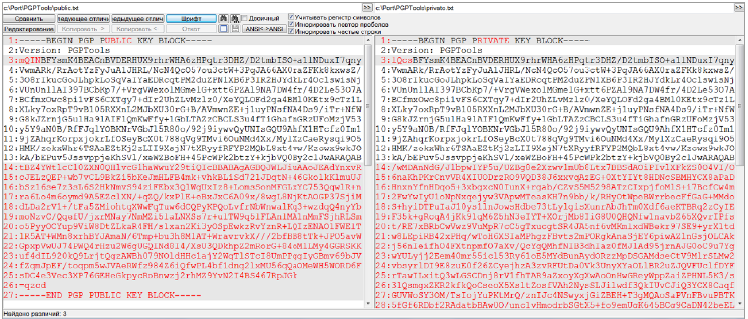

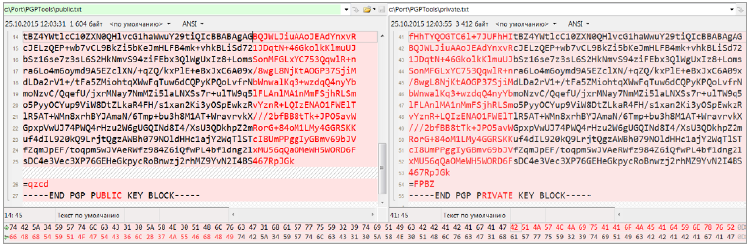

Pour vérification, nous avons exporté les clés PGP publiques et privées de chaque paire dans un fichier texte et les avons comparées. Une paire de clés d'une longueur de 1024 bits n'a pas de fragments répétitifs, comme cela devrait être le cas dans une bonne implémentation.

Blocs répétés dans les clés

Avec des clés de quatre kilobits, la situation est différente. Il y a trop peu de fragments différents dans la paire (ils sont surlignés en rouge) et il y a trop de fragments correspondants.

À proprement parler, ils ont encore moins de différences que ce que l'on peut voir sur les captures d'écran. C'est juste que le programme de comparaison utilisé n'est pas capable d'ignorer les décalages de bloc, mais vérifie ligne par ligne. Les treize premières lignes coïncidaient presque complètement et la fin est identique à soixante-dix pour cent. Si vous avez généré une paire de clés avec un grand nombre de correspondances, supprimez-la simplement et créez-en une autre.

CONCLUSION CONFORTABLE

Les lacunes relevées lors des essais sont de nature générale. Ils sont typiques de nombreux programmes, car ils ne concernent pas le code de l'application elle-même, mais les bibliothèques populaires utilisées dans celle-ci. La communauté crypto recommande aux développeurs d'éviter Bouncy Castle OpenPGP. Nous espérons qu'en prochaines versions Les auteurs de PGPTools prendront comme base des implémentations plus avancées.

Dans sa forme actuelle, le programme est déjà capable de fournir un niveau de confidentialité de base et peut être recommandé comme utilitaire qui ajoute la fonctionnalité PGP à appareils mobiles. Il vous aidera à créer ou à lire des textes chiffrés sur presque n'importe quel ordinateur. smartphone moderne, ainsi que cacher la correspondance secrète des regards indiscrets. Toute protection peut être considérée comme forte tant que le coût pour la surmonter s'avère nettement supérieur au coût estimé des données protégées.

Selon le NIST, les clés PGP d'une longueur de 1024 bits ou moins étaient considérées comme peu fiables il y a quelques années. Ensuite, ils ont été ouverts en un temps raisonnable sur des serveurs puissants, et aujourd'hui ils poussent comme des graines dans les réseaux informatiques distribués. Outre le choix de la longueur de la clé, le niveau de protection est également déterminé par la complexité de la phrase secrète et le mécanisme de mise en œuvre de PGP lui-même.

Dernière mise à jour par le 18 novembre 2016 .

(Assez bonne intimité, Assez bon secret) a été développé et publié sur Internet en 1991 par le programmeur et mathématicien du MIT Philip Zimmerman, en fait, étant le premier produit de ce niveau, présenté pour un accès gratuit au monde entier (pour lequel Zimmerman a ensuite payé plusieurs années de poursuites pénales par le service des douanes des États-Unis - en A cette époque, l'exportation de cryptotechnologies fortes en dehors des États-Unis était interdite). L'objectif initial du développement était de protéger les droits civils des utilisateurs réseau mondial, UN Tâche principale les programmes sont devenus la protection cryptographique du courrier électronique - le cryptage.

Le programme est basé sur la cryptographie dite asymétrique, qui utilise des paires de clés interconnectées : une privée, stockée uniquement par le propriétaire dans le but de décrypter les données et de les signer numériquement, et une ouverte, qui n'a pas besoin de protection, peut être largement distribué et utilisé pour crypter et comparer les signatures numériques (toutes ces opportunités uniques obtenu grâce à un appareil mathématique spécial). C'est la solution idéale pour les personnes qui n'ont pas de clé secrète convenue existante. Vous pouvez prendre Clé publique destinataire depuis n'importe quel open source, depuis son site Internet par exemple, crypter le message et l'envoyer. Personne d'autre que le destinataire disposant de la clé privée correspondante ne pourra lire votre e-mail.

Depuis lors, PGP a subi d'importants changements et transformations, à la fois en accord avec l'air du temps et les nouvelles menaces, et en raison du fait qu'une partie importante des utilisateurs du programme ne sont plus seulement des gens ordinaires mais aussi de grandes organisations et entreprises. Aujourd'hui, PGP est celui qui diffère par son objectif et sa liste de tâches à résoudre, ses fonctionnalités, ses principes de fonctionnement et son environnement d'exécution, mais uni par une compatibilité totale grâce à la norme, ainsi que par sa fiabilité exceptionnelle pour assurer la protection des informations.

La longue histoire de PGP a attiré l'attention d'un grand nombre d'utilisateurs, de chercheurs et de spécialistes sur le cryptosystème. Cela a été facilité par un certain nombre de circonstances supplémentaires. Premièrement, le programme a toujours été un shareware. Même après la transition du développement vers les rails commerciaux, des versions gratuites continuent d'être publiées, ne différant des versions payantes que par un peu moins de fonctionnalités (en gros, seule l'absence de PGPdisk). Deuxièmement, les développeurs sont des ingénieurs logiciels exceptionnels et des experts dans le domaine la sécurité des informations- toujours publié le code source du programme pour leur étude gratuite, qui est condition nécessaire pour maintenir la haute fiabilité et la réputation exceptionnelle du système. Le code source fermé ne complique l'étude du programme que pour la présence de lacunes, de "passages secrets" et d'erreurs dans la mise en œuvre. D'autre part, le fait que même la disponibilité de l'open source n'a pas cassé PGP en dit long sur la fiabilité du programme.

Derrière Informations Complémentaires reportez-vous à la rubrique.

Qu'est-ce que GPG/GnuPG ?

Qu'est-ce qu'OpenPGP ?

OpenPGP est une norme issue d'un programme qui s'est répandu sur Internet au milieu des années 90 en tant que moyen fiable de cryptage des e-mails. Devenu la norme de facto, PGP a commencé à être intégré dans de nombreuses applications et systèmes.

Pour assurer la compatibilité et l'interopérabilité de tous ces systèmes et d'autres qui pourraient apparaître à l'avenir, l'Internet Engineering Task Force a approuvé un document (remplaçant et sous lequel les premières versions de PGP ont été implémentées), décrivant le formatage standard, la syntaxe, la notation et l'encodage de packages PGP, ainsi que des algorithmes couramment utilisés. En utilisant ces spécifications ouvertes, tout développeur a la possibilité d'écrire un programme compatible avec tous les autres basés sur cette norme.

Pourquoi ai-je besoin de tout cela ?

Tous les utilisateurs d'Internet doivent clairement comprendre que le courrier électronique ordinaire et la communication en réseau ne fournissent aucun mécanisme de protection et que tout message peut être lu par de nombreuses personnes qui ne sont liées ni à l'expéditeur ni au destinataire de la lettre, même sans aucune besoin pour mener à bien son interception ciblée. Une copie du message reste dans le cache du serveur de votre FAI, serveurs réseau au travail, à l'université ou dans les cybercafés, sans oublier la gratuité services postaux comme mail.ru conservent également une copie, des copies restent sur tous les serveurs par lesquels le message passe sur le chemin du destinataire. Administrateurs système ces serveurs peuvent lire votre lettre à volonté et la transmettre à qui ils veulent. Les services de renseignement des principaux États analysent régulièrement les e-mails à la recherche de mots clés et phrases (système ECHELON (global, USA), projet Carnivore (national, USA), Systèmes russes SORM et SORM-2 et bien d'autres similaires dans le monde). Avec PGP, vous pouvez crypter un message pour votre destinataire, même si vous ne lui avez jamais parlé auparavant. Toutes les organisations et personnes nommées pourront toujours accéder à la lettre cryptée, mais n'auront plus la moindre idée de son contenu. C'est le principe du secret.

N'importe qui peut intercepter votre message et modifier son contenu ; n'importe qui peut envoyer un message qui semble avoir été envoyé par vous personnellement (l'adresse de retour et les en-têtes de service de la lettre sont facilement falsifiés et modifiés). Avec PGP, vous pouvez signer électroniquement votre e-mail, certifiant non seulement sa paternité, mais également son contenu spécifique. Dès réception de la lettre, le destinataire vérifiera votre signature électronique (EDS), qui établira que a) vous êtes l'expéditeur et b) le message a été reçu par lui exactement sous la forme dans laquelle il a été signé par vous (c'est-à-dire qu'il y avait personne le long du chemin n'est trafiqué ou modifié). C'est le principe de l'authenticité.

Ces deux principes dans la mise en œuvre de PGP s'appliquent également aux deux e-mail, ainsi que les fichiers stockés sur votre ordinateur ou transmis sur le réseau. Ces deux principes ont été utilisés et utilisés depuis le début des années 1990 par des dizaines de milliers de personnes et d'organisations complètement différentes à travers le monde : avocats et médecins protégeant le secret professionnel et médical, conseillers financiers protégeant les informations sur les impôts et les dépôts de leurs clients, entreprises protéger leurs développements scientifiques, les dossiers personnels de leurs employés, les négociations sur les contrats prévus, les agences gouvernementales, les militants des droits de l'homme, les journalistes, les paranoïaques, les programmeurs, les politiciens, les citoyens des régimes totalitaires, les amoureux du secret - juste des gens soucieux de la préservation de leurs informations , peu importe ce que c'est et peu importe combien d'argent coûte, un secret de regards indiscrets. Et la question de savoir si tout cela est spécifiquement pour vous, vous devez répondre vous-même.

Et si je n'ai rien à cacher ? Une personne respectueuse de la loi devrait-elle prendre des mesures pour se protéger de la surveillance gouvernementale ?

La frontière entre l'État et les structures commerciales est floue, dans un certain nombre de pays, les informations personnelles sur les citoyens sont collectées à grande échelle par des sociétés commerciales qui les revendent sous une forme anonymisée (ce qui n'est pas toujours pleinement respectée) à d'autres structures commerciales et en un volume plus complet - à l'état. Les informations individuelles peuvent être inoffensives, mais leur combinaison et l'étude des corrélations entre elles peuvent révéler d'autres informations qu'une personne ne voudrait pas divulguer si elle pouvait les deviner. Le profilage de personnalité basé sur une collecte massive d'informations peut être utilisé pour créer une opinion négative sur une personne et prendre des décisions sur son sort par diverses autorités sans qu'il puisse l'influencer, puisque ce processus est mené de manière secrète, opaque et incontrôlée pour la société, ce qui donne lieu à la corruption et aux abus des autorités (souvent en alliance avec des organisations commerciales et des sociétés transnationales). De plus, même si la collecte d'informations sur personne spécifique ne lui fait pas de mal personnellement, cela peut affecter négativement la société dans son ensemble "Introduction to Cryptography", écrit par l'auteur du programme Phil Zimmerman, puisqu'il se présente sous une forme populaire Description détaillée concepts de base et les concepts de PGP et de cryptographie en général, sans comprendre lesquels il vous sera extrêmement difficile de procéder. Avant de commencer à travailler avec le programme, lisez le Instructions détaillées pour accomplir n'importe quelle tâche. Il est conseillé d'étudier d'autres matériaux dans la section. Si des questions ne sont toujours pas résolues, veuillez consulter cette section- . Si vous ne trouvez pas les réponses dont vous avez besoin ici, consultez les nôtres : vous y trouverez des solutions à des problèmes plus spécifiques et plus étroits, et si personne n'a rencontré le vôtre auparavant, vous pouvez le proposer pour une discussion générale.

Pourquoi PGP et pas autre chose ?

PGP présente un certain nombre d'avantages par rapport à la plupart des programmes et normes (tels que X.509 et S/MIME) pour la protection des informations cryptographiques. Ensemble, ils offrent la fiabilité et la flexibilité du système pour lequel il est devenu si populaire et largement utilisé. Voici quelques-uns des avantages du cryptosystème PGP :

Qu'est-ce que PGP Freeware, PGP Desktop, PGP Universal et en quoi diffèrent-ils l'un de l'autre ?

Les noms qui suivent PGP sont les noms des lignes (variétés) du programme. En bref, leurs nuances et différences sont les suivantes:

| Logiciel gratuit PGP | Version gratuite de PGP pour un usage privé non commercial (principalement domestique). Inclut uniquement les composants PGPkeys et PGPmail, c'est-à-dire. outils de gestion de clés et de cryptage/signature/destruction de données ; n'a pas de plug-ins pour l'intégration dans les clients de messagerie et ICQ et ne contient pas PGPdisk. À partir de PGP 9 est un essai de 30 jours PGP Desktop Professionnel(fonctionnalité complète), à la fin de la période de test, réduisant le périmètre des fonctions au niveau Logiciel gratuit. |

| Bureau personnel PGP | La version payante pour les utilisateurs privés et les petits bureaux (5-10 personnes), peut être utilisée à des fins commerciales. Inclut tous les composants de base ainsi que des plug-ins pour les clients de messagerie personnels et PGPdisk, mais ne prend pas en charge les systèmes de messagerie d'entreprise tels que MS Exchange Server. |

| Bureau de groupe de travail PGP | A tout comme PGP Personnel, mais est principalement destiné aux petites organisations (10 à 50 personnes), car il prend en charge les systèmes de messagerie d'entreprise MS Exchange Server, Novell GroupWise et Lotus Notes, et inclut également le composant PGP Corporate Disk pour la gestion centralisée des conteneurs cryptographiques. |

| PGP Desktop Accueil 9.x | Conçu pour les utilisateurs à domicile et les petites organisations. Inclut tous les composants commerciaux (à l'exception de Whole Disk), la prise en charge des cartes à puce, les disques virtuels PGP, le proxy satellite PGP (sans prise en charge des protocoles de messagerie propriétaires MAPI, NAPI). Analogue dans le système de marque précédent - Bureau personnel/de groupe de travail PGP. |

| Bureau d'entreprise PGP | Ensemble de livraison pour les utilisateurs en entreprise et les organisations de 50 à 5 000 utilisateurs. Inclut les distributions Bureau de groupe de travail PGP, PGP Corporate Disk, PGPadmin, PGP Keyserver. Déployé et géré Aide PGP administrateur. |

| PGP Desktop Professionnel 9.x | Analogue de l'ancien Bureau d'entreprise PGP, est conçu pour les particuliers et les organisations qui ont besoin de protéger entièrement leurs PC et leur correspondance contre tout accès non autorisé. Le composant PGP Satellite Proxy prend en charge tout protocoles de messagerie, y compris MAPI et NAPI propriétaires. Le programme comprend un volet Disque entier, s'intègre à l'infrastructure PGP universel, qui gère de manière centralisée la politique de sécurité de l'entreprise. |

| Disque complet PGP | Un complexe de protection pour ordinateurs portables et PC qui prend en charge le cryptage complet de tous disques durs, média amovible et système d'exploitation. Désormais disponible en tant que produit autonome et dans le cadre de PGP Desktop Professionnel 9. |

| Mobile PGP | Version PGP pour ordinateurs de poche exécutant MS Windows CE et Palm OS. Inclut les composants PGPkeys, PGPmail et PGPdisk. Le support et la distribution ont été interrompus pour le moment. |

| Ligne de commande PGP | Package pour la transmission de serveur à serveur de grandes quantités de données cryptographiques. Grâce à un ensemble flexible de commandes, il peut être facilement intégré dans n'importe quel script existant. Compatible avec les systèmes d'exploitation de serveur les plus courants. |

| PGP NetShare | Système partagé de protection des données. Il s'agit d'une extension du concept habituel de ressources partagées et permet à de grandes équipes de travailler avec fichiers partagés avec moins de risque de compromettre ce dernier : le fichier reste crypté même lorsqu'il est copié depuis le répertoire protégé par NetShare du serveur. |

| PGP universel | Complexe de serveurs de sécurité de l'information autogéré pour les moyennes et grandes organisations (de 25 à 50 000 utilisateurs, et la prise en charge du clustering supprime toute limite supérieure). Le concept est fondamentalement différent des solutions de plate-forme. Le système fonctionne de manière autonome, formant indépendamment une politique de sécurité basée sur les critères de base spécifiés. Les opérations cryptographiques peuvent être effectuées sur un serveur central ou sur les machines des utilisateurs, selon l'architecture du réseau et les exigences énoncées. Protège toute la correspondance de l'organisation et des utilisateurs externes, quels que soient les protocoles de messagerie. |

J'ai entendu dire et je suis préoccupé par le fait que les sources des dernières versions de PGP ne sont pas librement disponibles. C'est vrai?

ce fil de discussion. Avant d'installer le programme Nécessairement vérifier la signature électronique du kit de distribution. Mais dans tous les cas, n'oubliez pas que PGP 8.x est basé sur les spécifications OpenPGP largement obsolètes, et son utilisation dans certaines conditions peut être dangereuse.Je souhaite atteindre un haut degré de sécurité pour mon système. Comment et par quels moyens puis-je y parvenir ?

Atteindre n'importe quel objectif n'est pas complet sans certains sacrifices (en repensant qu'à l'avenir, vous pouvez même les prendre pour de bon), et une étape importante sur cette voie sera l'abandon de MS Windows. Cependant, cela ne signifie pas que la transition se fera instantanément et sans difficultés, mais vous devez travailler un peu dans ce sens et apprendre les systèmes Unix, Linux ou *BSD.

La fixation des gens sur Windows et la recherche de solutions pour renforcer ce système d'exploitation est comme une visite chez le médecin d'un patient gravement malade qui demande un médicament à action rapide et rapide. Le médecin comprend qu'un tel médicament peut temporairement l'aider, mais il ne guérira pas la maladie, n'augmentera pas la durée de vie et le patient continuera à aller dans la tombe. Au lieu de cela, on lui propose des méthodes cardinales (*nix-system) qui peuvent aider, mais elles n'agissent pas instantanément, elles nécessitent de la patience et de l'endurance, elles nécessitent de changer leur mode de vie habituel, elles nécessitent de réguler leur alimentation, et il y a bien plus encore. se contrôler / se corriger. Mais, comme le montre la pratique, les patients choisissent néanmoins majoritairement la morphine Windows.

Pourquoi la migration vers *nix est-elle si importante ? L'open source est la moitié de la bataille. Plus important est le code libre, le code GPL, le code BSD. Ce n'est pas juste un fait secondaire - c'est sa propre philosophie. Cela signifie que:

- Vous pouvez vérifier vous-même le code de chaque programme.

- Si vous ne pouvez pas tester le code vous-même, vous pouvez compter sur sa révision par d'autres, car le code est ouvert à tous.

- En utilisant l'ouverture du code, il est souvent possible de résoudre certains problèmes avec des moyens improvisés, dont la solution se trouve dans des systèmes d'exploitation fermés Type de fenêtres nécessitera au moins un désassembleur.

- Si vous souhaitez contribuer, vous pouvez écrire votre propre code et le distribuer sous les mêmes conditions dans la même communauté, tandis que vous pouvez vous appuyer sur déjà projet existant, et vous ne violerez pas les droits/licences de quiconque en le faisant.

- En raison de l'ouverture du code, les composants sous-jacents (noyau, bibliothèques de base, etc.) sont pour la plupart vraiment Haute qualité et extrêmement sûr. (L'exemple standard dit que pour une vulnérabilité exploitée à distance, par exemple, dans le service clé OpenSSH, vous pouvez obtenir suffisamment d'argent pour acheter un appartement à Moscou, et probablement même plus d'un. Comparez avec le nombre de trous dans Internet Explorer et sentir la différence.) Cependant, l'habituel programmes personnalisés cela ne s'applique souvent pas - ils sont parfois encore plus bruts que les propriétaires, mais, sur la base de la fiabilité du code du système d'exploitation lui-même, de tels trous peuvent être neutralisés.

- En raison des circonstances et d'un certain nombre de caractéristiques fondamentales, les virus, les vers et les chevaux de Troie ne se propagent pas sous les systèmes d'exploitation ouverts, et il est peu probable qu'ils soient jamais aussi courants sous eux qu'ils le sont actuellement sous Windows.

Ce chapitre est consacré aux méthodes de base de travail avec un programme cryptographique. PGP (assez bonne confidentialité).

PGP est un programme cryptographique (chiffrement) avec un degré élevé fiabilité, qui permet aux utilisateurs d'échanger des informations par voie électronique en toute confidentialité.

Le principal avantage de ce programme est que pour échanger des messages cryptés, les utilisateurs n'ont pas besoin de se transférer des clés secrètes. ce programme est construit sur un nouveau principe de fonctionnement - la cryptographie publique ou l'échange de clés publiques (publiques), où les utilisateurs peuvent s'envoyer ouvertement leurs clés publiques via Internet et en même temps ne pas s'inquiéter de la possibilité d'un accès non autorisé de tout tiers à leurs messages confidentiels.

En PGP le principe d'utiliser deux clés interdépendantes : publique et privée. Vous seul avez accès à la clé privée, et vous distribuez votre clé publique à vos correspondants.

Le grand avantage de ce programme est aussi qu'il est gratuit et que tout utilisateur ayant accès à Internet peut le "télécharger" sur son ordinateur en une demi-heure. PGP chiffre un message de manière à ce que personne d'autre que le destinataire du message ne puisse le déchiffrer. Créateur PGP Philip Zimmerman a ouvertement publié le code du programme, qui a été examiné à plusieurs reprises par des cryptanalystes de haut niveau et aucun d'entre eux n'a trouvé de faiblesses dans le programme.

Philip Zimmerman explique la raison de la création du programme comme suit : « Les gens ont besoin d'intimité. PGPse propage comme un feu de prairie attisé par des personnes soucieuses de leur vie privée à l'ère de l'information. Aujourd'hui, les organisations de défense des droits de l'homme utilisent le programme PGPpour protéger leur peuple à l'étranger. Organisation Amnistie International l'utilise aussi.

Les internautes sont encouragés à utiliser ce programme pour exactement la même raison pour laquelle les gens préfèrent s'envoyer des lettres sous enveloppe plutôt que sur des cartes postales facilement lisibles par les postiers. Le fait est que messages électroniques, sous la forme et le format qui existent aujourd'hui, peuvent être facilement lus et archivés par toute personne ayant accès au serveur du fournisseur d'accès Internet (fournisseur d'accès à Internet). À l'heure actuelle, il est plus facile et moins coûteux pour les agences de renseignement de se connecter aux adresses e-mail d'un grand nombre de personnes que de conversations téléphoniques. Il n'y a absolument rien à faire ici. L'ordinateur fera tout. Un agent de renseignement ou une autre personne intéressée ne peut que s'asseoir devant un ordinateur et consulter tous vos messages. Les progrès scientifiques et technologiques ont facilité la tâche de ces personnes, mais les mêmes progrès ont permis aux internautes de cacher leurs messages à des tiers de telle sorte que même un supercalculateur valant plusieurs dizaines de millions de dollars n'est pas en mesure de les déchiffrer.

COMMENTPGP TRAVAUX

Lorsque l'utilisateur chiffre un message avec PGP , le programme compresse d'abord le texte, ce qui réduit le temps d'envoi d'un message via modem et augmente la puissance de cryptage. La plupart des techniques de cryptanalyse (casser les messages chiffrés) sont basées sur l'étude de "patterns" inhérents à fichiers texte, ce qui aide à déchiffrer la clé. La compression élimine ces "modèles" et augmente ainsi la sécurité du message chiffré. Alors PGP génère une clé de session, qui est nombre aléatoire, créé en déplaçant votre souris et en appuyant sur les touches de votre clavier.

Une fois les données chiffrées, la clé de session est chiffrée à l'aide de la clé publique du destinataire, qui est envoyée au destinataire avec le texte chiffré.

Le déchiffrement s'effectue dans l'ordre inverse. Programme PGP Le destinataire du message utilise la clé privée du destinataire pour extraire une clé de session temporaire, avec laquelle le programme déchiffre ensuite le texte chiffré.

CLÉS

Une clé est un nombre utilisé par un algorithme cryptographique pour chiffrer du texte. En règle générale, les clés sont très gros chiffres. La taille de la clé est mesurée en bits. Un nombre représenté par 1024 bits est très grand. Dans la cryptographie publique, plus la clé est grande, plus elle est difficile à déchiffrer.

Bien que les clés publique et privée soient liées, il est extrêmement difficile de dériver la clé privée uniquement de la clé publique, mais cela est possible avec une grande puissance de calcul. Par conséquent, il est extrêmement important de choisir les clés de la bonne taille : suffisamment grandes pour la sécurité et suffisamment petites pour un fonctionnement rapide. De plus, il est nécessaire de prendre en compte l'identité de celui qui a l'intention de lire vos messages cryptés, son intérêt à les décrypter, le temps dont il dispose et les ressources dont il dispose.

Les clés plus grandes seront plus fiables sur une plus longue période de temps. Par conséquent, si vous devez chiffrer des informations afin qu'elles soient stockées pendant plusieurs années, vous devez utiliser une clé plus grande.

Les clés sont stockées sur le disque dur de votre ordinateur dans un état crypté sous forme de deux fichiers, un pour les clés publiques et un pour les clés privées. Ces fichiers sont appelés "anneaux" ( porte-clés ). En travaillant avec le programme PGP vous apporterez généralement les clés publiques de vos correspondants aux "anneaux" publics. Vos clés privées sont stockées dans votre "ring" privé. Si votre "anneau" privé est perdu, vous ne pourrez pas déchiffrer les informations chiffrées à l'aide des clés de cet "anneau".

SIGNATURE NUMÉRIQUE

Un énorme avantage de la cryptographie publique est également la possibilité d'utiliser une signature numérique, qui permet au destinataire d'un message de vérifier l'identité de l'expéditeur du message, ainsi que l'intégrité (fidélité) du message reçu. Signature numérique remplit la même fonction qu'une signature manuelle. Cependant, une signature manuscrite est facile à falsifier. Une signature numérique est presque impossible à falsifier.

FONCTION DE HACHAGE

Un autre avantage important de l'utilisation PGP est-ce PGP utilise la soi-disant "fonction de hachage", qui fonctionne de telle manière qu'en cas de changement d'information, même d'un bit, le résultat de la "fonction de hachage" sera complètement différent. A l'aide d'une "fonction de hachage" et d'une clé privée, une "signature" est créée, transmise par le programme avec le texte. Lors de la réception d'un message, le destinataire utilise PGP pour restaurer les données d'origine et vérifier la signature.

Compte tenu de l'utilisation d'une formule de "fonction de hachage" fiable, il est impossible d'extraire une signature d'un document et de la joindre à un autre, ou de modifier d'une manière ou d'une autre le contenu du message. Toute modification du document signé sera immédiatement détectée lors de l'authentification de la signature.

PASSphrase

La plupart des gens connaissent généralement le système de protection par mot de passe. systèmes informatiques de tiers.

Une phrase secrète est une combinaison de plusieurs mots théoriquement plus sûre qu'une phrase secrète. Étant donné que la phrase secrète se compose de plusieurs mots, elle est pratiquement à l'abri des soi-disant "attaques par dictionnaire" où un attaquant tente de deviner votre mot de passe à l'aide d'un programme informatique connecté à un dictionnaire. Les phrases secrètes les plus fortes doivent être assez longues et complexes, et doivent contenir un mélange de lettres majuscules et minuscules, de chiffres et de signes de ponctuation.

La phrase secrète doit être telle qu'elle ne sera pas oubliée plus tard et que des tiers ne pourront pas la deviner. Si vous oubliez votre mot de passe, vous ne pourrez jamais récupérer vos informations chiffrées. Votre clé privée est complètement inutile sans connaître la phrase de passe et vous ne pouvez rien y faire.

ÉTAPES DE BASE POUR UTILISER LE PROGRAMME PGP

1.Installez le programme sur votre ordinateur. Suivez les brèves instructions d'installation du programme ci-dessous.

2.Créez une clé privée et une clé publique. Avant de commencer à utiliser le programme PGP , vous devez générer une paire de clés composée d'une clé privée à laquelle vous seul avez accès et d'une clé publique que vous copiez et partagez librement avec d'autres personnes (vos correspondants).

3. Distribuez votre clé publique à vos correspondants en échange de leurs clés. Votre clé publique est juste petit fichier, vous pouvez donc le coller dans un message, le copier dans un fichier, le joindre à un e-mail ou l'héberger sur un serveur.

4. Vérifiez que la clé publique est correcte. Dès que vous recevez les clés publiques de vos correspondants, elles peuvent être ajoutées au « ring » des clés publiques. Après cela, vous devez vous assurer que vous avez bien la clé publique de votre correspondant. Vous pouvez le faire en contactant ce correspondant et en lui demandant de vous lire par téléphone les « empreintes digitales » (numéro d'identification unique) de sa clé publique, ainsi que de lui communiquer votre numéro de clé. Une fois que vous êtes sûr que la clé lui appartient bien, vous pouvez la signer et ainsi confirmer votre confiance en cette clé.

5. Cryptage et certification de la correspondance avec votre signature numérique. Après avoir généré une paire de clés et échangé des clés publiques, vous pouvez commencer à chiffrer et authentifier vos messages et fichiers avec votre signature numérique. Si vous utilisez un programme de messagerie pris en charge par le programme PGP , alors vous pouvez chiffrer et déchiffrer toute votre correspondance directement dans ce programme. Si votre programme de messagerie n'est pas pris en charge par le programme PGP , vous pouvez alors crypter votre correspondance d'une autre manière (via le presse-papiers ou en cryptant des fichiers entiers).

6. Décryptage des messages entrants et authentification de l'expéditeur. Lorsque quelqu'un vous envoie un message crypté, vous pouvez le décrypter et vérifier l'identité de l'expéditeur du message et l'intégrité du message lui-même. Si votre programme de messagerie n'est pas pris en charge PGP , vous pouvez le faire via le presse-papiers.

7. Destruction de fichiers. Lorsque vous devez supprimer complètement un fichier, vous pouvez exécuter la commande essuyer (effacer). Ainsi, le fichier supprimé ne sera plus récupérable.

INSTALLATION DU PROGRAMME PGP

Vous trouverez ci-dessous les en-têtes de message qui apparaissent lors de l'installation du programme (en cliquant sur le fichier d'installation avec l'extension . exe ) et les commandes à exécuter lors de l'installation :

Programme d'installation de PGP

Presse Suivant

Contrat de licence logicielle

Presse Oui

informations de l'utilisateur

Nom___________

Entreprise_________

Entrez votre nom, le nom de votre entreprise et cliquez sur Suivant

Configuration : choisissez le répertoire d'installation

Presse Suivant

Sélectionnez les composants :

Ici, vous devez sélectionner les composants à installer

* Fichiers de programme

Plug-in EudoraComment

* Plug-in Microsoft Exchange/Outlook

* Microsoft Outlook Express brancher

* Manuel de l'utilisateurAdobe

* Disque PGP pour Windows

Sélectionnez les composants que vous souhaitez installer. Si vous n'utilisez pas de programme de messagerie Eudora , il n'est pas nécessaire de le sélectionner. Si vous utilisez Microsoft Exchange / Outlook pour travailler sur Internet, puis sélectionnez-le. C'est la même chose pour Microsoft Outlook , programme de messagerie intégré dans Windows-98.

Presse Suivant

Vérifier les informations de configuration

Presse Suivant

La copie commence fichiers de programme sur le disque dur de votre ordinateur.

Pour que le programme démarre automatiquement l'opération de création de clé après le redémarrage de l'ordinateur, cliquez sur le bouton "Oui, je veux exécuter des clés PGP"

Presse Finir

Redémarrez Windows pour redémarrer Windows.

Presse D'ACCORD

L'ordinateur redémarrera et le programme d'installation se terminera.

Vous devez maintenant installer deux clés sur votre ordinateur :

Clé publique- Clé publique

Clé privée- Clé privée

GÉNÉRATION DE CLÉ

Après le redémarrage de l'ordinateur, l'icône PGP apparaîtra dans le coin inférieur droit (barre des tâches) - le symbole de verrouillage de la grange.

Placez la souris dessus, cliquez dessus et sélectionnez la commande dans le menu qui s'ouvre Lancez les clés PGP.

Allez dans le menu KEYS et lancez la commande NOUVELLE CLE

Presse suivant

Entrez votre nom et votre adresse e-mail

Presse suivant

Sélectionnez la taille de la clé 2048 et cliquez sur suivant

Ensuite, mettez en surbrillance la phrase la paire de clés n'expire jamais(la paire de clés n'expire jamais) et cliquez sur suivant.

Entrez deux fois mot de passe secret et cliquez sur suivant.

Le programme commencera à générer une paire de clés. Si le programme ne dispose pas de suffisamment d'informations, il peut vous demander d'appuyer sur quelques touches au hasard et de déplacer la souris. Cela doit être fait.

Ensuite, le programme vous informera que le processus de génération de clé est terminé.

Presse suivant.

Puis cliquez à nouveau sur suivant.

Ensuite, vous devez cliquer sur la commande fait.

Ceci termine le processus de création d'une paire de clés et vous pouvez commencer à utiliser le programme.

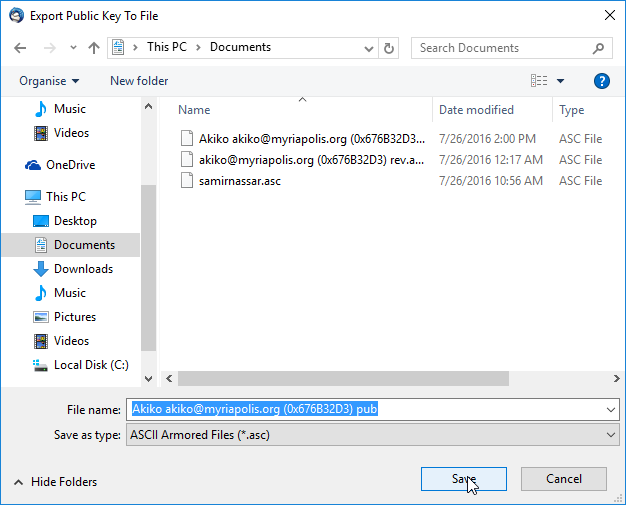

Maintenant, après avoir installé le programme, vous devez échanger des clés publiques avec vos correspondants. Pour ce faire, vous devez exécuter la commande LANCEMENT DES CLÉS PGP, sélectionnez votre clé (fichier avec votre nom) dans la fenêtre, cliquez sur le bouton droit de la souris et sélectionnez la commande EXPORTER.

Une fenêtre apparaîtra avec laquelle vous pourrez spécifier le chemin où enregistrer le fichier avec le nom<ваше имя.asc>

Ce fichier doit être transmis à votre correspondant en échange de sa clé publique.

Dès que vous recevez la clé publique de votre correspondant, vous devez la lancer en cliquant dessus double-cliquez souris, sélectionnez-le dans la fenêtre et exécutez la commande IMPORTER.

Vous pouvez maintenant vous envoyer des messages cryptés, qui sont cryptés avec la clé publique du destinataire du message.

COMMENT ENVOYER UN MESSAGE CRYPTÉ

Une fois la clé publique (publique) de votre correspondant installée sur votre ordinateur, le message peut être envoyé au destinataire de la manière suivante :

Composer un message dans le courrier Perspectives exprimer.

Une fois le message prêt à être envoyé, cliquez une fois soit sur la troisième icône à droite du panneau Outlook Express avec l'image d'une enveloppe jaune et d'un cadenas (le bouton est simplement enfoncé et rien d'autre ne se passe), soit dans le menu outils cliquer sur chiffrer avec PGP puis cliquez sur la commande dans le menu fil eintitulé envoyer plus tard.

Puis immédiatement une fenêtre du programme PGP appelée Sélection du destinataire, dans lequel vous devez rechercher et sélectionner avec la souris la clé publique de votre correspondant (le destinataire du message, qui est généralement appelé le nom du destinataire) et cliquer sur OK "K.

Immédiatement après cela, le programme cryptera automatiquement le message et le placera dans la boîte d'envoi boîte d'envoi

Vous pouvez maintenant accéder à Internet et envoyer tous les messages prêts à être envoyés.

INTERPRÉTATION DES MESSAGES

Ouvrez le message crypté reçu et cliquez sur la deuxième icône de droite sur le panneau Outlook Express , ou sur la commande de menu PGP déchiffrer le message. Après quelques secondes, le message sera décrypté et apparaîtra dans la fenêtre.

Il existe une autre façon d'utiliser PGP, qui est un peu plus compliquée que le cryptage via Outlook Express. Vous pouvez utiliser cette méthode si vous ne parvenez pas à installer PGP avec Outlook Express.

Nous créons un message dans Outlook Express, puis le sélectionnons via des commandes modifier - tout sélectionner et copiez dans le presse-papiers de Windows en utilisant la commande copie.

Après cela, placez la souris sur l'icône PGP dans la barre des tâches, cliquez sur la souris et exécutez la commande chiffrer le presse-papiers.

Une boîte de dialogue apparaît avec PGP intitulé boîte de dialogue de sélection de clé

Il faut sélectionner l'adresse (clé publique) du correspondant (la clé du destinataire du message)) dans cette fenêtre et double-cliquer dessus avec la souris pour qu'elle apparaisse en bas, puis cliquer sur OK" K et le programme chiffrera tout le contenu planche à pince.

Après cela, nous entrons dans le message avec le texte précédemment sélectionné, plaçons la souris sur le champ du message, cliquons sur le bouton droit de la souris et exécutons la commande pâte.

Par conséquent, le contenu crypté planche à pince remplace le message précédent et le processus de cryptage est terminé. Vous pouvez maintenant envoyer un message de la manière habituelle.

Vous pouvez décrypter les messages reçus de la même manière : c'est-à-dire sélectionnez le texte chiffré reçu, copiez-le dans le presse-papiers de Windows, accédez au menu PGP avec la souris via la barre des tâches les fenêtres et choisissez une équipe déchiffrer et vérifier le presse-papiers.

La fenêtre du programme PGP apparaît, dans laquelle vous devez entrer un mot de passe, entrez le mot de passe dans cette fenêtre, cliquez sur OK et nous verrons un message décrypté.

Naturellement, avant de faire cela, vous devez créer une paire de clés, comme décrit précédemment.

De plus, en plus de cette méthode, vous pouvez appliquer une autre méthode de chiffrement (troisième voie).

Vous pouvez créer du texte dans un éditeur tel que le bloc-notes et l'enregistrer en tant que fichier. Après cela, sélectionnez le fichier dans l'explorateur, faites un clic droit sur la souris et voyez qu'une autre commande appelée PGP est apparue en bas de la commande des options, après quoi, en plaçant la souris sur PGP, nous verrons un menu déroulant menu composé de 4 commandes :

Crypter

signe

chiffrer et signer

essuyer

Nous cliquons sur la première commande et une boîte de dialogue pour choisir la clé publique du correspondant apparaît devant nous, sélectionnons la clé, cliquez sur OK, entrez le mot de passe et le fichier est crypté.

Après cette opération, le fichier a le même nom, mais le type d'extension est changé en<*.pgp>

Maintenant, ce fichier peut être joint au message et envoyé avec lui.

En conséquence, nous avons appris qu'il existe trois façons principales de chiffrer les informations :

· Le premier est le plus pratique, directement dans le programme de messagerie ;

· La seconde consiste à copier le texte dans le presse-papiers Les fenêtres;

· La troisième consiste à crypter l'intégralité du fichier, qui est ensuite joint au message.

Lorsque vous travaillez avec le programme PGP, le problème suivant se pose : lorsque les messages sortants sont chiffrés avec la clé publique de leur correspondant, l'expéditeur des messages ne peut pas les lire ultérieurement, car le message sortant est chiffré à l'aide de la clé privée de l'expéditeur et de la clé publique de son correspondant, c'est-à-dire seul le destinataire peut lire un tel message. De ce fait, il s'avère que l'expéditeur ne peut pas lire par la suite ses messages qui lui ont été envoyés plus tôt.

Il existe une option dans les paramètres PGP qui vous permet de crypter vos messages sortants afin qu'ils puissent être lus plus tard (extraits de l'archive et lus).

Pour cela, cliquez sur le symbole PGP dans la barre des tâches, exécutez la commande Préférences PGP, aller à Général et cochez la case à côté de la commande Toujours chiffrer avec la clé par défaut

De plus, vous devez vous rendre sur Clés PGP, sélectionnez votre clé avec la souris, allez dans le menu clés et exécuter la commande définir comme clé par défaut

Vous pouvez également modifier votre phrase secrète ici :

sélectionnez votre clé avec la souris, cliquez sur le bouton droit de la souris, exécutez la commande propriétés clés , modifier la phrase de passe et changez votre mot de passe.

Il est recommandé de changer la phrase secrète au moins une fois tous les six mois, bien que si vous avez essayé de créer une phrase secrète forte et que vous avez exclu toute possibilité de démêler cette phrase par quiconque, cela peut ne pas être fait.

De plus, il y (à propriétés clés) peut voir empreinte digitale ou une sorte d'"empreinte digitale" composée d'une combinaison de chiffres et de lettres.

Ces empreintes digitales (identificateur de clé) sont bonnes en ce sens que vous pouvez empêcher toute intrusion illégale de toute personne dans votre correspondance.

Ceux. quelqu'un peut intercepter votre clé publique lors de son envoi à votre correspondant ou à toute autre personne et la remplacer par sa propre clé publique. Lorsque votre correspondant recevra cette clé, il pensera que c'est votre clé, alors qu'en fait c'est la clé d'un tiers. Vous cryptez votre message avec cette clé publique, et le résultat est que votre message n'arrive pas à votre correspondant, mais est lu par un autre tiers, qui modifie alors ce message et vous l'envoie sous couvert d'une réponse de votre correspondant.

Afin d'éviter de tels problèmes, les propriétaires de clés publiques s'appellent par téléphone et se lisent les empreintes digitales de leurs clés. Dans ce cas, une fiabilité à 100% est atteinte que les informations ne sont pas tombées entre de mauvaises mains.

PGP disque

PGP le disque est application pratique, ce qui vous permet de prendre une partie de votre disque dur pour stocker des informations confidentielles. Cet espace réservé est utilisé pour créer un fichier nommé< Disque PGP >.

Bien qu'il ne s'agisse que d'un seul fichier, il agit de la même manière que le vôtre. disque dur en ce sens qu'il remplit la fonction de stockage de vos fichiers et programmes exécutables. Vous pouvez le considérer comme une disquette ou un disque dur externe. Pour utiliser les programmes et les fichiers qui s'y trouvent, vous l'installez< monter >, après quoi il peut être utilisé comme n'importe quel autre disque. Vous pouvez installer des programmes à l'intérieur de ce lecteur ou y copier des fichiers. Après avoir éteint< démonter >ce disque, il deviendra inaccessible aux tiers et pour l'ouvrir, vous devez saisir une phrase secrète connue de vous seul. Mais même un lecteur déverrouillé est protégé contre tout accès non autorisé. Si votre ordinateur se fige lors de l'utilisation d'un disque, son contenu sera crypté.

L'un des avantages et des commodités les plus importants de l'utilisation du programme PGPdiskName est le fait qu'il n'est désormais plus nécessaire de chiffrer un grand nombre de fichiers contenant des informations confidentielles. Désormais, vous pouvez déplacer tous les fichiers confidentiels et même les programmes vers un tel disque et ainsi éviter d'avoir à déchiffrer un fichier à chaque fois que vous l'ouvrez.

Afin d'installer un nouveau PGP disque, exécutez les commandes suivantes :

Démarrer - Programmes - pgp - pgpdisk

après quoi la fenêtre du programme apparaîtra avec les commandes suivantes :

nouveau - Créer un nouveau Disque PGP

monter – installez le disque créé en saisissant une phrase de passe

démonter – fermez le lecteur (encrypt) qui a été précédemment installé

préférences – options de réglage

Comment créer un nouveau PGP disque

1.Exécutez le programme PGPdiskName

2.Exécutez la commande Nouveau , après quoi l'assistant de création apparaîtra à l'écran PGP disque.

3.Cliquez sur suivant

4.La fenêtre de création apparaîtra PGP lecteur dans lequel vous souhaitez spécifier le chemin, où nouveau disque intitulé

5. Appuyez sur le bouton Sauvegarder et le fichier sous ce nom sera enregistré sur le lecteur de votre choix (par défaut, le lecteur C).

6.Sous l'inscription< PGPdisk Size field> entrez un nombre indiquant la taille disque PGP et n'oubliez pas de sélectionner kilo-octets ou mégaoctets au même endroit.

7. Sous l'inscription

8. Cliquez sur suivant

9. Saisissez une phrase de passe, que vous devrez saisir ultérieurement pour installer un nouveau lecteur. Entrez la phrase de passe deux fois.

10. Cliquez sur suivant

11. Si nécessaire, déplacez la souris ou appuyez sur les boutons du clavier pour que le programme génère une nouvelle clé

12. Cliquez sur suivant . La barre vous montrera l'initialisation de la création d'un nouveau disque.

13.Appuyez à nouveau suivant pour enfin installer un nouveau disque pgp.

14.Cliquez sur Terminer.

15.Entrez un nom pour le nouveau lecteur.

16.Cliquez sur Démarrer

17.Cliquez sur OK (il n'y a pas encore de données sur le disque). L'ordinateur vous dira quand le disque est formaté.

18.Appuyez sur le bouton fermer sur la fenêtre de formatage. Votre nouveau lecteur apparaîtra maintenant sur le lecteur que vous avez précédemment spécifié (par défaut, le lecteur C). Pour ouvrir le disque, vous devez double-cliquer dessus avec la souris.

Comment installer le disque PGP

Une fois le nouveau disque créé, le programme PGP l'installera automatiquement pour que vous puissiez commencer à l'utiliser. Une fois que vous avez fini de travailler avec des informations confidentielles, vous devez déconnecter le lecteur. Une fois le lecteur déconnecté, son contenu sera crypté en tant que fichier crypté.

Pour ouvrir PGP disque, double-cliquez dessus avec la souris et entrez deux fois la phrase secrète dans la fenêtre du programme qui apparaît. Vous pouvez vous assurer que PGP le disque s'est ouvert en allant dans mon ordinateur et en voyant qu'à côté du lecteur C il y avait un disque D . Si vous avez déjà un disque D , le nouveau lecteur recevra la lettre suivante E etc. Vous pouvez accéder au nouveau disque via mon ordinateur ou un autre shell de navigation de fichiers.

Utilisation de l'installé PGP disque

Sur le disque PGP vous pouvez créer des fichiers, des répertoires, déplacer des fichiers ou des répertoires, ou effacer, c'est-à-dire vous pouvez effectuer les mêmes opérations que sur un disque ordinaire.

Fermeture d'un disque PGP

Fermez tous les programmes et fichiers sur le lecteur PGP , parce que il n'est pas possible de fermer un lecteur si les fichiers de ce lecteur sont encore ouverts. Allez maintenant sur mon ordinateur, sélectionnez le disque avec la souris PGP , cliquez sur le bouton droit de la souris et sélectionnez la commande<

démonter > dans le menu qui apparaît

Une fois le lecteur fermé, il disparaîtra de mon ordinateur et se transformera en un fichier crypté sur le lecteur C.

Un autre point important Ce à quoi vous devez faire attention, ce sont les paramètres du programme qui vous permettent de fermer automatiquement le disque si le disque n'a pas été consulté pendant une période donnée. Pour ce faire, vous devez exécuter la commande< préférences > dans PGPdisk et dans le menu qui apparaît appelé< démontage automatique > Cases à cocher (fermeture automatique) pour les trois commandes :

démontage automatique après __ minutes d'inactivité (fermeture automatique après __ minutes d'inactivité). Ici, vous devez également spécifier le nombre de minutes.

démontage automatique en veille de l'ordinateur (se ferme automatiquement lorsque l'ordinateur se met en veille)

empêcher le sommeil si des PGPdisks n'ont pas pu être démontés (ne laissez pas l'ordinateur passer en hibernation si PGP le disque n'a pas été fermé)

Modifier la phrase secrète :

1.Assurez-vous que PGP disque n'est pas installé. Il n'est pas possible de modifier la phrase secrète si le disque est installé.

2.Choisissez une équipe<

Changer la phrase secrète > dans le menu

3.Sélectionnez le lecteur dont vous souhaitez modifier la phrase secrète.

4.Saisissez votre ancienne phrase secrète. Cliquez sur OK. Une fenêtre permettant de saisir une nouvelle phrase de passe apparaîtra.

5.Saisissez une nouvelle phrase secrète. Longueur minimale de la phrase de passe : 8 caractères

6.Cliquez sur OK. Nouvelle fenêtre de phrase de passe< Nouvelle phrase de passe > se fermera.

Suppression d'une phrase de passe

1.Assurez-vous que PGP disque n'est pas installé.

2.Choisissez une équipe<

Supprimer la phrase secrète > du menu

3.Entrez le mot de passe et cliquez sur OK.

Remarque : Le programme PGP est téléchargeable gratuitement sur Internet à l'adresse suivante : http://www.pgpi.com

La publication de cet article n'est possible que s'il existe un lien vers

Si vous voulez vous assurer que vos e-mails ne peuvent être interceptés par personne d'autre et qu'ils parviennent aux destinataires sains et saufs, les lettres devront être cryptées. Malheureusement, il n'existe aucune autre option fiable pour garantir la confidentialité de la correspondance électronique, car toute la correspondance peut être facilement lue à partir du serveur du fournisseur et les fichiers joints ne sont pas non plus difficiles à extraire des lettres. Mais ce n'est pas la seule chose avec le problème de l'interception de la correspondance, le problème de l'autorisation est également devenu plus aigu, car envoyer un document au nom de quelqu'un d'autre n'est pas si difficile. Par conséquent, parallèlement au cryptage des données, il est nécessaire de confirmer l'authenticité des documents avec une signature électronique, grâce à laquelle vous pouvez vérifier si les lettres ont été envoyées par un expéditeur nominal et si elles ont subi des modifications en cours de route.

Vous pouvez chiffrer de différentes manières. La première option qui vient à l'esprit est d'utiliser une sorte de système de cryptage avec un mot de passe (avec une clé privée), et dans la version la plus simple, l'archivage avec un paramètre de mot de passe convient également. Le décryptage nécessite la même clé (mot de passe) que celle utilisée pour le cryptage. Un tel système peut très bien convenir à la fermeture informations personnelles sur le disque, mais pas toujours pratique lors du chiffrement des messages. La raison en est que le mot de passe doit être transmis aux destinataires (et souvent il doit être transmis par e-mail, car le destinataire peut vivre dans une autre ville ou même un autre pays), et le mot de passe peut être intercepté lors de la transmission.

Un système de cryptage à clé publique peut aider, qui ne fonctionne pas avec une clé, mais avec deux ce qui est crypté avec la première clé (ou clé privée à clé secrète) ne peut être décrypté qu'avec la seconde clé (appelée clé publique ou publique) . La clé secrète n'est connue que de l'auteur des lettres, tandis que la clé publique est disponible sur le Web. Ainsi, avant de vous envoyer des courriers, vos correspondants doivent les chiffrer à l'aide de votre clé publique. Vous devrez utiliser votre clé secrète pour lire ces lettres. À votre tour, après avoir écrit des lettres à divers correspondants, vous devez les chiffrer à l'aide de leurs clés publiques, que les correspondants peuvent lire à l'aide de leurs clés secrètes, connues d'eux seuls. Il s'avère que dans le cas de l'utilisation d'un système à clé publique, seule la clé publique peut être interceptée, tandis que la clé secrète n'est pas transmise sur le Réseau et n'est donc pas disponible. Ainsi, le schéma de clé publique résout avec succès le problème de la transmission sécurisée de la clé elle-même.

L'une des solutions cryptographiques les plus populaires pour le cryptage des e-mails à clé publique est le programme PGP (Pretty Good Privacy), destiné à l'utilisateur de masse et devenant la norme de cryptage sur le Web. Grâce à PGP, vous pouvez facilement envoyer et recevoir des informations sans craindre qu'elles ne deviennent la propriété de tiers. Dans le même temps, le programme crypte non seulement le texte, mais également tous les fichiers.

En bref sur Pretty Good Privacy

Composants PGP

- Chiffrement des données PGPdisk sur disques durs;

- PGPkeys accède à une table de clés propres, ainsi qu'aux clés publiques des correspondants ;

- Chiffrement et déchiffrement des données PGPmail ;

- PGPtray Chiffrement et déchiffrement des données dans le presse-papiers et gestion des principales applications PGP ;

- PGPAdmin création d'un système cryptographique pour l'organisation ;

- Cryptage de texte PGP ICQ pour les messages ICQ ;

- PGP Net est une implémentation de la pile de protocoles IPSec (Internet Protocol Security) et IKE (Internet Key Exchange).

Versions PGP

Avant la version 8.0, PGP était un logiciel gratuit (la dernière version gratuite est la 7.0.3), mais maintenant le programme est devenu complètement commercial et existe dans les versions suivantes :

- PGP Personal 8.0 PGP Freeware pour une utilisation non commerciale ; est un PGPmail gratuit (chiffrement-déchiffrement de fichiers et mails via presse-papiers, signature numérique). DANS version gratuite les modules complémentaires (plugins) des programmes de messagerie ne sont pas disponibles ;

- Produits personnels PGP 8.0 à usage non commercial ; inclut les composants PGPdisk et PGPmail pour protéger les fichiers, les disques et le courrier ;

- PGP Desktop 8.0 à usage commercial ; vous permet d'intégrer des fonctions de cryptage dans les principaux programmes de bureau et de messagerie ;

- PGP Enterprise 8.0 à usage commercial ; plus logiciel puissant, qui permet d'administrer le travail des utilisateurs avec des clés et de mettre en place une politique de sécurité.

Où et comment acheter PGP

Prix des différentes éditions de PGP 8.0 sur https://store.pgp.com/ :

- PGP Entreprise 8.0 :

- PGPM

- Entreprise 8.0 125 $ ;

- PGP Mobile Entreprise 8.0 155 $ ;

- PGP Desktop 8.0 :

- PGP Desktop 8.0 80 $ ;

- obile Desktop 8.0 110 $;

- Produits personnels PGP 8.0 :

- PGP 8.0 Personnel 50 $ ;

- PGP 8.0 Personnel et Mobile 70 $

Fonctionnalités de travail avec le programme PGP

Installation

L'installation du programme PGP 8.0 n'est pas très différente des procédures similaires d'installation de tout nouveau logiciel. Avant l'installation, mieux vaut tout fermer candidatures ouvertes, puis exécutez le fichier PGP8.exe.

Comme pour l'installation d'autres applications, vous devrez accepter la norme accord de licence la société vendeuse ; répondez à la question sur l'existence d'anciens porte-clés porte-clés (bien sûr, si vous n'avez jamais utilisé PGP auparavant, vous n'avez pas d'anciens porte-clés). Après cela, vous devez sélectionner le dossier d'installation et les composants nécessaires sur votre ordinateur (Fig. 1), tout en refusant de composants supplémentaires permettra d'économiser de l'espace sur votre disque dur. Ensuite, vous devrez accepter redémarrage de l'ordinateur, après quoi l'icône de verrouillage correspondant au composant PGPtray apparaîtra dans la barre des tâches dans le coin inférieur droit de l'écran.

Paramètre

Pour pouvoir échanger des messages secrets avec des correspondants qui utilisent également PGP, il est nécessaire de générer une paire de clés publique et secrète, qui servira plus tard à créer une signature numérique. Pour ce faire, sélectionnez Démarrer→Programmes→PGP→PGPkeys et cliquez sur le bouton Générer une nouvelle paire de clés.

Ensuite, vous devez cliquer sur le bouton Expert pour modifier les paramètres Clé type (type de clé) La clé Diffie-Hellman/DSS est sélectionnée par défaut comme étant la plus rapide et la plus fiable. Cependant, si parmi vos correspondants il y a des utilisateurs plus de premières versions que PGP 5.0, vous devrez utiliser une clé RSA. Ici, vous pouvez également définir le paramètre Key size (la longueur de la clé publique). Par défaut, une clé de 2048 bits est sélectionnée lors de l'utilisation de la méthode Diffie-Hellman/DSS, et lorsque développement moderne la technologie informatique c'est plus que suffisant (Fig. 2). Vous pouvez ensuite définir l'expiration de la clé le délai dans lequel les clés générées peuvent être utilisées pour l'encodage et la signature, bien que la valeur par défaut soit préférable lorsque terme donné rien n'est limité. Dans la même fenêtre, vous devez spécifier le nom complet (nom complet) et l'adresse e-mail (adresse e-mail). Notez que la valeur par défaut est Meilleure option paramètres clés, vous ne devez donc modifier les paramètres que si nécessaire.

Si le bouton Expert n'a pas été appuyé (et cela signifie que le nom complet et l'adresse e-mail n'ont pas été saisis), une demande correspondante apparaîtra dans la fenêtre suivante. Vous devrez ensuite saisir la phrase secrète deux fois dans les fenêtres Phrase secrète et Confirmation. Pour plus de commodité, vous pouvez décocher la case Masquer la saisie afin que la phrase saisie s'affiche à l'écran. La longueur de la phrase clé ne peut pas être inférieure à 8 caractères. Après avoir généré les clés, une fenêtre de visualisation apparaîtra (Fig. 3).

Ensuite, vous devez fermer la fenêtre PGPkeys, bien que cela ne soit pas possible immédiatement, car le programme vous demandera d'enregistrer sauvegarde fichiers avec clés (pubring.pkr et secring.scr). Il est préférable d'enregistrer des copies sur une disquette afin que les problèmes de disque dur n'a pas entraîné de perte d'accès à l'information (Fig. 4, ).

Vous devez maintenant envoyer votre clé publique à tous les destinataires potentiels du courrier chiffré. Pour ce faire, vous devez marquer la ligne avec votre clé dans la fenêtre PGPkeys avec la souris et faire glisser la ligne avec la clé dans la fenêtre tout en maintenant le bouton gauche de la souris enfoncé. message texte programme de messagerie, puis envoyez cette lettre aux adresses (Fig. 6). Vous pouvez procéder différemment : sélectionnez votre clé dans la fenêtre « PGPkeys » en sélectionnant la commande Clés→Exporter du menu, enregistrez la clé sur disque sous forme de fichier avec l'extension .asc. Vous pouvez ensuite envoyer le fichier reçu à vos correspondants en tant que application régulièreà la lettre.

Enfin, à la dernière étape de la configuration, vous devrez inclure les clés publiques des correspondants dans votre trousseau, pour lesquelles vous devrez utiliser l'élément de menu Clés→Importer. Cependant, les fichiers contenant les clés publiques d'autres personnes doivent d'abord être reçus d'une manière ou d'une autre, par exemple par e-mail, et stockés sur disque. Après avoir ajouté les clés correspondantes, elles apparaîtront toutes dans la liste des clés de la fenêtre PGPkeys (Fig. 7).

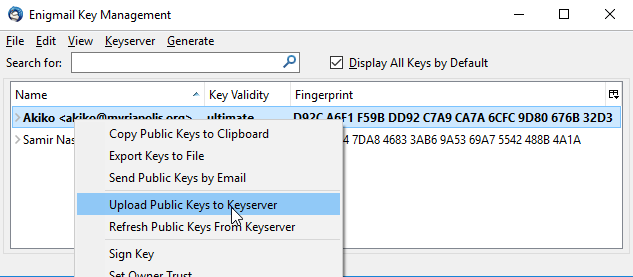

Ensuite, les clés des correspondants doivent être signées : sélectionnez la clé dans la fenêtre PGPkeys, appuyez sur le bouton droit de la souris, sélectionnez la commande Signer, mettez en surbrillance la clé à signer et saisissez votre phrase secrète dans la fenêtre suivante. Après cela, à côté de la touche, au lieu de gris, un voyant vert s'allumera, indiquant que vous pouvez désormais correspondre avec ce correspondant (Fig. 8).

De plus, si les clés publiques de tous les utilisateurs de votre entreprise sont stockées sur serveur d'entreprise, vous devez envoyer votre clé au serveur, où dans ce cas vous pouvez également trouver les clés publiques des correspondants potentiels. Pour envoyer votre clé au serveur de l'entreprise, il vous suffit de cliquer sur le bouton Envoyer la clé au serveur dans la fenêtre PGPkeys et de sélectionner l'adresse du serveur. Pour obtenir les clés publiques des correspondants, vous devrez cliquer sur le bouton Ouvrir la fenêtre de recherche de clé dans la même fenêtre et entrer un mot de recherche (vous pouvez par exemple rechercher des destinataires dont le nom contient le mot « alex »).

Vous devez savoir exactement où les clés PGP sont stockées sur votre disque. Pour obtenir une réponse à cette question, vous devez sélectionner l'élément de menu Édition → Options dans PGPkeys, puis l'onglet Fichiers, vous verrez chemin complet aux trousseaux de clés publiques et privées, qui peuvent être modifiés si nécessaire.

|

Il y a deux façons d'agir : chiffrer directement depuis la fenêtre du programme de messagerie ou via le presse-papiers (dans le cas de la version gratuite 8.0, seule cette option fonctionnera). Considérez d'abord la deuxième option bien qu'elle soit moins pratique, elle fonctionne toujours. Dans ce cas, vous devez taper le texte de la lettre de la manière habituelle (Fig. 9), puis le copier dans le presse-papiers (par exemple, Ctrl + C) et, après avoir activé la fenêtre PGPtray en cliquant sur son "verrouiller ”, sélectionnez Presse-papiers→Crypter&Signer (Fig. 10 ). Dans ce cas, vous devrez indiquer au programme la clé publique du correspondant pour le cryptage (Fig. 11) et entrer votre mot de passe pour générer signature électronique lettres, puis insérez son équivalent crypté dans la lettre au lieu du texte brut. En conséquence, vous verrez quelque chose comme le texte de la Fig. 12 . Ensuite, la lettre est envoyée de la manière habituelle. Cependant, comme mentionné ci-dessus, il est beaucoup plus pratique d'utiliser l'option d'encodage directement à partir de la fenêtre du client de messagerie avec lequel vous travaillez, tel que MS Outlook. Dans ce cas, la lettre est écrite de la manière habituelle, puis vous devez sélectionner la commande PGP → Chiffrer et signer maintenant (Fig. 13). Entrez maintenant la phrase secrète et le texte de la lettre sera crypté. Théoriquement, vous pouvez chiffrer les messages sans ajouter de signature, ou simplement certifier le texte de la lettre avec votre signature électronique. La séquence d'actions dans ces deux cas est complètement la même que ci-dessus, sauf qu'au lieu de la commande Chiffrer et signer maintenant, vous devrez sélectionner Chiffrer (lors du chiffrement) ou Signer (lors de l'ajout d'une signature), respectivement. Comment lire un message crypté reçu avec signatureSi vous utilisez le presse-papiers, après avoir ouvert la lettre, vous devez copier le texte crypté de la lettre dans le presse-papiers, activer la fenêtre PGPtray, sélectionner Presse-papiers → Décrypter et vérifier et entrer votre phrase de passe. Après cela, le texte décrypté apparaîtra dans la fenêtre du programme comme dans la Fig. 14 . L'option de décryptage du client de messagerie est plus pratique et plus rapide, car pour décrypter, il vous suffit d'ouvrir la lettre, sélectionnez la commande PGP → Décrypter / Vérifier dans le menu de commande et entrez votre phrase secrète. En conséquence, le texte crypté sera remplacé par son équivalent décrypté à l'écran (Fig. 15). Si seul le cryptage ou uniquement l'ajout d'une signature a été utilisé dans la lettre reçue (cela peut être vu dans le texte de la lettre), alors pour obtenir la copie originale de la lettre, vous devrez utiliser les commandes Décrypter ou Vérifier, respectivement (ou Déchiffrer&Vérifier le résultat sera le même). Riz. 16 fig. Ligne 17 Cela garantira que les e-mails sont automatiquement cryptés et signés lors de leur envoi, et décryptés lors de leur ouverture. Vous pouvez rendre votre travail un peu plus facile en définissant la mise en cache de la phrase clé lors du déchiffrement pendant la durée spécifiée. Onglet Général, Cachez les phrases secrètes pour l'option. Cela sera utile lors de la lecture d'une grande quantité de correspondance, car pendant cette période, vous n'aurez pas à saisir une phrase clé à chaque fois que vous ouvrirez une lettre. Cependant cette option pas entièrement fiable, car au moment de la mise en cache phrase clé devient disponible pour l'interception. |

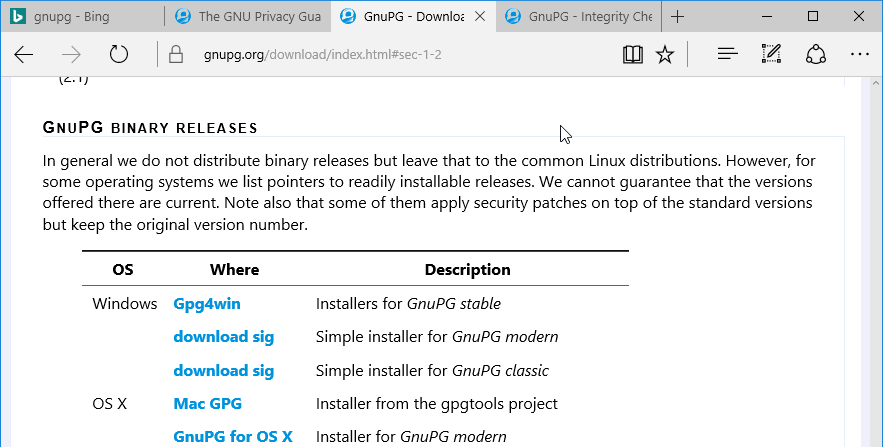

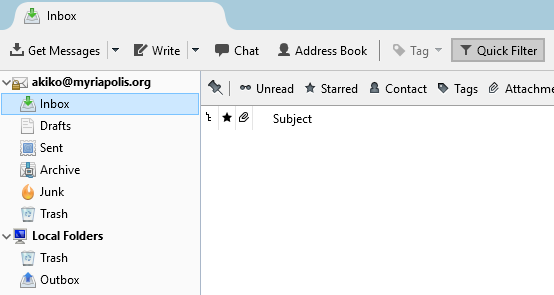

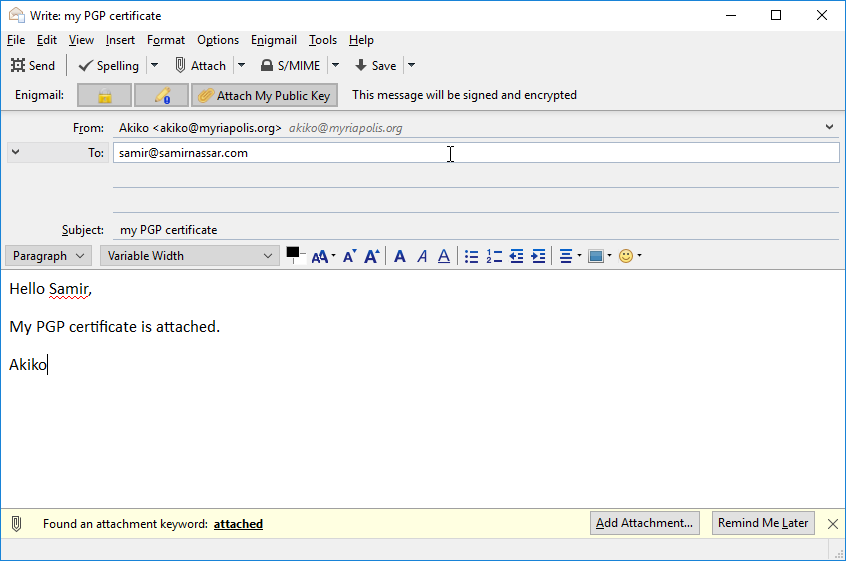

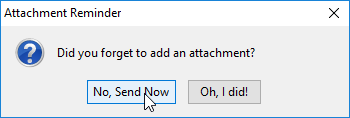

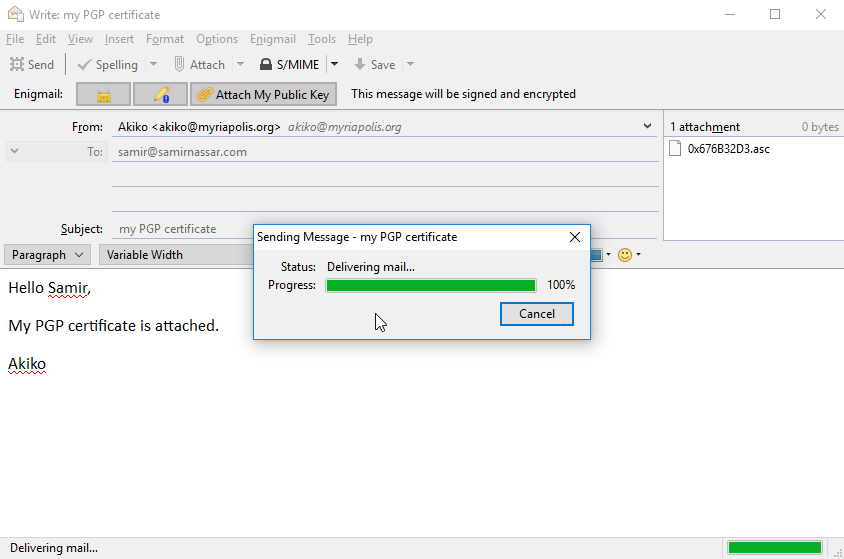

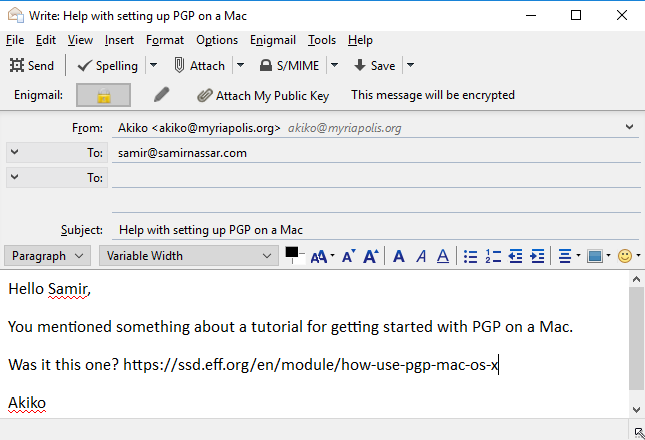

Pour échanger des emails sécurisés, nous avons besoin de trois programmes : GnuPG, Mozilla Thunderbird et énigmail. Le chiffrement et le déchiffrement réels des e-mails sont effectués par le programme GnuPG. Mozilla Thunderbird est un client de messagerie qui vous permet de lire et d'envoyer des e-mails sans navigateur Web. Enigmail est un plugin pour Mozilla Thunderbird qui relie les deux programmes mentionnés ci-dessus.

Veuillez noter que dans ce guide, nous parlons de l'utilisation de PGP avec Mozilla Thunderbird, un client de messagerie doté de fonctionnalités similaires à Outlook. Il y a de fortes chances que vous ayez déjà un favori. client de messagerie(ou vous utilisez un service Web comme Gmail ou Outlook.com). Nous ne nous attarderons pas sur la manière d'intégrer PGP dans différents programmes. Vous pouvez installer Thunderbird et commencer à expérimenter avec PGP ou rechercher d'autres solutions techniques, ce qui vous permettra d'utiliser PGP avec votre programme préféré. Sur ce moment nous ne savons rien solutions de qualité pour les autres clients de messagerie.

Lors de l'utilisation de PGP e-mail n'est pas entièrement crypté : les informations sur l'expéditeur et le destinataire, ainsi que l'objet du message, restent en clair ! DANS systèmes existants travailler avec le courrier électronique, il n'y a aucun moyen de crypter les données sur l'expéditeur et le destinataire. Mozilla Thunderbird avec le module complémentaire Enigmail fournit un moyen simple de chiffrer uniquement le contenu de la correspondance.

Passons en revue toutes les étapes : téléchargez, installez et configurez les programmes, puis voyons comment les utiliser.

Configuration requise: connexion internet, ordinateur système opérateur les fenêtres, Compte e-mail poster

Versions utilisées dans ce manuel : Windows : Windows 10 Intégrale ; Mozilla Thunderbird 45.2.0; énigmail 1.9 ; GnuPG 2.1.14

Licences : programmes gratuits avec différentes licences

Matériaux additionnels:

Niveau:élémentaire / intermédiaire

Le temps requis: 30-60 minutes

Cliquer sur "vers le basund" à côté de "Installateur simple pour GnuPG moderne" pour télécharger le programme d'installation de GPG.

Généralement, le navigateur vous demande de confirmer le téléchargement du fichier. Bord Microsoft 25 affiche un indicateur en bas de la fenêtre du navigateur dans un cadre bleu.

Lorsque toutes les données sont saisies avec précision, cliquez sur le bouton "Terminé"..

Mozilla Thunderbird téléchargera des copies des e-mails sur votre ordinateur. Essayez d'envoyer un message test à vos amis.

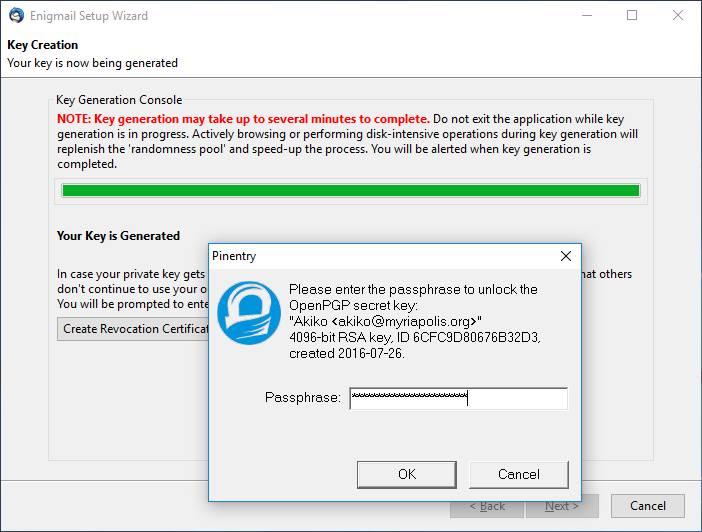

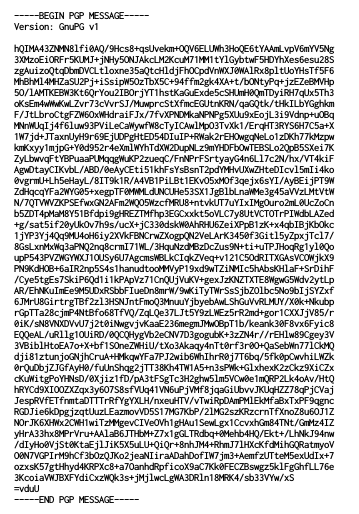

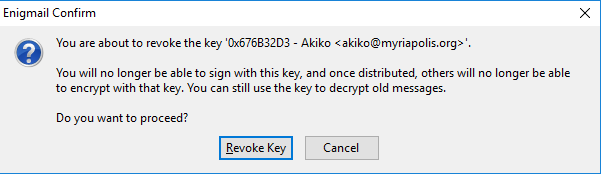

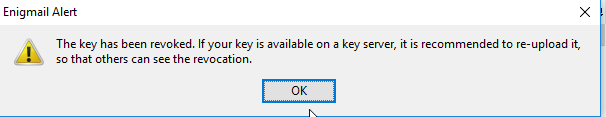

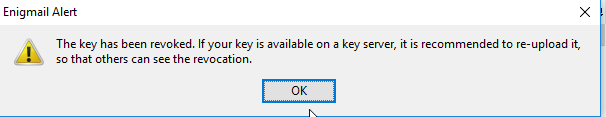

Enigmail générera une paire de clés. Une fois ce processus terminé, une petite fenêtre apparaîtra vous demandant si vous souhaitez créer un certificat de révocation. Un tel certificat peut être utile. Cela vous sera utile s'il est nécessaire de révoquer les anciennes clés. Veuillez noter que si vous supprimez simplement la clé privée, cela ne signifie pas que la paire de clés publiques ne fonctionne pas. Les gens pourront toujours vous envoyer des e-mails chiffrés et vous ne pourrez pas les déchiffrer. Cliquez sur le bouton "Générer un certificat"..

À ce stade, vous devrez entrer le mot de passe que vous avez utilisé pour créer la clé. Cliquez sur le bouton "OK".

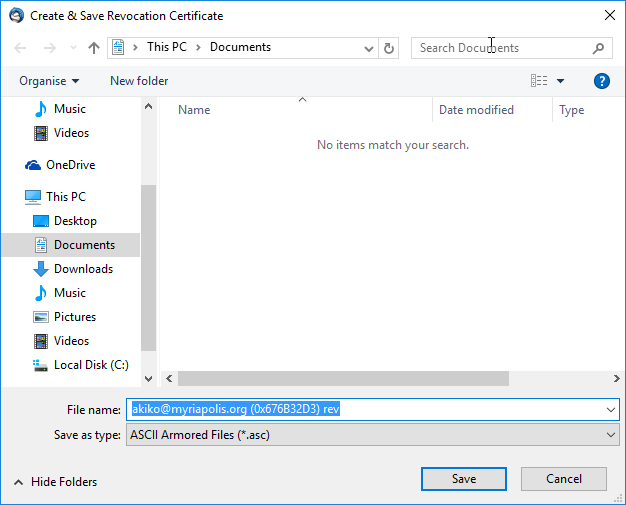

La fenêtre Enregistrer le certificat de révocation s'ouvre. Bien que vous puissiez enregistrer le fichier sur votre ordinateur, nous vous recommandons de prendre pour cela une clé USB, que vous n'utiliserez nulle part ailleurs et que vous conserverez en lieu sûr. Nous vous conseillons de ne pas stocker le certificat de révocation sur l'ordinateur avec les clés afin d'éviter rappel accidentel. Il est préférable de stocker ce fichier sur un lecteur crypté séparé. Sélectionnez le support/dossier dans lequel écrire le fichier et cliquez sur le bouton "Enregistrer".

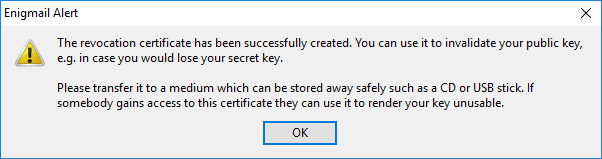

Enigmail fournira des informations supplémentaires sur la sauvegarde du certificat de révocation. Cliquez sur le bouton "OK".

C'est tout pour créer des clés publiques et privées. Cliquez sur le bouton "Terminer".

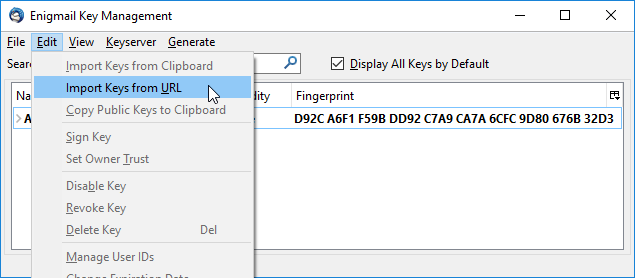

Paramètres additionnels

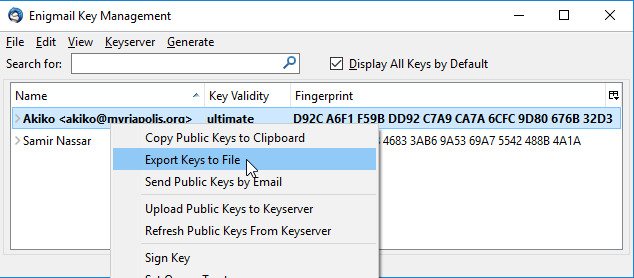

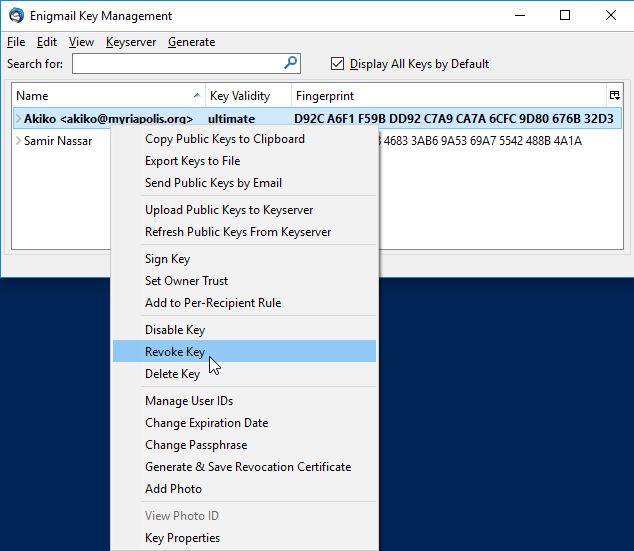

Afficher les ID de clé

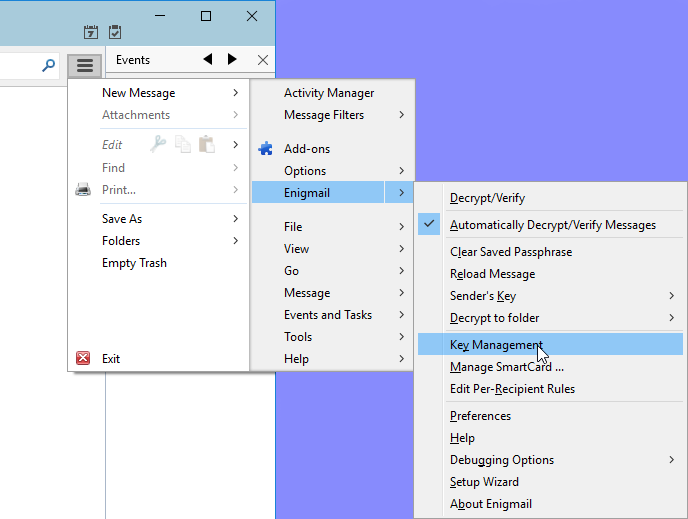

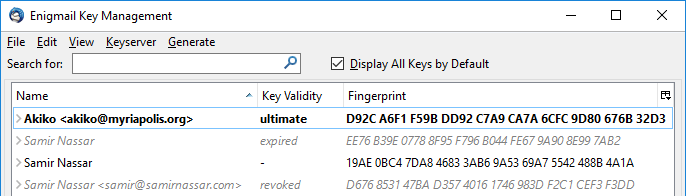

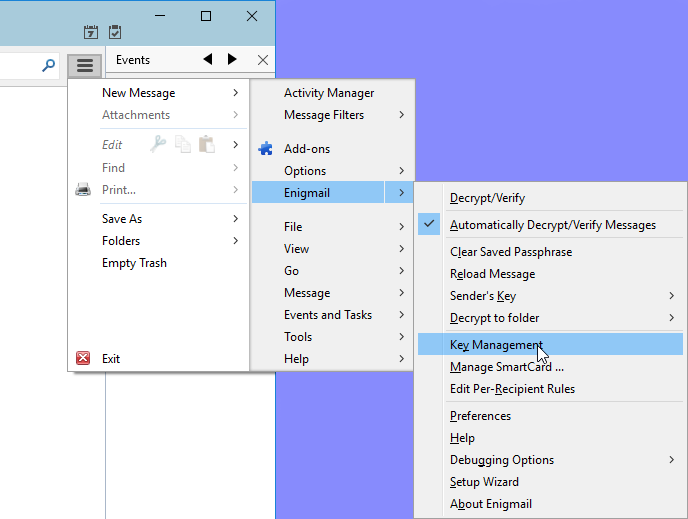

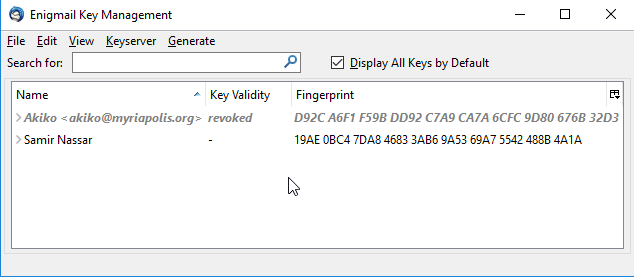

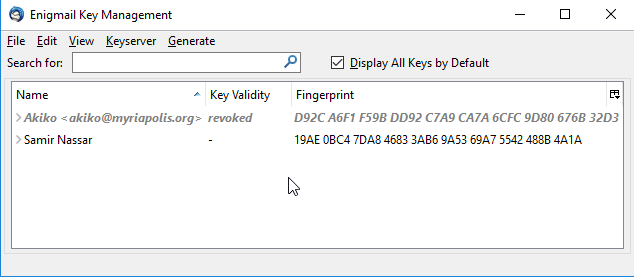

Les étapes suivantes sont totalement facultatives, mais peuvent être utiles lors de l'utilisation d'OpenPGP et d'Enigmail. L'identifiant de clé est une petite partie de l'empreinte digitale de la clé, et l'empreinte digitale est La meilleure façon assurez-vous que la clé publique est valide. En modifiant la vue par défaut, nous rendrons l'affichage des empreintes digitales plus pratique. Cliquez sur le bouton des paramètres, puis sur "Enigmail" et "Gestion des clés".

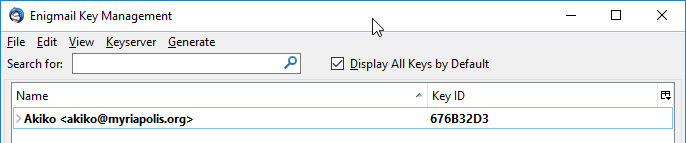

Une fenêtre s'ouvrira avec deux colonnes : "Nom" et "ID de clé".

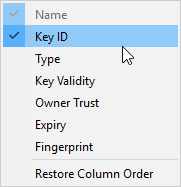

Sur la droite, il y a un petit bouton. Cliquez dessus pour personnaliser les colonnes. Décochez le champ "Key ID" et activez les options "Fingerprint" et "Key Validity".

Trois colonnes seront maintenant affichées : « Nom », « Validité de la clé » et « Empreinte digitale ».

Rechercher d'autres utilisateurs de PGP

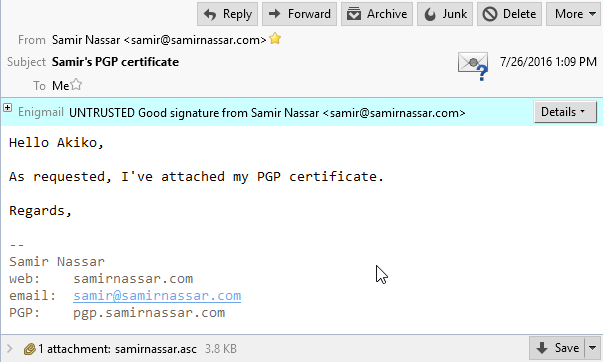

Recevoir la clé publique par e-mail

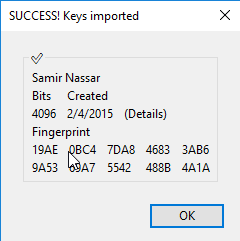

Vous pouvez recevoir la clé publique sous forme de pièce jointe à un e-mail. Cliquez sur le bouton "Importer la clé".

Une petite fenêtre de clé d'importation s'ouvrira. Cliquez sur le bouton "OK".

Cliquez sur le bouton "OK".

Si vous retéléchargez l'e-mail, vous verrez que la barre en haut a changé.

Si vous ouvrez à nouveau la fenêtre de gestion des clés d'Enigmail, vous pouvez vérifier le résultat. Votre clé est allouée par PGP en gras(parce que vous avez à la fois des clés privées et publiques). La clé publique que vous venez d'importer n'est pas en gras car vous n'avez pas la clé privée correspondante.

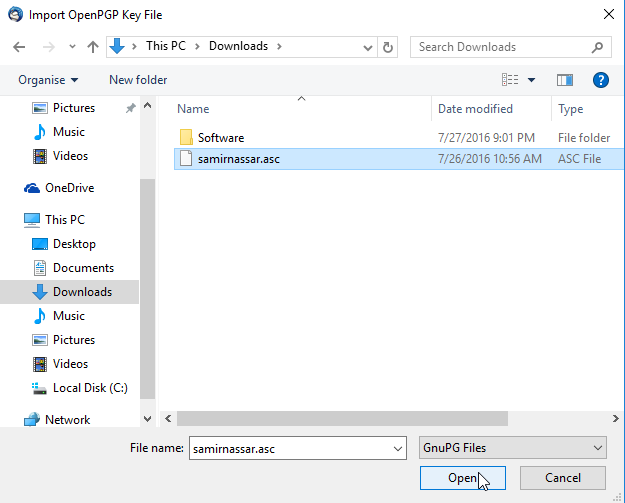

Obtenir la clé publique sous forme de fichier

La clé publique peut souvent être obtenue simplement en la téléchargeant à partir d'un site Web ou lors d'un chat. Ensuite, très probablement, le fichier sera enregistré dans le dossier "Téléchargements".

![]()

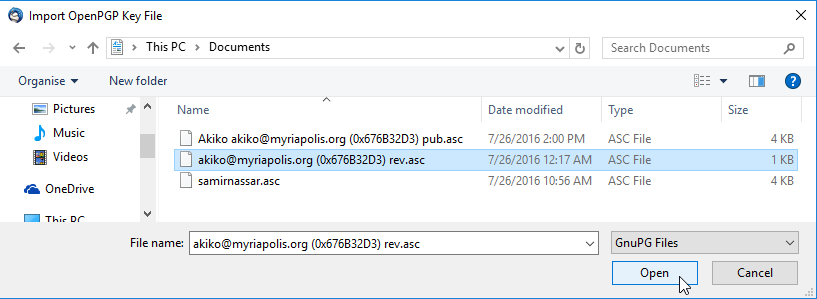

Ouvrez le gestionnaire de clés Enigmail et sélectionnez "Fichier" - "Importer les clés du fichier" dans le menu.

Les clés publiques peuvent être nommées différemment. Ils peuvent également avoir différentes extensions, telles que .asc, .pgp ou .gpg.

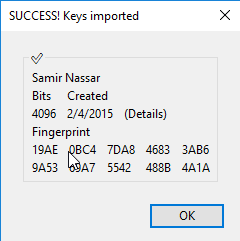

La fenêtre d'importation s'ouvrira. Cliquez sur le bouton "OK".

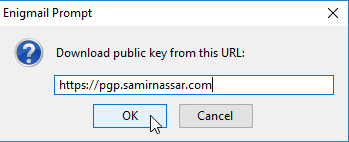

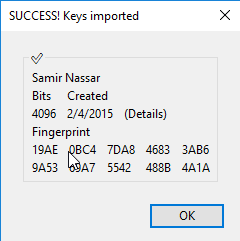

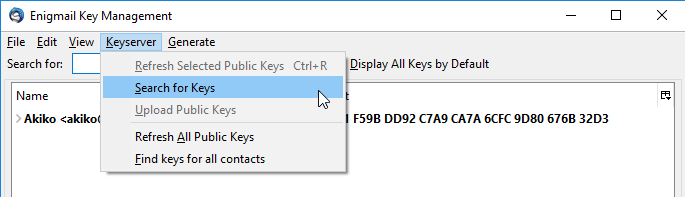

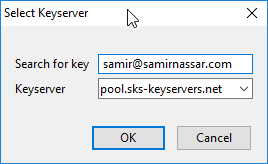

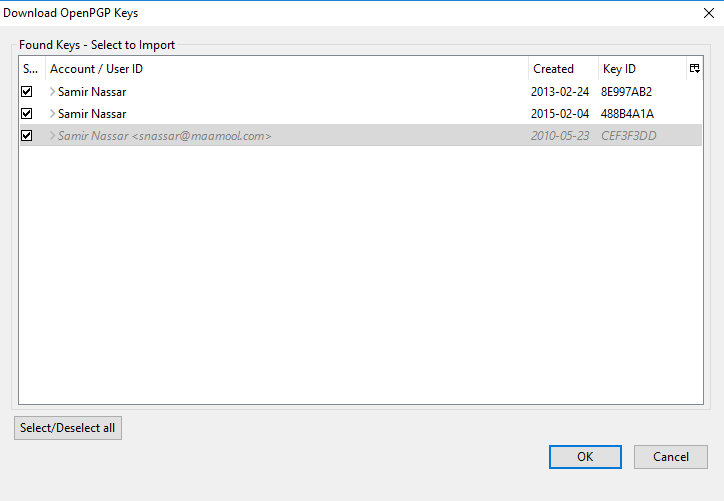

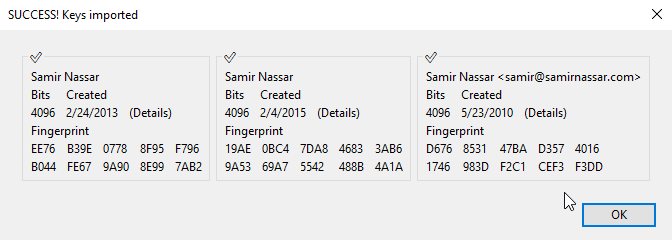

Une nouvelle fenêtre apparaîtra montrant le résultat de l'importation. Cliquez sur le bouton "OK".