Dédié AVZ, je souhaite partager avec vous davantage de connaissances sur les capacités de ce merveilleux utilitaire.

Aujourd'hui, nous parlerons des outils de récupération du système, qui peuvent souvent sauver la vie de votre ordinateur après avoir été infecté par des virus et d'autres horreurs de la vie, ainsi que résoudre un certain nombre de problèmes système résultant de certaines erreurs.

Ce sera utile à tout le monde.

Introduction

Avant de commencer, traditionnellement, je souhaite vous proposer deux formats de matériel, à savoir : le format vidéo ou texte. Voici la vidéo :

Eh bien, le texte ci-dessous. Voyez par vous-même quelle option est la plus proche de vous.

Description générale des fonctionnalités du programme

De quels types de moyens de récupération s’agit-il ? Il s'agit d'un ensemble de micrologiciels et de scripts qui aident à remettre certaines fonctions du système en état de fonctionnement. Lequel par exemple ? Eh bien, disons, renvoyez l'éditeur de registre, effacez le fichier hosts ou réinitialisez les paramètres d'IE. En général, je le donne en intégralité et avec une description (pour ne pas réinventer la roue) :

- 1. Restauration des paramètres de démarrage des fichiers .exe, .com, .pif

Ce firmware restaure la réponse du système aux fichiers exe, com, pif, scr.

Indications d'utilisation : après avoir supprimé le virus, les programmes cessent de fonctionner. - 2. Réinitialisez les paramètres de préfixe du protocole Internet Explorer à la norme

Ce firmware restaure les paramètres de préfixe de protocole dans Internet Explorer

Indications d'utilisation : lorsque vous entrez une adresse comme www.yandex.ru, elle est remplacée par quelque chose comme www.seque.com/abcd.php?url=www.yandex.ru - 3. Restauration de la page de démarrage d'Internet Explorer

Ce firmware restaure la page de démarrage dans Internet Explorer

Indications d'utilisation : remplacement de la page d'accueil - 4. Réinitialiser les paramètres recherche Internet Explorateur au standard

Ce firmware restaure les paramètres de recherche dans Internet Explorer

Indications d'utilisation : lorsque vous cliquez sur le bouton "Rechercher" dans IE, vous accédez à un site tiers - 5. Restaurer les paramètres du bureau

Ce firmware restaure les paramètres du bureau. La restauration implique la suppression de tous les éléments ActiveDesctop actifs, du fond d'écran et le déblocage du menu responsable des paramètres du bureau.

Indications d'utilisation : Les onglets des paramètres du bureau dans la fenêtre « Propriétés : Écran » ont disparu, des inscriptions ou des images superflues sont affichées sur le bureau - 6. Suppression de toutes les politiques (restrictions) utilisateur actuel.

Windows fournit un mécanisme permettant de restreindre les actions des utilisateurs, appelé stratégies. De nombreux logiciels malveillants utilisent cette technologie car les paramètres sont stockés dans le registre et sont faciles à créer ou à modifier.

Indications d'utilisation : Les fonctions du conducteur ou d'autres fonctions du système sont bloquées. - 7. Suppression du message affiché lors de WinLogon

Windows NT et les systèmes ultérieurs de la gamme NT (2000, XP) vous permettent de définir le message affiché au démarrage. Un certain nombre de personnes l'utilisent malware, et la destruction du programme malveillant n'entraîne pas la destruction de ce message.

Indications d'utilisation : Lors du démarrage du système, un message superflu est saisi. - 8. Restaurer les paramètres de l'explorateur de fichiers

Ce micrologiciel réinitialise un certain nombre de paramètres de l'Explorateur aux paramètres standard (les paramètres modifiés par un logiciel malveillant sont d'abord réinitialisés).

Indications d'utilisation : paramètres de conducteur modifiés - 9. Suppression des débogueurs de processus système

L'enregistrement d'un débogueur de processus système vous permettra de lancement caché application, qui est utilisée par un certain nombre de logiciels malveillants

Indications d'utilisation : AVZ détecte les débogueurs de processus système non identifiés, des problèmes surviennent lors du lancement des composants du système, notamment le bureau disparaît après un redémarrage. - 10. Restauration des paramètres de démarrage en SafeMode

Certains malwares, notamment le ver Bagle, corrompent les paramètres de démarrage du système en mode protégé. Ce firmware restaure les paramètres de démarrage en mode protégé.

Indications d'utilisation : L'ordinateur ne démarre pas en SafeMode. Utilisez ce firmware uniquement si vous rencontrez des problèmes pour démarrer en mode protégé. - 11. Déverrouillez le gestionnaire de tâches

Le blocage du Gestionnaire des tâches est utilisé par les logiciels malveillants pour protéger les processus contre la détection et la suppression. En conséquence, l'exécution de ce microprogramme supprime le verrou.

Indications d'utilisation : Blocage du gestionnaire de tâches ; lorsque vous essayez d'appeler le gestionnaire de tâches, le message « Le gestionnaire de tâches est bloqué par l'administrateur » s'affiche. - 12. Effacement de la liste des ignorés de l'utilitaire HijackThis

L'utilitaire HijackThis stocke un certain nombre de ses paramètres dans le registre, notamment une liste d'exceptions. Par conséquent, pour se camoufler de HijackThis, le programme malveillant n'a besoin que d'enregistrer ses fichiers exécutables dans la liste d'exclusion. DANS actuellement Un certain nombre de programmes malveillants exploitent cette vulnérabilité. Le micrologiciel AVZ efface la liste d'exceptions de l'utilitaire HijackThis

Indications d'utilisation : Soupçons que l'utilitaire HijackThis n'affiche pas toutes les informations sur le système. - 13. Nettoyage du fichier Hosts

Nettoyer le fichier Hosts implique de rechercher le fichier Hosts, de supprimer toutes les lignes importantes et d'ajouter la ligne standard "127.0.0.1 localhost".

Indications d'utilisation : Soupçon que le fichier Hosts ait été modifié par un programme malveillant. Symptômes typiques - blocage des mises à jour anti programmes antivirus. Vous pouvez contrôler le contenu du fichier Hosts à l'aide du gestionnaire de fichiers Hosts intégré à AVZ. - 14. Correction automatique des paramètres SPl/LSP

Effectue une analyse des paramètres SPI et, si des erreurs sont détectées, corrige automatiquement les erreurs trouvées. Ce firmware peut être réexécuté un nombre illimité de fois. Après avoir exécuté ce firmware, il est recommandé de redémarrer votre ordinateur. Note! Ce firmware ne peut pas être exécuté à partir d'une session de terminal

Indications d'utilisation : Après la suppression du programme malveillant, l'accès à Internet a été perdu. - 15. Réinitialiser les paramètres SPI/LSP et TCP/IP (XP+)

Ce firmware ne fonctionne que sous XP, Windows 2003 et Vista. Son principe de fonctionnement repose sur la réinitialisation et la recréation des paramètres SPI/LSP et TCP/IP à l'aide de utilitaire standard netsh, inclus avec Windows. Vous pouvez en savoir plus sur la réinitialisation des paramètres dans la base de connaissances Microsoft - Veuillez noter ! Vous ne devez utiliser une réinitialisation d'usine que si nécessaire si vous rencontrez des problèmes irrécupérables avec l'accès à Internet après la suppression des logiciels malveillants !

Indications d'utilisation : Après la suppression du programme malveillant, l'accès à Internet a été perdu et l'exécution du micrologiciel « 14. Correction automatique des paramètres SPl/LSP » ne produit aucun résultat. - 16. Récupération de clé lancer l'Explorateur

Restaure les clés de registre système responsables du lancement de l'Explorateur.

Indications d'utilisation : Lors du démarrage du système, l'Explorateur ne démarre pas, mais le lancement manuel d'explorer.exe est possible. - 17. Déverrouillage de l'éditeur de registre

Débloque l'Éditeur du Registre en supprimant la stratégie qui l'empêche de s'exécuter.

Indications d'utilisation : Il est impossible de démarrer l'éditeur de registre ; lorsque vous essayez, un message s'affiche indiquant que son lancement est bloqué par l'administrateur. - 18. Recréation complète des paramètres SPI

Effectue sauvegarde Paramètres SPI/LSP, après quoi il les détruit et les crée selon la norme stockée dans la base de données.

Indications d'utilisation : Dommages graves aux paramètres SPI qui ne peuvent pas être réparés par les scripts 14 et 15. À utiliser uniquement si nécessaire ! - 19. Effacer la base de données MountPoints

Nettoie la base de données MountPoints et MountPoints2 dans le registre.

Indications pour l'utilisation: Cette opération aide souvent dans les cas où, après une infection par un virus Flash, les disques ne s'ouvrent pas dans l'Explorateur - Sur une note:

La restauration est inutile si le système est en cours d'exécution cheval de Troie, qui effectue de telles reconfigurations - vous devez d'abord supprimer le programme malveillant, puis restaurer les paramètres du système

Sur une note:

Pour éliminer les traces de la plupart des pirates de l'air, vous devez exécuter trois micrologiciels : "Réinitialiser les paramètres de recherche d'Internet Explorer aux paramètres standard", "Restaurer la page de démarrage d'Internet Explorer", "Réinitialiser les paramètres de préfixe du protocole Internet Explorer aux paramètres standard".

Sur une note:

N'importe quel micrologiciel peut être exécuté plusieurs fois de suite sans endommager le système. Les exceptions sont "5. Restauration des paramètres du bureau" (ce firmware réinitialisera tous les paramètres du bureau et vous devrez resélectionner la couleur et le fond d'écran du bureau) et "10. Restauration des paramètres de démarrage en SafeMode" (ce firmware recrée les clés de registre responsables pour démarrer mode sans échec).

Utile, n'est-ce pas ?

Maintenant, comment l'utiliser.

Charger, démarrer, utiliser

En fait, tout est simple.

- Télécharger d'ici(ou ailleurs) utilitaire antivirus AVZ.

- Décompressez l'archive avec elle dans un endroit qui vous convient

- Allez dans le dossier où nous avons décompressé le programme et exécutez-le là avz.exe.

- Dans la fenêtre du programme, sélectionnez "Déposer" - "Restauration du système".

- Nous cochons les éléments nécessaires et appuyons sur le bouton " Effectuer des opérations marquées".

- Nous attendons et apprécions le résultat.

C'est ainsi que les choses se passent.

Épilogue

Je dois dire que cela fonctionne à merveille et élimine un certain nombre de mouvements inutiles. Pour ainsi dire, tout est à portée de main, rapide, simple et efficace.

Merci pour votre attention;)

Récupération de fichiers cryptés- c'est un problème auquel sont confrontés un grand nombre d'utilisateurs d'ordinateurs personnels qui ont été victimes de divers virus de cryptage. Le nombre de logiciels malveillants dans ce groupe est très important et augmente chaque jour. Seulement dans Dernièrement Nous avons rencontré des dizaines de variantes de ransomwares : CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, etc.

Bien entendu, vous pouvez restaurer les fichiers cryptés simplement en suivant les instructions que les créateurs du virus laissent sur l'ordinateur infecté. Mais le plus souvent, le coût du décryptage est très important, et il faut également savoir que certains virus ransomware chiffrent les fichiers de telle manière qu'il est tout simplement impossible de les décrypter par la suite. Et bien sûr, c'est tout simplement ennuyeux de payer pour restaurer ses propres fichiers.

Façons de récupérer des fichiers cryptés gratuitement

Il existe plusieurs façons de récupérer des fichiers cryptés à l'aide de programmes absolument gratuits et éprouvés tels que ShadowExplorer et PhotoRec. Avant et pendant la récupération, essayez d'utiliser le moins possible l'ordinateur infecté, de cette façon vous augmentez vos chances de réussite de la récupération des fichiers.

Les instructions décrites ci-dessous doivent être suivies étape par étape, si quelque chose ne fonctionne pas pour vous, alors STOP, demandez de l'aide en écrivant un commentaire sur cet article ou en créant nouveau sujet sur notre .

1. Supprimer le virus ransomware

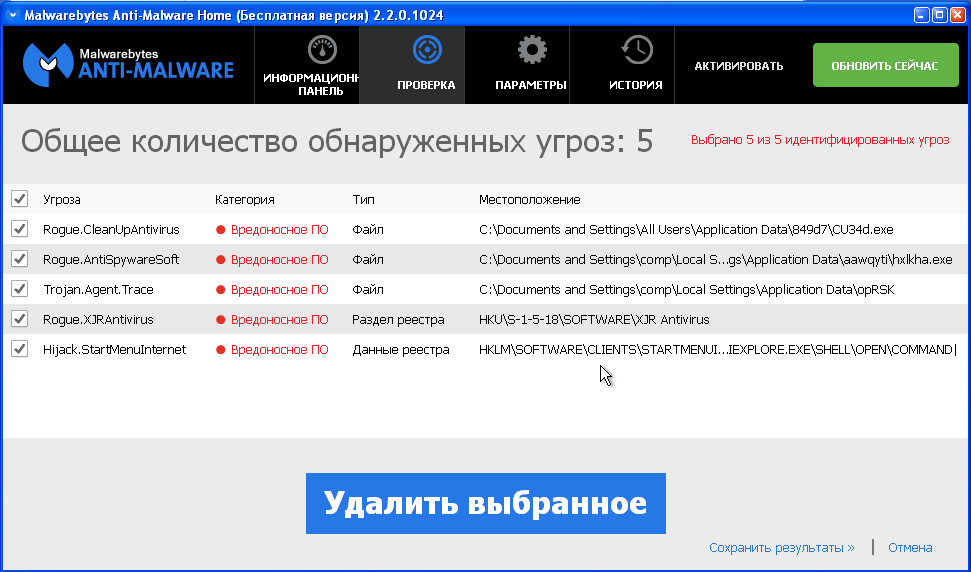

Kaspersky Suppression des virus Outil et Malwarebytes Anti-Malware peut détecter différents types virus ransomware actifs et les supprimera facilement de votre ordinateur, MAIS ils ne peuvent pas restaurer les fichiers cryptés.

1.1. Supprimez les ransomwares à l'aide de Kaspersky Virus Removal Tool

Cliquez sur le bouton Analyse pour exécuter une analyse de votre ordinateur pour détecter la présence d'un virus ransomware.

Attendez la fin de ce processus et supprimez tout logiciel malveillant trouvé.

1.2. Supprimer les ransomwares à l'aide de Malwarebytes Anti-malware

Téléchargez le programme. Une fois le téléchargement terminé, exécutez le fichier téléchargé.

La procédure de mise à jour du programme démarrera automatiquement. Quand il se termine, appuyez sur le bouton Exécuter une analyse. Malwarebytes Anti-malware commencera à analyser votre ordinateur.

Immédiatement après avoir analysé votre ordinateur, Malwarebytes Anti-malware ouvrira une liste des composants trouvés du virus ransomware.

Cliquez sur le bouton Supprimer sélectionnée pour nettoyer votre ordinateur. Pendant la suppression du logiciel malveillant, Malwarebytes Anti-malware peut vous demander de redémarrer votre ordinateur pour poursuivre le processus. Confirmez-le en sélectionnant Oui.

Après le redémarrage de l'ordinateur, Malwarebytes Anti-malware poursuivra automatiquement le processus de nettoyage.

2. Récupérez les fichiers cryptés à l'aide de ShadowExplorer

ShadowExplorer est un petit utilitaire qui vous permet de restaurer des clichés instantanés de fichiers créés automatiquement par le système d'exploitation Windows (7-10). Cela vous permettra de restaurer vos fichiers cryptés à leur état d'origine.

Téléchargez le programme. Le programme est situé dans archives zip. Par conséquent, faites un clic droit sur le fichier téléchargé et sélectionnez Extraire tout. Ensuite, ouvrez le dossier ShadowExplorerPortable.

Lancez ShadowExplorer. Sélectionnez le disque dont vous avez besoin et la date de création des clichés instantanés, respectivement les numéros 1 et 2 dans la figure ci-dessous.

Faites un clic droit sur le répertoire ou le fichier dont vous souhaitez restaurer une copie. Dans le menu qui apparaît, sélectionnez Exporter.

Et enfin, sélectionnez le dossier dans lequel le fichier récupéré sera copié.

3. Récupérez les fichiers cryptés à l'aide de PhotoRec

PhotoRec est programme gratuit, créé pour récupérer les fichiers supprimés et fichiers perdus. En l'utilisant, vous pouvez restaurer les fichiers originaux supprimés par les virus ransomware après avoir créé leurs copies cryptées.

Téléchargez le programme. Le programme est dans les archives. Par conséquent, faites un clic droit sur le fichier téléchargé et sélectionnez Extraire tout. Ensuite, ouvrez le dossier testdisk.

Recherchez QPhotoRec_Win dans la liste des fichiers et exécutez-le. Une fenêtre de programme s'ouvrira affichant toutes les partitions des disques disponibles.

Dans la liste des partitions, sélectionnez celle sur laquelle se trouvent les fichiers cryptés. Cliquez ensuite sur le bouton Formats de fichiers.

Par défaut, le programme est configuré pour récupérer tous les types de fichiers, mais pour accélérer le travail, il est recommandé de ne laisser que les types de fichiers dont vous avez besoin pour récupérer. Lorsque vous avez terminé votre sélection, cliquez sur OK.

Au bas de la fenêtre du programme QPhotoRec, recherchez le bouton Parcourir et cliquez dessus. Vous devez sélectionner le répertoire dans lequel les fichiers récupérés seront enregistrés. Il est conseillé d'utiliser un disque qui ne contient pas de fichiers cryptés nécessitant une récupération (vous pouvez utiliser un lecteur flash ou un lecteur externe).

Pour lancer la procédure de recherche et de restauration des copies originales des fichiers cryptés, cliquez sur le bouton Rechercher. Ce processus prend beaucoup de temps, alors soyez patient.

Une fois la recherche terminée, cliquez sur le bouton Quitter. Ouvrez maintenant le dossier que vous avez choisi pour enregistrer les fichiers récupérés.

Le dossier contiendra des répertoires nommés recup_dir.1, recup_dir.2, recup_dir.3, etc. Comment plus de fichiers seront trouvés par le programme, plus il y aura de catalogues. Pour trouver les fichiers dont vous avez besoin, vérifiez tous les répertoires un par un. Pour faciliter la recherche du fichier dont vous avez besoin, parmi grande quantité restauré, utilisez le système intégré Recherche Windows(par contenu du fichier), et n'oubliez pas non plus la fonction de tri des fichiers dans les répertoires. Vous pouvez sélectionner la date à laquelle le fichier a été modifié comme option de tri, car QPhotoRec tente de restaurer cette propriété lors de la restauration d'un fichier.

Un utilitaire AVZ simple et pratique qui peut non seulement aidera, mais sait aussi comment restaurer le système. Pourquoi est-ce nécessaire ?

Le fait est qu'après l'invasion des virus (il arrive qu'AVZ en tue des milliers), certains programmes refusent de fonctionner, les paramètres ont tous disparu quelque part et Windows ne fonctionne pas tout à fait correctement.

Le plus souvent, dans ce cas, les utilisateurs réinstallent simplement le système. Mais comme le montre la pratique, ce n'est pas du tout nécessaire, car en utilisant le même utilitaire AVZ, vous pouvez restaurer presque n'importe quel programmes corrompus et des données.

Afin de vous donner une idée plus claire, je vous propose une liste complète de ce qui peut être restauréAVZ.

Matériel tiré de l'ouvrage de référenceAVZ - http://www.z-oleg.com/secur/avz_doc/ (copier et coller dans la barre d'adresse du navigateur).

Actuellement, la base de données contient le firmware suivant :

1. Restauration des paramètres de démarrage des fichiers .exe, .com, .pif

Ce firmware restaure la réponse du système aux fichiers exe, com, pif, scr.

Indications pour l'utilisation: Une fois le virus supprimé, les programmes cessent de fonctionner.

2. Réinitialisez les paramètres de préfixe du protocole Internet Explorer à la norme

Ce firmware restaure les paramètres de préfixe de protocole dans Internet Explorer

Indications pour l'utilisation: lorsque vous entrez une adresse comme www.yandex.ru, elle est remplacée par quelque chose comme www.seque.com/abcd.php?url=www.yandex.ru

3. Restauration de la page de démarrage d'Internet Explorer

Ce firmware restaure la page de démarrage dans Internet Explorer

Indications pour l'utilisation: remplacement de la page de démarrage

4.Réinitialisez les paramètres de recherche d'Internet Explorer à la norme

Ce firmware restaure les paramètres de recherche dans Internet Explorer

Indications pour l'utilisation: Lorsque vous cliquez sur le bouton « Rechercher » dans IE, vous êtes dirigé vers un site tiers.

5.Restaurer les paramètres du bureau

Ce firmware restaure les paramètres du bureau.

La restauration implique la suppression de tous les éléments ActiveDesctop actifs, du fond d'écran et le déblocage du menu responsable des paramètres du bureau.

Indications pour l'utilisation: Les signets des paramètres du bureau dans la fenêtre « Propriétés d'affichage » ont disparu ; des inscriptions ou des images superflues sont affichées sur le bureau.

6.Suppression de toutes les politiques (restrictions) de l'utilisateur actuel

Windows fournit un mécanisme permettant de restreindre les actions des utilisateurs, appelé stratégies. De nombreux logiciels malveillants utilisent cette technologie car les paramètres sont stockés dans le registre et sont faciles à créer ou à modifier.

Indications pour l'utilisation: Les fonctions de l'explorateur ou d'autres fonctions système sont bloquées.

7.Suppression du message affiché lors de WinLogon

Windows NT et les systèmes ultérieurs de la gamme NT (2000, XP) vous permettent de définir le message affiché au démarrage.

Un certain nombre de programmes malveillants en profitent, et la destruction du programme malveillant n'entraîne pas la destruction de ce message.

Indications pour l'utilisation: Un message superflu est entré lors du démarrage du système.

8. Restauration des paramètres de l'Explorateur

Ce micrologiciel réinitialise un certain nombre de paramètres de l'Explorateur aux paramètres standard (les paramètres modifiés par un logiciel malveillant sont d'abord réinitialisés).

Indications pour l'utilisation: Paramètres de l'explorateur modifiés

9. Suppression des débogueurs de processus système

L'enregistrement d'un débogueur de processus système vous permettra de lancer une application cachée, utilisée par un certain nombre de programmes malveillants.

Indications pour l'utilisation: AVZ détecte les débogueurs de processus système non identifiés, des problèmes surviennent lors du lancement des composants du système, en particulier, le bureau disparaît après un redémarrage.

10. Restauration des paramètres de démarrage en SafeMode

Certains malwares, notamment le ver Bagle, corrompent les paramètres de démarrage du système en mode protégé.

Ce firmware restaure les paramètres de démarrage en mode protégé. Indications pour l'utilisation: L'ordinateur ne démarre pas en SafeMode. Ce firmware doit être utilisé uniquement en cas de problèmes de démarrage en mode protégé .

11.Déverrouillez le gestionnaire de tâches

Le blocage du Gestionnaire des tâches est utilisé par les logiciels malveillants pour protéger les processus contre la détection et la suppression. En conséquence, l'exécution de ce microprogramme supprime le verrou.

Indications pour l'utilisation: Le gestionnaire de tâches est bloqué ; lorsque vous essayez d'appeler le gestionnaire de tâches, le message « Le gestionnaire de tâches est bloqué par l'administrateur » s'affiche.

12.Effacer la liste des ignorés de l'utilitaire HijackThis

L'utilitaire HijackThis stocke un certain nombre de ses paramètres dans le registre, notamment une liste d'exceptions. Par conséquent, pour se camoufler de HijackThis, le programme malveillant n'a besoin que d'enregistrer ses fichiers exécutables dans la liste d'exclusion.

Il existe actuellement un certain nombre de programmes malveillants connus qui exploitent cette vulnérabilité. Le micrologiciel AVZ efface la liste d'exceptions de l'utilitaire HijackThis

Indications pour l'utilisation: On soupçonne que l'utilitaire HijackThis n'affiche pas toutes les informations sur le système.

13. Nettoyage du fichier Hosts

Nettoyer le fichier Hosts implique de trouver le fichier Hosts, de supprimer toutes les lignes importantes et d'ajouter la ligne standard « 127.0.0.1 localhost ».

Indications pour l'utilisation: On soupçonne que le fichier Hosts a été modifié par un logiciel malveillant. Les symptômes typiques incluent le blocage des mises à jour du logiciel antivirus.

Vous pouvez contrôler le contenu du fichier Hosts à l'aide du gestionnaire de fichiers Hosts intégré à AVZ.

14. Correction automatique des paramètres SPl/LSP

Effectue une analyse des paramètres SPI et, si des erreurs sont détectées, corrige automatiquement les erreurs trouvées.

Ce firmware peut être réexécuté un nombre illimité de fois. Après avoir exécuté ce firmware, il est recommandé de redémarrer votre ordinateur. Note! Ce firmware ne peut pas être exécuté à partir d'une session de terminal

Indications pour l'utilisation: Après avoir supprimé le programme malveillant, j'ai perdu l'accès à Internet.

15. Réinitialiser les paramètres SPI/LSP et TCP/IP (XP+)

Ce firmware ne fonctionne que sous XP, Windows 2003 et Vista. Son principe de fonctionnement est basé sur la réinitialisation et la recréation des paramètres SPI/LSP et TCP/IP à l'aide de l'utilitaire netsh standard inclus dans Windows.

Note! Vous ne devez utiliser une réinitialisation d'usine que si nécessaire si vous rencontrez des problèmes irrécupérables avec l'accès à Internet après la suppression des logiciels malveillants !

Indications pour l'utilisation: Après avoir supprimé le programme malveillant, accès à Internet et exécution du firmware « 14. La correction automatique des paramètres SPl/LSP ne fonctionne pas.

16. Récupération de la clé de lancement de l'Explorateur

Restaure les clés de registre système responsables du lancement de l'Explorateur.

Indications pour l'utilisation: Lors du démarrage du système, l'Explorateur ne démarre pas, mais il est possible de lancer explorer.exe manuellement.

17. Déverrouillage de l'éditeur de registre

Débloque l'Éditeur du Registre en supprimant la stratégie qui l'empêche de s'exécuter.

Indications pour l'utilisation: Il est impossible de démarrer l'Éditeur du Registre ; lorsque vous essayez, un message s'affiche indiquant que son lancement est bloqué par l'administrateur.

18. Recréation complète des paramètres SPI

Effectue une copie de sauvegarde des paramètres SPI/LSP, après quoi il les détruit et les crée selon la norme stockée dans la base de données.

Indications pour l'utilisation: Graves dommages aux paramètres SPI qui ne peuvent pas être réparés par les scripts 14 et 15. A utiliser uniquement si nécessaire !

19. Effacer la base de données MountPoints

Nettoie la base de données MountPoints et MountPoints2 dans le registre. Cette opération est souvent utile lorsque, après une infection par un virus Flash, les disques ne s'ouvrent pas dans l'Explorateur

Pour effectuer une récupération, vous devez sélectionner un ou plusieurs éléments et cliquer sur le bouton « Effectuer les opérations sélectionnées ». Un clic sur le bouton "OK" ferme la fenêtre.

Sur une note :

La restauration est inutile si le système exécute un cheval de Troie qui effectue de telles reconfigurations : vous devez d'abord supprimer le programme malveillant, puis restaurer les paramètres du système.

Sur une note :

Pour éliminer les traces de la plupart des pirates de l'air, vous devez exécuter trois micrologiciels : "Réinitialiser les paramètres de recherche d'Internet Explorer à la norme", "Restaurer la page de démarrage d'Internet Explorer", "Réinitialiser les paramètres de préfixe du protocole Internet Explorer à la norme".

Sur une note :

N'importe quel micrologiciel peut être exécuté plusieurs fois de suite sans endommager le système. Exceptions - « 5.

Restauration des paramètres du bureau" (l'exécution de ce firmware réinitialisera tous les paramètres du bureau et vous devrez resélectionner la couleur et le fond d'écran du bureau) et "10.

Restauration des paramètres de démarrage en SafeMode" (ce firmware recrée les clés de registre responsables du démarrage en mode sans échec).

Pour démarrer la récupération, téléchargez, décompressez et exécutez d'abord utilitaire. Cliquez ensuite sur Fichier - Restauration du système. D'ailleurs, vous pouvez aussi faire

Cochez les cases dont vous avez besoin et cliquez sur Démarrer les opérations. Ça y est, nous attendons avec impatience la fin :-)

Dans les articles suivants, nous examinerons plus en détail les problèmes que le firmware de récupération du système avz nous aidera à résoudre. Alors bonne chance à vous.

Je remercie les spécialistes du centre de service informatique Launch.RF pour leur aide dans la préparation du matériel. Vous pouvez commander des réparations d’ordinateurs portables et de netbooks auprès de ces gars-là à Moscou.

Des programmes malveillants sont introduits dans le système d'exploitation ordinateur personnel, causent des dommages importants à l’ensemble du volume de données. Sur ce moment Au fil du temps, les programmes antiparasitaires sont créés à des fins différentes, leurs actions visent donc à ajuster diverses structures système opérateur ordinateur personnel.

Les problèmes avec Internet et les dysfonctionnements dans le fonctionnement des appareils connectés au PC sont fréquents et les conséquences sont évidentes pour l'utilisateur.

Même si l'organisme nuisible a été détecté et détruit, cela n'exclut pas la perte d'informations et d'autres problèmes pouvant survenir lors de travaux ultérieurs. La liste des options peut être infinie, le plus souvent l'utilisateur découvre un blocage total ou partiel de l'accès au World Wide Web, une panne de périphériques externes (souris, carte flash), un bureau vide, etc.

Les conséquences énumérées sont observées en raison des modifications apportées par le programme nuisible aux fichiers système de l'ordinateur personnel. De tels changements ne sont pas éliminés avec l'élimination du virus, ils doivent être corrigés de manière indépendante ou avec l'aide de spécialistes. En fait, un travail de ce type ne nécessite pas de formation particulière et tout utilisateur avancé peut l'effectuer après avoir étudié les instructions appropriées.

Dans la pratique d'organisation de la récupération d'un système d'exploitation, on distingue plusieurs approches, selon les raisons qui ont conduit à la panne. Examinons chacune des options en détail. Une méthode simple accessible à chaque utilisateur consiste à restaurer le système d'exploitation jusqu'à un point de restauration lorsque le fonctionnement de l'ordinateur personnel répond aux exigences de l'utilisateur. Mais très souvent cette solution s’avère insatisfaisante, ou ne peut être mise en œuvre pour des raisons objectives.

Comment restaurer le système d'exploitation si la connexion au PC est impossible ?

Le lancement de la restauration du système se déroule comme suit. Menu Démarrer\Panneau de configuration\Restauration du système. Par à cette adresse Nous sélectionnons le point de restauration dont nous avons besoin et démarrons le processus. Après un certain temps, le travail sera terminé et l'ordinateur sera prêt à fonctionner. fonctionnement normal. La technique est tout à fait applicable pour éliminer certains types de virus, puisque des changements se produisent également au niveau du registre. Cette option de restauration du système d'exploitation est considérée comme la plus simple et est incluse dans l'ensemble des outils Windows standard. Instruction étape par étape et une aide avec des commentaires détaillés sur le processus vous aidera à maîtriser la technique de restauration des fonctionnalités de votre ordinateur, même si l'utilisateur ne se sent pas entièrement en confiance en tant qu'administrateur de PC.

Une autre option courante de récupération du système d'exploitation consiste à lancer la procédure à partir d'un support externe. Cette option compliqué par certains problèmes, par exemple, vous devez avoir une image système sur une carte flash ou un disque et prendre soin d'avoir une telle copie à l'avance. De plus, il est souvent nécessaire de posséder certaines compétences pour travailler avec le système BIOS. Image du système d'exploitation activée médias externes- la meilleure option si la récupération est impossible car un virus a bloqué la connexion à l'ordinateur. Il existe d'autres options.

Tirer profit outils standards Windows ne peut pas restaurer le système d'exploitation si, par exemple, la connexion est impossible ou si d'autres raisons empêchent l'exécution de l'opération en mode standard. La situation peut être résolue à l'aide de l'outil ERD Commander (ERDC).

Examinons la situation étape par étape pour voir comment fonctionne le programme. La première étape consiste à télécharger le programme. La deuxième étape consiste à lancer l'outil System Restore Wizard, c'est avec son aide que le système d'exploitation est ramené à une position de récupération spécifiée.

En règle générale, chaque outil dispose de plusieurs points de contrôle en réserve et dans quatre-vingts pour cent des cas, les performances de l'ordinateur personnel seront complètement restaurées.

Utilisation des outils utilitaires AVZ

L'outil décrit ci-dessous ne nécessite aucune compétence particulière de l'utilisateur pour fonctionner. Le logiciel a été développé par Oleg Zaitsev et est conçu pour rechercher et détruire tous les types de virus et de logiciels malveillants. Mais en plus de la fonction principale, l'utilitaire restaure la plupart des paramètres système attaqués ou modifiés par des virus malveillants.

Quels problèmes le programme présenté peut-il résoudre ? L'essentiel est de restaurer les fichiers et paramètres système attaqués par des virus. L'utilitaire traite les pilotes de programme endommagés qui refusent de démarrer après la récupération. Lorsque des problèmes surviennent dans les navigateurs ou lorsque l'accès à Internet est bloqué et bien d'autres problèmes.

Nous activons l'opération de récupération dans File \ System Restore et sélectionnons l'opération nécessaire. La figure montre l'interface des microprogrammes exploités par l'utilitaire, nous donnerons une description de chacun d'eux.

Comme vous pouvez le constater, l'ensemble des opérations est représenté par 21 éléments, et le nom de chacun d'eux explique son objectif. Notez que les capacités du programme sont très diverses et qu'il peut être considéré comme un outil universel pour ressusciter non seulement le système lui-même, mais également pour éliminer les conséquences des virus travaillant avec les données du système.

Le premier paramètre est utilisé si, à la suite d'une attaque de virus et de la procédure de récupération du système d'exploitation, les programmes nécessaires à l'utilisateur refusent de fonctionner. En règle générale, cela se produit si un parasite a pénétré dans les fichiers du programme et les pilotes et a apporté des modifications aux informations qui y sont enregistrées.

Le deuxième paramètre est nécessaire lorsque les virus remplacent les domaines lors de leur saisie dans le moteur de recherche du navigateur. Cette substitution est le premier niveau d'ajustement de l'interaction entre les fichiers système du système d'exploitation et Internet. En règle générale, une telle fonction du programme élimine les modifications apportées sans laisser de trace, sans essayer de les détecter, mais simplement en les exposant. formatage complet tout le volume des données de préfixes et de protocoles, en les remplaçant par des paramètres standard.

La troisième option reprend la configuration de la page de démarrage du navigateur Internet. Comme dans le cas précédent, le programme corrige par défaut les problèmes du navigateur Internet Explorer.

Le quatrième paramètre corrige le travail moteur de recherche et définit le mode de fonctionnement standard. Encore une fois, la procédure concerne le navigateur Windows installé défaut.

S'il y a un problème lié au fonctionnement du bureau (apparition de bannières, d'images, d'entrées superflues dessus), activez le cinquième point du programme. De telles conséquences de l'action de logiciels malveillants étaient très populaires il y a quelques années et causaient de nombreux problèmes aux utilisateurs, mais même aujourd'hui, il est possible que de telles astuces puissent pénétrer dans le système d'exploitation du PC.

Le sixième point est nécessaire si le programme malveillant a limité les actions de l’utilisateur lors de l’exécution d’un certain nombre de commandes. Ces restrictions peuvent être de nature différente, et comme les paramètres d'accès sont stockés dans le registre, les logiciels malveillants utilisent le plus souvent ces informations pour corriger le travail de l'utilisateur avec son PC.

Si un message tiers apparaît lors du chargement du système d'exploitation, cela signifie qu'un programme malveillant a pu infiltrer les paramètres Démarrage de Windows NT. La restauration du système d'exploitation, qui a détruit le virus, n'efface pas ce message. Pour le supprimer, vous devez activer le septième paramètre du menu de l'utilitaire AVZ.

La huitième option de menu, comme son nom l'indique, restaure les paramètres de l'Explorateur.

Parfois, le problème se manifeste sous la forme d'interruptions de fonctionnement composants du système, par exemple, lors du démarrage du système d'exploitation d'un ordinateur personnel, le bureau disparaît. L'utilitaire AVZ diagnostique ces structures et effectue les ajustements nécessaires à l'aide de l'élément neuf du menu Outils.

Les problèmes de chargement du système d'exploitation en mode sans échec peuvent être résolus à la dixième étape. Il est facile de détecter la nécessité d'activer cet élément multiprogramme de l'utilitaire discuté ici. Ils apparaissent lors de toute tentative de travail en mode sécurité.

Si le gestionnaire de tâches est bloqué, vous devez alors activer l'élément onze du menu. Les virus, au nom de l'administrateur, modifient l'activation de cette section du système d'exploitation et, au lieu de la fenêtre de travail, un message apparaît indiquant que le travail avec le gestionnaire de tâches est bloqué.

L'utilitaire HijackThis utilise le stockage d'une liste d'exceptions dans le registre comme l'une de ses fonctions principales. Pour un virus, il suffit de pénétrer dans la base de données de l'utilitaire et d'enregistrer les fichiers dans la liste du registre. Après cela, il peut récupérer indépendamment un nombre illimité de fois. Le registre de l'utilitaire est nettoyé en activant le douzième élément du menu des paramètres AVZ.

Le treizième point suivant permet d'effacer le fichier Hosts ; ce fichier, modifié par un virus, peut provoquer des difficultés lors du travail avec le réseau, bloquer certaines ressources et interférer avec la mise à jour des bases de données du programme antivirus. L'utilisation de ce fichier sera discutée plus en détail ci-dessous. Malheureusement, presque tous les programmes antivirus tentent de modifier ce fichier, ce qui est dû, en premier lieu, à la facilité d'effectuer de telles modifications, et les conséquences peuvent être plus que importantes, et une fois les virus supprimés, les informations saisies dans le fichier peuvent être une passerelle directe pour pénétrer dans les nouveaux parasites et logiciels espions du système d'exploitation.

Si l'accès à Internet est bloqué, cela signifie généralement qu'il y a des erreurs dans les paramètres SPI. Ils seront corrigés si vous activez le point quatorze du menu. Il est important que cet élément de paramètres ne puisse pas être utilisé depuis une session de terminal.

Des fonctions similaires sont incluses dans le quinzième élément de menu, mais son activation n'est possible que lorsque vous travaillez sous des systèmes d'exploitation tels que XP, Windows 2003, Vista. Vous pouvez utiliser ce multi-programme si les tentatives pour corriger la situation en vous connectant au réseau à l'aide du paramètre précédent n'ont pas donné le résultat souhaité.

Les capacités du seizième élément de menu visent à restaurer les clés de registre système responsables du lancement du navigateur Internet.

La prochaine étape pour restaurer les paramètres du système d'exploitation après une attaque de virus consiste à déverrouiller l'éditeur de registre. En règle générale, la manifestation externe est qu'il est impossible de charger le programme permettant de travailler avec le réseau.

Les quatre points suivants ne sont recommandés que si les dommages causés au système d'exploitation sont si catastrophiques que, dans l'ensemble, cela ne fait aucune différence s'ils peuvent être éliminés à l'aide de telles méthodes ou si, par conséquent, il sera nécessaire de réinstaller l'ensemble du système.

Ainsi, le dix-huitième élément recrée les paramètres SPI d'origine. Le dix-neuvième élément efface le registre Mount Points /2.

Le vingtième point supprime toutes les routes statiques. Enfin, le dernier et vingt et unième point efface toutes les connexions DNS.

Comme vous pouvez le constater, les capacités de l'utilitaire couvrent presque tous les domaines dans lesquels un programme malveillant Spruce peut pénétrer et laisser sa trace active, qui n'est pas si facile à détecter.

Étant donné que les applications antivirus ne garantissent pas une protection à 100 % du système d’exploitation de votre PC, nous vous recommandons d’avoir un tel programme dans votre arsenal d’outils antivirus. virus informatiques tous types et toutes formes.

À la suite de la désinfection du système d'exploitation de l'ordinateur personnel, les appareils qui y sont connectés ne fonctionnent pas.

Un moyen courant de dissimuler un logiciel espion consiste à installer son propre pilote de virus en plus du logiciel réel. Dans cette situation, le pilote réel est le plus souvent le fichier de la souris ou du clavier. En conséquence, une fois le virus détruit, sa trace reste dans le registre, c'est pourquoi l'appareil auquel le parasite a pu se connecter cesse de fonctionner.

Une situation similaire est observée lorsque opération incorrecte en cours de désinstallation de Kaspersky Anti-Virus. Cela est également dû aux spécificités de l'installation du programme, lorsque son installation sur un PC utilise le pilote auxiliaire klmouflt. Dans le cas de Kaspersky, ce pilote doit être trouvé et complètement supprimé du système informatique personnel conformément à toutes les règles.

Si le clavier et la souris refusent de fonctionner mode souhaité, vous devez tout d’abord restaurer les clés de registre.

Clavier :

HKEY_LOCAL_MACHI NE\SYSTEM\Curren tControlSet\Cont rol\Class\(4D36E 96B-E325-11CE-BF C1-08002BE10318)

UpperFilters=classe kbdSouris :

HKEY_LOCAL_MACHI NE\SYSTEM\Curren tControlSet\Cont rol\Class\(4D36E 96F-E325-11CE-BF C1-08002BE10318)

UpperFilters=classe mou

Le problème des sites inaccessibles

Les conséquences d'une attaque de malware peuvent être l'inaccessibilité de certaines ressources sur Internet. Et ces conséquences sont le résultat des modifications que les virus ont réussi à apporter au système. Le problème est détecté immédiatement ou après un certain temps, mais si, à la suite des actions de programmes antiparasitaires, il apparaît après un certain temps, il ne sera pas difficile de l'éliminer.

Il existe deux options de blocage et la plus courante consiste à ajuster le fichier hosts. La deuxième option consiste à créer de fausses routes statiques. Même si le virus est détruit, les modifications apportées à ces outils ne seront pas éliminées.

Le document en question se trouve dans le dossier système sur le lecteur C. Son adresse et son emplacement se trouvent ici : C:\Windows\System 32\drivers\etc\hosts. Pour recherche rapide Généralement, ils utilisent la ligne de commande du menu Démarrer.

Si le fichier ne peut pas être trouvé à l'aide de la procédure spécifiée, cela peut signifier que :

— le programme antivirus a changé d'emplacement dans le registre ;

— le document de fichier a le paramètre « caché ».

Dans ce dernier cas, nous modifions les caractéristiques de recherche. Sur : Options des dossiers / Affichage, nous trouvons la ligne « Afficher les fichiers cachés » et cochons la case ci-contre, élargissant la plage de recherche.

Le fichier hosts contient des informations qui convertissent la lettre du nom de domaine d'un site en adresse IP, de sorte que les programmes malveillants y écrivent des ajustements qui peuvent rediriger l'utilisateur vers d'autres ressources. Si cela se produit, lorsque vous entrez l'adresse du site souhaité, un site complètement différent s'ouvre. Afin de remettre ces modifications dans leur état d'origine et de les corriger, vous devez trouver ce fichier et analyser son contenu. Même un utilisateur inexpérimenté pourra voir exactement ce que le virus a changé, mais si cela provoque certaines difficultés, vous pouvez restaurer les paramètres par défaut, éliminant ainsi toutes les modifications apportées au fichier.

Quant à la correction des itinéraires, le principe d'action est le même. Cependant, dans le processus d'interaction entre le système d'exploitation du PC et Internet, la priorité reste toujours au fichier hosts, sa restauration suffit donc pour que le travail soit effectué en mode standard.

La difficulté surgit si fichier requis impossible à trouver, puisque le virus change d'emplacement dans les dossiers système. Ensuite, vous devez corriger la clé de registre.

HKEY_LOCAL_MACHI NE\SYSTEM\Curren tControlSet\serv ices\Tcpip\Param eters\DataBasePa th

Les virus appartenant au groupe Win32/Vundo sont supérieurs à la plupart de leurs homologues malveillants dans leur ingéniosité concernant la transformation des fichiers hôtes. Ils modifient le nom du fichier lui-même, effaçant la lettre latine o et remplaçant le signe par une lettre cyrillique. Un tel fichier ne convertit plus les noms de domaine des sites en adresses IP, et même si l'utilisateur restaure ce fichier, le résultat du travail restera le même. Comment retrouver un fichier authentique ? S'il y a des doutes sur la réalité de l'objet dont nous avons besoin, nous effectuons la procédure suivante. La première étape consiste à activer le mode d’affichage des fichiers cachés. Examinons le catalogue, il semble qu'il soit montré sur la photo.

Il y a deux fichiers identiques présentés ici, mais comme l'OS ne permet pas l'utilisation de noms identiques, il est évident qu'il s'agit d'un faux document. Il est facile de déterminer lequel est correct et lequel a tort. Le virus crée un fichier volumineux et subit de nombreux ajustements, le résultat de son sabotage sur la figure est donc représenté par un fichier caché d'un volume de 173 Ko.

Si vous ouvrez un fichier de document, les informations qu'il contient contiendront les lignes suivantes :

31.214.145.172 vk.com - une chaîne qui peut remplacer l'adresse IP du site

127.0.0.1 avast.com - une ligne de fichier écrite par le virus pour refuser l'accès au site Web du programme antivirus

Nous avons déjà noté ci-dessus que vous pouvez également bloquer des ressources individuelles en créant des routes incorrectes dans la table de routage. Examinons la séquence d'actions pour voir comment la situation peut être résolue.

Si le fichier hosts ne contient pas d'ajustements malveillants et que l'utilisation de la ressource est impossible, le problème réside dans la table de routage. Quelques mots sur l'essence de l'interaction de ces outils. Si dans fichier d'hôtes Si l'adresse de domaine adaptative correcte est spécifiée, la redirection se produit vers cette adresse vers une ressource existante. En règle générale, l'adresse IP n'appartient pas à la plage d'adresses du sous-réseau local, la redirection s'effectue donc via la passerelle du routeur, qui est déterminée par les paramètres de connexion Internet.

Si vous ajustez les entrées de route pour une adresse IP spécifique, alors connexion automatique se produira sur la base de cette entrée. À condition qu'une telle route n'existe pas ou que la passerelle ne fonctionne pas, la connexion n'aura pas lieu et la ressource restera indisponible. Ainsi, le virus peut supprimer une entrée dans la table de routage et bloquer absolument n'importe quel site Web.

Les itinéraires créés pour des sites spécifiques restent dans la base de données du registre HKLM. L'itinéraire est mis à jour lorsque la commande logicielle d'ajout d'itinéraire est activée ou que les données sont ajustées manuellement. Lorsqu'il n'y a pas de routes statiques, la section table est vide. Vous pouvez afficher une liste de données de routage à l'aide de la commande route print. Il ressemblera à ceci:

Itinéraires actifs :

Le tableau présenté ci-dessus est standard pour un PC avec une seule carte réseau et des paramètres de connexion réseau :

Adresse IP 192.168.0.0

masque 255.255.255.0

passerelle par défaut 192.168.0.1

L'entrée présentée ci-dessus comprend l'adresse IP du réseau avec le codage 192.168.0.0 et le masque de sous-réseau avec le codage 255.255.255.0. Si vous déchiffrez ces données, les informations sont les suivantes. Le masque comprend l'ensemble du volume de nœuds avec une partie haute équivalente de l'adresse. Dans le système métrique, les trois premiers octets du masque de sous-réseau sont 1 sur tous les systèmes d'exploitation PC (sauf en décimal, où la valeur est 255, et en hexadécimal, où la valeur est 0*FF). La partie de poids faible de l'adresse des nœuds reçus est une valeur comprise entre 1 et 254.

Conformément aux informations présentées ci-dessus, l'adresse basse est codée - 192.168.0.0, ce code est l'adresse réseau. L'adresse la plus élevée avec le codage 192.168.0.255 est caractérisée comme une adresse de diffusion. Et si le premier code exclut son utilisation pour l'échange de données, alors le deuxième code est précisément destiné à remplir ces fonctions. Leurs nœuds échangent des paquets de données en utilisant des routes.

Imaginons la configuration suivante :

Adresse IP - 192.168.0.0

Masque réseau - 255.255.255.0

Passerelle - 192.168.0.3

Interface-192.168.0.3

Métrique - 1

Les informations sont logiquement déchiffrées comme suit : dans la plage d'adresses de 192.168.0.0 à 192.168.0.255, nous utilisons le code de la carte réseau (192.168.0.3) pour échanger des informations comme passerelle et interface. Tout cela signifie que les informations sont transférées directement au destinataire lui-même.

Lorsque la condition de l'adresse de fin ne correspond pas à la plage spécifiée 192.168.0.0-192. 168.0.255, il ne sera pas possible de transmettre des informations directement. Le protocole du serveur envoie les données au routeur, qui les transmet à un autre réseau. Si les routes statiques ne sont pas spécifiées, l'adresse du routeur par défaut reste la même que l'adresse de la passerelle. Les informations sont envoyées à cette adresse, puis au réseau et selon les itinéraires spécifiés dans le tableau, jusqu'à ce que le destinataire reçoive le paquet. D'une manière générale, le processus de transfert de données ressemble exactement à ceci. Présentons une illustration des entrées dans une table de routeur standard. Dans l'exemple, il n'y a que quelques enregistrements, mais leur nombre peut atteindre des dizaines ou des centaines de lignes.

Sur la base des exemples de données, nous décrirons le processus de redirection vers les adresses de ressources Internet. Lors du contact avec des adresses de ressources Internet situées dans la plage spécifiée de 74.55.40.0 à 74.55.40.255, le code du routeur est égal au numéro de réseau 192.168.0.0 et ne peut donc pas être utilisé dans le processus d'échange de données d'information. Le protocole IP diagnostique l'adresse (74.55.40.226), qui n'est pas incluse dans le paquet d'adresses du réseau local individuel et se réfère aux routes statiques prescrites.

Sur la base des exemples de données, nous décrirons le processus de redirection vers les adresses de ressources Internet. Lors du contact avec des adresses de ressources Internet situées dans la plage spécifiée de 74.55.40.0 à 74.55.40.255, le code du routeur est égal au numéro de réseau 192.168.0.0 et ne peut donc pas être utilisé dans le processus d'échange de données d'information. Le protocole IP diagnostique l'adresse (74.55.40.226), qui n'est pas incluse dans le paquet d'adresses du réseau local individuel et se réfère aux routes statiques prescrites.

La situation est la suivante: lorsque cette route n'est pas enregistrée, le paquet d'informations est envoyé à l'adresse d'identification de la passerelle définie par défaut dans l'exemple.

Étant donné que l’itinéraire présenté dans l’exemple est un itinéraire hautement prioritaire, il nécessite une passerelle spécifique plutôt qu’une norme unique. Puisqu'il n'existe aucune passerelle satisfaisant la demande dans le tableau, le serveur avec l'adresse réseau 74.55.40.226 restera en dehors de la zone d'accès. Et dans les conditions spécifiées dans l'exemple avec le code de masque de sous-réseau, toutes les adresses comprises entre 74.55.40.0 et 74.55.40.255 seront bloquées. C'est cette plage qui comprend le chemin réseau vers le site antivirus logiciel installé sur un ordinateur personnel qui ne recevra pas mises à jour nécessaires bases de données virales et ne fonctionnera pas correctement.

Plus il y a de données de ce type dans la table de routage, plus grande quantité les ressources sont bloquées. Dans la pratique des spécialistes, les programmes antivirus ont créé jusqu'à quatre cents lignes de ce type, bloquant ainsi le travail d'environ un millier de ressources réseau. De plus, les propriétaires de virus ne sont pas particulièrement intéressés par le fait que, dans le but d'interdire une ressource particulière, ils excluent un accès possible à des dizaines d'autres sites. C'est la principale erreur des programmeurs peu scrupuleux, puisque le nombre de ressources indisponibles révèle la possibilité même de bloquer le transfert de données. Ainsi, par exemple, si le cercle d'exclusion comprend les groupes les plus populaires réseaux sociaux, et que l'utilisateur ne peut pas se connecter au site Web VKontakte ou Odnoklassniki, des soupçons surgissent concernant bon fonctionnement PC avec réseau.

Corriger la situation n'est pas difficile, la commande route et la touche delete sont utilisées à cet effet. Nous trouvons de fausses entrées dans le tableau et les désinstallons. Une petite remarque : toutes les opérations ne sont réalisables que si l'utilisateur dispose des droits d'administrateur, mais le virus ne peut modifier l'itinéraire que s'il a infiltré le réseau via compte administrateur d'un ordinateur personnel. Donnons des exemples de telles tâches.

route delete 74.55.40.0 - entrée qui supprime la première option de la ligne de route ;

route delete 74.55.74.0 - une entrée qui supprime la deuxième option de la ligne de route.

Le nombre de ces lignes doit correspondre au nombre total de fausses routes.

Si vous adoptez une approche plus simple de la procédure, vous devez alors utiliser l'opération de redirection de sortie. Cela se fait en entrant la tâche route print > C:\routes.txt. L'activation de la commande crée une situation dans laquelle un document de fichier appelé routes.txt est créé sur le disque système ; il contient une table avec les données de route.

La liste du tableau contient les codes de caractères DOS. Ces caractères sont illisibles et n'ont aucune signification pour l'opération. En ajoutant la tâche de suppression de route au début de chaque route, nous supprimons chaque fausse entrée. Ceux-ci ressemblent à ceci :

route supprimer 84.50.0.0

itinéraire supprimer 84.52.233.0

itinéraire supprimer 84.53.70.0

itinéraire supprimer 84.53.201.0

itinéraire supprimer 84.54.46.0

Ensuite, vous devez modifier l'extension du fichier ; les options pour remplacer une telle extension sont cmd ou bat. Nouveau fichier lancé en double-cliquant sur le bouton droit de la souris. Vous pouvez simplifier la tâche en utilisant le gestionnaire de fichiers populaire FAR, qui fonctionne comme suit. L'éditeur étant appelé clé de fonction F 4, met en évidence le côté droit du parcours avec des marquages spéciaux. À l'aide de la combinaison de touches CTRL + F 7, tous les espaces sont automatiquement remplacés par un caractère avec une valeur vide et l'espace à son tour est défini sur la position de départ de la ligne. La nouvelle combinaison des touches spécifiées définit la tâche de suppression d'itinéraire à l'emplacement dont nous avons besoin.

Lorsqu'il y a beaucoup de faux itinéraires dans la table de données et que les corriger manuellement semble être un processus long et fastidieux, il est recommandé d'utiliser la tâche d'itinéraire avec la touche F.

Cette clé supprime toutes les routes sans saut et désinstalle également complètement les routes avec un point de terminaison et une adresse de diffusion. Le premier et le dernier ont un code numérique 255.255.255.255 ; le deuxième 127.0.0.0. En d’autres termes, toutes les fausses informations inscrites dans le tableau par le virus seront désinstallées. Mais en même temps, les enregistrements des routes statiques et les propres données de passerelle par défaut de l'utilisateur seront détruits, ils devront donc être restaurés, car le réseau restera inaccessible. Ou nous pouvons surveiller le processus de nettoyage de la table de données et l'arrêter lorsque nous avons l'intention de supprimer l'enregistrement dont nous avons besoin.

Le programme antivirus AVZ peut également être utilisé pour ajuster les paramètres du routeur. Le multiprogramme spécifique qui gère ce processus est le vingtième élément de configuration TCP.

La dernière option pour bloquer l'accès des utilisateurs aux adresses IP des sites utilisés par des programmes antivirus consiste à utiliser l'usurpation d'adresse. Serveur dns. Dans cette option, la connexion au réseau s'effectue via un serveur malveillant. Mais de telles situations sont assez rares.

Après avoir terminé tout le travail, vous devez redémarrer votre ordinateur personnel.

Encore une fois, je remercie les maîtres du centre de services informatiques Zapuskay.RF - http://zapuskay.rf/information/territory/Kolomenskaya/ pour leur aide dans la préparation du matériel, auprès duquel vous pouvez commander des réparations d'ordinateurs portables et de netbooks à Moscou.

Nous parlerons des moyens les plus simples de neutraliser les virus, en particulier ceux qui bloquent le bureau. Utilisateur Windows 7 (famille de virus Trojan.Winlock). Ces virus se distinguent par le fait qu'ils ne cachent pas leur présence dans le système, mais au contraire la démontrent, ce qui rend extrêmement difficile l'exécution d'actions autres que la saisie d'un "code de déverrouillage" spécial, pour l'obtenir, prétendument , vous devez transférer un certain montant aux attaquants en envoyant un SMS ou en réapprovisionnant un compte de téléphone mobile via un terminal de paiement. L'objectif ici est un : forcer l'utilisateur à payer, et parfois de l'argent tout à fait décent. Une fenêtre apparaît à l'écran avec un avertissement menaçant concernant le blocage de l'ordinateur pour l'utilisation de logiciels sans licence ou la visite de sites indésirables, et quelque chose de ce genre, généralement pour effrayer l'utilisateur. De plus, le virus ne vous permet d'effectuer aucune action dans l'environnement de travail. Environnement Windows- bloque l'appui sur des combinaisons de touches spéciales pour appeler le menu du bouton Démarrer, la commande Exécuter, le gestionnaire de tâches, etc. Le pointeur de la souris ne peut pas être déplacé en dehors de la fenêtre du virus. En règle générale, la même image est observée lors du chargement de Windows en mode sans échec. La situation semble désespérée, surtout s'il n'y a pas d'autre ordinateur, la possibilité de démarrer sur un autre système d'exploitation, ou à partir d'un support amovible (LIVE CD, ERD Commander, analyseur antivirus). Mais néanmoins, dans la grande majorité des cas, il existe une issue.

Les nouvelles technologies mises en œuvre dans Windows Vista / Windows 7 ont rendu beaucoup plus difficile la pénétration des logiciels malveillants et la prise de contrôle total du système, et ont également fourni aux utilisateurs des opportunités supplémentaires pour s'en débarrasser relativement facilement, même sans logiciel antivirus (logiciel ). Nous parlons de la possibilité de démarrer le système en mode sans échec avec prise en charge de la ligne de commande et de le lancer à partir de celui-ci. logiciel contrôle et récupération. Évidemment, par habitude, en raison de la mise en œuvre plutôt médiocre de ce mode dans les versions précédentes des systèmes d'exploitation de la famille Windows, de nombreux utilisateurs ne l'utilisent tout simplement pas. Mais en vain. Dans l'équipe Ligne Windows 7 n'a pas le bureau habituel (qui peut être bloqué par un virus), mais il est possible de lancer la plupart des programmes - éditeur de registre, gestionnaire de tâches, utilitaire de récupération du système, etc.

Supprimer un virus en ramenant le système à un point de restauration

Le virus est programme régulier, et même s'il se trouve sur le disque dur de l'ordinateur, mais n'a pas la capacité de démarrer automatiquement au démarrage du système et à l'enregistrement de l'utilisateur, il est alors aussi inoffensif que, par exemple, un fichier texte ordinaire. Si vous résolvez le problème de blocage démarrage automatique malware, la tâche consistant à se débarrasser des logiciels malveillants peut alors être considérée comme terminée. La principale méthode de démarrage automatique utilisée par les virus consiste à utiliser des entrées de registre spécialement créées lors de leur introduction dans le système. Si vous supprimez ces entrées, le virus peut être considéré comme neutralisé. Le moyen le plus simple consiste à effectuer une restauration du système à l'aide des données de point de contrôle. Point de contrôle- il s'agit d'une copie de fichiers système importants, stockée dans un répertoire spécial (« System Volume Information ») et contenant, entre autres, des copies de fichiers système Registre Windows. Effectuer une restauration du système vers un point de restauration dont la date de création précède l'infection virale vous permet d'obtenir l'état du registre système sans les entrées effectuées par le virus envahisseur et ainsi d'exclure son démarrage automatique, c'est-à-dire débarrassez-vous de l’infection même sans utiliser de logiciel antivirus. De cette façon, vous pouvez simplement et rapidement empêcher le système d'être infecté par la plupart des virus, y compris ceux qui bloquent le travailleur. Bureau Windows. Naturellement, un virus bloquant qui utilise, par exemple, la modification du boot secteurs de dur(virus MBRLock) ne peut pas être supprimé de cette manière, car la restauration du système vers un point de restauration n'affecte pas les enregistrements de démarrage des disques, et il ne sera pas possible de démarrer Windows en mode sans échec avec la prise en charge de la ligne de commande, car le le virus est chargé avant même Chargeur de démarrage Windows. Pour vous débarrasser d'une telle infection, vous devrez démarrer à partir d'un autre support et restaurer les enregistrements de démarrage infectés. Mais il existe relativement peu de virus de ce type et dans la plupart des cas, vous pouvez vous débarrasser de l'infection en ramenant le système jusqu'à un point de restauration.

1. Au tout début du chargement, appuyez sur le bouton F8. Le menu du chargeur de démarrage Windows s'affichera à l'écran, avec les options possibles pour démarrer le système.

2. Sélectionnez l'option de démarrage Windows - "Mode sans échec avec prise en charge de la ligne de commande"

Une fois le téléchargement terminé et l'utilisateur enregistré, au lieu du bureau Windows habituel, la fenêtre du processeur de commandes cmd.exe s'affichera

3. Exécutez l'outil de restauration du système en tapant rstrui.exe dans la ligne de commande et en appuyant sur ENTRÉE.

Basculez le mode sur "Sélectionner un autre point de récupération" et dans la fenêtre suivante cochez la case "Afficher les autres points de récupération"

Après avoir sélectionné un point Récupération Windows, vous pouvez voir la liste des programmes concernés lors d'une restauration du système :

La liste des programmes concernés est une liste de programmes qui ont été installés après la création du point de restauration du système et qui peuvent nécessiter une réinstallation car leurs entrées de registre associées seront manquantes.

Après avoir cliqué sur le bouton "Terminer", le processus de récupération du système commencera. Une fois terminé, Windows redémarrera.

Après le redémarrage, un message s'affichera indiquant le succès ou l'échec de la restauration et, en cas de succès, Windows reviendra à l'état qui correspondait à la date de création du point de restauration. Si le verrouillage du bureau ne s'arrête pas, vous pouvez utiliser une méthode plus avancée présentée ci-dessous.

Supprimer un virus sans restaurer le système à un point de restauration

Il est possible que le système ne dispose pas de données de point de récupération pour diverses raisons, que la procédure de récupération se soit terminée par une erreur ou que la restauration n'ait pas produit de résultat positif. Dans ce cas, vous pouvez utiliser l'utilitaire de diagnostic de configuration système MSCONFIG.EXE. Comme dans le cas précédent, vous devez faire chargement de Windows en mode sans échec avec prise en charge de la ligne de commande et dans la fenêtre de l'interpréteur de ligne de commande cmd.exe, tapez msconfig.exe et appuyez sur ENTRÉE

Dans l'onglet Général, vous pouvez sélectionner les modes de démarrage Windows suivants :

Lorsque le système démarre, seuls les services système et les programmes utilisateur minimum requis seront lancés.

Lancement sélectif- vous permet de spécifier manuellement une liste de services système et de programmes utilisateur qui seront lancés pendant le processus de démarrage.

Pour éliminer un virus, le moyen le plus simple consiste à utiliser un lancement de diagnostic, lorsque l'utilitaire détermine lui-même un ensemble de programmes qui démarrent automatiquement. Si, dans ce mode, le virus cesse de bloquer le bureau, vous devez alors passer à l'étape suivante : déterminer quel programme est un virus. Pour ce faire, vous pouvez utiliser le mode de démarrage sélectif, qui vous permet d'activer ou de désactiver le démarrage programmes individuels en mode manuel.

L'onglet "Services" permet d'activer ou de désactiver le lancement des services système dont le type de démarrage est défini sur "Automatique". Décoché avant le nom du service signifie qu'il ne sera pas démarré lors du démarrage du système. Au bas de la fenêtre de l'utilitaire MSCONFIG, il y a un champ pour définir le mode "Ne pas afficher les services Microsoft", qui, lorsqu'il est activé, affichera uniquement les services tiers.

Je note que la probabilité qu'un système soit infecté par un virus installé en tant que service système, avec des paramètres de sécurité standard dans Windows Vista / Windows 7, est très faible et vous devrez rechercher des traces du virus dans la liste des programmes utilisateur lancés automatiquement (l'onglet "Démarrage").

Tout comme dans l'onglet Services, vous pouvez activer ou désactiver le lancement automatique de tout programme présent dans la liste affichée par MSCONFIG. Si un virus est activé dans le système par lancement automatique à l'aide de clés de registre spéciales ou du contenu du dossier de démarrage, alors en utilisant msconfig, vous pouvez non seulement le neutraliser, mais également déterminer le chemin et le nom du fichier infecté.

L'utilitaire msconfig est un outil simple et pratique pour configurer le démarrage automatique des services et des applications qui démarrent de manière standard pour les systèmes d'exploitation de la famille Windows. Cependant, les auteurs de virus utilisent souvent des techniques qui leur permettent de lancer des programmes malveillants sans utiliser les points d'exécution automatique standards. Vous pouvez très probablement vous débarrasser d'un tel virus en utilisant la méthode décrite ci-dessus en ramenant le système à un point de restauration. Si une restauration n'est pas possible et que l'utilisation de msconfig n'a pas abouti à un résultat positif, vous pouvez utiliser l'édition directe du registre.

Dans le processus de lutte contre un virus, l'utilisateur doit souvent effectuer un redémarrage brutal en réinitialisant (Reset) ou en coupant l'alimentation. Cela peut conduire à une situation dans laquelle le système démarre normalement, mais n'atteint pas l'enregistrement de l'utilisateur. L'ordinateur se bloque en raison d'une violation de la structure logique des données dans certains fichiers système, ce qui se produit lorsque le travail n'est pas terminé correctement. Pour résoudre le problème, de la même manière que dans les cas précédents, vous pouvez démarrer en mode sans échec avec la prise en charge de la ligne de commande et exécuter la commande check system disk

chkdsk C: /F - vérifie le lecteur C: et corrige les erreurs détectées (clé /F)

Parce qu'en ce moment exécuter chkdsk disque système occupé par les services et applications système, le programme chkdsk ne peut pas y obtenir un accès exclusif pour effectuer des tests. Par conséquent, l'utilisateur recevra un message d'avertissement et sera invité à effectuer des tests au prochain redémarrage du système. Après avoir répondu Y, les informations seront saisies dans le registre pour garantir que la vérification du disque démarrera au redémarrage de Windows. Une fois la vérification terminée, ces informations sont supprimées et Windows redémarre normalement sans intervention de l'utilisateur.

Éliminer la possibilité qu'un virus s'exécute à l'aide de l'éditeur de registre.

Pour lancer l'éditeur de registre, comme dans le cas précédent, vous devez démarrer Windows en mode sans échec avec prise en charge de la ligne de commande, tapez regedit.exe dans la fenêtre de l'interpréteur de ligne de commande et appuyez sur ENTRÉE. Windows 7, avec les paramètres de sécurité système standard, est protégé contre de nombreuses méthodes de lancement de programmes malveillants utilisés pour Versions précédentes systèmes d'exploitation de Microsoft. Virus installant leurs propres pilotes et services, reconfigurant le service WINLOGON en connectant leurs propres modules exécutables, corrigeant les clés de registre pertinentes pour tous les utilisateurs, etc. - toutes ces méthodes soit ne fonctionnent pas sous Windows 7, soit nécessitent des coûts de main-d'œuvre si importants qu'elles sont pratiquement impossibles à rencontrer. En règle générale, les modifications apportées au registre permettant à un virus de s'exécuter sont effectuées uniquement dans le contexte des autorisations existantes pour l'utilisateur actuel, c'est-à-dire dans la section HKEY_CURRENT_USER

Afin de démontrer le mécanisme le plus simple pour bloquer un bureau en remplaçant le shell utilisateur (shell) et l'impossibilité d'utiliser l'utilitaire MSCONFIG pour détecter et supprimer un virus, vous pouvez mener l'expérience suivante - au lieu d'un virus, vous-même corrigez les données du registre afin d'obtenir, par exemple, une ligne de commande au lieu d'un bureau. Le bureau familier est créé par l'Explorateur Windows (programme Explorer.exe) lancé en tant que shell de l'utilisateur. Ceci est assuré par les valeurs du paramètre Shell dans les clés de registre

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon- pour tous les utilisateurs.

- pour l'utilisateur actuel.

Le paramètre Shell est une chaîne avec le nom du programme qui sera utilisé comme shell lorsque l'utilisateur se connectera. Généralement, dans la section destinée à l'utilisateur actuel (HKEY_CURRENT_USER ou en abrégé HKCU), le paramètre Shell est manquant et la valeur de la clé de registre pour tous les utilisateurs est utilisée (HKEY_LOCAL_MACHINE\ ou en abrégé HKLM).

Voici à quoi ressemble la clé de registre HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon avec norme Installation de Windows 7

Si dans cette section ajoutez le paramètre de chaîne Shell prenant la valeur "cmd.exe", puis la prochaine fois que l'utilisateur actuel se connectera au système, au lieu du shell utilisateur standard basé sur Explorer, le shell cmd.exe sera lancé et à la place du Windows habituel bureau, la fenêtre de ligne de commande s’affichera.

Naturellement, n'importe quel programme malveillant peut être lancé de cette manière et l'utilisateur recevra une bannière pornographique, un bloqueur et d'autres éléments désagréables au lieu d'un bureau.

Apporter des modifications à la clé pour tous les utilisateurs (HKLM...) nécessite des privilèges administratifs, donc les programmes antivirus modifient généralement les paramètres de la clé de registre de l'utilisateur actuel (HKCU...)

Si, pour continuer l'expérience, vous exécutez l'utilitaire msconfig, vous pouvez vous assurer que cmd.exe n'est pas inclus en tant que shell utilisateur dans la liste des programmes lancés automatiquement. Bien entendu, une restauration du système vous permettra de ramener le registre à son état d'origine et de vous débarrasser de démarrage automatique virus, mais si pour une raison quelconque cela est impossible, il ne reste plus qu'à modifier directement le registre. Pour revenir au bureau standard, supprimez simplement le paramètre Shell, ou modifiez sa valeur de "cmd.exe" à "explorer.exe" et réenregistrez l'utilisateur (déconnectez-vous et reconnectez-vous) ou redémarrez. Vous pouvez modifier le registre en exécutant l'éditeur de registre regedit.exe à partir de la ligne de commande ou en utilisant utilitaire de console REG.EXE. Exemple de ligne de commande pour supprimer le paramètre Shell :

REG supprime "HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Shell

L'exemple donné de substitution du shell de l'utilisateur est aujourd'hui l'une des techniques les plus couramment utilisées par les virus dans l'environnement du système d'exploitation Windows 7. Assez haut niveau la sécurité avec les paramètres système standard ne permet pas aux programmes malveillants d'accéder aux clés de registre utilisées pour infecter Windows XP et versions ultérieures versions précédentes. Même si l'utilisateur actuel est membre du groupe Administrateurs, l'accès à la grande majorité des paramètres de registre utilisés pour l'infection nécessite l'exécution du programme en tant qu'administrateur. C'est pour cette raison que les logiciels malveillants modifient les clés de registre auxquelles l'utilisateur actuel est autorisé à accéder (section HKCU...) Le deuxième facteur important est la difficulté d'écrire les fichiers du programme dans les répertoires système. C'est pour cette raison que la plupart des virus de l'environnement Windows 7 utilisent le lancement de fichiers exécutables (.exe) à partir du répertoire de fichiers temporaires (Temp) de l'utilisateur actuel. Lors de l'analyse des points de lancement automatique des programmes dans le registre, vous devez tout d'abord faire attention aux programmes situés dans le répertoire des fichiers temporaires. Il s'agit généralement d'un répertoire C:\USERS\nom d'utilisateur\AppData\Local\Temp. Le chemin exact du répertoire des fichiers temporaires peut être consulté via le panneau de configuration dans les propriétés système - "Variables d'environnement". Ou en ligne de commande :

régler la température

ou

écho %temp%

De plus, la recherche dans le registre de la chaîne correspondant au nom du répertoire des fichiers temporaires ou de la variable %TEMP% peut être utilisée comme outil supplémentaire de détection des virus. Les programmes légitimes ne se lancent jamais automatiquement à partir du répertoire TEMP.

Pour obtenir une liste complète des points de démarrage automatique possibles, il est pratique d'utiliser programme spécial Exécution automatique à partir du package SysinternalsSuite.

Les moyens les plus simples de supprimer les bloqueurs de la famille MBRLock

Les programmes malveillants peuvent prendre le contrôle d'un ordinateur non seulement en infectant le système d'exploitation, mais également en modifiant les enregistrements du secteur de démarrage du disque à partir duquel le démarrage est effectué. Le virus remplace les données du secteur de démarrage de la partition active par son code de programme de sorte qu'au lieu de Windows, un simple programme soit chargé, qui affiche un message de ransomware sur l'écran exigeant de l'argent pour les escrocs. Étant donné que le virus prend le contrôle avant le démarrage du système, il n'existe qu'un seul moyen de le contourner : démarrer à partir d'un autre support (CD/DVD, disque externe, etc.) dans tout système d'exploitation où il est possible de restaurer le code de programme des secteurs de démarrage. Le moyen le plus simple est d'utiliser Live CD / Live USB, généralement fournis gratuitement aux utilisateurs par la plupart des éditeurs d'antivirus (Dr Web en direct CD, Kaspersky Rescue Disk, Avast! Rescue Disk, etc.) En plus de restaurer les secteurs de démarrage, ces produits peuvent également analyser le système de fichiers à la recherche de logiciels malveillants et supprimer ou désinfecter les fichiers infectés. S'il n'est pas possible d'utiliser cette méthode, vous pouvez vous en sortir en téléchargeant simplement n'importe quel Versions Windows PE ( disque d'installation, disque de récupération d'urgence ERD Commander), qui vous permet de restaurer le démarrage normal du système. Habituellement, il suffit de pouvoir accéder à la ligne de commande et exécuter la commande :

bootsect /nt60 /mbr<буква системного диска:>

bootsect /nt60 /mbr E:> - restaurer les secteurs de démarrage du lecteur E : La lettre du lecteur utilisé comme périphérique de démarrage du système endommagé par le virus doit être utilisée ici.

ou pour Windows antérieur à Windows Vista

bootsect /nt52 /mbr<буква системного диска:>

L'utilitaire bootsect.exe peut être situé non seulement dans les répertoires système, mais également sur n'importe quel média amovible, peut être exécuté dans n'importe quel système d'exploitation de la famille Windows et permet de restaurer le code du programme des secteurs de démarrage sans affecter la table de partition et système de fichiers. Le commutateur /mbr n'est généralement pas nécessaire, car il restaure le code du programme principal entrée de démarrage MBR, que les virus ne modifient pas (peut-être qu'ils ne le modifient pas encore).