Tout administrateur reçoit tôt ou tard des instructions de la direction : « comptez qui se connecte et combien ils téléchargent ». Pour les prestataires, cela est complété par les tâches consistant à « laisser entrer quiconque en a besoin, accepter le paiement, limiter l’accès ». Que faut-il compter ? Comment? Où? Il y a beaucoup d’informations fragmentaires, elles ne sont pas structurées. Nous éviterons à l'administrateur novice des recherches fastidieuses en lui fournissant des connaissances générales et des liens utiles vers le matériel.

Dans cet article je vais tenter de décrire les principes d'organisation de la collecte, de la comptabilité et du contrôle du trafic sur le réseau. Nous examinerons le problème et énumérerons les moyens possibles de récupérer des informations à partir des périphériques réseau.

Il s'agit du premier article théorique d'une série d'articles consacrés à la collecte, à la comptabilité, à la gestion et à la facturation du trafic et des ressources informatiques.

Structure d'accès à Internet

En général, la structure d'accès au réseau ressemble à ceci :- Ressources externes - Internet, avec tous les sites, serveurs, adresses et autres éléments n'appartenant pas au réseau que vous contrôlez.

- Périphérique d'accès – routeur (matériel ou basé sur PC), commutateur, serveur VPN ou concentrateur.

- Les ressources internes sont un ensemble d'ordinateurs, de sous-réseaux, d'abonnés dont le fonctionnement sur le réseau doit être pris en compte ou contrôlé.

- Un serveur de gestion ou de comptabilité est un appareil sur lequel s'exécute un logiciel spécialisé. Peut être fonctionnellement combiné avec un routeur logiciel.

Trafic réseau

Tout d’abord, vous devez définir ce que l’on entend par « trafic réseau » et quelles informations statistiques utiles peuvent être extraites du flux de données utilisateur.Le protocole d’interconnexion dominant est toujours IP version 4. Le protocole IP correspond à la couche 3 du modèle OSI (L3). Les informations (données) entre l'expéditeur et le destinataire sont regroupées en paquets comportant un en-tête et une « charge utile ». L'en-tête détermine la provenance et la destination du paquet (adresses IP de l'expéditeur et du destinataire), la taille du paquet et le type de charge utile. La majeure partie du trafic réseau est constituée de paquets avec des charges utiles UDP et TCP - ce sont des protocoles de couche 4 (L4). En plus des adresses, l'en-tête de ces deux protocoles contient des numéros de port, qui déterminent le type de service (application) transmettant les données.

Pour transmettre un paquet IP par fil (ou radio), les périphériques réseau sont obligés de « l'envelopper » (l'encapsuler) dans un paquet de protocole de couche 2 (L2). Le protocole de ce type le plus courant est Ethernet. La transmission proprement dite « au fil » se produit au 1er niveau. Généralement, le périphérique d'accès (routeur) n'analyse pas les en-têtes de paquets aux niveaux supérieurs au niveau 4 (à l'exception des pare-feu intelligents).

Les informations provenant des champs d'adresses, de ports, de protocoles et de compteurs de longueur des en-têtes L3 et L4 des paquets de données constituent la « matière première » utilisée dans la comptabilité et la gestion du trafic. La quantité réelle d'informations transmises se trouve dans le champ Longueur de l'en-tête IP (y compris la longueur de l'en-tête lui-même). À propos, en raison de la fragmentation des paquets due au mécanisme MTU, le volume total des données transmises est toujours supérieur à la taille de la charge utile.

La longueur totale des champs IP et TCP/UDP du paquet qui nous intéressent dans ce contexte est de 2...10% de la longueur totale du paquet. Si vous traitez et stockez toutes ces informations lot par lot, il n’y aura pas suffisamment de ressources. Heureusement, la grande majorité du trafic est structurée pour consister en une série de « conversations » entre des périphériques réseau externes et internes, appelées « flux ». Par exemple, dans le cadre d'une opération d'envoi d'un email (protocole SMTP), une session TCP est ouverte entre le client et le serveur. Il se caractérise par un ensemble constant de paramètres (adresse IP source, port TCP source, adresse IP de destination, port TCP de destination). Au lieu de traiter et de stocker des informations paquet par paquet, il est beaucoup plus pratique de stocker les paramètres de flux (adresses et ports), ainsi que des informations supplémentaires - le nombre et la somme des longueurs de paquets transmis dans chaque sens, éventuellement la durée de la session, l'interface du routeur. index, valeur du champ ToS, etc. Cette approche est avantageuse pour les protocoles orientés connexion (TCP), où il est possible d'intercepter explicitement la fin d'une session. Cependant, même pour les protocoles non orientés session, il est possible d'effectuer une agrégation et une complétion logique d'un enregistrement de flux sur la base, par exemple, d'un délai d'attente. Vous trouverez ci-dessous un extrait de la base de données SQL de notre propre système de facturation, qui enregistre des informations sur les flux de trafic :

Il est nécessaire de noter le cas où le périphérique d'accès effectue une traduction d'adresse (NAT, masquage) pour organiser l'accès à Internet pour les ordinateurs du réseau local en utilisant une adresse IP publique externe. Dans ce cas, un mécanisme spécial remplace les adresses IP et les ports TCP/UDP des paquets de trafic, remplaçant les adresses internes (non routables sur Internet) selon sa table de traduction dynamique. Dans cette configuration, il faut se rappeler que pour enregistrer correctement les données sur les hôtes du réseau interne, les statistiques doivent être collectées de manière et à un endroit où le résultat de la traduction n'anonymise pas encore les adresses internes.

Méthodes de collecte d’informations sur le trafic/statistiques

Vous pouvez capturer et traiter les informations sur le passage du trafic directement sur le périphérique d'accès lui-même (routeur PC, serveur VPN), en les transférant de cet appareil vers un serveur distinct (NetFlow, SNMP) ou « depuis le fil » (tap, SPAN). Examinons toutes les options dans l'ordre.Routeur PC

Considérons le cas le plus simple : un périphérique d'accès (routeur) basé sur un PC exécutant Linux.Comment mettre en place un tel serveur, traduction d'adresses et routage, beaucoup de choses ont été écrites. Nous nous intéressons à la prochaine étape logique : des informations sur la manière d'obtenir des informations sur le trafic transitant par un tel serveur. Il existe trois méthodes courantes :

- intercepter (copier) les paquets transitant par la carte réseau du serveur à l'aide de la bibliothèque libpcap

- intercepter les paquets passant à travers le pare-feu intégré

- utiliser des outils tiers pour convertir les statistiques paquet par paquet (obtenues par l'une des deux méthodes précédentes) en un flux d'informations agrégé netflow

Libpcap

Dans le premier cas, une copie du paquet transitant par l'interface, après passage au filtre (man pcap-filter), peut être demandée par un programme client sur le serveur écrit à l'aide de cette bibliothèque. Le paquet arrive avec un en-tête de couche 2 (Ethernet). Il est possible de limiter la longueur des informations capturées (si l'on s'intéresse uniquement aux informations de son en-tête). Des exemples de tels programmes sont tcpdump et Wireshark. Il existe une implémentation de libpcap pour Windows. Si la traduction d'adresses est utilisée sur un routeur PC, une telle interception ne peut être effectuée que sur son interface interne connectée aux utilisateurs locaux. Sur l'interface externe, après traduction, les paquets IP ne contiennent pas d'informations sur les hôtes internes du réseau. Cependant, avec cette méthode, il est impossible de prendre en compte le trafic généré par le serveur lui-même sur Internet (ce qui est important s'il exécute un service web ou de messagerie).

libpcap nécessite le support du système d'exploitation, ce qui revient actuellement à installer une seule bibliothèque. Dans ce cas, le programme d'application (utilisateur) qui collecte les packages doit :

- ouvrez l'interface requise

- spécifier le filtre à travers lequel passer les paquets reçus, la taille de la partie capturée (snaplen), la taille du tampon,

- définir le paramètre promisc, qui met l'interface réseau en mode capture pour tous les paquets qui passent, et pas seulement ceux adressés à l'adresse MAC de cette interface

- définir une fonction (callback) appelée sur chaque paquet reçu.

Lorsqu'un paquet est transmis via l'interface sélectionnée, après avoir passé le filtre, cette fonction reçoit un tampon contenant Ethernet, (VLAN), IP, etc. en-têtes, taille totale jusqu'à snaplen. Puisque la bibliothèque libcap copie les paquets, elle ne peut pas être utilisée pour bloquer leur passage. Dans ce cas, le programme de collecte et de traitement du trafic devra utiliser des méthodes alternatives, comme appeler un script pour placer une adresse IP donnée dans une règle de blocage du trafic.

Pare-feu

La capture des données transitant par le pare-feu permet de prendre en compte à la fois le trafic du serveur lui-même et celui des utilisateurs du réseau, même lorsque la traduction d'adresses est en cours. L'essentiel dans ce cas est de formuler correctement la règle de capture et de la placer au bon endroit. Cette règle active le transfert du paquet vers la bibliothèque système, d'où l'application de comptabilité et de gestion du trafic peut le recevoir. Pour le système d'exploitation Linux, iptables est utilisé comme pare-feu et les outils d'interception sont ipq, netfliter_queue ou ulog. Pour OC FreeBSD – ipfw avec des règles comme tee ou détour. Dans tous les cas, le mécanisme de pare-feu est complété par la possibilité de travailler avec un programme utilisateur de la manière suivante :

- Un programme utilisateur - un gestionnaire de trafic - s'enregistre dans le système à l'aide d'un appel système ou d'une bibliothèque.

- Un programme utilisateur ou un script externe installe une règle dans le pare-feu, « encapsulant » le trafic sélectionné (selon la règle) à l'intérieur du gestionnaire.

- Pour chaque paquet transmis, le gestionnaire reçoit son contenu sous la forme d'un tampon mémoire (avec en-têtes IP, etc. Après le traitement (comptabilité), le programme doit également indiquer au noyau du système d'exploitation quoi faire ensuite avec un tel paquet - jetez-le ou le transmettre. Alternativement, il est possible de transmettre le paquet modifié au noyau.

Étant donné que le paquet IP n'est pas copié, mais envoyé au logiciel pour analyse, il devient possible de « l'éjecter », et donc de restreindre totalement ou partiellement le trafic d'un certain type (par exemple, vers un abonné du réseau local sélectionné). Cependant, si le programme d'application cesse de répondre au noyau concernant sa décision (bloqué, par exemple), le trafic via le serveur est simplement bloqué.

Il convient de noter que les mécanismes décrits, avec des volumes importants de trafic transmis, créent une charge excessive sur le serveur, associée à la copie constante des données du noyau vers le programme utilisateur. La méthode de collecte de statistiques au niveau du noyau du système d'exploitation, avec sortie de statistiques agrégées vers le programme d'application via le protocole NetFlow, ne présente pas cet inconvénient.

Flux net

Ce protocole a été développé par Cisco Systems pour exporter les informations de trafic des routeurs à des fins de comptabilité et d'analyse du trafic. La version 5 la plus populaire fournit désormais au destinataire un flux de données structurées sous forme de paquets UDP contenant des informations sur le trafic passé sous la forme de ce que l'on appelle des enregistrements de flux :

La quantité d'informations sur le trafic est plusieurs fois inférieure au trafic lui-même, ce qui est particulièrement important dans les réseaux étendus et distribués. Bien entendu, il est impossible de bloquer le transfert d'informations lors de la collecte de statistiques via netflow (sauf si des mécanismes supplémentaires sont utilisés).

Actuellement, un développement ultérieur de ce protocole devient populaire - la version 9, basée sur la structure d'enregistrement de flux modèle, implémentée pour les appareils d'autres fabricants (sFlow). Récemment, la norme IPFIX a été adoptée, qui permet de transmettre des statistiques via des protocoles à des niveaux plus profonds (par exemple, par type d'application).

L'implémentation des sources netflow (agents, sondes) est disponible pour les routeurs PC, à la fois sous forme d'utilitaires fonctionnant selon les mécanismes décrits ci-dessus (flowprobe, softflowd), et directement intégrés au noyau du système d'exploitation (FreeBSD :, Linux :). Pour les routeurs logiciels, le flux de statistiques netflow peut être reçu et traité localement sur le routeur lui-même, ou envoyé via le réseau (protocole de transfert - via UDP) au périphérique de réception (collecteur).

Le programme collecteur peut collecter des informations provenant de plusieurs sources à la fois, étant capable de distinguer leur trafic même avec des espaces d'adressage qui se chevauchent. En utilisant des outils supplémentaires tels que nprobe, il est également possible d'effectuer une agrégation de données supplémentaire, une bifurcation de flux ou une conversion de protocole, ce qui est important lors de la gestion d'un réseau vaste et distribué avec des dizaines de routeurs.

Les fonctions d'exportation Netflow prennent en charge les routeurs de Cisco Systems, Mikrotik et quelques autres. Une fonctionnalité similaire (avec d’autres protocoles d’exportation) est prise en charge par tous les principaux fabricants d’équipements réseau.

Libpcap « dehors »

Compliquons un peu la tâche. Que se passe-t-il si votre périphérique d'accès est un routeur matériel d'un autre fabricant ? Par exemple, D-Link, ASUS, Trendnet, etc. Il est très probablement impossible d'y installer un logiciel d'acquisition de données supplémentaire. Alternativement, vous disposez d’un périphérique d’accès intelligent, mais il n’est pas possible de le configurer (vous n’avez pas de droits ou il est contrôlé par votre fournisseur). Dans ce cas, vous pouvez collecter des informations sur le trafic directement au point où le périphérique d'accès rencontre le réseau interne, à l'aide d'outils de copie de paquets « matériels ». Dans ce cas, vous aurez certainement besoin d'un serveur séparé avec une carte réseau dédiée pour recevoir des copies des paquets Ethernet.Le serveur doit utiliser le mécanisme de collecte de paquets utilisant la méthode libpcap décrite ci-dessus, et notre tâche est de soumettre un flux de données identique à celui provenant du serveur d'accès à l'entrée de la carte réseau dédiée à cet effet. Pour cela vous pouvez utiliser :

- Ethernet - hub : un appareil qui transmet simplement les paquets entre tous ses ports sans discernement. Dans les réalités modernes, on peut le trouver quelque part dans un entrepôt poussiéreux, et l'utilisation de cette méthode n'est pas recommandée : peu fiable, faible vitesse (il n'y a pas de hubs avec une vitesse de 1 Gbit/s)

- Ethernet - un commutateur avec la possibilité de mettre en miroir (mise en miroir, ports SPAN. Les commutateurs intelligents (et coûteux) modernes vous permettent de copier tout le trafic (entrant, sortant, les deux) d'une autre interface physique, VLAN, y compris distante (RSPAN) vers une interface spécifiée. port

- Répartiteur matériel, qui peut nécessiter l'installation de deux cartes réseau au lieu d'une pour la collecte - et cela s'ajoute à la carte principale du système.

Naturellement, vous pouvez configurer un port SPAN sur le périphérique d'accès lui-même (routeur), s'il le permet - Cisco Catalyst 6500, Cisco ASA. Voici un exemple d'une telle configuration pour un commutateur Cisco :

surveiller la session 1 source vlan 100 ! d'où récupère-t-on les colis ?

surveiller la session 1 interface de destination Gi6/3 ! où délivrons-nous les colis ?

SNMP

Et si nous n’avons pas de routeur sous notre contrôle, que nous ne voulons pas contacter netflow, que les détails du trafic de nos utilisateurs ne nous intéressent pas. Ils sont simplement connectés au réseau via un commutateur géré, et il suffit d'estimer approximativement la quantité de trafic allant vers chacun de ses ports. Comme vous le savez, les périphériques réseau prennent en charge le contrôle à distance et peuvent afficher des compteurs de paquets (octets) passant par les interfaces réseau. Pour les interroger, il serait correct d'utiliser le protocole standardisé de gestion à distance SNMP. En l'utilisant, vous pouvez assez facilement obtenir non seulement les valeurs des compteurs spécifiés, mais également d'autres paramètres, tels que le nom et la description de l'interface, les adresses MAC visibles à travers celle-ci et d'autres informations utiles. Cela se fait à la fois par des utilitaires de ligne de commande (snmpwalk), des navigateurs graphiques SNMP et des programmes de surveillance de réseau plus complexes (rrdtools, cactus, zabbix, whats up gold, etc.). Cependant, cette méthode présente deux inconvénients majeurs :- Le blocage du trafic ne peut être effectué qu'en désactivant complètement l'interface, en utilisant le même SNMP

- les compteurs de trafic pris via SNMP font référence à la somme des longueurs des paquets Ethernet (unicast, Broadcast et Multicast séparément), tandis que le reste des outils décrits précédemment donnent des valeurs relatives aux paquets IP. Cela crée un écart notable (en particulier sur les paquets courts) en raison de la surcharge causée par la longueur de l'en-tête Ethernet (cela peut cependant être combattu approximativement : L3_byte = L2_byte - L2_packets * 38).

VPN

Séparément, il convient de considérer le cas de l'accès des utilisateurs au réseau en établissant explicitement une connexion au serveur d'accès. Un exemple classique est le bon vieux modem commuté, dont l'analogue dans le monde moderne est les services d'accès à distance VPN (PPTP, PPPoE, L2TP, OpenVPN, IPSEC)

Le périphérique d'accès achemine non seulement le trafic IP de l'utilisateur, mais agit également comme un serveur VPN spécialisé et termine les tunnels logiques (souvent cryptés) dans lesquels le trafic utilisateur est transmis.

Pour prendre en compte ce trafic, vous pouvez utiliser tous les outils décrits ci-dessus (et ils sont bien adaptés à une analyse approfondie par ports/protocoles), ainsi que des mécanismes supplémentaires fournissant des outils de contrôle d'accès VPN. Tout d’abord, nous parlerons du protocole RADIUS. Son travail est un sujet assez complexe. Nous mentionnerons brièvement que le contrôle (autorisation) d'accès au serveur VPN (client RADIUS) est contrôlé par une application spéciale (serveur RADIUS), qui dispose d'une base de données (fichier texte, SQL, Active Directory) des utilisateurs autorisés avec leurs attributs (restrictions sur les vitesses de connexion, adresses IP attribuées). En plus du processus d'autorisation, le client transmet périodiquement des messages comptables au serveur, des informations sur l'état de chaque session VPN en cours d'exécution, y compris des compteurs d'octets et de paquets transmis.

Conclusion

Rassemblons toutes les méthodes de collecte d'informations sur le trafic décrites ci-dessus :

Résumons. En pratique, il existe un grand nombre de méthodes pour connecter le réseau que vous gérez (avec des clients ou des abonnés bureautiques) à une infrastructure réseau externe, en utilisant de nombreux outils d'accès - routeurs logiciels et matériels, commutateurs, serveurs VPN. Cependant, dans presque tous les cas, il est possible de proposer un schéma dans lequel les informations sur le trafic transmis sur le réseau peuvent être envoyées à un outil logiciel ou matériel pour leur analyse et leur gestion. Il est également possible que cet outil permette un retour d'informations sur le périphérique d'accès, en utilisant des algorithmes intelligents de restriction d'accès pour des clients individuels, des protocoles et d'autres éléments.

C'est ici que je terminerai l'analyse du matériel. Les sujets restants sans réponse sont :

- comment et où vont les données de trafic collectées

- logiciel de comptabilité du trafic

- Quelle est la différence entre la facturation et un simple « compteur »

- Comment imposer des restrictions de circulation ?

- comptabilité et restriction des sites Web visités

Bonjour, lecteurs du blog ! De nombreux utilisateurs envisagent d'avoir leur propre compteur de trafic Internet sur leur ordinateur, ou autrement appelé surveillance du trafic Internet, qui pourrait indiquer la quantité de trafic que vous dépensez. Internet est disponible depuis longtemps partout sur la planète, mais tout le monde n’y a pas encore accès de manière illimitée.

Les utilisateurs qui se contentent d'Internet avec un trafic limité sont toujours surpris de la rapidité avec laquelle la limite existante disparaît. En principe, rien d'étonnant : De nombreux utilisateurs disposent d'un grand nombre de programmes installés sur leur ordinateur et mis à jour dans.

Les utilisateurs ne remarquent même pas comment ils regardent la prochaine vidéo sur youtube.com et échangent des fichiers avec leurs collègues ou amis.

N'ayez pas peur : ce problème peut être facilement résolu. Il existe un programme spécialisé pour la comptabilité et le contrôle du trafic - Networx. C’est elle qui vous « dira » qu’il suffit de surfer sur Internet et qu’il est temps de rappeler sa limite, qui n’est pas infinie.

Sur le site Web, vous pouvez télécharger le fichier d'installation du programme et la version portable. Dans cet article, nous analyserons la version d'installation du programme.

Pour télécharger le programme, allez au bas de la page et cliquez sur le bouton « Télécharger le programme d'installation de NetWorx ». Nous attendons le téléchargement du programme.

Installation Réseaux

Exécutons le fichier que nous venons de télécharger. Cliquez sur Suivant".

Nous acceptons la licence du programme, cochez la case « J'accepte l'accord » et cliquez sur « Suivant ».

Dans la fenêtre suivante, laissez le chemin d'installation par défaut. Cliquez sur Suivant".

Cliquez à nouveau sur « Suivant ».

Dans la fenêtre suivante, vous pouvez laisser ou supprimer « Desk Band » - un ajout qui affiche clairement le trafic en temps réel. Pour ceux qui sont gênés par les icônes inutiles sur le panneau de configuration, il vaut mieux le désactiver.

Dans mon cas, je décoche la case « Installer une extension NetWorx Desk Band en option (comme indiqué ci-dessous) ». Cliquez sur Suivant".

Cliquez sur « Installer ».

L'installation du programme est terminée. Cliquez sur « Terminer ».

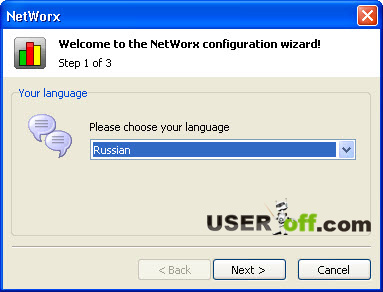

Immédiatement après l'installation du programme, une fenêtre de paramètres s'ouvrira. Sélectionnez la langue russe (russe) et cliquez sur « Suivant ».

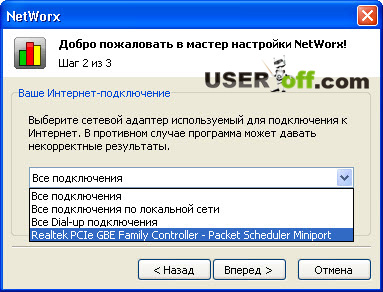

Sélection d'une connexion Internet : vous devez sélectionner via quel adaptateur réseau vous vous connectez à Internet. Cliquez sur « Suivant ».

Cliquez sur « Terminer ».

Vous aurez maintenant une icône de programme dans votre barre d'état qui ressemble à un diagramme.

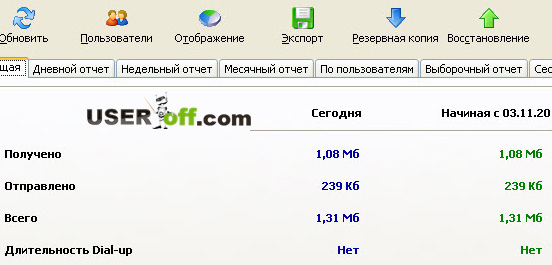

Double-cliquez avec le bouton gauche de la souris sur le diagramme. Après cela, la fenêtre principale s'ouvrira.

Comme nous pouvons le voir, le programme possède une interface russe agréable et intuitive. Et surtout, le programme compte le trafic avec assez de précision. En l'utilisant, vous pouvez recevoir des rapports sur le trafic Internet : quotidiens, hebdomadaires et mensuels.

Le programme permet d'ouvrir/enregistrer les résultats dans Excel, ainsi que sous forme de graphiques visuels.

NetWorx n'est pas seulement un excellent programme pour suivre le trafic Internet, il possède également une fonctionnalité intéressante sous la forme de définition de quotas.

Cela signifie que le programme peut être configuré de telle manière que lorsque le trafic est épuisé, le programme vous en informe automatiquement.

Comment définir un quota

Pour plus de clarté, il convient d'analyser le processus de fixation d'un quota. Pour ce faire, faites un clic droit sur l'icône et sélectionnez « Quota... ».

Dans mon cas, le quota est déjà configuré : j'ai fixé une limite de 50 mégaoctets, et lorsque le trafic est utilisé à moins de 85 % de 50 mégaoctets, un message apparaîtra à l'écran indiquant que le quota arrive à son terme.

Avec ce message, nous serons avertis quand nous devons limiter notre utilisation d'Internet pour éviter des pertes financières !

Pensiez-vous que je n'afficherais pas les paramètres ? Bien sûr, je vais vous montrer : cliquez sur le bouton « Configurer » .

Le programme dispose d'une fonction de mesure de vitesse avec laquelle vous pouvez mesurer le trafic entrant/sortant. Pour commencer à mesurer, cliquez sur le triangle vert.

Je recommande ce programme à tous les utilisateurs ayant accès à un Internet limité. Avec lui, vous pouvez contrôler votre trafic dans n'importe quelle direction : entrant et sortant.

Pour plusieurs raisons, j'ai installé le programme sur Windows XP. Mais ceux qui ont installé Windows 7 ne devraient pas s'inquiéter, car ce programme fonctionne de manière stable et sans panne sur aucun système.

A bientôt, chers amis !

Tout administrateur reçoit tôt ou tard des instructions de la direction : « comptez qui se connecte et combien ils téléchargent ». Pour les prestataires, cela est complété par les tâches consistant à « laisser entrer quiconque en a besoin, accepter le paiement, limiter l’accès ». Que faut-il compter ? Comment? Où? Il y a beaucoup d’informations fragmentaires, elles ne sont pas structurées. Nous éviterons à l'administrateur novice des recherches fastidieuses en lui fournissant des connaissances générales et des liens utiles vers le matériel.

Dans cet article je vais tenter de décrire les principes d'organisation de la collecte, de la comptabilité et du contrôle du trafic sur le réseau. Nous examinerons le problème et énumérerons les moyens possibles de récupérer des informations à partir des périphériques réseau.

Il s'agit du premier article théorique d'une série d'articles consacrés à la collecte, à la comptabilité, à la gestion et à la facturation du trafic et des ressources informatiques.

Structure d'accès à Internet

En général, la structure d'accès au réseau ressemble à ceci :- Ressources externes - Internet, avec tous les sites, serveurs, adresses et autres éléments n'appartenant pas au réseau que vous contrôlez.

- Périphérique d'accès – routeur (matériel ou basé sur PC), commutateur, serveur VPN ou concentrateur.

- Les ressources internes sont un ensemble d'ordinateurs, de sous-réseaux, d'abonnés dont le fonctionnement sur le réseau doit être pris en compte ou contrôlé.

- Un serveur de gestion ou de comptabilité est un appareil sur lequel s'exécute un logiciel spécialisé. Peut être fonctionnellement combiné avec un routeur logiciel.

Trafic réseau

Tout d’abord, vous devez définir ce que l’on entend par « trafic réseau » et quelles informations statistiques utiles peuvent être extraites du flux de données utilisateur.Le protocole d’interconnexion dominant est toujours IP version 4. Le protocole IP correspond à la couche 3 du modèle OSI (L3). Les informations (données) entre l'expéditeur et le destinataire sont regroupées en paquets comportant un en-tête et une « charge utile ». L'en-tête détermine la provenance et la destination du paquet (adresses IP de l'expéditeur et du destinataire), la taille du paquet et le type de charge utile. La majeure partie du trafic réseau est constituée de paquets avec des charges utiles UDP et TCP - ce sont des protocoles de couche 4 (L4). En plus des adresses, l'en-tête de ces deux protocoles contient des numéros de port, qui déterminent le type de service (application) transmettant les données.

Pour transmettre un paquet IP par fil (ou radio), les périphériques réseau sont obligés de « l'envelopper » (l'encapsuler) dans un paquet de protocole de couche 2 (L2). Le protocole de ce type le plus courant est Ethernet. La transmission proprement dite « au fil » se produit au 1er niveau. Généralement, le périphérique d'accès (routeur) n'analyse pas les en-têtes de paquets aux niveaux supérieurs au niveau 4 (à l'exception des pare-feu intelligents).

Les informations provenant des champs d'adresses, de ports, de protocoles et de compteurs de longueur des en-têtes L3 et L4 des paquets de données constituent la « matière première » utilisée dans la comptabilité et la gestion du trafic. La quantité réelle d'informations transmises se trouve dans le champ Longueur de l'en-tête IP (y compris la longueur de l'en-tête lui-même). À propos, en raison de la fragmentation des paquets due au mécanisme MTU, le volume total des données transmises est toujours supérieur à la taille de la charge utile.

La longueur totale des champs IP et TCP/UDP du paquet qui nous intéressent dans ce contexte est de 2...10% de la longueur totale du paquet. Si vous traitez et stockez toutes ces informations lot par lot, il n’y aura pas suffisamment de ressources. Heureusement, la grande majorité du trafic est structurée pour consister en une série de « conversations » entre des périphériques réseau externes et internes, appelées « flux ». Par exemple, dans le cadre d'une opération d'envoi d'un email (protocole SMTP), une session TCP est ouverte entre le client et le serveur. Il se caractérise par un ensemble constant de paramètres (adresse IP source, port TCP source, adresse IP de destination, port TCP de destination). Au lieu de traiter et de stocker des informations paquet par paquet, il est beaucoup plus pratique de stocker les paramètres de flux (adresses et ports), ainsi que des informations supplémentaires - le nombre et la somme des longueurs de paquets transmis dans chaque sens, éventuellement la durée de la session, l'interface du routeur. index, valeur du champ ToS, etc. Cette approche est avantageuse pour les protocoles orientés connexion (TCP), où il est possible d'intercepter explicitement la fin d'une session. Cependant, même pour les protocoles non orientés session, il est possible d'effectuer une agrégation et une complétion logique d'un enregistrement de flux sur la base, par exemple, d'un délai d'attente. Vous trouverez ci-dessous un extrait de la base de données SQL de notre propre système de facturation, qui enregistre des informations sur les flux de trafic :

Il est nécessaire de noter le cas où le périphérique d'accès effectue une traduction d'adresse (NAT, masquage) pour organiser l'accès à Internet pour les ordinateurs du réseau local en utilisant une adresse IP publique externe. Dans ce cas, un mécanisme spécial remplace les adresses IP et les ports TCP/UDP des paquets de trafic, remplaçant les adresses internes (non routables sur Internet) selon sa table de traduction dynamique. Dans cette configuration, il faut se rappeler que pour enregistrer correctement les données sur les hôtes du réseau interne, les statistiques doivent être collectées de manière et à un endroit où le résultat de la traduction n'anonymise pas encore les adresses internes.

Méthodes de collecte d’informations sur le trafic/statistiques

Vous pouvez capturer et traiter les informations sur le passage du trafic directement sur le périphérique d'accès lui-même (routeur PC, serveur VPN), en les transférant de cet appareil vers un serveur distinct (NetFlow, SNMP) ou « depuis le fil » (tap, SPAN). Examinons toutes les options dans l'ordre.Routeur PC

Considérons le cas le plus simple : un périphérique d'accès (routeur) basé sur un PC exécutant Linux.Comment mettre en place un tel serveur, traduction d'adresses et routage, beaucoup de choses ont été écrites. Nous nous intéressons à la prochaine étape logique : des informations sur la manière d'obtenir des informations sur le trafic transitant par un tel serveur. Il existe trois méthodes courantes :

- intercepter (copier) les paquets transitant par la carte réseau du serveur à l'aide de la bibliothèque libpcap

- intercepter les paquets passant à travers le pare-feu intégré

- utiliser des outils tiers pour convertir les statistiques paquet par paquet (obtenues par l'une des deux méthodes précédentes) en un flux d'informations agrégé netflow

Libpcap

Dans le premier cas, une copie du paquet transitant par l'interface, après passage au filtre (man pcap-filter), peut être demandée par un programme client sur le serveur écrit à l'aide de cette bibliothèque. Le paquet arrive avec un en-tête de couche 2 (Ethernet). Il est possible de limiter la longueur des informations capturées (si l'on s'intéresse uniquement aux informations de son en-tête). Des exemples de tels programmes sont tcpdump et Wireshark. Il existe une implémentation de libpcap pour Windows. Si la traduction d'adresses est utilisée sur un routeur PC, une telle interception ne peut être effectuée que sur son interface interne connectée aux utilisateurs locaux. Sur l'interface externe, après traduction, les paquets IP ne contiennent pas d'informations sur les hôtes internes du réseau. Cependant, avec cette méthode, il est impossible de prendre en compte le trafic généré par le serveur lui-même sur Internet (ce qui est important s'il exécute un service web ou de messagerie).

libpcap nécessite le support du système d'exploitation, ce qui revient actuellement à installer une seule bibliothèque. Dans ce cas, le programme d'application (utilisateur) qui collecte les packages doit :

- ouvrez l'interface requise

- spécifier le filtre à travers lequel passer les paquets reçus, la taille de la partie capturée (snaplen), la taille du tampon,

- définir le paramètre promisc, qui met l'interface réseau en mode capture pour tous les paquets qui passent, et pas seulement ceux adressés à l'adresse MAC de cette interface

- définir une fonction (callback) appelée sur chaque paquet reçu.

Lorsqu'un paquet est transmis via l'interface sélectionnée, après avoir passé le filtre, cette fonction reçoit un tampon contenant Ethernet, (VLAN), IP, etc. en-têtes, taille totale jusqu'à snaplen. Puisque la bibliothèque libcap copie les paquets, elle ne peut pas être utilisée pour bloquer leur passage. Dans ce cas, le programme de collecte et de traitement du trafic devra utiliser des méthodes alternatives, comme appeler un script pour placer une adresse IP donnée dans une règle de blocage du trafic.

Pare-feu

La capture des données transitant par le pare-feu permet de prendre en compte à la fois le trafic du serveur lui-même et celui des utilisateurs du réseau, même lorsque la traduction d'adresses est en cours. L'essentiel dans ce cas est de formuler correctement la règle de capture et de la placer au bon endroit. Cette règle active le transfert du paquet vers la bibliothèque système, d'où l'application de comptabilité et de gestion du trafic peut le recevoir. Pour le système d'exploitation Linux, iptables est utilisé comme pare-feu et les outils d'interception sont ipq, netfliter_queue ou ulog. Pour OC FreeBSD – ipfw avec des règles comme tee ou détour. Dans tous les cas, le mécanisme de pare-feu est complété par la possibilité de travailler avec un programme utilisateur de la manière suivante :

- Un programme utilisateur - un gestionnaire de trafic - s'enregistre dans le système à l'aide d'un appel système ou d'une bibliothèque.

- Un programme utilisateur ou un script externe installe une règle dans le pare-feu, « encapsulant » le trafic sélectionné (selon la règle) à l'intérieur du gestionnaire.

- Pour chaque paquet transmis, le gestionnaire reçoit son contenu sous la forme d'un tampon mémoire (avec en-têtes IP, etc. Après le traitement (comptabilité), le programme doit également indiquer au noyau du système d'exploitation quoi faire ensuite avec un tel paquet - jetez-le ou le transmettre. Alternativement, il est possible de transmettre le paquet modifié au noyau.

Étant donné que le paquet IP n'est pas copié, mais envoyé au logiciel pour analyse, il devient possible de « l'éjecter », et donc de restreindre totalement ou partiellement le trafic d'un certain type (par exemple, vers un abonné du réseau local sélectionné). Cependant, si le programme d'application cesse de répondre au noyau concernant sa décision (bloqué, par exemple), le trafic via le serveur est simplement bloqué.

Il convient de noter que les mécanismes décrits, avec des volumes importants de trafic transmis, créent une charge excessive sur le serveur, associée à la copie constante des données du noyau vers le programme utilisateur. La méthode de collecte de statistiques au niveau du noyau du système d'exploitation, avec sortie de statistiques agrégées vers le programme d'application via le protocole NetFlow, ne présente pas cet inconvénient.

Flux net

Ce protocole a été développé par Cisco Systems pour exporter les informations de trafic des routeurs à des fins de comptabilité et d'analyse du trafic. La version 5 la plus populaire fournit désormais au destinataire un flux de données structurées sous forme de paquets UDP contenant des informations sur le trafic passé sous la forme de ce que l'on appelle des enregistrements de flux :

La quantité d'informations sur le trafic est plusieurs fois inférieure au trafic lui-même, ce qui est particulièrement important dans les réseaux étendus et distribués. Bien entendu, il est impossible de bloquer le transfert d'informations lors de la collecte de statistiques via netflow (sauf si des mécanismes supplémentaires sont utilisés).

Actuellement, un développement ultérieur de ce protocole devient populaire - la version 9, basée sur la structure d'enregistrement de flux modèle, implémentée pour les appareils d'autres fabricants (sFlow). Récemment, la norme IPFIX a été adoptée, qui permet de transmettre des statistiques via des protocoles à des niveaux plus profonds (par exemple, par type d'application).

L'implémentation des sources netflow (agents, sondes) est disponible pour les routeurs PC, à la fois sous forme d'utilitaires fonctionnant selon les mécanismes décrits ci-dessus (flowprobe, softflowd), et directement intégrés au noyau de l'OS (FreeBSD : ng_netgraph, Linux :) . Pour les routeurs logiciels, le flux de statistiques netflow peut être reçu et traité localement sur le routeur lui-même, ou envoyé via le réseau (protocole de transfert - via UDP) au périphérique de réception (collecteur).

Le programme collecteur peut collecter des informations provenant de plusieurs sources à la fois, étant capable de distinguer leur trafic même avec des espaces d'adressage qui se chevauchent. En utilisant des outils supplémentaires tels que nprobe, il est également possible d'effectuer une agrégation de données supplémentaire, une bifurcation de flux ou une conversion de protocole, ce qui est important lors de la gestion d'un réseau vaste et distribué avec des dizaines de routeurs.

Les fonctions d'exportation Netflow prennent en charge les routeurs de Cisco Systems, Mikrotik et quelques autres. Une fonctionnalité similaire (avec d’autres protocoles d’exportation) est prise en charge par tous les principaux fabricants d’équipements réseau.

Libpcap « dehors »

Compliquons un peu la tâche. Que se passe-t-il si votre périphérique d'accès est un routeur matériel d'un autre fabricant ? Par exemple, D-Link, ASUS, Trendnet, etc. Il est très probablement impossible d'y installer un logiciel d'acquisition de données supplémentaire. Alternativement, vous disposez d’un périphérique d’accès intelligent, mais il n’est pas possible de le configurer (vous n’avez pas de droits ou il est contrôlé par votre fournisseur). Dans ce cas, vous pouvez collecter des informations sur le trafic directement au point où le périphérique d'accès rencontre le réseau interne, à l'aide d'outils de copie de paquets « matériels ». Dans ce cas, vous aurez certainement besoin d'un serveur séparé avec une carte réseau dédiée pour recevoir des copies des paquets Ethernet.Le serveur doit utiliser le mécanisme de collecte de paquets utilisant la méthode libpcap décrite ci-dessus, et notre tâche est de soumettre un flux de données identique à celui provenant du serveur d'accès à l'entrée de la carte réseau dédiée à cet effet. Pour cela vous pouvez utiliser :

- Ethernet - hub : un appareil qui transmet simplement les paquets entre tous ses ports sans discernement. Dans les réalités modernes, on peut le trouver quelque part dans un entrepôt poussiéreux, et l'utilisation de cette méthode n'est pas recommandée : peu fiable, faible vitesse (il n'y a pas de hubs avec une vitesse de 1 Gbit/s)

- Ethernet - un commutateur avec la possibilité de mettre en miroir (mise en miroir, ports SPAN. Les commutateurs intelligents (et coûteux) modernes vous permettent de copier tout le trafic (entrant, sortant, les deux) d'une autre interface physique, VLAN, y compris distante (RSPAN) vers une interface spécifiée. port

- Répartiteur matériel, qui peut nécessiter l'installation de deux cartes réseau au lieu d'une pour la collecte - et cela s'ajoute à la carte principale du système.

Naturellement, vous pouvez configurer un port SPAN sur le périphérique d'accès lui-même (routeur), s'il le permet - Cisco Catalyst 6500, Cisco ASA. Voici un exemple d'une telle configuration pour un commutateur Cisco :

surveiller la session 1 source vlan 100 ! d'où récupère-t-on les colis ?

surveiller la session 1 interface de destination Gi6/3 ! où délivrons-nous les colis ?

SNMP

Et si nous n’avons pas de routeur sous notre contrôle, que nous ne voulons pas contacter netflow, que les détails du trafic de nos utilisateurs ne nous intéressent pas. Ils sont simplement connectés au réseau via un commutateur géré, et il suffit d'estimer approximativement la quantité de trafic allant vers chacun de ses ports. Comme vous le savez, les périphériques réseau prennent en charge le contrôle à distance et peuvent afficher des compteurs de paquets (octets) passant par les interfaces réseau. Pour les interroger, il serait correct d'utiliser le protocole standardisé de gestion à distance SNMP. En l'utilisant, vous pouvez assez facilement obtenir non seulement les valeurs des compteurs spécifiés, mais également d'autres paramètres, tels que le nom et la description de l'interface, les adresses MAC visibles à travers celle-ci et d'autres informations utiles. Cela se fait à la fois par des utilitaires de ligne de commande (snmpwalk), des navigateurs graphiques SNMP et des programmes de surveillance de réseau plus complexes (rrdtools, cactus, zabbix, whats up gold, etc.). Cependant, cette méthode présente deux inconvénients majeurs :- Le blocage du trafic ne peut être effectué qu'en désactivant complètement l'interface, en utilisant le même SNMP

- les compteurs de trafic pris via SNMP font référence à la somme des longueurs des paquets Ethernet (unicast, Broadcast et Multicast séparément), tandis que le reste des outils décrits précédemment donnent des valeurs relatives aux paquets IP. Cela crée un écart notable (en particulier sur les paquets courts) en raison de la surcharge causée par la longueur de l'en-tête Ethernet (cela peut cependant être combattu approximativement : L3_byte = L2_byte - L2_packets * 38).

VPN

Séparément, il convient de considérer le cas de l'accès des utilisateurs au réseau en établissant explicitement une connexion au serveur d'accès. Un exemple classique est le bon vieux modem commuté, dont l'analogue dans le monde moderne est les services d'accès à distance VPN (PPTP, PPPoE, L2TP, OpenVPN, IPSEC)

Le périphérique d'accès achemine non seulement le trafic IP de l'utilisateur, mais agit également comme un serveur VPN spécialisé et termine les tunnels logiques (souvent cryptés) dans lesquels le trafic utilisateur est transmis.

Pour prendre en compte ce trafic, vous pouvez utiliser tous les outils décrits ci-dessus (et ils sont bien adaptés à une analyse approfondie par ports/protocoles), ainsi que des mécanismes supplémentaires fournissant des outils de contrôle d'accès VPN. Tout d’abord, nous parlerons du protocole RADIUS. Son travail est un sujet assez complexe. Nous mentionnerons brièvement que le contrôle (autorisation) d'accès au serveur VPN (client RADIUS) est contrôlé par une application spéciale (serveur RADIUS), qui dispose d'une base de données (fichier texte, SQL, Active Directory) des utilisateurs autorisés avec leurs attributs (restrictions sur les vitesses de connexion, adresses IP attribuées). En plus du processus d'autorisation, le client transmet périodiquement des messages comptables au serveur, des informations sur l'état de chaque session VPN en cours d'exécution, y compris des compteurs d'octets et de paquets transmis.

Conclusion

Rassemblons toutes les méthodes de collecte d'informations sur le trafic décrites ci-dessus :

Résumons. En pratique, il existe un grand nombre de méthodes pour connecter le réseau que vous gérez (avec des clients ou des abonnés bureautiques) à une infrastructure réseau externe, en utilisant de nombreux outils d'accès - routeurs logiciels et matériels, commutateurs, serveurs VPN. Cependant, dans presque tous les cas, il est possible de proposer un schéma dans lequel les informations sur le trafic transmis sur le réseau peuvent être envoyées à un outil logiciel ou matériel pour leur analyse et leur gestion. Il est également possible que cet outil permette un retour d'informations sur le périphérique d'accès, en utilisant des algorithmes intelligents de restriction d'accès pour des clients individuels, des protocoles et d'autres éléments.

C'est ici que je terminerai l'analyse du matériel. Les sujets restants sans réponse sont :

- comment et où vont les données de trafic collectées

- logiciel de comptabilité du trafic

- Quelle est la différence entre la facturation et un simple « compteur »

- Comment imposer des restrictions de circulation ?

- comptabilité et restriction des sites Web visités

Balises : Ajouter des balises

- Facile à mettre en place !

- Graphiques de consommation en temps réel.

- Contrôlez tous les appareils depuis un seul PC.

- Notification lorsque la limite est dépassée.

- Prend en charge les compteurs WMI, SNMPv1/2c/3 et 64 bits.

- Déterminez qui télécharge et d’où.

- Vérifiez votre fournisseur !

"10-Strike : Traffic Accounting" est un programme simple permettant de surveiller la consommation de trafic sur ordinateurs, commutateurs, serveurs sur le réseau en entreprise et même à la maison (3 capteurs peuvent être surveillés gratuitement dans la version d'essai même après l'expiration de la période d'essai de 30 jours). Surveiller les volumes entrant et sortant trafic consommé sur les ordinateurs de votre réseau local, incl. lors de l'accès à Internet.

Le programme collecte en permanence des statistiques auprès des hôtes du réseau sur le trafic entrant et sortant et affiche en temps réel la dynamique des changements de vitesse de transfert de données sur les interfaces réseau sous forme de graphiques et de tableaux.

Avec notre programme de comptabilité, vous pouvez détecter les utilisateurs peu scrupuleux qui consomment beaucoup de trafic Internet dans votre organisation. La violation de la discipline du travail par les employés entraîne diminution de la productivité du travail. Une simple analyse de la consommation de trafic sur les ordinateurs des employés vous permettra d'identifier les utilisateurs du réseau les plus actifs. Lorsque vous utilisez des capteurs WMI, vous n'avez même pas besoin d'installer quoi que ce soit sur les ordinateurs du réseau, vous avez juste besoin d'un mot de passe administrateur.

Malheureusement, dans notre pays, le trafic Internet destiné aux personnes morales n'est pas encore bon marché partout. Il arrive souvent qu'une activité Internet excessive des utilisateurs (souvent sans rapport avec le processus de travail) conduise à dépassements de coûts organisations à payer pour la connexion. L'utilisation de notre programme aidera à éviter que votre entreprise ne reçoive des factures Internet étonnamment élevées. Vous pouvez personnaliser notification pour la consommation d'une certaine quantité de trafic ordinateurs sur le réseau sur une période donnée.

Tu peux observer les graphiques de vitesse du trafic entrant et sortant ordinateurs et périphériques réseau sur l'écran en temps réel. Peut être fait rapidement déterminer qui dépense le plus de trafic et obstrue le canal.

Le programme surveille en permanence la consommation de trafic sur les ordinateurs du réseau et peut vous avertir lorsque certaines conditions sont remplies, que vous pouvez demander. Par exemple, si la quantité de trafic consommée par un ordinateur dépasse une valeur spécifiée ou si le taux de transfert d'informations moyen pendant une certaine période est supérieur/inférieur à une valeur seuil. Lorsque la condition spécifiée est remplie, le programme je préviendrai vous de l'une des manières suivantes :

- afficher un message sur l'écran de l'ordinateur ;

- signal sonore;

- envoyer des messages électroniques ;

- écrire dans le fichier journal du programme ;

- entrée dans le journal des événements du système.

De plus, le programme de comptabilité du trafic peut exécuter certaines actions lorsque les conditions sont remplies : exécuter le programme, exécuter un script VB ou JS, redémarrer le service, redémarrer l'ordinateur, etc.

Comment fonctionne le programme de surveillance accumule des statistiques de consommation de trafic ordinateurs en réseau. Vous pouvez savoir à tout moment qui et quelle quantité de trafic a été consommé à un moment donné, ainsi que les vitesses de transfert de données atteintes. Des graphiques de vitesse de téléchargement/téléchargement du trafic, ainsi que des tableaux de consommation de trafic, peuvent être créés pour n'importe quelle période ou date.

Prix

En février 2015, la version anglaise du programme a remporté un prix - finaliste au concours "Network Computing Awards 2015" du populaire magazine britannique "Network Computing" dans la catégorie "Produit d'optimisation informatique de l'année".

En février 2015, la version anglaise du programme a remporté un prix - finaliste au concours "Network Computing Awards 2015" du populaire magazine britannique "Network Computing" dans la catégorie "Produit d'optimisation informatique de l'année".

Lorsque vous achetez une licence, vous recevrez un abonnement au programme gratuit et aux mises à jour techniques. prise en charge pendant un an.

Téléchargez dès maintenant la version gratuite de 30 jours et essayez-la ! Windows XP/2003/Vista/2008/7/8.1/2012/10/2016 sont pris en charge.

Les ordinateurs sont connectés entre eux via des réseaux externes ou internes. Grâce à cela, les utilisateurs peuvent partager des informations entre eux, même sur des continents différents.

Logiciel de contrôle du trafic au bureau

Grâce à ICS, vous pouvez facilement contrôler la comptabilité du trafic et sa répartition entre les utilisateurs, influencer la capacité de connexion aux ressources Internet à votre discrétion et assurer la sécurité de votre réseau interne.

Logiciel de contrôle du trafic scolaire

ICS est une passerelle Internet universelle dotée d'outils pour protéger un réseau éducatif, comptabiliser le trafic, contrôler l'accès et déployer un serveur de messagerie, un proxy et un serveur de fichiers.

Logiciel de contrôle du trafic domestique

ICS Lite est une passerelle Internet gratuite qui répond à tous vos besoins Internet à la maison. ICS Lite est une version complète d'Internet Control Server, qui comprend une licence pour 8 utilisateurs.

Types de réseaux

- Maison - combinez des ordinateurs dans un appartement ou une maison.

- Corporate - connectez les machines de travail de l'entreprise.

- Les réseaux locaux disposent souvent d'une infrastructure fermée.

- Global : connecte des régions entières et peut inclure des réseaux locaux.

Les avantages d’une telle communication sont énormes : les spécialistes gagnent du temps et les factures de téléphone sont réduites. Et tous ces avantages peuvent être réduits à néant si la sécurité n’est pas assurée à temps.

Les entreprises qui ne connaissent pas le concept de « contrôle du trafic » subissent d'énormes pertes ou limitent complètement l'accès à l'information. Il existe un moyen plus simple de sauvegarder en toute sécurité : un programme de surveillance du trafic sur le réseau local.

Nous transformons la quantité en qualité !

Il est important qu'un dirigeant sache comment les fonds de l'entreprise sont dépensés. L’administrateur système est donc chargé, entre autres, de surveiller le trafic réseau au bureau. Des statistiques sont collectées non seulement sur le volume, mais également sur le contenu des informations transmises.

Pourquoi avez-vous besoin d’un contrôle de réseau local ? Bien que la réponse à cette question soit évidente, de nombreux administrateurs système ne peuvent justifier la nécessité de contrôler la consommation du trafic Internet.

Avantages pour le gestionnaire

Logiciel de contrôle du trafic :

- optimise le fonctionnement du réseau - en économisant le temps de travail des spécialistes, la productivité du travail augmente ;

- montre la répartition du trafic par utilisateurs - permet de savoir qui a besoin des ressources Internet ;

- montre à quelles fins le trafic a été dépensé - à l'exclusion des accès inappropriés.

Avantages pour l'administrateur système

Surveiller le trafic sur un réseau local vous permet de :

- limiter l'accès des utilisateurs aux informations indésirables ;

- recevez rapidement des données sur le volume du trafic - en évitant la congestion du réseau ;

- empêcher les virus de pénétrer dans le réseau et identifier les contrevenants à la sécurité.

Options de mise en œuvre du contrôle

La surveillance du trafic Internet sur un réseau d'entreprise peut être organisée de plusieurs manières :

- Achetez un pare-feu avec la capacité de différencier le trafic.

- Configurez des serveurs proxy avec des pilotes NAT avec des fonctions de comptabilité du trafic.

- Utilisez différents types de modules complémentaires.

Seule une solution globale peut offrir une protection maximale. Internet Control Server fournit un contrôle d'accès complet et offre toutes les fonctionnalités nécessaires. ICS est un routeur avec un serveur proxy intégré fonctionnant sous FreeBSD.

Avantages du SCI

- Des études statistiques ont révélé que les salariés consacrent 1/3 de leur temps de travail à accéder à Internet à des fins personnelles. Une passerelle Internet ICS spéciale aidera à empêcher tout accès non autorisé.

- Le système de surveillance de la consommation de trafic conserve des enregistrements sur tous les systèmes d'exploitation des utilisateurs.

- ICS offre des paramètres flexibles.

- Prépare des rapports détaillés sous une forme pratique.

Télécharger gratuitement!

Commencez dès maintenant - téléchargez la version démo du programme de surveillance du trafic Internet depuis notre site Web. Vous pourrez utiliser toutes les fonctionnalités de notre solution sans restrictions pendant 35 jours ! Après la fin de la période de test, il vous suffit d'acheter la version complète en passant commande ou en contactant nos responsables.