Le stockage de données confidentielles sur un disque dur et un support amovible est, en règle générale, toujours envisagé dans le contexte de la sécurité générale des informations. Il s’agit d’un sujet assez volumineux, couvrant de nombreux aspects différents, dont le moindre n’est pas la suppression sécurisée de fichiers.

Il peut y avoir plusieurs raisons à cela : transférer un ordinateur, un disque ou une clé USB pour une utilisation temporaire à une autre personne, remettre un ordinateur ou un support pour réparation, ainsi que les vendre. La simple suppression de données à l'aide du système d'exploitation ou même le formatage complet du support ne garantit pas la suppression définitive des informations.

Dans la plupart des cas, les données supprimées peuvent être récupérées à l’aide de données facilement trouvables sur Internet. La destruction garantie à 100 % des données ne peut être obtenue qu'en démagnétisant le support ou en le détruisant physiquement complètement. Ce sont les mesures qui sont prises concernant les données stockées sous la rubrique « Top Secret ». Pour détruire des données moins secrètes, on utilise des utilitaires qui utilisent des algorithmes pour la réécriture répétée de l'ensemble du média ou d'une zone spécifique de celui-ci.

Actuellement, il existe de nombreux programmes de suppression sécurisée des données. Il existe tout autant d'opinions concernant l'efficacité de tel ou tel utilitaire. En réalité, les affirmations selon lesquelles un programme de destruction supprime mieux les données qu’un autre ne sont rien de plus qu’un mythe. Ce n'est pas le programme lui-même qui supprime les informations, mais l'algorithme de réécriture qui y est intégré, et ces algorithmes sont les mêmes dans tous ces utilitaires ; c'est juste qu'un programme peut avoir une gamme d'algorithmes plus large qu'un autre. Selon les experts, l'algorithme de Peter Gutman, qui utilise 35 cycles de réécriture, est considéré comme le plus efficace. Voici une petite liste d'utilitaires qui vous aideront à garantir la suppression de vos informations personnelles.

CCleaner

Ce nettoyeur gratuit populaire peut être utilisé non seulement pour supprimer les fichiers indésirables et corriger les erreurs dans le registre système, mais également pour garantir le formatage garanti des disques durs et des supports amovibles, ainsi que pour libérer de l'espace disque libre. Dans ce cas, quatre méthodes de suppression sont disponibles : écrasement simple en un seul passage, DOD 5220.22-M (trois cycles), TSA (7 cycles) et la méthode Peter Gutman déjà connue de nous.

Programme de gomme

Un programme simple et gratuit pour supprimer des données en toute sécurité. Avec son aide, vous pouvez supprimer non seulement des dossiers individuels, mais également des partitions entières, ainsi que libérer de l'espace disque libre. Malgré le manque de langue russe, l'utilisation du programme est très simple. La suppression de fichiers et de dossiers se fait simplement en les faisant glisser sur l'espace de travail Eraser ; de plus, les objets peuvent être supprimés à partir du menu contextuel de l'Explorateur, où le programme est intégré lors de l'installation. Vous avez le choix entre 14 algorithmes de suppression, dont le plus fiable : l'algorithme de Peter Gutman.

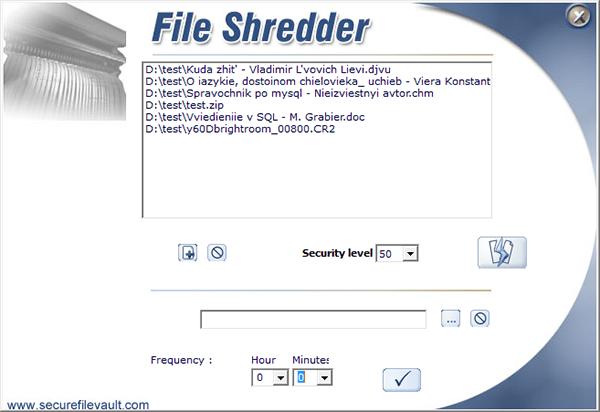

Destructeur de fichiers

Un autre utilitaire gratuit, simple et pratique. La suppression de données depuis et également depuis un support amovible est prise en charge. L'ajout de fichiers à la liste à supprimer se fait via le menu principal, ou en les faisant glisser directement sur la fenêtre de travail du programme. File Shredder peut également être utilisé pour effacer l’espace disque libre. Il est également possible de supprimer via le menu contextuel de l'Explorateur. Contrairement à Eraser, File Shredder ne dispose que de cinq méthodes de suppression intégrées.

Programme de coffre-fort de fichiers sécurisé

Programme multifonctionnel pour protéger les informations confidentielles. Cette application est principalement destinée au cryptage des données, mais peut également être utilisée pour supprimer définitivement des fichiers et des dossiers. Secure File Vault dispose d'un utilitaire File Shredder intégré à cet effet. Lors de la suppression de données, vous pouvez choisir un niveau de sécurité compris entre 10 et 110. Secure File Vault est un programme commercial et assez coûteux - son coût est de 49,95 $.

Téléchargez Secure File Vault : http://www.securefilevault.com/

Freeraser

Un programme gratuit, simple et pratique pour supprimer tous les fichiers utilisateur prenant en charge la langue russe. Il existe trois modes de suppression principaux disponibles dans Freeraser : rapide, fiable et sans compromis. Rapide correspond à un cycle de réécriture, fiable – à trois, et intransigeant – à 35 passes consécutives. et les dossiers se font en les faisant glisser vers une poubelle spéciale à partir de la fenêtre standard « Parcourir ». L'utilitaire prend en charge la personnalisation de l'apparence de la corbeille, le démarrage automatique et le travail à partir de la barre d'état système. Langue russe disponible.

Téléchargez Freeraser : http://www.freeraser.com/home/82-freeraser.html

Conclusion

Dans l’ensemble, ces cinq programmes font très bien leur travail. Si vous voulez être sûr que vos fichiers personnels ne peuvent pas être récupérés, utilisez l'un de ces programmes. Bien entendu, cette liste est loin d'être complète : de nombreux utilitaires de suppression sécurisée des données sont inclus dans d'autres programmes, comme c'est le cas avec Secure File Vault. AusLogics BoostSpeed, Acronis True Image, TuneUp Utilities et de nombreuses autres applications permettant de travailler avec le système de fichiers disposent d'outils de nettoyage intégrés.

Parmi les cinq programmes décrits ci-dessus, nous avons décidé de donner la première place à Eraser. Ce programme mérite sans aucun doute d'être qualifié d'outil professionnel pour détruire efficacement les données confidentielles.

Les méthodes de réécriture utilisées par le programme sont basées sur les normes les plus connues pour supprimer les traces magnétiques des disques durs et des supports amovibles.

Une large gamme d'outils, des paramètres flexibles, l'utilisation de technologies de « tromperie » supplémentaires, ainsi qu'une interface utilisateur conviviale font de ce programme l'un des outils les plus pratiques et les plus populaires pour supprimer des fichiers en toute sécurité.

Les fichiers supprimés peuvent être récupérés.

Il arrive un moment dans la vie de chaque utilisateur de PC où il prend une « vadrouille » et un « balai » et commence à mettre de l'ordre sur son disque dur. Des centaines et des milliers de fichiers et de dossiers sont définitivement supprimés, certains programmes sont désinstallés, les fichiers sont regroupés et soigneusement organisés sur les étendues infinies du disque dur. Après avoir consacré beaucoup de temps à cette démarche, vous regardez avec plaisir le résultat de votre travail. Tout ce qui est nécessaire reste - tout ce qui est inutile est détruit à jamais.Celui-ci est vrai, mais pas tout à fait. Presque tous à distance les fichiers peuvent être récupérés, même si vous les avez supprimés définitivement et non dans la corbeille. "Pourquoi?" - tu demandes. Parce que c'est ainsi que fonctionne le système de fichiers sous MS Windows.

Le fait est que lors de la suppression d'un fichier via l'Explorateur Windows (en contournant la corbeille), le fichier n'est pas physiquement supprimé du disque. Il est uniquement marqué comme supprimé et l'espace disque qu'il occupait auparavant est marqué comme libre, c'est-à-dire prêt à enregistrer. Mais en réalité, les données restent là où elles étaient.

Les algorithmes de fonctionnement du programme sont basés sur ce mécanisme de suppression de fichiers, qui récupérer des données supprimées en restaurant un enregistrement de l'existence du fichier.

Tout phénomène a toujours des côtés positifs et négatifs. Récupérer les données d'un disque dur défaillant apporte de la joie lorsque ces informations vous sont renvoyées. Mais lorsqu’un fichier que vous avez supprimé tombe entre de mauvaises mains, ce n’est pas très agréable.

Pour supprimer de manière fiable un fichier du système, il ne suffit pas de le supprimer via l'Explorateur Windows en passant par la Corbeille ou dans la Corbeille, puis à partir de celle-ci. De plus, même après avoir formaté le disque dur, les données peuvent être partiellement ou complètement restaurées. Par conséquent, votre ancien disque dur, que vous avez vendu ou radié, pourrait bien devenir un objet d'intérêt pour un certain cercle de personnes. La restauration d'informations peut être assez coûteuse et prendre beaucoup de temps, mais lorsqu'il s'agit d'informations vraiment importantes, l'argent et le temps passent au second plan.

Comment fonctionne le destructeur de fichiers ?

À supprimer un fichier en toute sécurité et pour être sûr que personne ne pourra le restaurer et accéder aux informations que vous vouliez détruire pour toujours, vous devez utiliser une approche différente. Cette approche est mise en œuvre dans des programmes appelés destructeurs de fichiers(de l'anglais à déchiqueter - hacher, déchiqueter, supprimer des documents).Ces programmes fonctionnent comme suit :

- Le contenu du fichier est écrasé, c'est-à-dire L'espace disque qu'il occupait auparavant est rempli d'autres données (une séquence aléatoire de nombres). Ainsi, en écrivant d’autres données par-dessus une seule, vous détruisez en fait leur présence.

- Le fichier est ensuite supprimé.

Il existe des moyens de restaurer les informations après de telles procédures, mais cela nécessite un équipement spécial qui vous permet d'enregistrer un niveau négligeable de magnétisation résiduelle à la surface du disque. Cela nécessite un investissement important, qui n’en vaut la peine que si vous avez gardé les plans d’un chasseur supernova.

Il existe différents algorithmes d'effacement de données. Ils diffèrent principalement par le nombre de passes et les types de données écrites dans l'espace écrasé. Plus l'algorithme est simple, moins il faut de temps pour fonctionner et la probabilité de récupération des données est plus élevée. Mais même après un ou deux passages, la probabilité de récupération des données est très faible.

La poubelle est la meilleure amie de l'espion

Évidemment, supprimer un fichier électronique dans la corbeille revient à jeter des feuilles de papier dans la poubelle à côté de votre bureau. Des dossiersà distance à l'aide des outils Windows deviennent accessibles à toute personne ayant accès à votre ordinateur. Dans les organisations sérieuses, il est d'usage de détruire tous les papiers, même légèrement importants, à l'aide d'un destructeur classique, qui déchiquette une feuille de papier et mélange les bandes obtenues.D'accord, l'analogie est évidente. Alors pourquoi ne pas adopter cette idée et vous protéger non seulement en cryptant les informations nécessaires, mais également en supprimant en toute sécurité les informations inutiles ? Dès que cette question s'est posée, l'idée est immédiatement apparue que le programme Rohos devait non seulement protéger les informations nécessaires, mais aussi détruire les informations inutiles et ainsi offrir aux utilisateurs, c'est-à-dire à vous, une protection maximale. C'est ce qui a été implémenté dans la dernière version

Destructeur de fichiers à Rohos

Ainsi, le destructeur de fichiers est une nouvelle fonctionnalité du programme Rohos. Cela signifie que vous pouvez désormais supprimer en toute sécurité les informations dont vous avez besoin et celles dont vous n’avez pas besoin.La deuxième bonne nouvelle pour vous est que File Shredder est installé et intégré à l'Explorateur Windows.

Un destructeur de fichiers vous permet non seulement de supprimer les fichiers dont vous n'avez plus besoin, il vous permet également de déplacer des fichiers vers l'emplacement souhaité (par exemple, vers un autre dossier, vers un disque dur externe ou vers une clé USB), et immédiatement après en mouvement, effacez les informations sur les fichiers supprimés. Deux actions en un seul mouvement, c'est toujours sympa, d'accord :)

Le destructeur de fichiers de Rohos fonctionne comme suit.

- Sélectionnez les fichiers que vous souhaitez déplacer ou simplement supprimer.

- Faites un clic droit sur les fichiers sélectionnés.

- Sélectionnez le sous-menu « Envoyer à ». Et puis cliquez sur Destructeur de fichiers Rohos. La fenêtre du destructeur Rohos s'ouvrira, affichant une liste des fichiers sélectionnés.

- Spécifiez, si nécessaire, où les fichiers et dossiers sélectionnés doivent être déplacés avant d'être écrasés. Il peut s'agir d'un autre dossier ou d'un dossier créé par le programme Rohos.

- Sélectionnez le type d'action :

un. Copier et effacer

b. Essuyez-le simplement - Cliquez sur le bouton "OK" pour confirmer l'action sélectionnée.

Seulement six étapes qui prendront quelques secondes et apporteront à vos informations une « paix éternelle ». Vous pouvez considérer que vous l'avez incinérée et que vous avez dispersé ses cendres au vent.

Résumé

Le résumé de cet article est assez évident, à notre avis. Si vous disposez d'informations importantes, elles doivent être protégées et le programme vous y aidera. Et si vous souhaitez que les traces des informations supprimées soient soigneusement nettoyées et que les informations elles-mêmes restent uniquement votre propriété, vous devez alors utiliser le destructeur de fichiers Rohos.

En matière de confidentialité, de fiabilité et de sécurité, les questions financières passent au second plan, voire parfois au troisième rang. C'est la réalité et nous offrons une protection fiable contre cette réalité.

Parfois, Shredder.exe et autres erreurs système EXE peuvent être liées à des problèmes dans le registre de Windows. Plusieurs programmes peuvent utiliser le fichier Shredder.exe, mais lorsque ces programmes sont désinstallés ou modifiés, des entrées de registre EXE « orphelines » (incorrectes) restent parfois.

Fondamentalement, cela signifie que même si le chemin réel du fichier peut avoir changé, son ancien emplacement incorrect est toujours enregistré dans le registre Windows. Lorsque Windows essaie de trouver ces références de fichier incorrectes (emplacement du fichier sur votre PC), des erreurs Shredder.exe se produisent. De plus, une infection par un logiciel malveillant peut avoir corrompu les entrées de registre associées à TuneUp Utilities 2013. Par conséquent, ces entrées de registre EXE corrompues doivent être corrigées pour résoudre le problème à la racine.

Éditer manuellement le registre de Windows pour supprimer les clés Shredder.exe invalides n'est pas recommandé, à moins que vous ne soyez un professionnel de services informatiques. Les erreurs commises lors de la modification du registre peuvent rendre votre PC inutilisable et causer des dommages irréparables à votre système d'exploitation. En fait, même une virgule placée au mauvais endroit peut empêcher votre ordinateur de démarrer !

En raison de ce risque, nous vous recommandons fortement d'utiliser un nettoyeur de registre fiable tel que %%product%% (développé par Microsoft Gold Certified Partner) pour analyser et réparer tout problème de registre lié à Shredder.exe. À l'aide d'un programme de nettoyage de registre, vous pouvez automatiser le processus de recherche des entrées de registre corrompues, des références de fichiers manquantes (comme celle qui provoque l'erreur Shredder.exe) et des liens rompus dans le registre. Avant chaque analyse, une copie de sauvegarde est automatiquement créée, vous permettant d'annuler toute modification en un clic et vous protégeant d'éventuels dommages à votre ordinateur. Le meilleur, c’est que l’élimination des erreurs de registre peut améliorer considérablement la vitesse et les performances du système.

Avertissement: Sauf si vous êtes un utilisateur de PC expérimenté, nous NE recommandons PAS de modifier manuellement le registre Windows. Une utilisation incorrecte de l'Éditeur du Registre peut entraîner de graves problèmes pouvant nécessiter la réinstallation de Windows. Nous ne garantissons pas que les problèmes résultant d'une utilisation incorrecte de l'Éditeur du Registre puissent être corrigés. Vous utilisez l'Éditeur du Registre à vos propres risques.

Avant de réparer manuellement le registre Windows, vous devez créer une sauvegarde en exportant une partie du registre associé à Shredder.exe (par exemple TuneUp Utilities 2013) :

- Cliquez sur le bouton Commencer.

- Entrer " commande"V barre de recherche... NE CLIQUEZ PAS ENCORE ENTRER!

- Tout en maintenant les touches enfoncées CTRL-Maj sur votre clavier, appuyez sur ENTRER.

- Une boîte de dialogue d'accès s'affichera.

- Cliquez sur Oui.

- La boîte noire s'ouvre avec un curseur clignotant.

- Entrer " regedit" et appuyez sur ENTRER.

- Dans l'Éditeur du registre, sélectionnez la clé associée à Shredder.exe (p ex. TuneUp Utilities 2013) que vous souhaitez sauvegarder.

- au menu Déposer sélectionner Exporter.

- Sur la liste Enregistrer dans sélectionnez le dossier dans lequel vous souhaitez enregistrer la sauvegarde de la clé TuneUp Utilities 2013.

- Sur le terrain Nom de fichier Saisissez un nom pour le fichier de sauvegarde, par exemple « Sauvegarde TuneUp Utilities 2013 ».

- Assurez-vous que le champ Plage d'exportation valeur sélectionnée Branche sélectionnée.

- Cliquez sur Sauvegarder.

- Le fichier sera enregistré avec extension .reg.

- Vous avez maintenant une copie de votre entrée de registre associée à Shredder.exe.

Les étapes suivantes pour modifier manuellement le registre ne seront pas décrites dans cet article, car elles sont susceptibles d'endommager votre système. Si vous souhaitez plus d'informations sur la modification manuelle du registre, veuillez consulter les liens ci-dessous.

Celui qui possède l’information possède le monde. Autrefois prononcées par Winston Churchill, ces paroles sont devenues encore plus pertinentes aujourd’hui. Les informations confidentielles doivent non seulement être stockées en toute sécurité, mais également détruites de manière tout aussi sécurisée, car les disques durs mis hors service, les disquettes, les CD, etc. - l'un des principaux canaux de fuite de données.

Il existe de nombreux précédents où, par exemple, des informations confidentielles restées sur les disques durs d'ordinateurs ont été radiées lors de la mise à jour du parc informatique de l'entreprise puis revendues : données personnelles des salariés (numéros de comptes bancaires personnels, cartes de crédit, salaires), comptables et autres documents internes. Selon l'étude Data, Data Everywhere, publiée en avril 2004, 75 % des disques durs vendus aux enchères contiennent des informations qui peuvent être facilement récupérées à l'aide d'utilitaires appropriés. Il n’est pas difficile de deviner comment ces informations confidentielles seront utilisées si elles tombent entre les mains de criminels. Par exemple, à partir des données récupérées sur un disque dur et du contenu des disquettes et CD « cassés » jetés à la poubelle, un bon spécialiste d'une entreprise concurrente saura extraire de nombreuses informations utiles. Il se fera une idée de la situation de l'entreprise, identifiera les clients prometteurs, s'orientera sur les plans de développement, etc., et on ne peut que deviner quelles pertes et manques à gagner cela pourrait entraîner pour l'entreprise à l'avenir. Pour les utilisateurs individuels, une telle fuite d'informations est moins dangereuse (si nous ne parlons pas de comptes bancaires, de numéros de carte de crédit, etc.), cependant, si vos documents ont une valeur commerciale ou sont compromettants, il est alors possible qu'ils le soient. je veux aussi en profiter.

Une autre histoire est le vol de données personnelles. Aujourd'hui, partout dans le monde, le nombre de délits liés à diverses fraudes financières augmente comme une avalanche, ce qui suscite de vives inquiétudes parmi les forces de l'ordre de différents pays. Aux États-Unis, le 1er janvier de cette année, une loi est même entrée en vigueur dans l'État du New Jersey, selon laquelle toute société commerciale est tenue de protéger les informations privées de ses clients, et si ces données ne sont plus nécessaires, Detruis-le.

Pour les raisons ci-dessus, toute information sur un support vendu ou transféré entre de mauvaises mains doit être supprimée de sorte qu'il soit en principe impossible de la récupérer, et les données sur un support « cassé » doivent être détruites soit en détruisant physiquement le support, soit en le supprimant de manière sécurisée. information. La suppression ne signifie pas la suppression habituelle des fichiers et dossiers fournis dans Windows, mais la destruction d'informations à l'aide d'un logiciel ou d'un matériel spécial. Le fait est que la suppression d'un fichier à l'aide du système d'exploitation ne garantit pas sa destruction effective. Ce n'est pas le corps du fichier qui est supprimé, mais seulement son en-tête ; les clusters dans lesquels il a été écrit sont marqués comme vides et peuvent être lus jusqu'à ce qu'ils soient écrasés. De plus, il est possible que même après la réécriture des clusters, certains d'entre eux conservent les données du fichier précédemment effacé. Par exemple, si un nouveau fichier écrit sur un ancien fichier, en raison de sa taille plus petite, occupera moins de clusters, alors les clusters restants à la fin contiendront un fragment de données du fichier détruit. Par conséquent, les informations supprimées de la manière habituelle dans un volume ou un autre peuvent être restaurées à l'aide d'utilitaires spécialisés. Le formatage du disque dur n'est pas non plus une solution : dans ce cas, une structure de stockage de données est formée sur le disque, c'est-à-dire un système de fichiers, et les informations confidentielles sont stockées dans des secteurs du disque dur, ce qui signifie qu'elles peuvent être restaurées.

La destruction garantie des informations confidentielles n'est possible qu'à l'aide de dispositifs spéciaux - les déchiqueteurs. Initialement, les destructeurs (de l'anglais to shredd - écraser, déchiqueter) étaient des dispositifs de destruction d'informations sur support papier, qui déchiquetaient mécaniquement les documents en cours de destruction, ce qui rendait les informations illisibles. Aujourd'hui, ce concept est interprété plus largement et les destructeurs sont également appelés dispositifs matériels et logiciels permettant de détruire des informations sur des supports magnétiques.

Les destructeurs matériels sont indispensables dans les situations de suppression rapide, voire d'urgence, de données, car ils détruisent instantanément les informations. De tels broyeurs vous permettent d'éliminer rapidement les CD inutiles et de supprimer des informations, par exemple des disquettes ZIP, ainsi que de nettoyer le disque dur d'un ordinateur en état de marche de toutes les données, de détruire les informations sur les serveurs, de supprimer les données d'un ordinateur portable, etc. Les destructeurs de matériel sont nécessaires à de nombreuses structures commerciales, gouvernementales et militaires, à la fois pour la destruction rapide de données compromettantes dans des situations critiques et pour la suppression systématique des données sur des supports défaillants ou mis hors service. Les destructeurs de logiciels effacent soigneusement les données conformément à l'un ou l'autre algorithme de destruction d'informations et sont indispensables pour la destruction fiable des informations confidentielles et des données personnelles d'un disque dur avant de vendre l'ordinateur, de le restituer à l'employeur, de le transférer entre de mauvaises mains ou l'écrire. En règle générale, une opération similaire est effectuée sur les disques durs, bien que certaines applications soient garanties de supprimer les informations d'autres supports. De plus, il est utile de nettoyer les données à l'aide de destructeurs de logiciels pour effacer complètement un système d'exploitation infecté par d'éventuels virus cachés et modules de logiciels espions avant de le réinstaller. La suppression complète de toutes les données du disque dur dans une telle situation permet non seulement de se débarrasser des données inutiles et nuisibles, mais entraîne également une augmentation des performances de l'ordinateur. Par conséquent, cela ne ferait de mal à aucun utilisateur d’avoir un destructeur de logiciels dans son arsenal.

Broyeurs de matériel

Selon plusieurs experts en sécurité, les logiciels ne garantissent pas une fiabilité à 100 % dans la destruction des données. Théoriquement, même après avoir effacé à plusieurs reprises un disque conformément à l'un ou l'autre algorithme, il reste une chance de restaurer des informations individuelles à l'aide d'un équipement spécial. Par conséquent, l'utilisation de destructeurs de matériel est considérée comme obligatoire pour la destruction de données hautement sensibles dans les structures gouvernementales et militaires. Par exemple, en Angleterre, les organismes gouvernementaux recommandent la destruction physique des disques durs et réglementent même la taille et le poids du marteau qui doit être utilisé pour briser le support d'informations s'il est nécessaire de détruire des données ou après avoir remplacé le disque dur par un nouveau. un. Et au Pentagone, pour détruire les données hautement sensibles, les médias sont détruits par démagnétisation et exposition à des températures élevées.

Par rapport aux logiciels, les destructeurs matériels vous permettent de détruire les informations presque instantanément. Par conséquent, ils s’avèrent indispensables dans les situations critiques lorsqu’il existe un risque de fuite, de divulgation ou de vol d’informations et il est bien plus important de détruire rapidement des informations compromettantes ou autres informations sensibles que de les laisser tomber entre de mauvaises mains. Dans de tels cas, un destructeur de matériel, même en l'absence de l'utilisateur, supprimera rapidement, efficacement et silencieusement toutes les informations confidentielles de l'ordinateur, qui pourront ensuite être restaurées à partir d'une copie de sauvegarde.

En plus des cas d'urgence, une suppression rapide des informations est nécessaire lors de la destruction d'un grand nombre de supports de stockage, par exemple des supports amovibles défaillants ou d'anciens disques durs devenus inutiles après la mise à niveau du parc informatique d'une grande entreprise - en effectuant la même opération avec un destructeur de logiciels sera long et fastidieux. En règle générale, les destructeurs de logiciels se concentrent sur la destruction des informations des disques durs, tandis que les données à détruire peuvent être stockées sur divers supports amovibles, dont les informations sont plus faciles et plus pratiques à supprimer à l'aide d'un destructeur matériel.

Basés sur le principe de la destruction de l'information, les destructeurs de matériel proposés sur le marché russe peuvent être divisés en deux groupes. Le premier comprend des dispositifs qui effacent les informations des disques à l'aide d'un champ magnétique et ne détruisent pas les supports au niveau physique (Fig. 1), ce qui permet, par exemple, de réutiliser les disques durs après reformatage à l'aide d'un équipement spécial. Le deuxième groupe comprend les dispositifs qui entraînent des dommages mécaniques aux supports de stockage, qui ne peuvent plus être utilisés après un tel traitement. Le coût des destructeurs matériels est beaucoup plus élevé que celui des logiciels, ils sont donc principalement destinés aux organisations militaires, gouvernementales et commerciales.

Riz. 1. Photographies de la surface du disque dur avant (a) et après (b) traitement par impulsion électromagnétique avec le dispositif « Stack » : 1 - bord extérieur du disque dur ; 2 - défauts de surface de la plaque magnétique ; 3 - marquage des secteurs du disque dur

Broyeurs utilisant le principe physique d'exposition à un champ magnétique

La liste des appareils sur le marché russe qui effacent des informations à l'aide d'un champ magnétique est assez longue. Les plus connus sont les broyeurs de la série « Raskat » de la société « New Electronic Technologies » (http://www.runtex.ru/), « ABS » de la société Nero (http://www.nero.ru/ ), et « Stack » de la société « Anna" (http://www.zaoanna.ru/), ainsi qu'un groupe d'appareils de la société "Computer Service Devices" (http://www.kcy.info /) - Voir le tableau. Ces appareils permettent de détruire des données sur différents types de supports magnétiques en quelques dixièmes de seconde : disques durs (y compris ceux utilisés au moment de l'effacement), disquettes, bandes streamer, lecteurs de la famille Zip, cassettes audio et vidéo et autres supports magnétiques. périphériques de stockage. Certains appareils proposés sur le marché sont connectés ou intégrés à l’ordinateur du client (Fig. 2), d’autres sont conçus pour détruire les informations des supports lors du transport ou du stockage.

Dans la plupart de ces broyeurs, on distingue trois blocs principaux : un module de stockage de charges, une chambre d'effacement et un module de contrôle. Dans le module de stockage de charges, la charge nécessaire à l'effacement des informations s'accumule, ce qui prend environ 2 à 4 s. Après cela, l'appareil est prêt à être détruit, et s'il y a de l'énergie électrique sous cette forme, il peut rester sous cette forme aussi longtemps que vous le souhaitez - jusqu'à ce que le signal correspondant soit reçu. Après l'arrivée du signal, les données sur le support de stockage sont détruites sous l'influence d'une impulsion de champ magnétique dans la chambre d'effacement (différentes versions de caméra sont utilisées pour différentes modifications d'appareils). Quant aux ordinateurs personnels, les caméras, comme l'ensemble de l'unité, sont intégrées au boîtier du PC de manière à ne pas interférer avec le placement d'autres composants matériels (Fig. 3).

Riz. 2. Vue générale de l'appareil « Module » de la série « Raskat » (peut être utilisé comme appareil séparé ou intégré dans un boîtier PC)

Riz. 3. Option d'installation des modèles de coffres-forts d'information NSA2.2km et NSA2.4km dans l'unité système informatique

Le module de contrôle est conçu pour accepter les commandes, les traiter conformément à un algorithme donné et démarrer le processus de destruction des données. Dans la version la plus simple, la commande d'effacement est émise en appuyant sur un bouton intégré à l'appareil. Il est également possible d'utiliser un bouton déporté situé à distance, par exemple au niveau d'un poste de sécurité. De plus, il peut être possible de déclencher l'appareil lorsqu'une commande est émise depuis le porte-clés radio. Généralement, deux types de porte-clés sont utilisés : standard (fonctionne jusqu'à une distance de 50 m dans la zone de visibilité directe) et renforcé (permet non seulement d'allumer le produit à une distance allant jusqu'à 1 km dans la zone de visibilité directe). zone de visibilité directe, mais aussi pour recevoir la confirmation du passage du commandement). De plus, un signal est fourni en cas d'accès non autorisé au support de stockage (si un accès personnel autorisé au support de stockage est requis, une clé d'accès spéciale doit être utilisée). Si nécessaire, le module de contrôle peut être connecté à des détecteurs de mouvement ou à d'autres capteurs de sécurité.

Broyeurs utilisant le principe d'action mécanique

La liste de ces broyeurs de développeurs russes est petite, et parmi les plus connus et éprouvés, seul le périphérique Unidisk de la société du même nom peut être mentionné (http://www.unidisk.ru/).

Cet appareil est conçu pour détruire les données des disques durs des PC et des serveurs en cours d'exécution. L'« unidisque » est monté dans le boîtier de l'unité système, tandis que le disque dur situé dans l'appareil fonctionne en mode normal. A la réception d'une impulsion de commande, le broyeur se déclenche : un de ses mécanismes heurte avec une force énorme le capot du disque dur, le transperce et provoque des dommages physiques irréparables sur le disque dur (un trou traversant d'un diamètre de 5 mm avec déformation du géométrie des plaques - Fig. 4). Le signal peut être envoyé depuis une télécommande ou par commande depuis un téléphone, de plus, le signal peut être une commande provenant de capteurs qui se déclenchent à l'ouverture du boîtier.

Riz. 4. Disque dur détruit par le périphérique Unidisk

Ce groupe de destructeurs comprend également des modèles de destructeurs de CD/DVD de développeurs occidentaux, qui vous permettent de vous débarrasser rapidement des CD et DVD inutiles. Actuellement, il existe de nombreux modèles de tels broyeurs proposés sur le marché, qui diffèrent les uns des autres par la manière dont ils détruisent les informations et par leurs performances. Certains se limitent à détruire les informations des disques en endommageant leur surface, tandis que d'autres détruisent physiquement les disques, les transformant en petites puces.

Les plus largement disponibles sur le marché sont les modèles de bureau, qui sont de petite taille (l'appareil tient sur le bureau) et donc idéaux pour les petits bureaux et organisations. En règle générale, ces broyeurs sont capables de détruire les informations de 15 à 30 CD en une minute. Des exemples de destructeurs compacts incluent le destructeur de DVD/CD Alera, le Norazza Data Destroyer, le Logicube CD Destroyer et des modèles similaires. Dans ce cas, par exemple, le destructeur de DVD/CD Alera (Fig. 5) ne nécessite que 2 secondes pour détruire les informations sur un disque.

Riz. 5. Destructeur de DVD/CD Alera

Les grandes entreprises qui utilisent beaucoup de disques DVD/CD devraient prêter attention aux appareils plus puissants, dotés de performances élevées et capables de détruire un grand nombre de disques. Parmi ces appareils figurent le déchiqueteur de DVD/CD Alera Plus XC (Fig. 6) d'Alera Technologies et le déchiqueteur de disques Primera DS-360 (Fig. 7) de Primera Technology. Tous deux détruisent physiquement les CD et les DVD (il faut environ 7 secondes pour détruire un disque) et peuvent également être utilisés pour détruire des cartes de crédit et de petites quantités de papier (jusqu'à cinq feuilles).

Riz. 6. Destructeur de DVD/CD Alera Plus XC

Riz. 7. Déchiqueteuse à disques Primera DS-360

Destructeurs de logiciels

Pour la destruction programmatique des informations, un grand nombre de destructeurs sont proposés sur le marché, utilisant différents algorithmes d'effacement de données et caractérisés par une fiabilité (niveau de secret) et une vitesse différentes. Tous les algorithmes de suppression d'informations sont basés sur une réécriture répétée d'informations dans des secteurs du disque dur et prévoient l'écriture de certaines valeurs fixes ou nombres aléatoires dans chaque octet de chaque secteur du disque dur - dans différents algorithmes, cette opération est effectuée à partir d'un à 35 fois. Par exemple, la norme nationale américaine du ministère de la Défense DoD 5220.22-M (E) implique l'enregistrement de nombres aléatoires lors du premier passage, de nombres supplémentaires à ceux enregistrés lors du passage précédent lors du deuxième et de nombres aléatoires lors du troisième. Selon la méthode de Bruce Schnair, lors du premier passage, la combinaison de bits « 00 » est écrite dans l'emplacement des données, lors du second « 11 », et lors des cinq passages suivants, des nombres aléatoires sont écrits. Dans le célèbre algorithme de Peter Gutman, considéré comme l'un des plus fiables, toutes les combinaisons de chiffres connues sont écrites tour à tour à la place des données détruites (un total de 35 passes sont effectuées). En conséquence, l'exécution de cet algorithme prendra 7 fois plus de temps que l'effacement des données sur le même disque à l'aide de l'algorithme de Bruce Schnair, et environ 15 fois plus que l'utilisation de la norme DoD 5220.22-M (E) du ministère américain de la Défense.

Le niveau de secret fourni par le destructeur est déterminé par l'algorithme sélectionné et le nombre de passes - avec une augmentation du nombre de passes, le degré de fiabilité de la suppression des informations augmente et en même temps les coûts de temps augmentent. Classiquement, on peut distinguer plusieurs niveaux de secret de destruction des données : le plus bas (les données sont écrasées en 1 passe), faible (3 passes), moyen (6 passes), élevé (7 passes) et le plus élevé (35 passes). Pour assurer la destruction des informations confidentielles, dans la plupart des cas sept passes sont considérées comme suffisantes, et seule la destruction d'informations hautement classifiées dans des organisations traitant de secrets d'État, militaires ou commerciaux nécessite l'utilisation de la méthode de Peter Gutman. De plus, pour lire des données « obstruées » même à la suite de trois passages avec les broyeurs les plus simples, un équipement coûteux sera nécessaire, de telles mesures sont donc tout à fait suffisantes, à moins, bien sûr, que les données n'intéressent les détectives professionnels.

Il convient de garder à l’esprit que la destruction de données avec un destructeur est une opération fastidieuse qui peut prendre de plusieurs heures à plusieurs jours. La durée de l'opération dépend directement de la méthode d'effacement des données et de la taille du disque, et plus la méthode est fiable, plus la procédure est longue. Ainsi, les destructeurs de logiciels ne seront pas en mesure d'aider dans les situations où une destruction rapide des données est requise.

La suppression garantie des informations des supports magnétiques peut être réalisée de différentes manières. Vous pouvez utiliser l'utilitaire Cipher inclus avec Windows 2000 et XP. Son objectif principal est de crypter les dossiers et les fichiers, cependant, lorsqu'il est lancé avec la clé /w:Path, cet utilitaire vous permet de supprimer les données des sections de volume inutilisées sans possibilité de les restaurer en les écrasant une seule fois par des informations aléatoires. La fiabilité d'une telle suppression est faible, mais tout à fait suffisante pour la destruction d'informations non classifiées. Vous devrez exécuter l'utilitaire depuis la ligne de commande, ce qui n'est pas très pratique. Cependant, l'utilitaire Cipher est inclus avec Windows, ce qui signifie que vous n'avez pas à le payer ni à le télécharger. Cette option peut donc être une bonne solution, bien que peu pratique, pour les utilisateurs à domicile.

La suppression garantie des informations est également assurée par un certain nombre de programmes de configuration et d'optimisation de Windows (System Mechanic, Magic Tweak, etc.), cependant, le niveau de fiabilité d'une telle destruction de données est différent dans chaque package. Pour vous repérer, vous devez faire attention aux algorithmes impliqués et au nombre de passes lors de l’effacement des informations. Très probablement, cette option sera tout à fait suffisante pour les utilisateurs ordinaires, mais inacceptable pour la destruction d'informations classifiées.

Les utilitaires de destruction sécurisée des données sont souvent inclus dans les packages conçus pour protéger les informations confidentielles, tels que StrongDisk Pro et Acronis Privacy Expert Suite. Le module Burner inclus dans StrongDisk Pro efface l'espace disque libre en remplissant les zones du disque avec des données aléatoires. Et le package Acronis Privacy Expert Suite contient plusieurs modules divers pour une destruction garantie des données.

Et enfin, il existe des programmes de déchiquetage spécialisés dont la tâche principale est précisément de détruire les données. La variété des destructeurs de logiciels sur le marché est énorme : les applications varient en termes de niveau de fiabilité de destruction des données, peuvent être payantes ou gratuites, se limitent à la suppression d'informations confidentielles uniquement des disques durs ou permettent une destruction supplémentaire d'informations sur d'autres types de supports magnétiques. Le nombre de situations dans lesquelles il est nécessaire d'utiliser un tel programme est tout aussi important. Lors du choix de l'application optimale, vous devez prendre en compte le niveau de confidentialité requis, les performances du destructeur, la facilité d'utilisation pour une tâche spécifique, la liste des supports de stockage pris en charge et le coût, il est donc tout simplement impossible de nommer les meilleures solutions.

Dans cet article, nous examinerons une solution complète pour garantir la confidentialité et la sécurité sur un ordinateur - la suite Acronis Privacy Expert - et plusieurs programmes de destruction, en essayant de couvrir différentes situations et de prendre en compte les intérêts des différents groupes d'utilisateurs. Grâce à ces broyeurs, les structures commerciales peuvent protéger leurs rapports financiers à distance, diverses données statistiques, analytiques et autres sur l'entreprise contre tout accès non autorisé (ce qui est nécessaire, par exemple, avant d'écrire des médias contenant des informations), et les utilisateurs privés peuvent protéger une variété de informations personnelles (ceci est obligatoire, par exemple, en cas de vente d'un ancien disque dur).

BCWipe 3.07

Développeur: Jetico, Inc.

Taille de la distribution : 2,59 Mo

Prix : 39,95 $

Exécution : Windows 95/98/Me/NT/2000/XP/2003 Server

L'ensemble d'utilitaires BCWipe est une solution complète pour garantir la suppression des informations confidentielles des disques durs conformément à la norme américaine DoD 5200.28-STD ou, dans le cas d'informations très sensibles, à l'algorithme de Peter Gutman. Si vous le souhaitez, vous pouvez concevoir et utiliser vos propres schémas d'effacement de données en ajustant le nombre de passes et en définissant les structures binaires impliquées dans chaque passe (Fig. 8). Compte tenu de la prise en charge par l'application d'algorithmes avec le plus haut niveau de secret, de la possibilité de développer vos propres algorithmes, ainsi que des larges perspectives d'optimisation de la destruction des données, BCWipe peut être considérée comme la solution la plus performante pour les entreprises et les agences gouvernementales.

Riz. 8. Création d'un algorithme personnalisé dans BCWipe

L'application implémente probablement toutes les options possibles pour détruire les informations. Vous pouvez supprimer des fichiers et des dossiers tout en détruisant simultanément certaines informations du disque (Supprimer avec effacement) en sélectionnant la commande appropriée dans le menu contextuel de l'Explorateur Windows (Fig. 9). Pour éliminer les traces de données précédemment supprimées, il est possible de libérer de l'espace disque libre (Wipe free disk space - Fig. 10). L'effacement des fichiers d'échange vous aidera à vous débarrasser des données cachées dans le fichier d'échange, où le système d'exploitation peut enregistrer des parties de fichiers précédemment ouverts par les programmes d'application. Avant de vendre ou de transférer un disque dur, il est pratique d’utiliser la fonction Effacer tout un disque dur. De plus, BCWipe a la capacité d'effacer les « fins de fichiers » (l'espace disque depuis la fin d'un fichier jusqu'au dernier cluster utilisé par ce fichier) et d'effacer les entrées de répertoire (l'espace disque réservé où le système de fichiers stocke les noms de fichiers et les attributs).

Riz. 9. Supprimer des fichiers tout en effaçant simultanément leurs données correspondantes dans BCWipe

Riz. 10. Nettoyer l'espace disque libre dans BCWipe

BCWipe offre de nombreuses opportunités pour optimiser le processus de destruction des données pour une situation spécifique. L'utilisateur peut définir clairement ce qui doit être effacé et dans quels cas ; des restrictions claires peuvent être définies sur des dossiers individuels dans lesquels les informations changent rarement, de sorte qu'un effacement régulier des données n'est pas nécessaire (cela est particulièrement vrai pour des opérations aussi longues, telles que , par exemple , nettoyer les « fins de fichiers »). Certaines opérations du programme peuvent être automatisées. Ainsi, vous pouvez régulièrement détruire les informations du fichier d'échange, écraser l'espace libre, effacer la liste des fichiers récemment utilisés, effacer les dossiers système Windows spéciaux au démarrage du système et certains dossiers utilisateur à un jour et une heure spécifiques, etc. L'utilitaire de cryptage des fichiers d'échange offre une protection supplémentaire des données, ce qui est utile lorsque vous travaillez avec des informations très sensibles, et en utilisant le module BestCrypt, vous pouvez activer le cryptage de toutes les données utilisateur : fichiers individuels, messages électroniques, bases de données, etc. BestCrypt utilise des algorithmes de cryptage bien connus tels que Blowfish, Twofish, GOST 28147-89 et Rijndael. La visionneuse de fichiers intégrée vous permet de vérifier le contenu des fichiers après la procédure d'effacement pour garantir la fiabilité de l'opération - ceci est particulièrement important lorsque vous expérimentez des algorithmes personnalisés de destruction de données.

WipeDrive 3.1.1

Développeur : WhiteCanyon

Taille de la distribution : 2,22 Mo

Mode de distribution : shareware

Prix : Wipe Drive et Media Wiper – 39,95 $, Wipe Drive Pro et Media Wiper – 99,95 $

Exécution : Windows 3.x/95/98/Me/NT/2000/XP

L'utilitaire WipeDrive est une solution pratique pour supprimer complètement et relativement rapidement toutes les données, y compris les fichiers du système d'exploitation, les fichiers de programme et toute autre donnée des disques durs sans possibilité de récupération. Le module MediaWiper inclus dans la livraison (Fig. 11) vous permet en outre de détruire les données de supports amovibles tels que des disquettes, des disques USB, des disques Zip, etc. Grâce à l'assistant intégré qui contrôle entièrement le processus de destruction des données, vous pourra travailler avec le programme même pour les débutants. Par conséquent, WipeDrive peut être recommandé comme outil efficace pour détruire les données avant de vendre (transférer) un ordinateur ou simplement avant de réinstaller un système d'exploitation infecté par des virus et/ou des modules de logiciels espions pour une large catégorie d'utilisateurs - des agences commerciales et gouvernementales aux utilisateurs particuliers, d'autant plus que le programme est disponible en différents types versions payantes : WipeDrive & MediaWiper et WipeDrive Pro & MediaWiper. Ce dernier diffère en ce qu'il prévoit l'utilisation du package sur un nombre illimité d'ordinateurs, à condition que le programme ne s'exécute pas sur plusieurs ordinateurs en même temps.

Riz. 11. Destruction d'informations à l'aide de MediaWiper

WipeDrive prend en charge les disques durs de n'importe quelle taille (IDE ou SCSI) et vous permet de détruire les données conformément à divers algorithmes qui offrent différents niveaux de confidentialité et diffèrent par la vitesse de suppression des informations. Par défaut, l'option la plus rapide pour écraser les données en un seul passage avec des valeurs aléatoires est sélectionnée, ce qui dans certains cas est tout à fait suffisant pour supprimer des informations ordinaires (mais pas des informations confidentielles : mots de passe, numéros de carte de crédit, etc.) par les utilisateurs à domicile. Cependant, toute autre méthode prise en charge peut être installée, notamment les normes américaines DoD 5220.22-M, Army AR380-19, Air Force 5020, HMG IS5, NAVSO P-5239-26, NCSC-TG-025, Canadian OPS-II, German VSITR. et russe GOST P50739-95. De plus, le programme offre la possibilité d'utiliser ses propres algorithmes d'effacement de données.

Acronis Privacy Expert Suite 9.0

Développeur : Acronis

Taille de la distribution : 45,2 Mo

Mode de distribution : shareware

Prix : 499 roubles.

Exécution : Windows 98 SE/Me/NT/XP/2003 Server

L'objectif principal d'Acronis Privacy Expert Suite est d'assurer la sécurité et la confidentialité du travail sur un ordinateur, et la possibilité de détruire les informations, qui sont intéressantes du point de vue de cet article, n'est qu'une de ses fonctions supplémentaires. Néanmoins, nous avons jugé nécessaire d'inclure cette application dans l'examen, car en termes de prix et de capacités garanties de suppression de données, Acronis Privacy Expert Suite a fière allure même dans le contexte de destructeurs spécialisés, et la présence d'une interface en russe rend le programme encore plus attractif tant pour les structures commerciales que pour les utilisateurs domestiques.

Le programme met en œuvre trois domaines typiques des destructeurs de logiciels : suppression garantie de répertoires et de fichiers spécifiés (le module « Shredder » - Fig. 12), encrassement des données précédemment supprimées sur l'ensemble du disque en une seule fois ou dans ses sections individuelles avec formatage simultané (le « Module "Nettoyage de disque")) et écrasement des données dans le fichier d'échange (module "Nettoyage du fichier d'échange"). L'effacement est effectué selon huit méthodes différentes de destruction d'informations qui répondent aux normes nationales les plus connues, dont les normes américaines DoD 5220.22-M, NAVSO P-5239-26 (RLL) et NAVSO P-5239-26 (MFM), VSITR allemand, GOST P50739 -95 russe, ainsi que les algorithmes de Bruce Schneier et Peter Gutman.

Riz. 12. Suppression garantie des fichiers et dossiers spécifiés dans Acronis Privacy Expert Suite

O&O SafeErase 2.0

Développeur: O&O Software GmbH

Taille de la distribution : 5,45 Mo

Mode de distribution : shareware

Prix : 29,95 $

Exécution : Windows NT 4.0/2000/XP/2003

Le programme de déchiquetage O&O SafeErase est une solution fiable et pratique pour garantir la destruction d'une grande variété d'informations, y compris des informations confidentielles, de votre disque dur. L'utilisateur a le choix entre cinq méthodes de suppression de données, différant par les algorithmes impliqués et le nombre de passes et offrant finalement différents niveaux de secret. Le plus rapide et le moins fiable d’entre eux consiste à effacer les données en les écrasant une fois par des valeurs aléatoires. Une plus grande fiabilité est assurée par les normes nationales américaines du ministère de la Défense DoD 5220.22-M (E) et DoD II et la norme allemande BSI (Bundesamt für Sicherheit in der Informationstechnik) soutenue par le programme. La plus haute sécurité requise pour la destruction des documents classés « Top Secret » est assurée par une méthode basée sur l'algorithme de Peter Gutman et réalisée en 35 passes.

L'utilisation du programme est extrêmement simple : soit détruisez immédiatement les données, par exemple depuis l'Explorateur Windows, en sélectionnant la commande correspondante qui apparaît après l'installation de l'application dans le menu contextuel (Fig. 13), soit videz la Corbeille une fois le travail terminé (Fig. 14). De plus, il est possible d'effacer complètement le disque grâce à la fonction O&O TotalErase, pratique pour préparer rapidement le disque à la vente ou au transfert entre de mauvaises mains. Compte tenu de l'extrême simplicité de travail avec le programme, combinée à un large éventail de méthodes offrant différents niveaux de fiabilité pour la suppression des données, et à un prix abordable, le programme s'avère très attractif pour un large éventail d'utilisateurs, principalement pour les structures commerciales et les particuliers.

Riz. 13. Supprimer les données de l'Explorateur Windows

Riz. 14. Suppression des données de la corbeille

Bonne journée, cher ami!

Il n’y a aucun moyen pour un joueur d’échecs moderne d’ignorer le sujet des échecs informatiques. Plus précisément, c’est possible, bien sûr, mais le 21e siècle est après tout derrière la fenêtre. Aujourd'hui, l'épicentre de notre attention est le programme permettant de jouer au déchiqueteur d'échecs.

Quel est ce programme ?

Le nom correct du broyeur est " Broyeur", ou Broyeur– un moteur d'échecs développé par un spécialiste allemand Stefan Meyer-Kahlen

L'année de naissance du programme était 1993. Depuis lors, Shredder s'est solidement imposé sur les premières lignes de divers classements.

Shredder - vainqueur des championnats parmi les programmes d'échecs 1996 , 2003, 2010 années. Champion du monde de blitz 2002, 2003, 2004, 2005, 2007 années. Parmi les programmes, bien entendu.

Shredder est un moteur d'échecs autonome doté de sa propre interface graphique. Le moteur Shredder peut être installé sur d'autres interfaces graphiques, par exemple Arena.

Dernière version du programme – 13 . Site officiel

Je pense que cela suffit pour le concept général. Énumérez en détail les noms des championnats où Shredder a remporté , - pas besoin. Nous sommes plus intéressés par la manière dont il peut être « utilisé », dans quelle mesure il est pratique et adapté à notre niveau.

Jouer en ligne

1 . Ma première connaissance avec Shredder a eu lieu

L'image est comme ceci :

Trois niveaux de jeu - facile moyen difficile

Il existe une option : prendre le chemin du retour.

Je commence par le niveau facile

Je fais plusieurs mouvements. Il apparaît clairement que ce n’est pas tout à fait « facile ». Le programme effectue une série de mouvements assez décents. Alors la vérité fait une erreur. Et ainsi de suite jusqu'à la fin du jeu. Je joue encore un jeu. La même chose, une sorte de méthode irrégulière.

Il a gagné les deux matchs, mais dans l’ensemble il joue bien, je le noterais à 2 voire 1 catégorie.

Niveau moyen

Le premier lot a été versé dans une seule porte. Dans le second, il a obtenu une mauvaise ouverture, a sacrifié un échange pour des occasions d'attaque douteuses, puis a trouvé une autre astuce tactique. L'ordinateur a soudainement flotté. J'ai gagné le jeu.

J'ai conclu que le programme vise à obtenir la supériorité matérielle. À plusieurs reprises, j'ai attrapé des pions et des échanges douteux.

En général, le verdict est le suivant : au niveau moyen, le moteur joue en candidat, et peut-être même en maître.

Niveau difficile

Au début, je pensais que cela ne servait à rien d’essayer. Le cas échéant moyen il portait à peine ses pieds, puis dur et il n'y a rien à attraper.

Cependant, à ma grande surprise, Shredder joue à peu près au même niveau en dur qu'en médium. Cependant, pour une évaluation plus précise, il faudrait jouer à une douzaine de jeux. Essayez-le vous-même.

2 . Pour la pureté de l'expérience, j'ai décidé de tester Shredder sur un autre site.

L'interface est la même, une à une. À mon grand étonnement, au niveau moyen j'ai sorti le broyeur "sous l'écrou" . Même chose pour la simplicité.

Une chose étrange se produit : Schroeder joue-t-il avec des forces différentes sur différents sites ? Ou peut-être que la force de mon jeu change avec la vitesse de la voiture ?

Bref, il y a encore une certaine confusion avec les niveaux de jeu. Les réponses ont été trouvées lorsque j'ai téléchargé le programme sur mon ordinateur.

Mais ce n’est pas l’essentiel. Interface trop primitive et peu d'options . Et j'ai décidé de chercher où je peux télécharger Shredder sur mon ordinateur.

Installation sur un ordinateur

La version complète du programme est payante.

Afin d'évaluer les capacités de Shredder, vous pouvez télécharger la version shareware. J'ai téléchargé . On l'appelle Déchiqueteuse Classique 3

Il a été téléchargé et installé sans problème. Interface russe ! Super.

Ouais, c'est là le problème. Une période d'essai de 30 jours est prévue. Essai gratuit. On ne sait toujours pas ce qui se passera après cette période, quelles options resteront et si le programme fonctionnera.

L'interface est assez conviviale et compréhensible. Dans votre langue maternelle, après tout.

J'ai immédiatement trouvé ce que je voulais. À savoir la possibilité de définir le niveau en termes numériques. J'aime la note :

Pour commencer, j'ai demandé 1800 (j'en ai environ 2300). J'ai joué à un jeu. Joue à peu près au niveau de cette note. Peut-être même un peu plus fort que les vrais joueurs avec une telle note. Cela semblait être le cas.

Comme je l'ai déjà dit, j'ai eu l'impression que Shredder, à un niveau moyen, joue selon une sorte de rythme irrégulier - une série de mouvements forts, puis de mouvements faibles. De plus, il est possible de visualiser les tactiques, ce qui est assez étrange pour un programme informatique.

Cependant, je pense qu’il est préférable que vous essayiez vous-même ; mon avis peut s’avérer trop subjectif, voire erroné.

Je vais brièvement passer en revue d'autres possibilités. Broyeur Classique 3, ce qui m'a semblé le plus intéressant et utile :

Options utiles

Onglet Fichier

Onglet Commandes

- Proposez un tirage au sort. Dans les versions en ligne avec lesquelles nous avons commencé aujourd'hui, il est impossible de proposer un tirage au sort. Nous devons utiliser cette position pour découvrir les rois. C'est très inconfortable.

Onglet Niveaux

- Réglage du contrôle du temps. Sélectionnez des contrôles blitz standard ou configurez vous-même les contrôles.

- J'ai déjà parlé plus haut de la limitation de force et du choix de la notation.

Onglet Mode

- Possibilité d'analyse de position et de jeu

- De plus, vous pouvez modifier les paramètres de l'interface : la forme des pièces, le design du plateau, etc.

Par exemple ceci :

Ou encore ceci :

Si vous le souhaitez, vous pouvez télécharger des versions plus avancées du programme Shredder. Via des torrents ou autre chose.

Je ne me suis pas fixé un tel objectif et je m'abstiendrai de donner des conseils à cet égard. Puisque votre humble serviteur est un joueur d'échecs et qu'il est prêt à conseiller uniquement ce que je comprends.

Oui, j'ai presque oublié. Pourquoi le broyeur joue-t-il avec une force différente selon les sites ?

je suppose que C'est juste que les administrateurs définissent différents niveaux dans le programme lui-même. . Par exemple, sur un site, le niveau moyen est réglé sur 1 800, sur un autre, sur 2 200.

Ainsi, pour un jeu confortable, vous devrez également sélectionner un site avec des paramètres Shredder qui vous conviennent.

D'où la conclusion : Il est beaucoup plus facile de télécharger le programme et de l'utiliser, comme on dit, avec toutes les commodités.

Merci de votre intérêt pour l'article.

Si vous l'avez trouvé utile, procédez comme suit :

- Partagez avec vos amis en cliquant sur les boutons des réseaux sociaux.

- Écrivez un commentaire (en bas de page)

- Abonnez-vous aux mises à jour du blog (formulaire sous les boutons des réseaux sociaux) et recevez des articles par e-mail.