Sans fil Technologie de réseau utilisé pour connecter deux appareils ou plus et permet la communication via des points d’accès pour transmettre des signaux. n'est rien de plus qu'un réseau qui connecte plusieurs ordinateurs pour envoyer et recevoir des données. Les ordinateurs doivent avoir une connexion sans fil adaptateurs réseau pour se connecter aux points d'accès. La mise en place d'un réseau sans fil garantit la transmission des données, qui s'effectue par voie hertzienne, et la connexion des appareils s'effectue sans utilisation de connexions par câble. Le terme « sans fil » couvre non seulement le Wi-Fi, dont il a déjà été question à plusieurs reprises sur ce site, mais également tous les types de technologies et d'appareils sans fil, y compris les communications cellulaires et BlueTooth. Réunissez tous les appareils équipés d'un module sans fil - ordinateurs avec adaptateurs sans fil, accessoires informatiques ( souris sans fil, clavier sans fil, télécommandes télécommande, routeurs sans fil, sans fil cartes réseau), TV, tablette, ordinateur portable, smartphone, webcam, etc.

Les connexions sans fil s'effectuent par voie hertzienne à l'aide d'ondes électromagnétiques (radiofréquences, infrarouge, satellite). Tous appareils modernes travailler avec des gens populaires systèmes d'exploitation, tels que Windows XP, Windows 7, Mac OS, Linux, fonctionnent avec les réseaux sans fil.

Exister différentes manières les paramètres du réseau sans fil, appelés « topologie » ou « architecture » et les quatre principaux types de normes de radiofréquence pour les réseaux sans fil : 802.11, 802.11a, 802.11b, 802.11g. Les principales différences entre eux résident dans la vitesse de connexion (802.11 et 802.11b sont les plus lentes, respectivement 1 à 2 Mbps et 5,5 à 11 Mbps). Le taux de transfert de données réel dépend du nombre et de la taille des barrières physiques au sein du réseau et des éventuelles interférences avec les transmissions radio.

Par l’ampleur de la zone couverte réseau sans fil sont divisés en quatre types principaux.

Sans fil réseaux personnels(POÊLE).

Il s'agit de petits réseaux, connectant généralement deux appareils, par exemple deux smartphones, un téléphone et un casque, ou un smartphone et un ordinateur portable. Un exemple est Bluetooth.

Réseaux locaux sans fil (WLAN).

Les WLAN assurent des communications sans fil sur une zone ou un groupe de bâtiments (entreprises) relativement restreint en utilisant des ondes radio ou des signaux infrarouges. Les réseaux connectent et relient un nombre illimité d'ordinateurs et d'ordinateurs portables, ce qui relie les personnes qui utilisent ces ordinateurs. Visages à l'intérieur groupe de travail connectés via les réseaux locaux. Un exemple d’un tel réseau est le Wi-Fi, qui fournit un accès à Internet. Il existe des réseaux locaux sans fil dont les nœuds sont situés à des distances supérieures à 12 500 km (stations spatiales et centres orbitaux). Ces réseaux sont également classés comme locaux.

Réseaux métropolitains sans fil (MAN)

Il ne s'agit pas d'un seul, mais de toute une série de réseaux locaux connectés entre eux). Un exemple de MAN est Wimax (Yota). De nombreux réseaux locaux sont interconnectés

Mondial Réseaux WAN (Large Réseau local), qui facilitent la communication entre les personnes par courrier électronique. Aujourd'hui E-mail est devenu le moyen le plus simple et le moins cher de transférer des informations entre utilisateurs. Sans fil réseaux mondiaux les communications couvrent de vastes zones géographiques (le plus populaire est Internet).

Développement réseaux wifi est unique et exceptionnel dans le monde de la technologie. Ils sont faciles à installer et peu coûteux, la configuration d'un réseau sans fil ne prend pas beaucoup de temps, mais avec leur aide, vous pouvez utiliser Internet via des ordinateurs et des téléphones portables (si vous disposez de routeurs). Leur avantage principal et le plus important est l’absence de fils. L'inconvénient des réseaux sans fil est la menace sécurité des informations, parce que Les signaux radiofréquences sont transmis dans des limites qui, volontairement ou involontairement, peuvent être interceptées.

Je décris en détail comment configurer des réseaux locaux sans fil et Internet sur votre ordinateur portable ou votre ordinateur avec Windows 7 ou XP dans les articles de ce blog, alors lisez et abonnez-vous aux actualités du blog - beaucoup de choses intéressantes vous attendent !

Problèmes et applications des réseaux locaux sans fil

Les réseaux locaux sans fil (WLAN) constituent dans certains cas une solution préférable à un réseau filaire, et parfois tout simplement la seule possible. Dans un WLAN, le signal se propage à l'aide d'ondes électromagnétiques haute fréquence.

L'avantage des réseaux locaux sans fil est évident : ils sont plus faciles et moins coûteux à déployer et à modifier, puisque l'ensemble de l'infrastructure câblée encombrante s'avère redondante. Un autre avantage est d’assurer la mobilité des utilisateurs. Cependant, le principal problème réside dans l'environnement sans fil instable et imprévisible, tel que les interférences provenant de divers appareils ménagers et autres systèmes de télécommunications, les interférences atmosphériques et les réflexions des signaux.

Les réseaux locaux sont avant tout des réseaux de bâtiments, et la propagation d'un signal radio à l'intérieur d'un bâtiment est encore plus difficile qu'à l'extérieur.

Les techniques d'étalement du spectre aident à réduire l'impact des interférences sur le signal souhaité, et les protocoles de correction d'erreur directe (FEC) et de retransmission de trames perdues sont largement utilisés dans les réseaux sans fil.

Une répartition inégale de l'intensité du signal entraîne non seulement des erreurs binaires dans les informations transmises, mais également une incertitude dans la zone de couverture d'un réseau local sans fil. Ce problème n’existe pas dans les réseaux locaux câblés. Le réseau local sans fil n'a pas de zone de couverture précise. En fait, le signal peut être tellement affaibli que les appareils situés dans la zone de couverture prévue ne peuvent plus recevoir ou transmettre d'informations.

En figue. La figure 12.14a montre un réseau local fragmenté. L'absence de connectivité complète d'un réseau sans fil pose le problème de l'accès à un support partagé, appelé terminal caché. Le problème survient lorsque deux nœuds sont hors de portée l'un de l'autre (nœuds A et C sur la figure 12.14a) et qu'il existe un troisième nœud B qui reçoit les signaux de A et C. Supposons que dans le réseau radio utilise un réseau radio traditionnel. méthode d'accès par détection de porteuse, telle que CSMA/CD. Dans ce cas, les collisions se produiront beaucoup plus souvent que dans les réseaux filaires. Soit par exemple le nœud B en train d'échanger avec le nœud A. Il est difficile pour le nœud C de déterminer que le support est occupé, il peut le considérer libre et commencer à transmettre sa trame. En conséquence, les signaux dans la zone du nœud B seront déformés, c'est-à-dire qu'une collision se produira, dont la probabilité serait infiniment plus faible dans un réseau câblé.

La reconnaissance des collisions est également difficile dans un réseau radio parce que le signal provenant de son propre émetteur supprime considérablement le signal d'un émetteur distant et qu'il est le plus souvent impossible de reconnaître la distorsion du signal.

Dans les méthodes d'accès utilisées dans les réseaux sans fil, ils refusent non seulement d'écouter le porteur, mais aussi de reconnaître les collisions. Au lieu de cela, ils utilisent des techniques d’évitement des collisions, notamment des techniques d’interrogation.

Application station de base peut améliorer la connectivité du réseau (Fig. 12.14b). La station de base a généralement plus de puissance et son antenne est installée de manière à couvrir la zone souhaitée de manière plus uniforme et sans obstruction. En conséquence, tous les nœuds du réseau local sans fil sont capables d'échanger des données avec la station de base, qui transmet les données en transit entre les nœuds.

Riz. 12.14. Connectivité d'un réseau local sans fil : a - réseau sans fil spécialisé, b - réseau sans fil avec une station de base

Les réseaux locaux sans fil sont considérés comme prometteurs pour les applications où les réseaux filaires sont difficiles, voire impossibles, à utiliser. Domaines d'application des réseaux locaux sans fil.

Réseaux locaux domestiques. Lorsque plusieurs ordinateurs apparaissent dans une maison, organiser un réseau local domestique devient un problème urgent.

Accès résidentiel opérateurs alternatifs les communications sans accès filaire aux clients résidant dans des immeubles à appartements,

Accès dits « nomades » aux aéroports, gares, etc.

Organisation de réseaux locaux dans des bâtiments où il n'est pas possible d'installer un système de câble moderne, par exemple dans des bâtiments historiques aux intérieurs originaux.

Organisation de réseaux locaux temporaires, par exemple lors de conférences.

Extensions de réseau local. Parfois, un bâtiment d'usine, tel qu'un laboratoire ou un atelier d'essais, peut être situé séparément des autres. Le petit nombre de postes de travail dans un tel bâtiment rend extrêmement peu rentable la pose d'un câble séparé, de sorte que la communication sans fil s'avère être une option plus rationnelle.

Réseaux locaux mobiles. Si un utilisateur souhaite recevoir des services réseau tout en se déplaçant d'une pièce à l'autre ou d'un bâtiment à l'autre, alors le réseau local sans fil n'a tout simplement pas de concurrents. Un exemple classique d'un tel utilisateur est un médecin qui fait des tournées et utilise son ordinateur portable pour se connecter à la base de données de l'hôpital.

Topologies de réseaux locaux 802.11

La norme 802.11 prend en charge deux types de topologies de réseau local : de base et améliorée.

Un réseau avec un ensemble de services de base (Basic Service Set, BSS) est formé de stations individuelles, il n'y a pas de station de base, les nœuds interagissent directement les uns avec les autres (Fig. 12.15). Pour accéder au réseau BSS, une station doit terminer la procédure de connexion.

Les réseaux BSS ne sont pas des cellules traditionnelles en termes de zones de couverture, ils peuvent être situés à une distance considérable les uns des autres et peuvent se chevaucher partiellement ou totalement - la norme 802.11 laisse ici une liberté au concepteur de réseau.

Les stations peuvent utiliser un support partagé pour transmettre des données :

directement les uns aux autres au sein du même réseau BSS ;

au sein du même réseau BSS en transit via un point d'accès ;

entre différents réseaux BSS via deux points d'accès et un système distribué ;

entre le réseau BSS et le LAN filaire via un point d'accès, un système distribué et un portail

Riz. 12h15. Réseaux avec un ensemble de services de base

Dans les réseaux dotés d'infrastructures, certaines stations du réseau sont des stations de base ou, dans la terminologie 802.11, des points d'accès (AP). La station qui remplit les fonctions d'un AP est membre d'un réseau BSS (Fig. 12.16). Toutes les stations de base du réseau sont interconnectées à l'aide d'un système distribué (Distribution System, DS), qui peut être le même support (c'est-à-dire les ondes radio ou infrarouges) que le support d'interaction entre les stations, ou différent de celui-ci, par exemple filaire. . Les points d'accès ainsi que le système distribué prennent en charge le service de système de distribution (DSS). La tâche du DSS est de transmettre des paquets entre des stations qui, pour une raison quelconque, ne peuvent ou ne veulent pas communiquer directement entre elles. La raison la plus évidente d’utiliser DSS est que les stations appartiennent à différents réseaux BSS. Dans ce cas, ils transmettent 1 trame à leur brouette d'accès, qui, via le DS, la transmet au point d'accès desservant le réseau BSS avec la station de destination.

Riz. 12.16. Réseau avec une gamme de services élargie

Un réseau ESS (Extended Service Set) se compose de plusieurs réseaux BSS connectés par un environnement distribué

Le réseau ESS offre aux stations de la mobilité : elles peuvent se déplacer d'un réseau BSS à un autre. Ces mouvements sont assurés par les fonctions de la couche MAC des postes de travail et des stations de base, ils sont donc totalement transparents pour la couche LLC. Le réseau ESS peut également s'interfacer avec un LAN filaire. Pour ce faire, un portail doit être présent dans le système distribué.

Bridge en tant que prédécesseur et analogue fonctionnel d'un commutateur

Structuration du réseau logique et ponts

Pont locale réseaux(pont LAN), ou simplement pont, est apparu comme un moyen de construire de grands réseaux locaux sur un support partagé, car il est impossible de construire un réseau suffisamment grand sur un support partagé

L’utilisation d’un seul support partagé sur un réseau Ethernet entraîne plusieurs limitations très sévères :

le diamètre total du réseau ne peut excéder 2 500 m ;

le nombre de nœuds ne peut pas dépasser 1024 (pour les réseaux Ethernet sur coaxial, cette limitation est encore plus stricte).

La figure 13.1 montre la dépendance du délai d'accès au support de transmission sur la charge du réseau, obtenue pour les réseaux Ethernet, Anneau à jeton et FDDI par simulation.

Riz. 13.1. Délais d’accès aux médias pour les technologies Ethernet, Token Ring et FDDI

Comme le montre la figure, toutes les technologies présentent un modèle qualitativement identique de croissance exponentielle des délais d'accès avec l'utilisation croissante du réseau. Cependant, ils se distinguent par un seuil auquel se produit un changement brutal du comportement du réseau, lorsqu'une dépendance presque linéaire se transforme en une dépendance exponentielle abrupte. Pour toute la famille des technologies Ethernet, cela représente 30 à 50 % (l'effet des collisions est affecté), pour la technologie Token Ring - 60 % et pour la technologie FDDI - 70 à 80 %.

Les limitations résultant de l'utilisation d'un seul support partagé peuvent être surmontées en effectuant une structuration logique du réseau, c'est-à-dire en segmentant un seul support partagé en plusieurs et en connectant les segments de réseau résultants avec un dispositif de communication qui ne transmet pas de bits de données. par bits, comme un répéteur, mais base les trames puis les transmet à l'un ou l'autre segment en fonction de l'adresse de destination de la trame (Fig. 13.2)

Il faut distinguer la structuration logique de la structuration physique. Les hubs 10Base-T permettent de construire un réseau composé de plusieurs segments de câble à paire torsadée, mais il s'agit d'une structuration physique, puisque logiquement tous ces segments représentent un seul support partagé.

Le pont a longtemps été le principal type de dispositif utilisé pour structurer logiquement les réseaux locaux. Désormais, les ponts ont remplacé les commutateurs, mais comme leur algorithme de fonctionnement répète l'algorithme de fonctionnement du pont, les résultats de leur utilisation sont de même nature, ils n'en sont améliorés que du fait des performances bien supérieures des commutateurs.

En plus des ponts/commutateurs, les routeurs peuvent être utilisés pour structurer les réseaux locaux, mais ce sont des appareils plus complexes et plus coûteux, qui nécessitent également toujours une configuration manuelle, leur utilisation dans les réseaux locaux est donc limitée.

La structuration logique d'un réseau local permet de résoudre plusieurs problèmes dont les principaux sont l'augmentation de la productivité, de la flexibilité et de la sécurité, ainsi que l'amélioration de la gérabilité du réseau.

Riz. 13.2. Structuration logique du réseau

En construisant un réseau sous la forme d'un ensemble de segments, chacun d'entre eux peut être adapté aux besoins spécifiques d'un groupe de travail ou d'un service. Cela signifie une flexibilité accrue du réseau. Le processus de division d'un réseau en segments logiques peut également être considéré dans le sens inverse, comme le processus de création d'un grand réseau à partir de petits réseaux existants.

En installant divers filtres logiques sur les ponts/commutateurs, vous pouvez contrôler l'accès des utilisateurs aux ressources sur d'autres segments, ce que les répéteurs ne permettent pas. Cela améliore la sécurité des données.

Un effet secondaire de la réduction du trafic et de l’augmentation de la sécurité des données est une gestion simplifiée du réseau, c’est-à-dire une meilleure gestion du réseau. Les problèmes sont très souvent localisés au sein d’un segment. Les segments forment des domaines logiques de gestion de réseau.

Algorithme de pont transparent IEEE 802.1D

Dans les réseaux locaux des années 80 et 90, plusieurs types de ponts étaient utilisés :

ponts transparents (pour la technologie Ethernet) ;

ponts avec routage source (pour la technologie Token Ring) ;

ponts de diffusion (pour les connexions en technologie Ethernet et Token Ring).

Le mot « transparent » dans le nom de l'algorithme de pont transparent reflète le fait que les ponts et les commutateurs, dans leur fonctionnement, ne prennent pas en compte l'existence d'adaptateurs réseau de nœuds d'extrémité, de hubs et de répéteurs dans le réseau. Dans le même temps, les périphériques réseau répertoriés fonctionnent sans remarquer la présence de ponts et de commutateurs dans le réseau.

Le pont construit sa table de transfert (table d'adresses) basée sur l'observation passive du trafic circulant dans les segments connectés à ses ports. Dans ce cas, le pont prend en compte les adresses des sources des trames de données arrivant sur ses ports. Sur la base de l'adresse de la source de trame, le pont conclut que le nœud source appartient à un segment de réseau particulier,

Considérons le processus de création automatique d'une table d'avancement de pont et son utilisation en utilisant l'exemple d'un réseau simple illustré à la Fig. 13.4.

Riz. 13.4. Principe de fonctionnement d'un pont/commutateur transparent

Un pont relie deux segments de réseau. Le segment 1 se compose d'ordinateurs connectés à l'aide d'un morceau de câble coaxial au port 1 du pont, et le segment 2 se compose d'ordinateurs connectés à l'aide d'un autre morceau de câble coaxial au port 2 du pont. Dans son état initial, le pont ne sait pas quels ordinateurs avec quelles adresses MAC sont connectés à chacun de ses ports. Dans cette situation, le pont transmet simplement toute trame capturée et mise en mémoire tampon à tous ses ports, à l'exception du port à partir duquel la trame a été reçue. Dans notre exemple, le pont ne dispose que de deux ports, il transmet donc les trames du port 1 au port 2, et vice versa. La différence entre le fonctionnement d'un pont dans ce mode et celui d'un répéteur est qu'il transmet une trame en la pré-bufférant, et non petit à petit, comme le fait un répéteur. La mise en mémoire tampon brise la logique selon laquelle tous les segments fonctionnent comme un seul environnement partagé.

Simultanément à la transmission de la trame vers tous les ports, le pont étudie l'adresse de la source de la trame et enregistre son appartenance à un segment particulier dans sa table d'adresses. Cette table est également appelée table de filtrage ou de promotion. Par exemple, après avoir reçu la trame 1 de l'ordinateur 1 sur le port 1, le pont effectue la première entrée dans sa table d'adresses :

Adresse MAC 1 - port 1.

Cette entrée signifie que l'ordinateur avec l'adresse MAC 1 appartient au segment connecté au port 1 du commutateur. Si les quatre ordinateurs d'un réseau donné sont actifs et s'envoient des trames, alors le pont construira bientôt une table d'adresses réseau complète, composée de 4 entrées - une entrée par nœud (voir Fig. 13.4).

Chaque fois qu'une trame arrive sur un port de pont, elle essaie d'abord de trouver l'adresse de destination de la trame dans la table d'adresses. Continuons à considérer les actions du pont à titre d'exemple (voir Fig. 13.4).

Lors de la réception d'une trame envoyée de l'ordinateur 1 à l'ordinateur 3, le pont parcourt la table d'adresses pour voir si l'adresse de l'une des entrées correspond à l'adresse de destination - adresse MAC 3. L'entrée avec l'adresse requise se trouve dans la table d'adresses.

Le pont effectue la deuxième étape de l'analyse des tables : il vérifie si les ordinateurs avec des adresses source et de destination se trouvent dans le même segment. Dans l'exemple, l'ordinateur 1 (adresse MAC 1) et l'ordinateur 3 (adresse MAC 3) se trouvent dans des segments différents. Par conséquent, le pont effectue l'opération de transfert de la trame - il transmet la trame au port 2 menant au segment destinataire, accède au segment et y transmet la trame.

S'il s'avérait que les ordinateurs appartenaient au même segment, la trame serait simplement supprimée du tampon. Cette opération est appelée filtrage.

Si l'entrée pour l'adresse MAC 3 manquait dans la table d'adresses, c'est-à-dire l'adresse de destination était inconnue pont, il transmettrait alors la trame à tous ses ports à l'exception du port source de la trame, comme au stade initial du processus d'apprentissage.

Le processus d'apprentissage relais ne se termine jamais et se déroule simultanément avec la promotion et le filtrage du personnel. Le pont surveille en permanence les adresses source des trames mises en mémoire tampon afin de s'adapter automatiquement aux changements survenant dans le réseau - mouvement des ordinateurs d'un segment du réseau à un autre, arrêts et apparition de nouveaux ordinateurs.

Les entrées de la table d'adresses peuvent être dynamiques, créées lors du processus d'auto-apprentissage du pont, ou statiques, créées manuellement par l'administrateur réseau. Enregistrements statiques, mais ont une durée de vie, ce qui donne à l'administrateur la possibilité d'influencer le fonctionnement du pont, par exemple en limitant la transmission de trames avec certaines adresses d'un segment à un autre.

Les entrées dynamiques ont une durée de vie : lorsqu'une entrée dans la table d'adresses est créée ou mise à jour, un horodatage lui est associé. Après un certain délai, l'entrée est marquée comme invalide si pendant ce temps le pont n'a reçu aucune trame avec l'adresse indiquée dans le champ d'adresse source. Cela permet au pont de répondre automatiquement aux mouvements de l'ordinateur d'un segment à l'autre - lorsqu'il est déconnecté de l'ancien segment, l'enregistrement de l'appartenance de l'ordinateur à ce segment est finalement supprimé de la table d'adresses. Après avoir connecté l'ordinateur à un autre segment, ses trames commenceront à tomber dans le tampon de pont via un autre port et apparaîtront dans la table d'adresses. nouvelle entrée, correspondant à l'état actuel du réseau.

Les trames avec des adresses MAC de diffusion, ainsi que les trames avec des adresses de destination inconnues, sont transmises par le pont vers tous ses ports. Ce mode de distribution de trames est appelé inondation de réseau. La présence de ponts dans le réseau n'empêche pas la propagation des trames de diffusion sur tous les segments du réseau. Toutefois, cela ne constitue un avantage que si l'adresse de diffusion est générée par un nœud fonctionnant correctement.

Souvent, à la suite d'une panne logicielle ou matérielle, le protocole de niveau supérieur ou l'adaptateur réseau commence à fonctionner de manière incorrecte, à savoir générer constamment des trames avec une adresse de diffusion à haute intensité. Le pont, conformément à son algorithme, transmet le trafic erroné à tous les segments. Cette situation est appelée une tempête de diffusion.

En figue. La figure 13.5 montre une structure de pont typique. Les fonctions d'accès aux médias pour la réception et la transmission de trames sont assurées par des puces MAC, identiques aux puces de l'adaptateur réseau.

Riz. 13.5. Structure de pont/commutateur

Le protocole qui implémente l'algorithme de commutation est situé entre les couches MAC HLLC.

En figue. La figure 13.6 montre une copie de l'écran du terminal avec la table d'adresses du pont.

Riz. 13.6. Tableau des adresses des commutateurs

À partir du tableau d'adresses affiché à l'écran, on peut voir que le réseau se compose de deux segments - LAN A et LAN B. Il y a au moins 3 stations dans le segment LAN A et 2 stations dans le segment LAN B. Les quatre adresses marquées d'un astérisque sont statiques, c'est-à-dire attribuées manuellement par l'administrateur. Une adresse marquée d'un signe plus est une adresse dynamique qui a expiré.

La table a un champ Dispn - « disposition » (il s'agit d'une « instruction » destinée au pont sur l'opération qui doit être effectuée avec la trame qui a une adresse de destination donnée). Habituellement, lors de la compilation automatique d'une table, un symbole du port de destination est placé dans ce champ, mais lors de la définition manuelle de l'adresse, une opération de traitement de trame non standard peut être saisie dans ce champ. Par exemple, l'opération Flood amène le pont à diffuser une trame même si son adresse de destination n'est pas une adresse de diffusion. L'opération Discard indique au pont qu'une trame avec cette adresse ne doit pas être envoyée au port de destination. D'une manière générale, les opérations spécifiées dans le champ Dispn définissent des conditions particulières de filtrage des trames qui complètent les conditions standards de leur distribution. Ces conditions sont généralement appelées filtres personnalisés.

Restrictions topologiques lors de l'utilisation de ponts dans les réseaux locaux

Considérons cette limitation en utilisant l'exemple du réseau illustré à la Fig. 13.7.

Riz. 13.7. Impact des routes fermées sur le fonctionnement des aiguillages

Deux segments Ethernet sont connectés en parallèle par deux ponts, créant une boucle. Laissez une nouvelle station avec l'adresse MAC 123 commencer à travailler pour la première fois sur ce réseau. Généralement, le démarrage de tout système d'exploitation s'accompagne de l'envoi de trames de diffusion dans lesquelles la station déclare son existence et recherche simultanément des serveurs réseau.

À l'étape 1, la station envoie la première trame avec une adresse de destination de diffusion et une adresse source de 123 à son segment. Le cadre touche à la fois le pont 1 et le pont 2. Dans les deux ponts nouvelle adresse la source 123 est inscrite dans la table d'adresses avec une note indiquant qu'elle appartient au segment 1, c'est-à-dire qu'un nouvel enregistrement du formulaire est créé :

Adresse MAC 123 - Port 1.

L'adresse de destination étant une diffusion, chaque pont doit transmettre une trame au segment 2. Cette transmission s'effectue une par une conformément à la méthode d'accès aléatoire de la technologie Ethernet. Supposons que le pont 1 soit le premier à accéder au segment 2 (étape 2 de la figure 13.7). Lorsqu'une trame apparaît sur le segment 2, le pont 2 la reçoit dans son tampon et la traite. Il voit que l'adresse 123 est déjà dans sa table d'adresses, mais la trame entrante est plus récente, et il décide que l'adresse 123 appartient au segment 2, et non à 1. Par conséquent, le pont 2 ajuste le contenu de la base de données et entre cette adresse. 123 appartient au segment 2 :

Adresse MAC 123 - Port 2.

Le pont 1 fait de même lorsque le pont 2 transmet sa copie de la trame au segment 2. Voici les conséquences d'une boucle dans le réseau.

« Reproduction » d'un cadre, c'est-à-dire l'apparition de plusieurs de ses exemplaires (en l'occurrence deux, mais si les segments étaient reliés par trois ponts, alors trois, etc.).

Circulation sans fin des deux copies de la trame en boucle dans des directions opposées, ce qui signifie encombrer le réseau avec un trafic inutile.

Les ponts reconstruisent constamment leurs tables d'adresses, puisqu'une trame avec une adresse source de 123 apparaîtra sur un port ou un autre.

Afin d'éliminer tous ces effets indésirables, il faut utiliser des ponts/commutateurs de manière à ce qu'il n'y ait pas de boucles entre les segments logiques, c'est-à-dire que seules des structures arborescentes doivent être construites à l'aide de commutateurs qui garantissent la présence d'un chemin unique entre deux segments quelconques. Ensuite, les trames de chaque station arriveront toujours au pont/commutateur depuis le même port, et le commutateur sera capable de résoudre correctement le problème du choix d'un itinéraire rationnel dans le réseau.

Il existe une autre raison possible pour laquelle les boucles se produisent. Ainsi, pour augmenter la fiabilité, il est souhaitable d'avoir des connexions de secours entre les ponts/commutateurs qui ne sont pas impliqués dans fonctionnement normal connexions principales pour transmettre des trames d'informations aux stations, mais si une connexion principale échoue, elles forment une nouvelle configuration de travail connectée sans boucles.

Les connexions excédentaires doivent être bloquées, c'est-à-dire qu'elles doivent être transférées vers un état inactif. Dans les réseaux à topologie simple, cette tâche est résolue manuellement en bloquant les ports de pont/commutateur correspondants. DANS grands réseaux avec des connexions complexes, des algorithmes sont utilisés pour résoudre automatiquement le problème de la détection des boucles.

Description détaillée

Réseau local sans fil (WLAN) représente réseau informatique sans fil, qui relie deux appareils ou plus à l'aide d'une méthode de distribution sans fil (souvent à spectre étalé ou OFDM) dans une zone limitée telle qu'une maison, une école, un laboratoire informatique ou un immeuble de bureaux. Cela donne aux utilisateurs la possibilité de se déplacer à l'intérieur zone de couverture locale et toujours être connecté au réseau, et peut également fournir connexion Internet. Le plus moderne réseaux locaux sans fil basé sur les normes IEEE 802.11, vendu sous la marque Wifi .

Réseaux locaux sans fil sont devenus populaires dans la vie quotidienne, en raison de leur facilité d'installation et d'utilisation, ainsi que dans les complexes commerciaux offrant accès sans filà leurs clients, souvent gratuitement.

Saviez-vous que... New York, par exemple, a lancé un programme pilote visant à fournir aux travailleurs municipaux de tous les quartiers de la ville accès sans fil sur Internet.

Initialement matériel WLAN (réseau local sans fil) ont été utilisés uniquement comme alternatives réseau câblé , où l'utilisation de câbles était difficile, voire impossible.

GARE

Tous les composants pouvant être connectés sans fil dans un réseau sont appelés gares. Toutes les gares sont équipées contrôleurs d'interface réseau sans fil (WNIC). Stations sans fil

appartiennent à l’une des deux catégories suivantes : points d'accès sans fil

Et clients

. Points d'accès

, généralement, routeurs sans fil

sont des stations de base pour réseau sans fil. Ils transmettent et reçoivent des fréquences radio pour appareils sans fil avec le soutien pour se connecter avec les autres. Clients sans fil

peut être appareils mobiles, comme les ordinateurs portables, les poches Ordinateur personnel, téléphones IP et autres smartphones ou appareils de bureau tels que ordinateurs de bureau et des postes de travail équipés interface réseau sans fil.

![]()

ENSEMBLE DE BASE

Ensemble de services de base

représente l'ensemble de toutes les stations pouvant interagir les unes avec les autres sur niveau physique. Chaque ensemble possède un numéro d'identification et est appelé BSSID, lequel est Adresse MAC du point d'accès, desservant le service de base.

Il existe deux types ensemble de services de base: BSS indépendant (IBSS) Et Infrastructure BSS . BSS indépendant (IBSS) représente réseau ad hoc, qui ne contient pas de points d'accès , ce qui signifie qu’ils ne peuvent se connecter à aucun autre service principal.

ENSEMBLE DE SERVICES ÉTENDU

Ensemble de services étendus (ESS)

représente ensemble de contacts BSS, dont les points d'accès sont reliés par un système de distribution. Chaque ESS a un identifiant appelé SSID, qui est une chaîne de caractères de 32 octets.

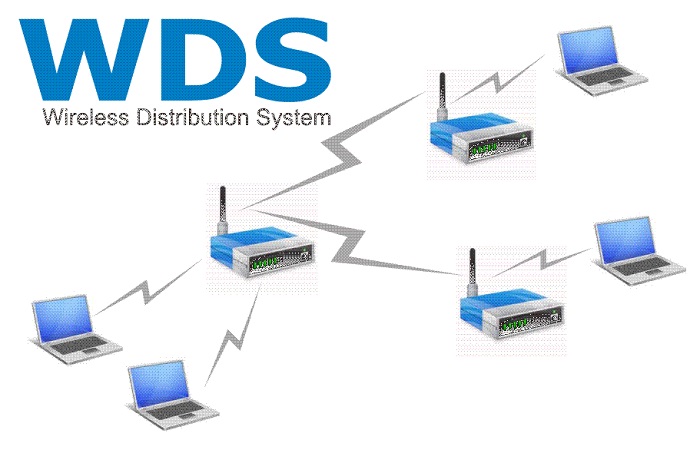

SYSTÈME DE DISTRIBUTION

Système de distribution (DS)

connecte tous les points d'accès dans Gamme de services élargie.

D.S. peut être utilisé pour augmenter la couverture du réseau grâce à l’itinérance intercellulaire.

Aussi, D.S. Peut être filaire ou sans fil. Systèmes de distribution sans fil modernes sont principalement basés sur WDS ou des protocoles maillés, mais d'autres systèmes sont également utilisés.

L'homme est un être social. Cette définition implique principalement la communication entre différentes personnes. En même temps ou séparément, peu importe. Nos lointains ancêtres ont pu réaliser les capacités de communication qui leur sont inhérentes par nature. L'air expiré d'une manière particulière a commencé à se transformer en mots, qui ont ensuite reçu une représentation graphique sous forme d'écriture.

Cependant, la communication par le son est restée et reste la plus préférable. Pendant longtemps, nous avons utilisé des méthodes naturelles de transmission des ondes sonores : crier le plus loin possible tout en gesticulant avec tous les membres possibles, montrant que nous attendons quelque chose de quelqu'un qui est désormais loin ; ou bien il était simplement possible de transférer ce qui était nécessaire par un intermédiaire.

Dans la seconde moitié du XIXe siècle, les voix ont commencé à être transmises par fil. La vitesse a augmenté de plusieurs ordres de grandeur : il suffit désormais de décrocher le téléphone et en quelques secondes, vous pouvez entendre une personne sur un autre continent à 20 000 kilomètres. Les technologies du siècle dernier ont rendu la communication encore plus accessible et pratique. C’est devenu sans fil. Aujourd’hui, vous pouvez « attraper » presque n’importe qui, peu importe où il se trouve. Une autre chose est que tout le monde n’est pas satisfait d’une telle « liberté », en particulier ceux pour qui elle est devenue un autre moyen de contrôle, mais ce n’est pas le sujet de l’histoire.

Les ordinateurs ont permis de transmettre à distance non seulement le son (notamment la voix), mais aussi le texte, et Dernièrement La transmission vidéo devient un service de plus en plus populaire. De plus, si vous observez les dernières tendances, alors réseaux informatiques devenir : a) sans fil ; et b) mondial. C’est dans toute la variété des normes des réseaux numériques sans fil que nous tenterons de comprendre dans cet article.

Nous n'aborderons pas les communications cellulaires, dont les dernières générations deviennent obstinément « natives » non seulement pour les téléphones, mais aussi pour les ordinateurs. Cela se fait dans notre autre article : "". Nous aborderons ici les réseaux qui se créent à un niveau moins « mondial », mais en même temps très répandus.

De nombreuses normes sans fil modernes fonctionnent avec presque tous les PC, mais certaines d'entre elles sont conçues pour des appareils légèrement moins universels, mais en même temps très populaires. Par exemple, les téléphones portables. Après tout, nombre d’entre eux aujourd’hui peuvent transmettre et recevoir des données non seulement de Réseaux GSM(NMT, CDMA et autres), mais échangez des données avec des appareils locaux. C'est par les réseaux sans fil à courte portée que nous commencerons.

Bluetooth

La norme Bluetooth (ou comme on l'appelle communément « Blue Tooth ») est aujourd'hui l'une des plus connues et des plus répandues. Il a été développé en 1994 par deux spécialistes entreprise suédoise Ericsson-Jaap Haartsen et Sven Mattisson. L'objectif principal de Bluetooth est de permettre l'échange de données sans fil entre deux ou plusieurs appareils.

Étant donné que la « dent » était à l’origine d’une entreprise engagée dans la production de téléphones mobiles, c’est pour ces appareils que cette technologie a été créée. Faut-il s'étonner que l'un des premiers téléphones équipés d'un module Bluetooth ait été l'Ericsson R520. Selon les normes d'aujourd'hui, il s'agit d'une « brique » très lourde et fonctionnellement privée, qui n'était pas réclamée à un moment donné.

Pourquoi? Oui, car il y a 6 à 7 ans, quelques appareils étaient équipés de Bluetooth. La situation était exactement la même avec le Wi-Fi. À quoi sert Apple de vous permettre d'acheter un iBook avec une carte réseau sans fil en option s'il n'y a que quelques points d'accès en vente à un prix incroyable ? Mais le Wi-Fi pourrait facilement être associé à un réseau filaire classique, ce qui n’est pas possible avec le Bluetooth. En effet, pour l'échange de données, ce n'est pas le protocole TCP/IP standardisé par tous qui est utilisé, mais le sien. Mais plus là-dessus plus tard.

Pour l'instant, abordons l'historique du problème. Le 20 mai 1998, la création d'un groupe d'intérêt spécial (SIG) spécial Bluetooth a été officiellement annoncée, qui a commencé à développer et à adopter des normes pour cette technologie. Initialement, il comprenait Ericsson (aujourd'hui Sony Ericsson), IBM, Intel, Toshiba et Nokia). Plus tard, d’autres les rejoignirent. À aujourd'hui Le groupe a adopté six normes Bluetooth :

Bluetooth 1.0 et 1.0B

Les toutes premières versions de la norme comportaient de nombreuses erreurs et lacunes. Divers problèmes sont survenus lors du couplage des appareils ; la connexion était instable.

Bluetooth1.1

La nouvelle version de la norme a éliminé de nombreuses erreurs de la version 1.0B et a également été adoptée comme norme IEEE 802.15.1-2002. Dans le même temps, la prise en charge du travail sur des canaux sans cryptage des données a été ajoutée, ainsi que la prise en charge de l'indicateur de force du signal reçu (RSSI).

Bluetooth1.2

La version 1.2 a marqué l'apogée du développement de la première génération de « Blue Tooth ». Vous pouvez toujours trouver en vente des appareils qui le prennent en charge (par exemple, des ordinateurs portables ou des téléphones d'il y a trois ou quatre ans). Parmi ses changements figurent les suivants :

plus recherche rapide les appareils et leurs connexions ;

stabilité accrue de la connexion, notamment lors des déplacements ;

vitesse d'échange de données plus élevée (en pratique, jusqu'à 721 Kbps) ;

qualité de communication améliorée avec un casque transmettant le son ;

ajout de la prise en charge de HCI (Host Controller Interface).

Cette version a été adoptée comme norme IEEE 802.15.1-2005. Mais très vite, il a été remplacé par la deuxième génération de Bluetooth.

Bluetooth 2.0

Le Bluetooth 2.0 est devenu un événement majeur dans l’industrie numérique. Les nouvelles « dents » pourraient désormais « mâcher » beaucoup plus de données, comme l'indique clairement le suffixe « EDR » ajouté au nom mis à jour de la norme : Bluetooth 2.0 + EDR. EDR signifie Amélioré Débit de données, qui peut être vaguement traduit par « Dents sur trois rangées ». Blague. En fait, la traduction ressemble à « Bande passante étendue ». Dans certains cas, la vitesse a été multipliée par 10, mais en réalité elle n'a pas dépassé 2,1 Mbit/s et la valeur maximale était de 3,0 Mbit/s.

Fait intéressant, Bluetooth 2.0 sans EDR est Bluetooth 1.2 avec des bugs corrigés. Certains appareils prennent en charge cette version, bien que la plupart des fabricants proposent vitesse accrue transmission de données. De plus, la consommation d'énergie a également été réduite.

Bluetooth2.1

Plus récemment, la norme Bluetooth 2.1 a été adoptée. Cela s'est produit lors de notre projet, dont nous avons même parlé. Peu d’innovations ont été apportées. Parmi eux figurent une réduction encore plus importante de la consommation d’énergie, un appairage plus rapide, une meilleure immunité au bruit et autres. Jusqu’à présent, peu de gens ont pris la peine de prendre en charge cette version. Ainsi, les ordinateurs portables modernes (pour lesquels la vitesse de transfert des données est souvent plus importante que pour les téléphones portables) sont toujours équipés de contrôleurs Bluetooth 2.0 + EDR.

Bluetooth 3.0

Bien entendu, le développement du Bluetooth ne s’est pas arrêté. Bien qu'il existe aujourd'hui de nombreuses alternatives à cette norme, qui seront discutées ci-dessous, le développement est déjà en cours. Norme Bluetooth 3.0, nom de code « Seattle ». Vous pouvez deviner que ce sera encore plus rapide. L'organisation Bluetooth SIG souhaite adapter la technologie UWB (plus d'informations ci-dessous), capable de fournir des débits allant jusqu'à 480 Mbit/s (ici, sans trop de modestie, on peut parler de plusieurs centaines de « rangées de dents »).

Si ce concept est mis en œuvre, Bluetooth deviendra un concurrent sérieux de la norme USB sans fil activement développée et déjà mise en œuvre, qui, curieusement, est basée sur la même spécification UWB. Mais plus là-dessus plus tard.

Bien entendu, en plus d’un débit considérablement accru, de nouvelles fonctionnalités seront ajoutées. Ainsi, il est prévu d'introduire le support de points d'information spéciaux qui contiendront n'importe quelle information (publicité, données météorologiques, cours des actions, devises, etc.), et il sera possible de la lire à partir d'eux. Il est également prévu que le couplage des appareils soit simplifié grâce à la gestion automatisée de la topologie. Une alternative aux profils MAC et PHY pour le transfert de données sera introduite, ce qui réduira la consommation d'énergie avec de faibles flux de données, ainsi qu'augmentera la vitesse lorsqu'il est nécessaire de transférer une grande quantité d'informations.

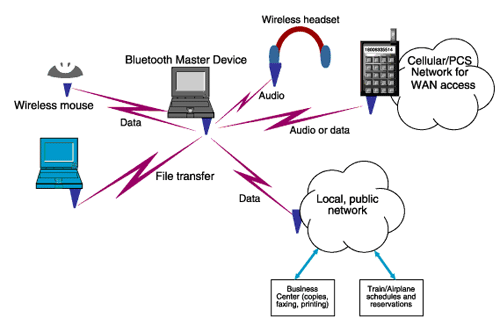

Voyons maintenant comment fonctionne Bluetooth. Cette norme ne fonctionne pas avec des points d'accès comme le Wi-Fi : tout appareil équipé d'un contrôleur approprié peut servir de « point d'accès ». Classiquement, il est appelé « maître » et forme autour de lui un « piconet » pouvant inclure jusqu'à sept autres appareils. Plus précisément, sept appareils peuvent être actifs dans ce moment temps, tandis que 255 autres pièces peuvent être dans un état inactif, qui est inversé si nécessaire.

Les piconeréseaux peuvent être interconnectés. Plusieurs appareils serviront alors de pont pour l’échange de données. Mais jusqu'à présent, la prise en charge complète de cette fonctionnalité n'est pas apparue. Or, c’est exactement ce qui devrait être implémenté dans les futures versions de la norme.

Les données peuvent être échangées avec un seul appareil à la fois. Si vous devez communiquer des données à quelqu’un d’autre, le changement s’effectue rapidement. La transmission parallèle est également possible, mais elle est assez rarement utilisée. De plus, dans un piconet, n'importe lequel des appareils esclaves, si nécessaire, peut facilement assumer le rôle de maître.

Fournir une prise en charge Bluetooth ordinateurs modernes des adaptateurs USB spéciaux sont utilisés. De nombreux ordinateurs portables modernes de milieu de gamme (à partir de 1 000 $) disposent généralement d’un contrôleur intégré. Il existe trois classes de contrôleurs :

Classe 3. Puissance 1 mW. La portée d'action est d'environ 1 mètre ;

Classe 2. Puissance 2,5 mW. La portée est d'environ 10 mètres ;

Classe 1. Puissance 100 mW. La portée est d'environ 100 mètres.

Aujourd'hui, les classes 1 et 2 sont les plus courantes, ce qui n'est pas surprenant : malgré la très faible consommation électrique de la classe 3, son champ d'application est extrêmement limité. Même pour un casque, il s'adapte très mal. Il n'est pas du tout nécessaire de garder le téléphone dans votre poche poitrine - il peut facilement se retrouver dans un jean, où la poche est cousue juste au-dessus du genou, ou même sur la table, et le propriétaire sera observé dans un rayon de 5 -7 mètres de l'appareil.

Mais les classes 1 et 2 se vendent assez activement. Si vous choisissez un adaptateur USB Bluetooth externe, mieux vaut alors veiller à sa portée. Après tout, même avec un adaptateur de classe 1, un appareil de classe 2 plus faible pourra fonctionner sur une plus grande distance.

Eh bien, parlons un peu de la portée. Comme cela est déjà apparu clairement, il s'agit avant tout de « cloches et de sifflets » mobiles : l'échange de données entre téléphones portables ( ordinateurs de poche, téléphone portable et ordinateur portable, etc.), connexion casque sans fil pour converser. Récemment, le Bluetooth est devenu activement utilisé dans souris d'ordinateur et des claviers. De nombreux navigateurs GPS « parlent » en utilisant les « dents bleues ». Même les joysticks consoles modernes La Nintendo Wii et la PlayStation 3 fonctionnent via Bluetooth.

Cependant, tous les appareils ne nécessitent pas des vitesses de transfert de données élevées ou une longue portée. Cela a été clairement démontré par Apple avec son Communicator Phone. Pour ceux qui ne le savent pas, nous vous informons que son contrôleur Bluetooth ne peut fonctionner qu’avec un casque. L'échange de données ne lui est pas accessible.

En effet, pourquoi un téléphone portable (surtout un téléphone d’entrée de gamme) a-t-il besoin de pouvoir transmettre plus d’informations ? Les « dents » qu’ils contiennent sont le plus souvent utilisées pour les raccords. Et dans ce cas, vous avez besoin d'un flux de données stable, normalement transmis sur une distance de 5 à 10 mètres à une vitesse fixe, consommant un minimum d'énergie. C’est ce qui a poussé certaines entreprises à créer des normes dérivées.

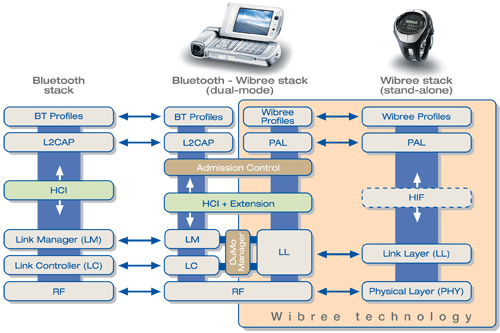

Wibree

À la mi-juin 2007, Nokia a publié un communiqué de presse officiel annonçant le développement de la norme. Wibree est basé sur Technologie Bluetooth et vise à le compléter, mais pas à le concurrencer. Sa différence la plus importante par rapport à «l'original» est une consommation d'énergie nettement inférieure. Il est prévu que les modules Wibree soient utilisés dans des appareils tels que des capteurs biométriques qui surveillent les paramètres vitaux humains, des casques sans fil, des claviers et divers dispositifs de télécommande. Ne soyez donc pas surpris si bientôt la personne qui se tient à côté de vous dans le bus appuie soudainement sur quelque chose au niveau de son nombril et commence à se parler.

Wibree fonctionnera dans la même plage que Bluetooth : 2,4 GHz. Maximum débit- jusqu'à 1 Mbit/s. La portée est de 5 à 10 mètres. En général, il ressemble au Bluetooth 1.2 Classe 2 avec une consommation d'énergie ultra faible.

Bien que Wibree soit basé sur les dents bleues, il ne sera toujours pas entièrement rétrocompatible. Bien que rien ne vous empêche de l’intégrer aux contrôleurs Bluetooth modernes, vous n’aurez qu’à les modifier un peu. Mais dans tous les cas, tous les appareils modernes ne pourront pas échanger de données avec votre raquette de tennis, un biocapteur attaché à votre corps ou une bouilloire intelligente qui signale l'ébullition non pas avec un banal sifflet, mais via votre téléphone portable via SMS.

Mais Wibree n’est pas le seul standard « basse consommation ». Il existe des analogues, déjà prêts à l'emploi, et dans certains endroits même pas la première génération. Les spécifications finales de Wibree seront prêtes au premier semestre de cette année, tandis que ZigBee en est déjà à sa troisième version.

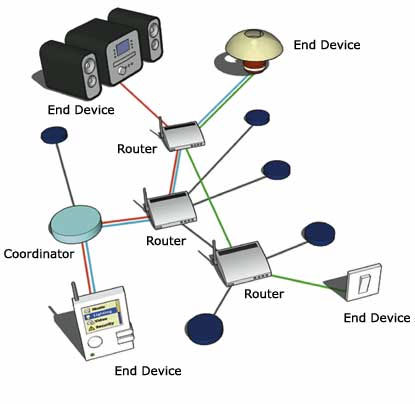

ZigBee

ZigBee - un autre "ultra méga super maxi basse consommation" norme sans fil avec deux "ee" à la fin. Il a été conçu pour la première fois en 1998, lorsqu'il est devenu évident que le Wi-Fi et le Bluetooth n'étaient pas adaptés à tous les cas. Comme le dernier en date, ZigBee est conçu pour coupler des appareils, mais son principe de fonctionnement est quelque peu différent.

Il existe trois types d'appareils ZigBee : coordinateur (ZigBee Coordination - ZC), routeur (ZigBee Router - ZR) et « appareil final » (ZigBee End Device - ZED). Le premier est le principal du réseau sans fil créé et peut servir à la fois de routeur et de pont pour échanger des données avec d'autres réseaux. Le routeur reçoit des données du périphérique final et peut également échanger des informations avec d'autres routeurs et coordinateurs. Le périphérique final lui-même est uniquement capable de transmettre des données.

Ainsi, ZigBee est exclu en tant que technologie d'échange de données entre appareils numériques tels que lecteurs, appareils photo, imprimantes, PDA, ordinateurs portables, etc. Mais l’utilisation de cette technologie en production ou comme système de sécurité est bien plus pertinente. C'est dans ce sens qu'il est utilisé.

Sur la page officielle du projet, vous pouvez lire des projets réussis liés à l'automatisation de la production (dans une usine, pendant la construction, etc.), à assurer la sécurité des locaux, à l'automatisation des bâtiments modernes, à combiner les appareils ménagers en réseau unique et ainsi de suite. Bluetooth (et Wibree) sont davantage axés sur la transmission de données « informatiques », tandis que les canaux ZigBee font circuler principalement des bits et des octets avec des informations techniques provenant de capteurs, de télécommandes, etc.

Parlons maintenant un peu des principes de construction des réseaux ZigBee. Il y en a deux : sans et avec sondage ZED constant. Dans le premier cas, le routeur ou le coordinateur attend constamment un signal du périphérique final (ZED). Un bon exemple Le fonctionnement d’un interrupteur d’éclairage sans fil peut servir de tel réseau. Une lampe, généralement équipée d’une source d’alimentation constante, fait office de routeur. ZED est le commutateur lui-même. Il est dans un état inactif. Mais dès que vous cliquez dessus, il s'activera et enverra un signal au routeur. Ce dernier réagira et donnera l'ordre d'allumer la lumière. Dans ce cas, la quantité minimale d'énergie dépensée pour le transfert de données sera dépensée. La batterie du commutateur durera un an, voire plusieurs années. Bien sûr, si vous n’organisez pas constamment de « musique légère ».

La deuxième option suppose que le routeur interrogera ZED à intervalles réguliers. En même temps, il consommera moins d’énergie, il n’est donc pas nécessaire d’avoir une source d’énergie constante. Mais ZED aura besoin de plus d’électricité. Nous pensons que ce type de réseau est plus adapté aux systèmes de sécurité ou aux divers capteurs. En effectuant une enquête ZED, vous pouvez vérifier l'état d'un objet particulier et, si nécessaire, réagir rapidement aux changements de situation.

Les appareils ZigBee doivent être conformes à la norme IEEE 802.15.4-2003, qui permet de fonctionner à des fréquences de 2,4 GHz, 915 et 868 MHz. Dans le premier cas, jusqu'à 16 canaux peuvent être utilisés pour la transmission de données (aux fréquences 2405-2480 MHz par pas de 5 MHz). Dans ce cas, la vitesse d’échange d’informations peut atteindre 250 Kbit/s. Aux fréquences de 915 et 868 MHz, la vitesse est respectivement de 40 et 20 Kbps. Le choix de ces trois gammes de fréquences est dicté par des raisons à la fois technologiques et géographiques. Ainsi, la fréquence de 868 MHz est autorisée en Europe, de 915 en Australie et aux États-Unis, et de 2,4 GHz presque partout. Il convient de noter que ZigBee prend en charge le cryptage 128 bits.

ZigBee est donc un excellent exemple de mise en œuvre d'une norme industrielle sans fil qui élargit et simplifie notre vie et notre travail. Bluetooth et Wibree seraient vraiment mauvais à ces fins, c'est pourquoi une telle technologie spécialisée a été créée. Aujourd'hui, il est pris en charge un grand nombre fabricants. Il ne coûte que 3 500 dollars par an pour rejoindre la ZigBee Alliance et commencer à utiliser les spécifications de la norme à des fins commerciales. Et si ce n’est pas commercial, alors généralement gratuit.

Il existe plusieurs autres développements similaires, par exemple MiWi, JenNet, EnOcean, Z-Wave. Ils sont en concurrence avec ZigBee et Wibree et leur mise en œuvre se chevauche à certains égards. Nous ne nous y attarderons pas : bien qu’ils soient numériques, ils sont toujours utilisés pour échanger des données entre des appareils relativement simples et hautement spécialisés. Et nous dans ce materiel principalement intéressé par ce qui assure l'interaction des ordinateurs, des téléphones portables, des PDA et du multimédia appareils ménagers. ZigBee n'a été décrit que comme un exemple d'utilisation alternative des réseaux sans fil. En attendant, nous passons à la prochaine sous-classe de normes, fonctionnant sur un rayon relativement court, mais avec des vitesses énormes par rapport au Bluetooth.

UWB

Le volume d'informations transmises augmente chaque seconde. Il y a 7 à 8 ans, le format MP3 semblait donc être une panacée pour la diffusion généralisée de la musique via Internet. Des milliers de morceaux compressés avec un débit moyen de 128 Kbps sont apparus sur Internet, ce qui a rendu la taille moyenne d'une composition égale à 3 à 6 Mo. À cette époque, les sites étaient optimisés tant au niveau du code que des graphiques, et personne ne pensait même à télécharger des films.

Voyons ce qui se passe maintenant. Les chansons sont toujours distribuées au format MP3, seul le débit moyen est passé à 160-320 Kbps. De plus, auparavant, si nous pouvions rechercher une version plus petite d’une chanson, maintenant c’est l’inverse : nous recherchons une version de meilleure qualité, surtout si nous aimons vraiment le morceau. Les films au format MPEG4, si bien adaptés à la compression d'un DVD sur un CD, occupent désormais souvent 1 400 Mo au lieu des 700 Mo habituels. Mais les vitesses modernes permettent de télécharger en quelques heures un DVD complet depuis un réseau P2P (par exemple BitTorrent), qui commence progressivement à être remplacé par la TVHD. Dans ce dernier cas, nous parlons de dizaines de gigaoctets.

Moderne disques durs transférez facilement des données à des vitesses allant jusqu'à 100 Mo/s, et la capacité disques optiques augmenté à 50 Go, et dans deux ou trois ans, il pourrait doubler. Pensez-vous que la vitesse Bluetooth moderne est suffisante pour de tels volumes ? Combien de temps faudra-t-il pour transférer 20 Go sur un canal à 3 Mbps ? Même une norme Wi-Fi assez rapide ne convient pas ici. Il a été créé plutôt pour Internet sans fil que de regarder un film HDTV à partir d'un ordinateur à proximité. Dans ce cas, nous avons besoin d’une technologie capable de fournir des taux de transfert de données élevés, et pas nécessairement sur de longues distances. C'est précisément le concept principal de l'UWB.

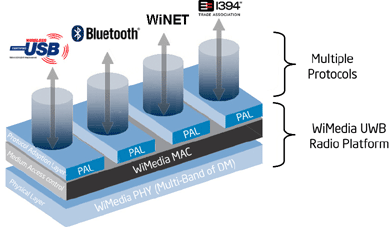

UWB est l'abréviation de Ultra-WideBand, qui dans notre traduction libre ressemble à « génial » connexion rapide". Une blague ? Presque. La communication s'avère en effet très rapide, ce qui est assuré grâce à la transmission de données à large bande. Comme indiqué un peu plus haut, il ne s'agit pas exactement d'une technologie, mais plutôt d'un concept. C'est en quelque sorte la base de divers normes, dont deux sont décrites ci-dessous.

La base même de l'UWB est la norme IEEE 802.15.4a, encore en projet. Contrairement à la transmission radio conventionnelle, l'UWB transmet des données à l'aide d'ondes générées à des moments précis. Celui-ci utilise une large gamme de fréquences, provoquant ainsi une modulation temporelle.

Des fréquences de 500 MHz et plus peuvent être utilisées pour la transmission de données. Mais le 14 février 2002, la Federal Communications Commission (FCC) des États-Unis a recommandé la gamme 3,1-10,6 GHz pour l'UWB. On suppose que la transmission des données s'effectuera dans la même pièce, même si à mesure que la puissance de l'émetteur et du récepteur augmente, la portée du réseau augmentera également. Cependant, cela est interdit.

Parlons maintenant du rendez-vous. Il n'est pas difficile de deviner que l'UWB sera utilisé pour transférer de grandes quantités de données entre appareils numériques. Ces derniers comprennent principalement les ordinateurs, les téléphones portables (surtout les modèles haut de gamme dotés de grandes quantités de mémoire), les imprimantes, les appareils photo et vidéo numériques, les lecteurs audio et vidéo, etc. Vitesse maximum L'UWB nous est inconnu, mais il peut atteindre des dizaines de gigabits. Une valeur très impressionnante non seulement par rapport aux normes modernes, mais également par rapport aux normes d'un avenir proche. Il y a donc une réserve.

Maintenant directement sur les normes basées sur UWB. Tout d’abord, il s’agit d’une nouvelle génération de Bluetooth. Il n'est pas encore clair si ce concept sera utilisé ou non dans Bluetooth 3.0, mais quelque chose de similaire est certainement prévu. Il y a des rumeurs sur une augmentation de la vitesse à 480 Mbps. Nous pensons qu'elles ne sont pas loin de la vérité, mais de telles capacités seront disponibles principalement pour transférer de grandes quantités de données et après cinquante avertissements concernant une consommation d'énergie élevée. Pourtant, de telles vitesses ne seront pas disponibles pour rien.

Mais on ne sait toujours pas quand les spécifications Bluetooth 3.0 seront publiées. Mais les contrôleurs USB sans fil sont désormais prêts pour la production de masse et nous avons récemment annoncé la sortie de la première version de la norme. Examinons ces deux technologies plus en détail.

USB sans fil

La norme USB sans fil (en abrégé WUSB) n’est pas entièrement nouvelle. Intel en a parlé pour la première fois lors de sa session IDF du printemps 2004. Les appareils eux-mêmes n'ont pas été présentés à ce moment-là et la disponibilité des spécifications n'a pas été annoncée. Ils ont simplement annoncé qu’une telle technologie existait. Il existe, il existe, des gens qui ont entendu cette pensée, et ont continué à vivre comme ils vivaient avant.

En 2005, lors de la session d'automne de l'IDF, Intel présentait déjà les premiers prototypes. Le prototype, je dois dire, inspiré. Certes, on ne sait pas exactement quoi : le respect ou l'étonnement. Il s'agissait d'une carte PCI massive sur laquelle était intégré un contrôleur PCMCIA et une antenne dépassait derrière le support. Une solution étrange qui, à l'avenir, était censée être intégrée aux cartes mères et aux ordinateurs portables. Cependant, il s’est avéré qu’il s’agissait plutôt du premier échantillon fonctionnel que d’un prototype de la série.

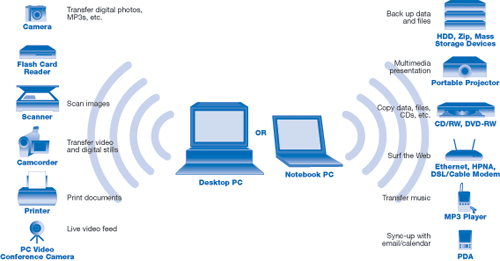

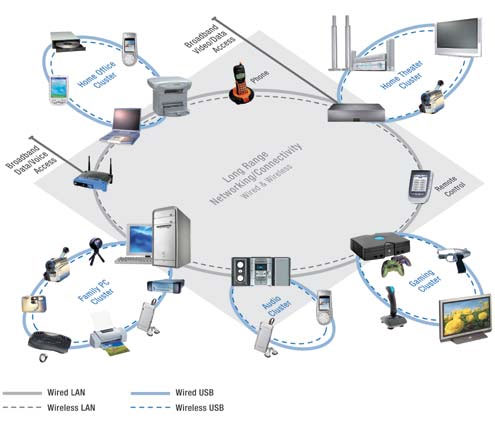

Aujourd'hui, les modules USB sans fil normaux et les premiers appareils prenant en charge semblent être disponibles. Quels sont ces appareils ? Oui, en fait, exactement les mêmes que nous connectons via un connecteur USB classique : imprimantes, scanners, appareils photo, souris, externe dur disques, PDA, etc. WUSB vous permet de transférer les capacités d'un bus série filaire aussi populaire vers des rails sans fil.

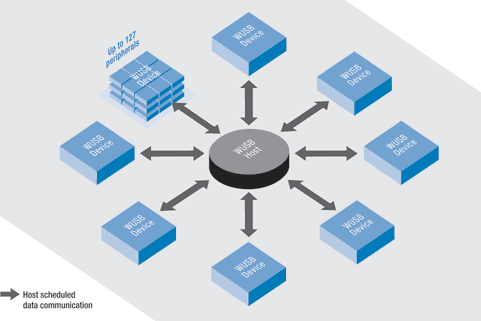

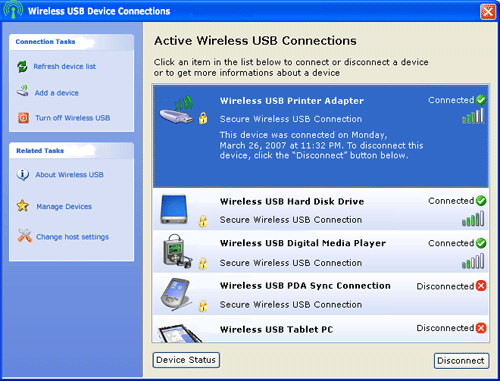

Voyons comment cela fonctionne. Commençons par la topologie. Un contrôleur hôte spécial est responsable de l'échange de données entre les appareils. Chaque appareil à portée se voit attribuer un canal de communication distinct. Ce dernier point est particulièrement important si vous devez transférer des données à grande vitesse - la division des canaux comme le Wi-Fi peut avoir des conséquences désastreuses (par exemple, des dommages à disque optique lors de l'enregistrement si les données arrivent trop lentement). Un hôte WUSB « normal » prend en charge la connexion de jusqu'à 127 appareils.

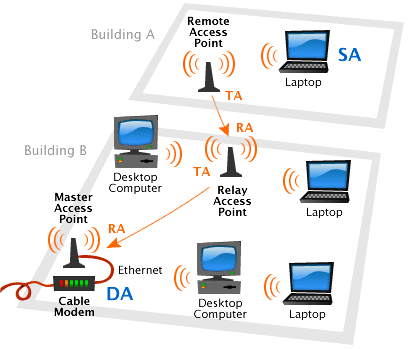

Il n'existe pas non plus de contrôleurs hôtes tout à fait «normaux» - ce sont les appareils eux-mêmes. Ils ont une liste limitée de capacités, mais peuvent également recevoir et transmettre des données provenant d'autres sources. Cela crée une sorte de réseau cellulaire où les informations provenant d'une source assez distante peuvent transiter par plusieurs appareils avant d'atteindre l'hôte principal, qui les transmettra directement à l'ordinateur qui a fait la demande.

Comment cela peut-il être utilisé dans un appartement ou une maison ? Quelque part, pas très loin de l'ordinateur principal, vous installez un contrôleur WUSB ou le connectez directement à carte mère. Ensuite, dans la pièce, vous pouvez utiliser tous les appareils pouvant fonctionner avec l'USB sans fil directement ou via un hub. Oui, c'est le contrôleur hub-hôte qui peut être équipé des fonctionnalités les plus courantes Ports USB auquel vous pouvez connecter les appareils les plus ordinaires comme une souris, un clavier, une imprimante.

En même temps, pour la communication avec d'autres pièces, ils peuvent être utilisés comme autres contrôleurs hôtes ou sans fil. Périphériques USB eux-mêmes, ainsi que des points d'accès Wi-Fi plus pratiques, ou même des commutateurs LAN classiques.

Un énorme avantage de l’USB sans fil est sa compatibilité totale avec la norme filaire d’origine. Une analogie avec LAN et WLAN est ici appropriée : un point d'accès Wi-Fi est connecté à un réseau local câblé à l'aide du câble à paire torsadée le plus ordinaire, après quoi tous les appareils à sa portée peuvent utiliser en toute sécurité les ressources de l'ensemble du réseau, et non juste celui sans fil.

Étant donné que WUSB offre une compatibilité avec USB, cette norme sans fil ne devrait pas fonctionner moins rapidement. En fait, c'est comme ça : dans un rayon de 3 mètres, la vitesse sera de 480 Mbit/s, et dans un rayon de 10 mètres, de 110 Mbit/s. Les versions ultérieures de la norme promettent d’augmenter la vitesse à 1 Gbit/s. Des fréquences comprises entre 3,1 et 10,6 GHz sont utilisées pour la transmission de données, ce qui indique clairement l'origine de cette norme UWB.

Quant à la consommation énergétique, elle ne devrait pas être très importante. Ainsi, les téléphones mobiles et les PDA modernes dotés d'un contrôleur WUSB activé fonctionneront à peu près aussi longtemps qu'avant (bien sûr, si vous ne pompez pas constamment des gigaoctets d'informations), et les télécommandes basées sur WUSB pourront durer plusieurs mois sur un charge unique. Bien que dans ce dernier cas, il soit beaucoup plus pertinent d'utiliser des technologies comme Wibree ou ZigBee, cela s'avère plus économique et la portée est plus grande.

L'USB sans fil a-t-il un avenir ? À en juger par les données de l’agence iSuppli, c’est effectivement le cas. Ainsi, en 2007, le marché des appareils compatibles ne représentait que 15 millions de dollars, mais il atteindra 2,6 milliards de dollars d'ici 2011. Le nombre d'appareils vendus passera de 1 million à 500 millions au cours de la même année 2011. Eh bien, espérons que tout sera réglé. donc .

Sans filHD

Connectez les ordinateurs sans fil et périphériques travailler avec eux est loin d'être la limite pour technologies modernes. Oui, et tolérez un court câble USB de l'imprimante à unité système ce ne sera pas beaucoup de travail. Mais si vous avez installé système coûteux home cinéma, à partir duquel et vers lequel il y a un nuage de fils, alors l'idée peut surgir de s'en débarrasser aussi. Pourtant, cacher de tels « charmes de la vie » n’est pas toujours aussi simple, même s’il n’en existe que quelques-uns.

Si l'on tient compte du fait que les cinémas maison modernes sont une sorte de semi-ordinateurs, il n'est pas si difficile de les équiper d'un support pour les communications sans fil. Faut-il s'étonner que des décodeurs comme Sony LocationFree aient commencé à apparaître, capables de diffuser de la vidéo et de l'audio depuis un ordinateur vers des téléviseurs LCD et des haut-parleurs ? Cependant, ils fonctionnent en Wi-Fi, et ce type de réseau n'aura pas toujours suffisamment de bande passante, surtout si vous transmettez de la vidéo au format 1080i/p.

C’est ainsi qu’a été inventée la norme WirelessHD. Plus récemment, nous sommes sur le point d'adopter la première version de ses spécifications. Il s'agit d'une norme sans fil spéciale conçue pour unifier l'électronique grand public. Sa gamme de fréquences va bien au-delà de l'UWB et fonctionne à 60 GHz (±5 GHz selon les pays). Sa portée est petite - seulement 10 mètres. C'est largement suffisant pour mettre en place l'interaction des appareils home cinéma.

L'utilisation de telles fréquences est nécessaire pour atteindre des taux de transfert de données élevés. On parle de 2 à 5 Gbit/s dans les premières versions de la norme. Mais la limite théorique est de 20 à 25 Gbit/s. À titre de comparaison, le pic pour HDMI 1.3 est de 10,2 Gbit/s. Il y a donc une réserve pour l’avenir, et une très bonne.

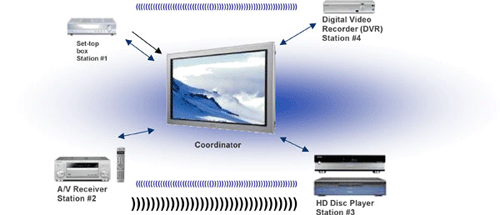

À la tête du réseau WirelessHD se trouve un coordinateur - un appareil qui contrôle la transmission des flux audio et vidéo, ainsi que la définition de leurs priorités. Tous les autres appareils sont des stations qui peuvent être à la fois une source et un récepteur de données, tout comme le coordinateur lui-même.

On ne sait pas encore si le support WirelessHD sera fourni pour l'ordinateur, mais nous pensons que ce sera le cas. C'est juste comme Sorties HDMI trouvé sur de nombreuses cartes vidéo et ordinateurs portables modernes. De cette façon, la vidéo et l'audio peuvent être lus à partir de ordinateur ordinaire, ce qui élargira considérablement les fonctionnalités. Après tout, les lecteurs domestiques ne prennent pas toujours en charge les derniers codecs, sans parler des formats de disque. Je dois dire que la mise en œuvre de cette technologie est effectivement très utile et pertinente. C'est beaucoup plus pratique que ce qui est utilisé actuellement. Et maintenant, comme nous l'avons déjà dit, le Wi-Fi est utilisé. Passons à la description de cette norme.

Wifi

De toutes les normes évoquées dans cet article, le Wi-Fi associé au Bluetooth est le plus connu et le plus répandu. Le Wi-Fi a gagné sa popularité grâce aux ordinateurs portables. Aujourd’hui, même les modèles les moins chers sont équipés d’une carte réseau sans fil. Mais comme toujours, cette technologie Il n’est pas devenu populaire dès son introduction.

Les premiers travaux sur le Wi-Fi ont commencé dans les années 80 du siècle dernier. Cependant, les spécifications finales n'étaient prêtes qu'en 1997. L'organisation IEEE les a étiquetés 802.11 (plus précisément 802.11-1997). Ils ont été adoptés comme norme en 1999. Cette technologie nouvelle et prometteuse a été immédiatement reprise par Apple. Une carte réseau Wi-Fi a commencé à être proposée en option pour les nouveaux ordinateurs portables iBook. Mais Apple n'occupe pas encore aujourd'hui une position dominante sur le marché, et elle commençait tout juste à sortir d'une crise prolongée. La « société fruitière » n'a donc pas réussi à faire le tour de la planète en pionnier, en semant des graines de Wi-Fi partout. Cet honneur était réservé à Intel.

Nous pensons que beaucoup ont entendu parler de la plate-forme mobile Intel Centrino. Sa première génération a été introduite en 2003. Un ordinateur portable pour obtenir un nouveau logo tendance doit être basé sur Processeur Intel(maintenant Core Duo ou Core 2 Duo, puis sur Pentium M), Jeu de puces Intel, et doit également être installé à l'intérieur Réseau Wi-Fi carte fabriquée par Intel. C’est ce qui a donné lieu à la prolifération généralisée des réseaux locaux sans fil.

Cependant, on ne peut pas affirmer que c'est le seul mérite d'Intel. C’est juste que le marché était déjà prêt pour une telle technologie. L'initiative d'Apple s'est avérée à un moment donné trop innovante pour que tout le monde ne l'accepte pas. Quatre ans plus tard, les équipements Wi-Fi étaient également assez chers, mais pas autant. Et la gamme s'est considérablement élargie. Intel a simplement fourni à chacun la forme la plus pratique pour adopter la prochaine technologie conçue pour rapprocher un avenir meilleur.

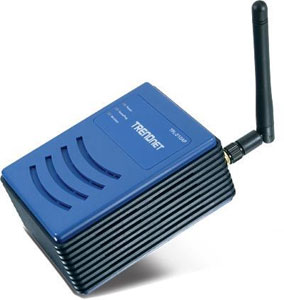

Voyons maintenant comment fonctionne le Wi-Fi. Comme cela est déjà clair, la carte réseau appropriée doit être installée sur l'ordinateur. Cela pourrait être comme PCI (ou PCI-Express) une carte d'extension et une clé USB relativement petite. Pour les ordinateurs portables, il existe des versions aux formats PCMCIA (PC Card) et ExpressCard.

À l'aide d'une carte réseau sans fil, vous pouvez établir une connexion avec une autre du même type. Autrement dit, il ne sera pas difficile d'établir connexion réseau entre deux ordinateurs portables ou entre un ordinateur portable et un ordinateur de bureau. Mais malgré l'apparente liberté, il ne sera pas possible d'y connecter un autre participant. Le troisième, comme on dit, est superflu. Pour contourner cette limitation, vous devez recourir à des points d'accès.

Un point d'accès Wi-Fi est un analogue d'un routeur de réseau local classique. Seules les connexions à celui-ci se font par transmission radio et non par fil. Théoriquement, leur nombre est illimité, même si pour plus de vitesse et de stabilité il est préférable de répartir les ordinateurs connectés entre plusieurs points. Dans ce cas, une analogie avec les communications cellulaires est appropriée. Une station de base peut servir plusieurs abonnés en même temps, mais s'il y en a beaucoup, elle sera surchargée et quelqu'un risque de ne pas passer, et la connexion de quelqu'un sera interrompue.

De manière générale, le principe de déploiement du Wi-Fi est assez similaire à celui d'un réseau cellulaire. Les points d'accès font office de stations de base. S'ils sont configurés correctement, ils communiqueront entre eux, permettant ainsi l'échange d'informations entre les ordinateurs connectés à l'un d'entre eux. Si vous ne faites pas ce réglage, le programme de gestion de la carte Wi-Fi offrira la possibilité de se connecter à l'un des réseaux disponibles.

Mais pour se connecter à Réseaux Wi-Fi parfois, vous avez besoin de connaître le mot de passe ou la clé d'accès à celui-ci. Néanmoins, des données très importantes peuvent être transmises via le réseau, telles que les mots de passe permettant d'accéder aux comptes monétaires de divers services, et il est beaucoup plus facile d'intercepter une transmission radio que l'échange habituel d'informations par fil. Pour y parvenir, plusieurs normes de cryptage ont été introduites.

Le premier d'entre eux, WEP (Wired Equivalent Privacy), adopté en 2001, n'a pas fait long feu. Cette protection est considérée comme plutôt faible contre les entrées non autorisées. Aujourd'hui, vous pouvez facilement trouver un programme capable de déchiffrer une clé en peu de temps, après quoi il sera possible de suivre tous les paquets sur le réseau.

Mi-2003, un nouvel algorithme a été proposé pour remplacer le WEP. Cryptage WPA(Accès Wi-Fi protégé). Il était basé sur le projet de norme 802.11i. Cette dernière a ensuite été adoptée en juin 2004. Dans le même temps, il a proposé l'algorithme plus avancé WPA2 comme principale méthode de protection. Il est déjà beaucoup plus difficile à pirater, son utilisation est donc fortement recommandée. Bien entendu, les progrès ne s’arrêtent pas et des options de protection encore plus avancées ont déjà été proposées, qui seront adoptées comme normes à l’avenir. L'un d'eux est 802.11w.

Un peu sur la nécessité de protéger les données. Aujourd'hui, un point d'accès est bien souvent installé dans un appartement pour connecter tous ordinateurs locaux(et même des PDA avec des téléphones portables s'ils prennent en charge le Wi-Fi). De plus, si vous échangez uniquement des films, de la musique et des informations similaires, votre réseau n’a pas une grande valeur. Pourtant, rien n’empêchera un voisin derrière le mur de connecter son ordinateur portable à votre réseau, surtout s’il n’est pas sécurisé. De plus, dans un tel réseau, il n'est pas nécessaire d'avoir peur de tout et de tout le monde, vous pouvez donc ouvrir certains sections difficiles disques. Bien sûr, il n’y aura peut-être rien d’autre que la dernière comédie et le dernier film d’action, mais il y aura toujours des gens qui voudront faire des bêtises. Ce n'est toujours pas agréable si le film que vous venez de copier est supprimé avant de le regarder.

Mais voici une autre situation. Internet est connecté à votre domicile via un modem ADSL. Si vous possédez plusieurs ordinateurs, ou un ordinateur portable, pour plus de commodité, le modem peut être équipé Borne wifi accéder. D'accord, il est pratique de s'asseoir sur Internet depuis n'importe où dans votre appartement. Si le Wi-Fi n’est pas correctement sécurisé, n’importe qui peut accéder à votre Internet. Théoriquement, vous pouvez même le faire depuis la rue, assis sur un banc sous la fenêtre. C'est bien si vous disposez d'une chaîne illimitée - vous ressentirez simplement une diminution de la vitesse. Et s'il y a du trafic ? Vous pouvez utiliser la totalité du montant présent sur votre compte. La protection de votre réseau sans fil local est donc de la plus haute importance. De plus, il n’est pas nécessaire de se limiter au seul cryptage WPA(2). S'il y a toujours un nombre statique d'ordinateurs, vous pouvez créer un compte distinct pour chacun et en même temps vous identifier par l'adresse MAC de la carte réseau.

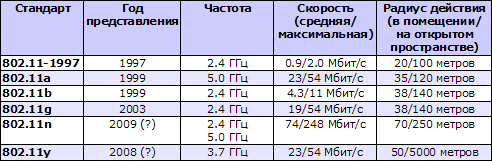

Alors oh Normes Wi-Fi. Au total, nous avons pu prendre connaissance de 28 normes. Mais seuls six d’entre eux décrivent directement la vitesse, la portée et la fréquence d’échange des données :

La toute première version du Wi-Fi est, pour le moins, peu impressionnante. Bien qu’il ait été adopté avant Bluetooth, il n’est même pas à la hauteur du Bluetooth 2.0+EDR moderne. Mais au départ, la norme a été développée comme un analogue sans fil des réseaux locaux câblés, où d'énormes quantités de données peuvent être transmises. 802.11a/b fourni là où meilleures opportunités, en particulier 802.11a. Mais la fréquence 5,0 GHz n’est pas autorisée partout, c’est pourquoi elle n’est pas largement utilisée. C'est pourquoi le 802.11g a été développé, offrant des vitesses similaires, ainsi que la capacité de fonctionner à une fréquence de 2,4 GHz.

Depuis l'année dernière, des points d'accès et des cartes réseau prenant en charge 802.11n ont commencé à apparaître sur le marché. Comme vous pouvez le voir sur le tableau, il fonctionne plusieurs fois plus rapidement que le 802.11g. Cependant, cette norme est toujours désignée comme projet. À en juger par les données disponibles, il sera adopté au plus tôt l'année prochaine. Mais il est fort probable que tous les projets de dispositifs 802.11n modernes seront compatibles avec la spécification finale après une mise à jour du micrologiciel.

La norme 802.11y est un analogue du 802.11g capable de fonctionner sur une distance bien plus grande (jusqu'à 5 km en espace ouvert). C'est dans ce but qu'il a été créé. Pour atteindre de tels indicateurs, il était nécessaire d'utiliser des ondes de fréquence plus élevée de la gamme 3,7 GHz.

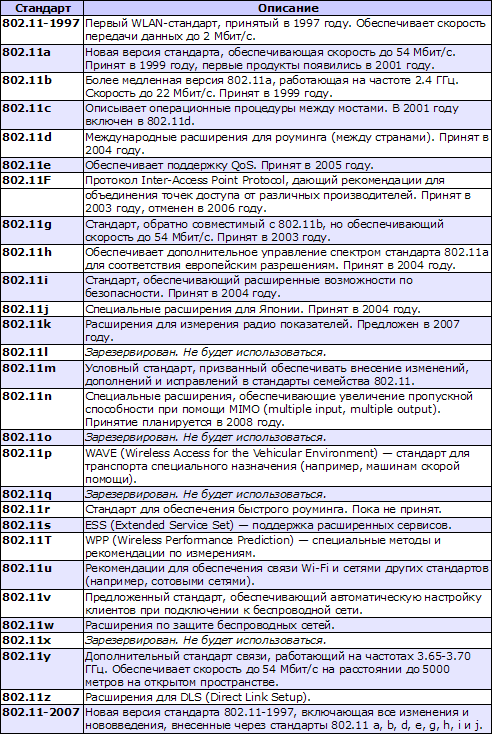

Listons maintenant toutes les autres normes de la famille 802.11. Tous les caractères de l'alphabet latin lui étaient réservés :

Comme vous pouvez le constater, le Wi-Fi a encore de la marge pour se développer. Il est possible que la vitesse de cette technologie augmente encore davantage à l’avenir. De plus, une grande attention est aujourd'hui accordée à l'introduction de la prise en charge de cette norme dans tous les appareils. Les communicateurs et téléphones mobiles avec Wi-Fi ne sont plus rares. Ce n’est pas surprenant : il existe des points d’accès dans de nombreuses villes modernes. Et Internet via eux peut être beaucoup plus rapide que via les réseaux WWAN (EDGE/GPRS, UMTS/WCDMA, HSDPA). Cependant, une autre technologie très prometteuse a été inventée spécifiquement pour Internet : le WiMAX.

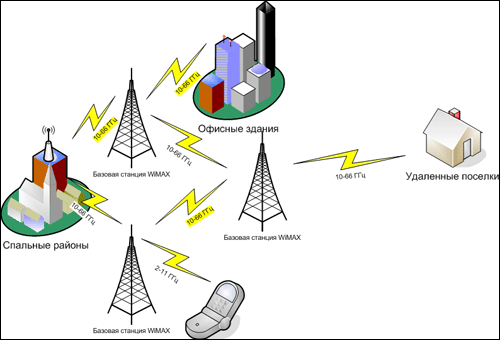

WiMAX

La norme WiMAX complète notre liste. Sa principale différence par rapport à tous les précédents réside dans sa portée. Selon les émetteurs utilisés, le signal peut être reçu jusqu'à une distance de 50 km de la source. Ici, nous parlons déjà d'analogique communications cellulaires, et pas seulement "un autre réseau local sans fil".

WiMAX n'est pas spécifiquement destiné au déploiement d'un réseau au sein d'un appartement, d'une maison ou d'un quartier, bien qu'il puisse être utilisé à cette fin. L'un de ses principaux objectifs est de fournir un accès Internet à haut débit aux agglomérations particulièrement isolées et aux zones individuelles de la ville.

Ce n’est pas exactement une alternative aux communications cellulaires, car elles offrent des capacités légèrement différentes et ne sont plus axées sur les ordinateurs. Il s'agit plutôt d'une option intermédiaire entre les normes de communication cellulaire dernières générations(UMTS, HSDPA) et réseaux locaux sans fil. Le WiMAX offre une portée plus longue que le Wi-Fi, mais la vitesse moyenne de transfert de données sera inférieure. Dans le même temps, les communications cellulaires sont déployées sur une distance beaucoup plus grande et sont plus résistantes aux interférences, mais la vitesse de transfert des données est inférieure.

Cependant, WiMAX est qualifié de concurrent réseaux cellulaires quatrième génération. Nous avons tendance à croire que ce n’est pas loin de la vérité, mais seulement en partie. Pourtant, WiMAX est conçu principalement pour les ordinateurs, et ensuite seulement pour les communicateurs et les téléphones mobiles. Mais c’est ici que nous commençons à approfondir les détails du fonctionnement de cette norme. Tout d’abord, un peu d’histoire.

Le Forum WiMAX, créé en 2001, est responsable du développement des spécifications WiMAX. Le nom WiMAX lui-même est un acronyme pour Worldwide Interoperability for Microwave Access. En décembre 2001, les spécifications WiMAX finales ont été présentées et ratifiées en tant que norme 802.16-2001. En 2004, la norme 802.16-2004, également connue sous le nom de 802.16d, a été adoptée, décrivant la possibilité d'organiser le WiMAX à l'intérieur. Enfin le plus dernière version La norme a été adoptée en 2005 et a reçu l'indice 802.16-2005, mais est également appelée de manière informelle 802.16e.

Parlons maintenant des principes de fonctionnement. Au sein du WiMAX, le protocole IP est implémenté, lui permettant de s'intégrer facilement aux réseaux modernes. Cette technologie peut donc être un excellent complément au Wi-Fi. Mais contrairement à ce dernier, le WiMAX offre une connexion plus stable. Par exemple, la connexion à un point d'accès Wi-Fi situé à une distance considérable peut être instable s'il y a un autre point à proximité. Dans le cas du WiMAX, une connexion se voit attribuer un emplacement distinct que personne d'autre ne peut utiliser. Et au fur et à mesure de vos déplacements, différentes stations de base WiMAX seront responsables de son activité.