Il arrive parfois que les histoires fantastiques et d’espionnage s’avèrent être non seulement le fruit de l’imagination malade de l’auteur, mais la véritable vérité. Tout récemment, un film paranoïaque sur la surveillance totale d'une personne par l'État a été perçu comme un simple conte de fées, un jeu de l'imagination de l'auteur et des scénaristes. Jusqu'à ce qu'Edward Snowden publie des informations sur PRISM, un programme de suivi des utilisateurs adopté par la National Security Agency des États-Unis.

Source de préoccupation

Après cette nouvelle, les blagues sur la paranoïa sont devenues complètement hors de propos. Et parler de surveillance ne peut plus être attribué à un psychisme brisé. Une question sérieuse se pose : faut-il se sentir en sécurité en utilisant sa messagerie électronique ou en communiquant sur un réseau social ou un chat ? Après tout, de nombreuses personnes ont accepté de coopérer avec les services spéciaux grandes entreprises: Microsoft (Hotmail), Google ( Google Mail), Yahoo!, Facebook, YouTube, Skype, AOL, Apple. Considérant que PRISM visait avant tout à surveiller les citoyens étrangers et que le volume d'interceptions conversations téléphoniques Et e-mails selon certaines estimations, atteint 1,7 milliard par an, il vaut la peine de réfléchir sérieusement à la manière de protéger votre vie privée des regards indiscrets.

Tor

La première réaction à l’annonce de PRISM a été la même pour beaucoup : nous ne nous laisserons pas surveiller, nous installerons Tor. C'est peut-être en fait le remède le plus populaire, dont nous avons parlé plus d'une fois dans les pages de notre magazine. Il a également été créé par l’armée américaine, mais dans un but complètement opposé. Telle est l’ironie. Les utilisateurs exécutent le logiciel Tor sur leur machine, qui fonctionne comme un proxy ; il « négocie » avec d'autres nœuds du réseau et construit une chaîne à travers laquelle le trafic crypté sera transmis. Après un certain temps, la chaîne est reconstruite et d'autres nœuds y sont utilisés. Pour masquer les informations sur le navigateur et le système d'exploitation installé aux regards indiscrets, Tor est souvent utilisé en conjonction avec Privoxy, un proxy sans mise en cache qui modifie les en-têtes HTTP et les données Web, vous permettant de préserver la confidentialité et de vous débarrasser des publicité ennuyeuse. Afin de ne pas parcourir les fichiers de configuration et modifier tous les paramètres manuellement, il existe un magnifique shell GUI - Vidalia, disponible pour tous les systèmes d'exploitation et vous permettant d'ouvrir la porte de votre PC en quelques minutes monde anonyme. De plus, les développeurs ont essayé de tout simplifier autant que possible, permettant aux utilisateurs d'installer Tor, Vidalia et la version portable de Firefox avec divers modules complémentaires de sécurité en un seul clic. Pour une communication sécurisée, il existe un système de messagerie anonyme décentralisé - TorChat. Pour rediriger de manière sécurisée, anonyme et transparente tout le trafic TCP/IP et DNS via le réseau d'anonymisation Tor, utilisez l'utilitaire Tortilla. Le programme vous permet d'exécuter de manière anonyme n'importe quel logiciel sur un ordinateur Windows, même s'il ne prend pas en charge les proxys SOCKS ou HTTP, ce qui était auparavant presque impossible à faire sous Windows. De plus, pour la combinaison standard Tor + Vidalia + Privoxy, il existe une alternative intéressante - Advanced Onion Router bit.ly/ancXHz, un client portable pour le « routage en oignon ». Pour ceux qui sont particulièrement soucieux de leur sécurité, il existe une distribution Live CD configurée prête à l'emploi pour envoyer tout le trafic via Tor - bit.ly/e1siH6.

Le but principal de Tor est surf anonyme plus la possibilité de créer des services anonymes. Il est vrai que l’anonymat se paie avec rapidité.

I2P

En plus du « routage oignon », il existe également le routage « ail », utilisé dans I2P. Tor et I2P, bien que d’apparence quelque peu similaire, mettent en œuvre en grande partie des approches diamétralement opposées. Dans Tor, une chaîne de nœuds est créée à travers laquelle le trafic est transmis et reçu, tandis que dans I2P, des tunnels « entrants » et « sortants » sont utilisés, et ainsi les demandes et les réponses passent par différents nœuds. Toutes les dix minutes, ces tunnels sont reconstruits. Le « routage de l'ail » implique qu'un message (« ail ») peut contenir de nombreuses « gousses » - des messages entièrement formés avec des informations sur leur livraison. Un « ail » au moment de sa formation peut contenir plusieurs « gousses », certaines d'entre elles peuvent être les nôtres, et d'autres peuvent être en transit. Que telle ou telle « gousse » dans « l’ail » soit notre message, ou si ce soit le message transitant de quelqu’un d’autre qui passe à travers nous, seul celui qui a créé « l’ail » le sait.

La tâche principale d'I2P, contrairement à Tor, est l'hébergement anonyme de services et ne fournit pas d'accès anonyme à réseau mondial, c'est-à-dire l'hébergement de sites Web sur le réseau, qui dans la terminologie I2P sont appelés eepsites.

Pour le travail logiciel I2P nécessite Java préinstallé. Toute la gestion est effectuée via l'interface Web, disponible à l'adresse 127.0.0.1:7657. Après toutes les manipulations nécessaires, vous devez attendre quelques minutes jusqu'à ce que le réseau soit configuré et vous pourrez tout utiliser. services cachés. Dans ce cas, nous avons reçu un accès anonyme au réseau I2P, c'est-à-dire à toutes les ressources du domaine .i2p. Si vous souhaitez accéder au réseau mondial, définissez simplement l'utilisation du serveur proxy 127.0.0.1:4444 dans les paramètres du navigateur. La sortie d'I2P vers le réseau mondial s'effectue via certaines passerelles (appelées outproxy). Comme vous le comprenez, vous ne pouvez pas compter sur une grande vitesse dans ce cas. De plus, rien ne garantit que personne ne détectera votre trafic sur une telle passerelle. Est-il sécuritaire d’héberger votre ressource anonyme sur le réseau I2P ? Eh bien, ici, personne ne peut garantir à 100 % la sécurité : si la ressource est simplement vulnérable, il ne sera alors pas difficile de déterminer son véritable emplacement.

Obfsproxy

Dans de nombreux pays, comme la Chine et l'Iran, les fournisseurs luttent activement contre l'utilisation de Tor, en utilisant le DPI (inspection approfondie des paquets), le filtrage par mots clés, le blocage sélectif et d'autres méthodes. Afin de contourner la censure, torproject a publié un outil spécial obfsproxy bit.ly/z4huoD, qui convertit le trafic entre le client et le pont de manière à ce qu'il semble totalement inoffensif pour le fournisseur.

GNUnet

Qu’en est-il du partage de fichiers sécurisé et anonyme ? À cette fin, vous pouvez recourir à l'aide de GNUnet bit.ly/hMnQsu - un cadre pour organiser un réseau P2P sécurisé qui ne nécessite pas de services centralisés ou tout autre service « de confiance ». L'objectif principal du projet est de créer un système d'échange d'informations fiable, décentralisé et anonyme. Tous les nœuds du réseau agissent comme des routeurs, cryptent les connexions avec d'autres nœuds et maintiennent un niveau de charge constant sur le réseau. Comme pour de nombreuses autres solutions, les nœuds qui participent activement au réseau sont desservis avec une priorité plus élevée. Pour identifier les objets et les services, un URI est utilisé qui ressemble à gnunet://module/identifier, où module est le nom du module réseau et identifiant est un hachage unique qui identifie l'objet lui-même. Une fonctionnalité intéressante est la possibilité de configurer le niveau d'anonymat : de zéro (non anonyme) à l'infini (la valeur par défaut est un). Pour une transmission sécurisée, tous les fichiers sont cryptés à l’aide d’ECRS (An Encoding for Censorship-Resistant Sharing). GNUnet est extensible et de nouvelles applications P2P peuvent être construites dessus. En plus du partage de fichiers (le service le plus populaire), il existe des services alternatifs : un simple chat, désormais à moitié mort, ainsi que des DNS distribués. Eh bien, comme d'habitude, il faut payer pour l'anonymat : latence élevée, faible vitesse et consommation de ressources assez élevée (ce qui est typique de tous les réseaux décentralisés). De plus, il existe des problèmes de compatibilité ascendante entre les différentes versions du framework.

RestroPartager

RestroShare bit.ly/cndPfx est un programme multiplateforme ouvert permettant de créer un réseau décentralisé basé sur le principe F2F (Friend To Friend) à l'aide de GPG. La philosophie de base est de partager des fichiers et de communiquer uniquement avec des amis de confiance et non avec l'ensemble du réseau, c'est pourquoi il est souvent classé comme darknet. Pour établir une connexion avec un ami, l'utilisateur doit générer une paire de clés GPG à l'aide de RetroShare (ou en sélectionner une existante). Après authentification et échange de clé asymétrique, une connexion SSH est établie en utilisant OpenSSL pour le cryptage. Les amis d'amis peuvent se voir (si les utilisateurs ont activé cette fonctionnalité), mais ne peuvent pas se connecter. Voilà comment ça se passe réseau social:). Mais vous pouvez fouiller dans les dossiers entre amis. Il existe plusieurs services de communication sur Internet : chat privé, courrier électronique, forums (à la fois anonymes et avec authentification régulière), chat vocal (plugin VoIP), canaux comme IRC.

Tarte aux framboises

Vous vous demandez peut-être : qu’est-ce que Raspberry Pi a à voir avec cela ? Nous parlons d'anonymat. Et ce malgré le fait que ce petit appareil contribuera à atteindre cet anonymat. Il peut être utilisé comme routeur/client, vous donnant accès aux réseaux Tor/I2P ou VPN anonyme. En plus de cela, il y a un autre avantage. Dans les réseaux décentralisés, il n'est possible d'atteindre une vitesse d'accès acceptable aux ressources intranet que si vous y êtes constamment. Par exemple, dans I2P, la confiance des autres « routeurs ail » dans un tel nœud sera plus grande et, par conséquent, la vitesse sera plus élevée. Il n’est pas raisonnable de laisser votre ordinateur constamment allumé à cette fin ou de démarrer un serveur séparé, mais cela ne semble pas dommage de dépenser seulement 30 $ pour cela. DANS Vie courante il sera possible d'utiliser connexion normale, et lorsque vous avez besoin de vous connecter de manière anonyme, vous laissez simplement tout le trafic passer par le mini-appareil et vous ne vous souciez d'aucun paramètre. Il faut dire que jusqu'à récemment, cela ne servait à rien d'installer un logiciel I2P écrit en Java sur Blackberry. La machine Java, gourmande en ressources, ne disposait pas de suffisamment de 256 Mo de RAM standard. Avec la sortie du Raspberry Pi modèle B, qui embarque déjà 512 Mo, cela est devenu tout à fait possible. Voyons donc les principaux points liés à l'installation. Disons que nous utilisons Raspbian. Tout d'abord, mettons à jour :

Sudo apt-get mise à jour ; sudo apt-get dist-upgrade

Ensuite, nous installons Java, mais pas le package standard, mais une version spéciale adaptée aux processeurs ARM - bit.ly/13Kh9TN (comme le montre la pratique, la version standard consommera toute la mémoire). Télécharger et installer:

Sudo tar zxvf jdk-8-ea-b97-linux-arm-vfp-hflt-03_jul_2013.tar.gz -C /usr/local/java export PATH=$PATH:/usr/local/java/bin

Ensuite téléchargez et installez I2P :

Cd ~ mkdir i2pbin cd i2pbin wget http://mirror.i2p2.de/i2pinstall_0.9.7.jar java -jar i2pinstall_0.9.7.jar -console

Pour transformer Raspberry en routeur I2P, vous devez faire un peu de magie avec les configurations. Accédez à ~/.i2p et commencez à modifier le fichier clients.config. Là, nous devons commenter la ligne

ClientApp.0.args=7657::1,127.0.0.1 ./webapps/

et décommenter

ClientApp.0.args=7657 0.0.0.0 ./webapps/

Et puis dans le fichier i2ptunnel.config remplacez les adresses dans les lignes

Tunnel.0.interface=127.0.0.1 tunnel.6.interface=127.0.0.1

à 0.0.0.0 . Ensuite, nous pouvons démarrer le routeur I2P en exécutant :

Cd ~/i2pbin ./runplain.sh

Vous pouvez également ajouter les lignes suivantes à crontab afin que le logiciel soit automatiquement lancé au démarrage du système ou après un crash :

0 * * * * /home/pi/i2pbin/runplain.sh @reboot /home/pi/i2pbin/runplain.sh

Il ne reste plus qu'à organiser accès à distanceà l'appareil. La meilleure façon- utiliser la redirection de port dynamique via SSH. Pour cela, il vous suffit de mettre en place dans les paramètres un tunnel I2P qui pointerait vers le port 22 de la machine locale. De la même manière, vous pouvez transformer le Pi en VPN anonyme (comment faire cela, vous pouvez voir ici -http://bit.ly/11Rnx8V) ou vous connecter à Tor (un excellent manuel vidéo sur ce http:// bit.ly/12RjOU9) . Ou vous pouvez trouver votre propre façon d'utiliser l'appareil pour voyager anonymement sur Internet.

Mikrotik

En fait, le Raspberry Pi n'est pas le seul petit appareil sur la base duquel vous pouvez organiser un accès anonyme au réseau. Une alternative intéressante serait un routeur de la société lettone MikroTik, qui produit des équipements réseau et des logiciels pour celui-ci. Un tel appareil coûtera un peu plus cher, mais nécessitera moins de complications lors de la configuration. Parmi les produits de la société, RouterOS est un système d'exploitation basé sur Linux conçu pour être installé sur les routeurs matériels MikroTik RouterBOARD. Diverses options Les plateformes RouterBOARD vous permettent de résoudre divers problèmes de réseau : de la construction d'un simple point d'accès à un routeur puissant. Malgré la présence d'un connecteur d'alimentation, presque tous les appareils peuvent être alimentés via PoE. Un gros plus est la disponibilité d'une bonne documentation http://bit.ly/jSN4FL, qui décrit en détail comment créer un routeur de sécurité basé sur RouterBOARD4xx en le connectant à Réseaux Tor. Nous ne nous attarderons pas là-dessus, tout est décrit en détail.

VPN

Lorsqu’on parle de confidentialité et d’anonymat sur Internet, on ne peut ignorer l’utilisation d’un VPN à ces fins. Nous avons déjà expliqué comment configurer votre propre serveur VPN dans le cloud Amazon bit.ly/16E8nmJ, et nous avons examiné en détail l'installation et le réglage d'OpenVPN. Vous pouvez voir toute la théorie nécessaire dans ces articles. Cependant, je tiens à vous rappeler encore une fois que le VPN n’est pas une panacée. Premièrement, il peut y avoir des situations dans lesquelles le trafic peut « fuir » au-delà de la connexion VPN, et deuxièmement, dans les réseaux basés sur le protocole PPTP, il y a réelle opportunité décrypter les données interceptées (« Un tel VPN non sécurisé », ][Aker #170). Vous ne devez donc pas croire à une sécurité totale lorsque vous utilisez des réseaux privés virtuels.

En résumé

Ce ne sont là que les solutions les plus populaires qui vous permettent de protéger d'une manière ou d'une autre votre vie privée des regards indiscrets de Big Brother. Peut-être que dans un avenir proche, de nouvelles technologies apparaîtront ou que nous utiliserons tous activement l'une de celles discutées aujourd'hui. Qui sait... Quoi qu'il en soit, il est important de toujours garder à l'esprit qu'aucune solution ne pourra jamais offrir une garantie de sécurité à 100 %. Alors n'aie pas l'impression sécurité totale, en installant Tor, I2P ou autre chose - beaucoup ont déjà payé pour le sentiment de fausse sécurité.

Définition:

L'anonymat est l'anonymat, l'obscurité ; silence, cachant le nom.

Solution:

Il ne devrait y avoir aucun obstacle entre vous et Internet qui puisse vous lier à votre connexion. Et tu ne peux pas agir comme d'habitude. Dans ce cas, votre comportement habituel devrait en même temps être enregistré faussement.

Vous pouvez découvrir qui vous êtes

1) Piste financière

acheter des appareils et des services qui vous ont fourni un accès à Internet

recevoir des avantages d’Internet sous forme de financement, de biens et de services

2) Piste électronique

IP, MAC, heure, caméras intégrées, wifi, gsm, gps, microphone.

systèmes d'exploitation, programmes, plugins, etc.

ces petites gens se promènent avec des téléphones portables contenant des logiciels permettant de collecter des informations non seulement sur le propriétaire du téléphone portable, mais également sur l'air radio environnant. Les coordonnées GPS, basique Postes GSM, hotspots WiFi, appareils bluethooth, etc. Et là la blonde parle au téléphone, et sa caméra filme tranquillement que vous regardiez dans sa direction. Ce n’est pas parce qu’il s’agit d’un espion, mais parce qu’il met tout sur le téléphone sans discernement.

3) Piste de métadonnées

écriture manuscrite : rapidité, traits caractéristiques de votre travail sur Internet. Le style de frappe sur le clavier a sa propre empreinte. Fautes d'orthographe, fautes de frappe corrigibles, ponctuation, etc. La chaîne de recherche Google dans tout navigateur utilisant JS (si autorisé) est transmise en continu au serveur Google pendant que vous tapez. Considérez que les informations sur la nature de l'ensemble sont transmises sur Internet. Google fait tout pour connaître votre visage même s'il porte un masque. N'oubliez pas la souris ou le pavé tactile.

les informations que vous recherchez sans masque anonyme peuvent vous trahir si vous essayez de faire de même avec un masque. Vous devez avoir des instructions clairement écrites sur ce qu’il ne faut pas faire et des actions clairement limitées. Votre vie anonyme devrait être semblable à la vie quotidienne d'un espion. C'est l'autodiscipline, c'est du travail, c'est un renouvellement constant des connaissances et leur application dans la pratique. Il est très difficile de ne pas se brûler en pratique quand on vous surveille pendant 24 heures et de le faire sans forcer.

Avec regret, gardons le silence sur le fait que vos amis écriront soigneusement votre nom, votre date de naissance, votre relation, votre photo à côté de votre pseudo ou de votre numéro de téléphone et le téléchargeront sur Apple ou Google, et toutes les applications qui ont accès au carnet d'adresses. (et seuls les paresseux n'y vont pas) le savent immédiatement.

Vous pouvez voler une connexion Internet, acheter une carte SIM avec GPRS aux gitans, mais comment vous cacher des caméras vidéo soigneusement placées partout dans le monde ? Les puces RFID des banques, des bibliothèques et du métro sont soigneusement placées dans vos poches. La carte d'identité devient biométrique et sa présence dans la poche est lieu public imposée par la loi.

Plus l'ordinateur et le téléphone sont modernes, plus plus probable la présence d'une porte dérobée d'usine au niveau de la puce, ou d'une porte dérobée provenant d'un revendeur ou d'un service de livraison. Vous pensez qu'en installant Tails ou Kali Linux vous avez résolu le problème - vous vous trompez, vous devez aussi assembler un ordinateur à l'aide de lampes :). Ou vous emportez votre téléphone avec vous ; il donne au fournisseur des informations sur l'endroit où vous vous trouviez 24 heures sur 24. Lui donne vos habitudes quotidiennes. Ici Vasya va travailler, le voilà qui revient du travail. Mais soudain, Vasya a disparu du radar, bien qu'habituellement à ce moment-là, il emprunte la route A ou B. Étrange. Anomalie. Et maintenant, si toutes ces informations tombent dans une seule main et sont analysées, que se passe-t-il ? Il s’avère que le cercle des suspects se rétrécit fortement. Vasya est retrouvée devant les caméras de Mitino, en train d'acheter une carte SIM à un gitan ou debout près de la bibliothèque dans une voiture avec un ordinateur portable sur ses genoux.

Et le fait que Vasya utilise TOR, VPN et un système d'exploitation inhabituel n'est pas un secret pour le fournisseur. Il ne se soucie tout simplement pas de Vasya pour le moment. Le trafic enregistré peut être ouvert plus tard.

Alors je signerai les mots Artem

Si vous souhaitez conserver l’anonymat sur Internet, n’utilisez pas Internet.

L'Internet. Il vous suffit de le faire correctement, en assurant autant que possible votre propre sécurité. La principale chose que cela nécessite : la nécessité de cacher votre véritable adresse IP et Boites aux lettres. Faites également preuve de prudence de base et essayez, si possible, de n’inclure aucune information personnelle : votre numéro, votre adresse résidentielle, vos photographies.

Il existe plusieurs façons de s'adresser lors de la visite de sites. Le plus simple et le plus accessible est l'utilisation de serveurs proxy anonymes (), fonctionnant en mode -service. Un serveur proxy (de l'anglais Proxy -) est une sorte d'intermédiaire entre votre ordinateur et Internet. Lorsque vous vous connectez, vous vous connectez d'abord à un serveur proxy, puis vous accédez ensuite aux sites qui vous intéressent. En conséquence, les propriétaires de ces sites peuvent recevoir non pas votre véritable IP, mais l'adresse du serveur proxy utilisé.

Actuellement en l'Internet Il existe de nombreux anonymiseurs gratuits que tout le monde peut utiliser. Travailler avec eux est très simple, car ces proxys utilisent une interface Web familière. Il vous suffit de vous rendre sur la page de l'anonymiseur et de saisir l'adresse du site que vous comptez visiter dans le champ navigation. L'un des anonymiseurs russophones les plus célèbres aujourd'hui est www.anonymizer.ru. Mais vous pouvez également trouver vous-même de nombreux autres services similaires en entrant simplement moteur de recherche demander des « proxys anonymes » ou des « anonymiseurs ».

Les anonymiseurs vous permettent de surfer librement sur Internet et d'afficher des pages, mais de nombreux forums et forums invités interdisent souvent aux utilisateurs de laisser des messages via des proxys anonymes. Dans ce cas, vous devrez apporter quelques modifications aux paramètres de votre navigateur pour masquer votre adresse IP, mais cela semble être une connexion normale. DANS l'Internet Il existe des listes entières de serveurs proxy anonymes que les utilisateurs peuvent utiliser ou pour petit supplément. Ces listes contiennent l'adresse IP des proxys anonymes et les numéros de port via lesquels la connexion doit être établie. Vous devrez trouver un proxy fonctionnel approprié, puis modifier les paramètres de votre navigateur afin que toutes les connexions Internet passent par le serveur proxy. Spécifiez l'adresse IP de votre choix comme proxy à utiliser et entrez le numéro de port correspondant.

Si vous n'êtes pas très confiant dans la navigation dans les paramètres de votre navigateur, mais que vous devez rendre votre navigation complètement anonyme, vous pouvez utiliser programmes spéciaux. L’un des plus efficaces est notamment le programme TOR (The Onion Router), téléchargeable gratuitement sur https://www.torproject.org. Sur le même site, vous pouvez lire des instructions détaillées et des explications pour travailler avec le programme. En installant le navigateur TOP sur votre ordinateur, vous pouvez non seulement naviguer en toute sécurité sur le réseau, en masquant complètement votre adresse IP, mais également créer vos propres sites Web, laisser des messages et échanger du courrier. Le seul inconvénient de ce logiciel est une réduction notable de la vitesse de connexion, ce qui peut créer quelques désagréments.

Sources:

- Navigateur Tor

Parfois, une personne est prête à faire les choses les plus folles pour attirer l'attention sur elle. Mais il y a des situations dans la vie où l’on souhaite devenir un « homme invisible ». Et c'est tout à fait possible de le faire.

Instructions

L’apparence d’une personne est ce qui attire en premier l’attention des gens. Par conséquent, si vous souhaitez vous fondre dans la foule, excluez tout ce qui pourrait attirer votre attention. Oubliez les vêtements clairs, les accessoires flashy, les coiffures spectaculaires, le maquillage provocateur, les manucures audacieuses et les bijoux visibles.

Choisissez une tenue de qualité moyenne dans une couleur discrète (gris, bleu foncé, marron) qui ne mettra pas trop en valeur les contours de votre silhouette. Par exemple, portez un pull terne de couleur unie, un jean légèrement ample et des chaussures neutres. Si vous avez une coupe de cheveux élégante ou une couleur de cheveux vive, cachez vos cheveux sous un bonnet tricoté foncé et tirez-les légèrement sur votre front. Grâce à ça apparence on peut facilement se perdre dans la foule.

En plus de l'opinion sensationnelle répandue sur Internet concernant le masquage de l'adresse IP, il existe de nombreux autres détails. Dans l'ensemble, toutes les méthodes et moyens d'anonymat ont pour objectif de cacher le fournisseur. Grâce à quoi il est déjà possible d'obtenir la localisation physique exacte de l'utilisateur, en disposant d'informations supplémentaires sur lui (IP, empreintes digitales du navigateur, journaux de son activité dans un certain segment de réseau, etc.). De plus, la plupart des méthodes et moyens visent à maximiser la dissimulation/non-divulgation de ces informations indirectes, grâce auxquelles il sera ensuite possible de s'adresser au fournisseur de l'utilisateur souhaité.

Quels sont les moyens d’anonymiser votre présence en ligne ?

Si nous parlons d'unités d'anonymisation distinctes (après tout, il existe également des schémas sous la forme de combinaison de l'un ou l'autre moyen d'anonymisation), nous pouvons souligner les éléments suivants :

1) Serveurs proxy- il y a différents types, avec ses propres caractéristiques. Classement proxy sous spoiler.

Http proxy– fonctionne selon protocole http et remplit une fonction de mise en cache.

Degrés d'anonymat : transparent, déformant, anonyme, élitiste.

Une chaîne de proxys HTTP ne peut être construite que s'ils prennent en charge la méthode CONNECT, à l'exception de la construction d'une chaîne à l'aide de spécial. programmes.

proxy HTTPS(alias CONNECT) – proxys prenant en charge HTTP 1.1, qui à son tour a deux spécifications - RFC 2616 et l'obsolète RFC 2068. Elles diffèrent en cela de manière particulière. La RFC 2616 documente la méthode CONNECT.

Tous ces sous-types de proxy ont la même capacité : ils peuvent fonctionner en utilisant la méthode CONNECT (en plus de GET/POST).

La différence entre les sous-types réside uniquement dans les paramètres des programmes du serveur proxy :

Si les paramètres du serveur proxy autorisent la connexion à l'aide de la méthode CONNECT au port 443 (adresses https://), il s'agit alors d'un proxy HTTPS ;

Si les paramètres du serveur proxy autorisent la connexion à l'aide de la méthode CONNECT à n'importe quel port (sauf 443 et 25), alors il est appelé proxy CONNECT (dans ICQ, un tel proxy est appelé proxy HTTP) ;

Si les paramètres du serveur proxy autorisent la connexion à l'aide de la méthode CONNECT au port 25 (service de messagerie), il peut alors être utilisé pour envoyer du courrier et un tel proxy est appelé mail-enabled, ou 25 ports activés, ou un proxy avec le 25ème port ouvert. .

proxy FTP– fonctionne via le protocole ftp et est conçu pour une gestion anonyme du site (serveur). Tous les proxys FTP sont anonymes car Protocole FTP ne prévoit pas de procuration.

Il n'y a aucun proxy dans le public FTP. Il est impossible de construire une chaîne de proxys FTP.

proxy CGI(anonymiseur Web) est une page d'un site Web sur laquelle vous entrez l'URL et affiche la page spécifiée. Dans ce cas, l'adresse de cette page (indiquée dans le champ d'adresse) du point de vue de votre ordinateur sera différente - quelque chose comme

http://www.cgi-proxy.com/http/www.your-url.com/path/

Du point de vue de l'anonymat, les proxys CGI sont identiques aux proxys HTTP. Dans les chaînes « mixtes », ce type de proxy ne peut être qu'en dernière place.

CHAUSSETTES– ce type de proxy a 2 spécifications :

Chaussettes 4 fonctionne via le protocole TCP

Chaussettes 5 Prend en charge TCP, UDP, l'authentification et les requêtes DNS à distance. Les chaussettes, de par leur nature, sont véritablement anonymes (car elles fonctionnent directement avec TCP). Vous pouvez créer une chaîne à partir de proxys de ce type. Sox est le meilleur moyen de rester anonyme sur Internet.

Proxy d'anonymat

Tout le monde sait que lorsqu'un client interagit avec un serveur, le client envoie des informations au serveur (la plupart du temps, elles sont envoyées par le navigateur, mais le proxy peut également y ajouter quelque chose « de lui-même »). Il s'agit du nom et de la version système opérateur, nom et version du navigateur, paramètres du navigateur (résolution d'écran, profondeur de couleur, support java/javascript, ...), adresse IP du client (si un proxy est utilisé, il est remplacé Serveur proxy om sur proxy IP), si un serveur proxy est utilisé (si un proxy est utilisé, alors l'adresse IP du client est un proxy IP - ajouté par le serveur proxy), si un proxy est utilisé, alors votre véritable adresse IP (ajoutée par le serveur proxy) et bien plus encore...

Ces informations sont transmises sous forme de variables d'environnement.

Je me concentrerai uniquement sur ceux liés à l’anonymat.

Ainsi, si aucun proxy n'est utilisé, alors les variables d'environnement ressemblent à ceci :

REMOTE_ADDR= Votre IP

HTTP_VIA= non défini

HTTP_X_FORWARDED_FOR= non défini

Procurations transparentes ne cachez pas les informations sur la véritable adresse IP :

REMOTE_ADDR= proxy IP

HTTP_VIA

HTTP_X_FORWARDED_FOR= vraie IP

Procurations anonymes(anon) ne cachez pas le fait qu'un proxy est utilisé, mais remplacez la véritable adresse IP par la leur :

REMOTE_ADDR= proxy IP

HTTP_VIA= IP ou nom du proxy (un serveur proxy est utilisé)

HTTP_X_FORWARDED_FOR= proxy IP

Les proxys déformants ne cachent pas le fait qu’un serveur proxy est utilisé. Cependant, la véritable IP est remplacée par une autre (généralement arbitraire, aléatoire) :

REMOTE_ADDR= proxy IP

HTTP_VIA= IP ou nom du proxy (un serveur proxy est utilisé)

HTTP_X_FORWARDED_FOR= IP aléatoire

Mandataires d'élite(élite, high anon) non seulement change l'IP, mais cache aussi même le fait d'utiliser un serveur proxy :

REMOTE_ADDR= proxy IP

HTTP_VIA= non défini

HTTP_X_FORWARDED_FOR= non défini

2) Services VPN- fonctionnent également en utilisant différents protocoles proposés par les fournisseurs.

3) Tunnel SSH, ont été créés à l’origine (et fonctionnent toujours aujourd’hui) à d’autres fins, mais sont également utilisés à des fins d’anonymisation. Le principe de fonctionnement est assez similaire à celui des VPN, donc dans ce sujet, toutes les conversations sur les VPN les impliqueront également.

4) Serveurs dédiés- le principal avantage est que le problème de la divulgation de l'historique des requêtes du nœud à partir duquel les actions ont été effectuées disparaît (comme cela peut être le cas avec un VPN/SSH ou un proxy).

Est-il possible de cacher d'une manière ou d'une autre le fait d'utiliser Tor au fournisseur ?

Oui, la solution sera presque complètement similaire à la précédente, seul le circuit ira dans l'ordre inverse et Connexion VPN« se coince » entre les clients Tor et le réseau de routeurs oignons. Une discussion sur la mise en œuvre d'un tel système dans la pratique peut être trouvée sur l'une des pages de documentation du projet.

Que faut-il savoir sur I2P et comment fonctionne ce réseau ?

I2P est un réseau distribué et auto-organisé basé sur l'égalité de ses participants, caractérisé par le cryptage (à quelles étapes il se produit et de quelles manières), des intermédiaires variables (sauts), les adresses IP ne sont utilisées nulle part. Il possède ses propres sites Web, forums et autres services.

Au total, quatre niveaux de chiffrement sont utilisés lors de l'envoi d'un message (chiffrement de bout en bout, ail, tunnel et couche de transport), avant de chiffrer chacun d'entre eux. forfait réseau un petit nombre aléatoire d'octets aléatoires est automatiquement ajouté pour anonymiser davantage les informations transmises et compliquer les tentatives d'analyse du contenu et bloquer les paquets réseau transmis.

Tout le trafic est transmis via des tunnels - des chemins unidirectionnels temporaires passant par un certain nombre de nœuds, qui peuvent être entrants ou sortants. L'adressage s'effectue sur la base des données de ce que l'on appelle la base de données réseau NetDb, qui est distribué à un degré ou à un autre sur tous les clients I2P. NetDb contient :

- Informations sur le routeur- les coordonnées des routeurs (clients) sont utilisées pour construire des tunnels (pour simplifier, ce sont des identifiants cryptographiques de chaque nœud) ;

- Ensembles de baux- les coordonnées des destinataires, utilisées pour connecter les tunnels sortants et entrants.

Le principe d'interaction entre les nœuds de ce réseau.

Étape 1. Le nœud « Kate » construit les tunnels sortants. Il se tourne vers NetDb pour obtenir des données sur les routeurs et construit un tunnel avec leur participation.

Étape 2. Boris construit un tunnel d'entrée de la même manière qu'un tunnel de sortie. Il publie ensuite ses coordonnées ou ce qu'on appelle "LeaseSet" sur NetDb (notez ici que le LeaseSet passe par le tunnel sortant).

Étape 3. Lorsque « Kate » envoie un message à « Boris », il interroge le LeaseSet de « Boris » dans NetDb. Et il transmet le message via des tunnels sortants vers la passerelle du destinataire.

Il convient également de noter qu'I2P a la possibilité d'accéder à Internet via un proxy externe spécial, mais ils ne sont pas officiels et, sur la base d'une combinaison de facteurs, sont encore pires que les nœuds de sortie Tor. De plus, les sites internes du réseau I2P sont accessibles depuis l'Internet externe via un serveur proxy. Mais à ces portes d’entrée et de sortie, il y a une forte probabilité de perdre un certain anonymat, vous devez donc être prudent et éviter cela si possible.

Quels sont les avantages et les inconvénients d’un réseau I2P ?

Avantages :

1) Niveau élevé d'anonymat du client (avec des paramètres et une utilisation raisonnables).

2) Décentralisation complète, qui conduit à la stabilité du réseau.

3) Confidentialité des données : chiffrement de bout en bout entre le client et le destinataire.

4) Très haut degré anonymat du serveur (lors de la création d'une ressource), son adresse IP n'est pas connue.

Défauts:

1) Faible vitesse et un temps de réponse long.

2) « Votre propre Internet » ou isolement partiel d'Internet, avec la possibilité d'y accéder et une probabilité accrue de deanon.

3) Ne vous protège pas des attaques via les plugins (Java, Flash) et JavaScript, sauf si vous les désactivez.

Quels autres services/projets existe-t-il pour garantir l’anonymat ?- Client japonais pour Windows pour le partage de fichiers. L'anonymat du réseau Perfect Dark repose sur le refus d'utiliser des connexions directes entre clients finaux, l'inconnu des adresses IP et le cryptage complet de tout ce qui est possible.

Les 3 projets suivants sont particulièrement intéressants dans la mesure où leur objectif est de cacher l'utilisateur en s'affranchissant de la dépendance du fournisseur vis-à-vis d'une connexion Internet, en construisant réseaux sans fil. Après tout, Internet deviendra alors encore plus auto-organisé :

- Netsukuku - Technicien en électronique en réseau compétent en mise à mort ultime, en utilitaire et en liaison montante Kamikaze.

- B.A.T.M.A.N - Meilleure approche des réseaux mobiles ad hoc.

Existe-t-il des solutions globales pour garantir l’anonymat ?

En plus des liens et des combinaisons diverses méthodes, comme Tor+VPN, décrit ci-dessus, vous pouvez utiliser des distributions Linux adaptées à ces besoins. L’avantage de cette solution est qu’ils disposent déjà de la plupart de ces éléments solutions combinées, tous les paramètres sont définis pour provisionner quantité maximale limites pour les désanonymiseurs, tous les services et logiciels potentiellement dangereux sont supprimés, les plus utiles sont installés, certains, en plus de la documentation, ont des astuces contextuelles qui ne vous laisseront pas perdre votre vigilance tard dans la nuit.

Sur la base de mon expérience et de celle de quelques autres personnes compétentes, je choisirais la distribution Whonix, car elle contient les dernières techniques pour assurer l'anonymat et la sécurité sur le réseau, est en constante évolution et a une configuration très flexible pour toutes les occasions de vie et de mort. Il présente également une architecture intéressante sous la forme de deux ensembles : Gateway et Workstation, qui fonctionnent conjointement. Le principal avantage de ceci est que si, à la suite de l'apparition d'un jour 0 dans Tor ou dans le système d'exploitation lui-même, à travers lequel ils tentent de révéler l'utilisateur Whonix caché, alors seulement poste de travail virtuel et l'attaquant recevra des informations « très précieuses » telles que l'IP 192.168.0.1 et l'adresse Mac 02:00:01:01:01:01.

Mais pour la présence d'une telle fonctionnalité et la flexibilité de configuration, vous devez payer - cela détermine la complexité de la configuration du système d'exploitation, c'est pourquoi il est parfois placé au bas des meilleurs systèmes d'exploitation pour des raisons d'anonymat.

Des analogues plus faciles à mettre en place sont les assez connus Tails, recommandés par Snowden, et Liberte, qui peuvent également être utilisés avec succès à ces fins et qui disposent d'un très bon arsenal pour garantir l'anonymat.

Y a-t-il d’autres considérations à prendre en compte pour obtenir l’anonymat ?

Oui j'ai. Il existe un certain nombre de règles qu'il est conseillé de respecter même lors d'une session anonyme (si l'objectif est d'atteindre pratiquement anonymat complet, bien sûr) et les mesures à prendre avant d'accéder à cette session. Nous allons maintenant les décrire plus en détail.

1) Lorsque vous utilisez un VPN, un proxy, etc., définissez toujours les paramètres pour utiliser les serveurs DNS statiques du fournisseur de services afin d'éviter les fuites DNS. Ou définissez les paramètres appropriés dans le navigateur ou le pare-feu.

2) N'utilisez pas de chaînes Tor permanentes, changez régulièrement les nœuds de sortie (serveurs VPN, serveurs proxy).

3) Lors de l'utilisation du navigateur, désactivez, si possible, tous les plugins (Java, Flash, quelques autres crafts d'Adobe) et même JavaScript (si le but est de minimiser complètement les risques de deanon), et désactivez également l'utilisation des cookies, de l'historique conservation, mise en cache à long terme, n'autorise pas l'envoi des en-têtes HTTP User-Agent et HTTP-Referer ou leur remplacement (mais cela navigateurs spéciaux nécessaire à l'anonymat, la plupart des standards ne permettent pas un tel luxe), utilisez un minimum d'extensions de navigateur, etc. En général, il existe une autre ressource qui décrit les paramètres d'anonymat dans différents navigateurs, vers laquelle il vaut également la peine de se tourner si vous le souhaitez .

4) Lorsque vous accédez au réseau en mode anonyme, vous devez utiliser un système d'exploitation « propre » et entièrement mis à jour avec la dernière version. versions stables PAR. Il doit être propre - pour qu'il soit plus difficile de distinguer ses «empreintes digitales», celles du navigateur et des autres logiciels des indicateurs statistiques moyens, et mis à jour, afin que la probabilité de détecter une sorte de logiciel malveillant soit réduite et de créer certains des problèmes pour vous-même qui compromettent le travail de tous les moyens axés sur l'anonymisation.

5) Soyez prudent lorsque des avertissements concernant la validité des certificats et des clés apparaissent pour empêcher les attaques Mitm (écoute clandestine du trafic non crypté).

6) N'autorisez aucune activité de gauche dans la session anonyme. Par exemple, si un client d'une session anonyme accède à sa page sur les réseaux sociaux. réseau, son fournisseur d'accès Internet ne le saura pas. Mais social le réseau, même s’il ne voit pas la véritable adresse IP du client, sait exactement qui visite.

7) Ne pas autoriser la connexion simultanée à la ressource via anonyme et canal ouvert(la description du danger a été donnée ci-dessus).

8) Essayez de « masquer » tous vos messages et autres produits de la production intellectuelle de l’auteur, car l’auteur peut être déterminé avec une assez grande précision par le jargon, le vocabulaire et la stylistique des modèles de discours. Et il existe déjà des entreprises qui en font tout un business, alors ne sous-estimez pas ce facteur.

9) Avant de vous connecter au réseau local ou point sans fil accès, changez d’abord l’adresse MAC.

10) N’utilisez aucune application non fiable ou non vérifiée.

11) Il est conseillé de se doter d'une « avant-dernière frontière », c'est-à-dire d'une sorte de nœud intermédiaire par rapport à la vôtre, à travers lequel mener toutes les activités (comme cela se fait avec des serveurs dédiés ou implémentés dans Whonix), de sorte qu'en cas de surmonter toutes les barrières ou infections précédentes système de travail des tiers ont eu accès au blanc intermédiaire et n'ont pas eu de possibilités particulières d'avancer dans votre direction (ou ces opportunités seraient extrêmement coûteuses ou nécessiteraient très beaucoup de temps).

Il arrive dans la vie qu'on ait besoin d'un anonymat à 100% lorsqu'on utilise Internet via un navigateur (je me passerai d'exemples, sinon des durs reviendront aux commentaires et m'accuseront d'incitation et me menaceront du département «K»). Comment s'assurer que les sites sur Internet (par exemple Google) ne peuvent pas vous identifier et enregistrer des informations sur d'éventuelles actions dans votre dossier ?

Il arrive que vous activiez un VPN avec le mode « navigation privée », que vous ne vous connectiez nulle part et qu'AdSense vous fasse soudainement peur avec des publicités douloureusement familières. Comment détermine-t-il qui est qui ?

Pour répondre à cette question, menons une expérience. Ouvrons les onglets dans quatre navigateurs :

- Navigateur Tor 6.0.2 (basé sur Mozilla Firefox 45.2.0) ;

- Safari 9.0 (mode navigation privée) ;

- Google Chrome 52.0.2743.82 (mode navigation privée) ;

- Mozilla Firefox 46.0.01 (mode navigation privée).

Et voyons quelles données ils peuvent collecter sur une personne. Que disons-nous au site sur nous-mêmes en tapant l'URL dans la barre d'adresse ?

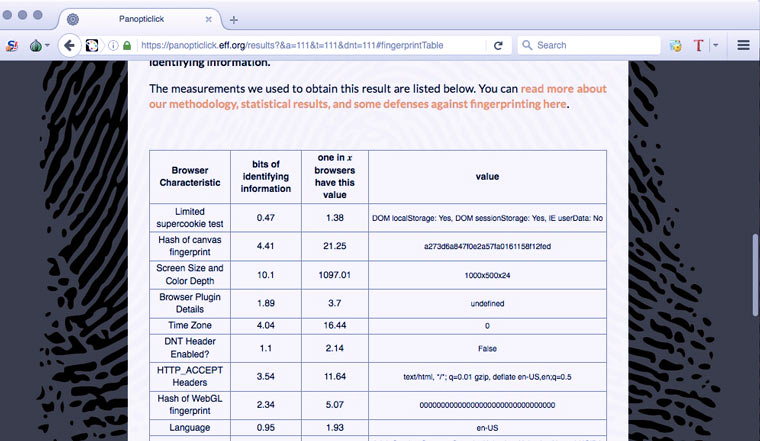

Nous proposons des options de rendu d'image uniques (Canvas Fingerprinting)

Canvas Fingerprinting est une technologie d'identification des utilisateurs développée il y a environ 4 ans chez AddThis. Le principe de son fonctionnement repose sur le fait que lorsque, lors du chargement d'une page, une image est dessinée (rendue) (généralement un bloc d'une seule couleur dans la couleur de fond avec un texte invisible), le navigateur collecte à cet effet un tas de informations sur le système : quel type de matériel et pilotes graphiques, la version du GPU, les paramètres du système d'exploitation, les informations sur les polices, les mécanismes d'anti-aliasing et bien d'autres petites choses.

Ensemble, cette grande variété de détails forme une caractéristique unique qui permet de distinguer la combinaison ordinateur/navigateur d'un utilisateur de toutes les autres dans le monde. Pour chacun, il est écrit sous la forme d’une chaîne similaire à DA85E084. Il existe des correspondances (selon Panopticlick, la chance moyenne de trouver un double est de 1 po), mais dans ce cas, vous pouvez les compléter par d'autres opportunités d'identification (plus d'informations ci-dessous).

Tor demande la permission de recevoir Canvas Fingerprinting, et si vous faites attention et ne donnez pas votre consentement, vous pouvez garder ces informations pour vous. Mais tous les autres navigateurs abandonnent leur propriétaire sans un seul mot.

Vous pouvez en savoir plus sur cette méthode d'identification sur Wikipédia.

Nous perçons la base de données des préférences publicitaires

De nombreux sites visités sont désormais équipés de scripts permettant de déterminer Canvas Fingerprint. Ayant reçu cette valeur unique, un site peut demander à un autre des informations sur la personne. Par exemple, les comptes liés, les amis, les adresses IP utilisées et les informations sur les préférences publicitaires. Utilisez le lien ci-dessous pour vérifier quels systèmes ont vos intérêts de consommateur liés à Canvas Fingerprinting.

Tor a de nouveau demandé la même autorisation qu'au premier point et, suite à mon refus, rien n'a été trouvé. Safari m'a trouvé dans 3 bases de données, Chrome dans 13 et Firefox dans 4. Si vous quittez le mode navigation privée, alors dans ce dernier le nombre de bases de données passe à 25, puisque la plupart d'entre elles utilisent de bons vieux cookies pour l'identification.

Nous partageons l'adresse IP et l'opérateur télécom

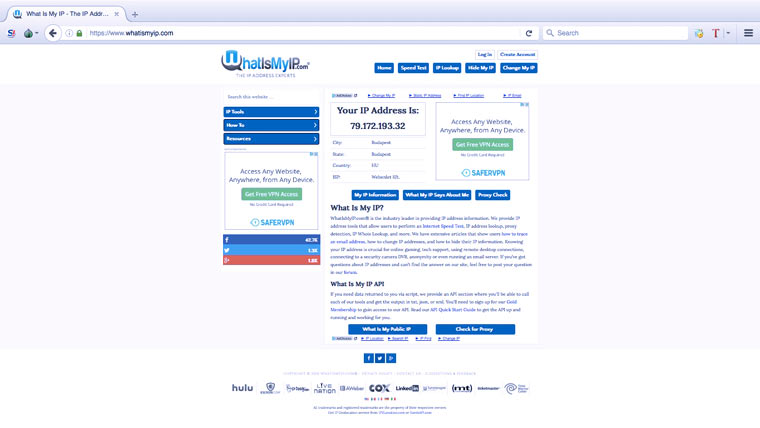

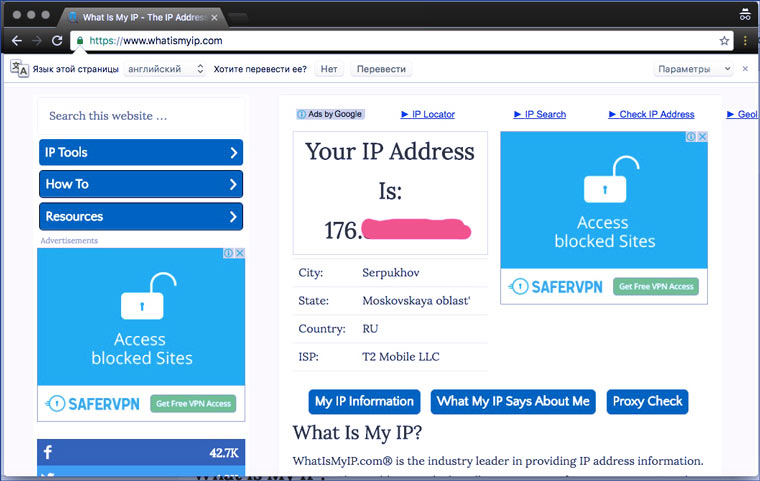

Dans Tor, vous pouvez changer votre « pays hôte » en utilisant le bouton Nouvelle identité. Et les modes « incognito » ne cachent pas votre adresse IP (pour cela, vous devez en outre utiliser un proxy ou un VPN), mais partagent votre localisation approximative et des informations sur votre fournisseur Internet avec les propriétaires du site.

Révéler votre ville et l'heure (avec les services de géolocalisation activés)

Sur Yandex.ru dans Tor, sans aucune autorisation de localisation, il indiquait où j'étais approximativement et quelle heure il était. C'est la même chose avec les autres navigateurs.

Envoyez-nous vos coordonnées exactes

Tor n'a même pas demandé la permission de déterminer les coordonnées et a simplement renvoyé des zéros. Safari, Chrome et Firefox demandés Définition standard(comme en mode normal) et je n'ai pas pris la peine de me rappeler que j'étais crypté et que je ne devais pas révéler de telles données.

Révéler votre ville et l'heure (avec les services de géolocalisation désactivés)

Ensuite, j'ai désactivé les services de localisation sur Mac et je suis retourné sur Yandex.ru. Tor a fait croire au site que j'étais en Roumanie, mais j'ai laissé l'heure à Moscou (en raison de l'inadéquation de l'IP et du fuseau horaire, il sera possible d'interdire immédiatement les fournisseurs VPN en cas d'interdiction). Dans les autres navigateurs, tout reste pareil.

Le fait est que Yandex n'a pas besoin du GPS (ou des données WPS de l'appareil) pour déterminer l'emplacement. Après tout, il a un « localisateur » ! Connecté au réseau via Wi-Fi ? Le point d'accès est déjà dans la base de données (voir article). Vous êtes-vous donné Internet depuis votre téléphone ? Tour de téléphonie cellulaire passera.

Nous fournissons des informations sur les paramètres de langue

Un autre signe sûr Amateur de VPN - la langue ne correspond pas au pays dont il utilise l'adresse IP. Tor m'a laissé tomber - sa langue est toujours l'anglais (mais elle peut être modifiée, mais j'ai pensé qu'elle devrait changer automatiquement en fonction du pays). Le reste des paramètres est le même qu'en mode normal.

On vous dit tout sur votre navigateur et votre système

Système d'exploitation, vitesse de connexion, caractéristiques de couleur du moniteur, prise en charge différentes technologies, largeur de la fenêtre du navigateur, Version Flash- un tas de petites choses qui complètent les caractéristiques uniques de l'utilisateur. Tor manipule certaines de ces données ( Exemple Windows 7), et les autres navigateurs sont absolument honnêtes.

Une personne peut changer l'IP, activer « incognito », et le script pour augmenter les prix calculera rapidement : « Qui est ce type qui vient nous voir avec un Internet lent, ancienne version flash et Windows XP pour la deuxième fois, mais maintenant vous décidez de faire semblant d'être un résident des Seychelles ? Nous l’augmentons de 20 % !

Nous partageons une liste de plugins installés

Une autre caractéristique qui ajoute un caractère unique à une personne est la liste des plugins (avec informations de version) installés dans son navigateur. Tor les cache. Les autres navigateurs ne le font pas.

Comme vous pouvez le constater, Tor Browser offre un bon anonymat. Mais faits historiques ils disent que si une personne fait quelque chose de vraiment sérieux en utilisant le réseau oignon, elle le sera toujours parfois ils trouvent. Tout le monde se souvient probablement de l’histoire révélatrice du fondateur de Silk Road (une pharmacie) Ross Ulbricht.

Et les modes « incognito » ne sont nécessaires que pour surfer sur l’ordinateur de quelqu’un d’autre et ne pas laisser de traces. En plus d'eux, vous pouvez bloquer JavaScript, cela réduira le nombre moyens possibles identification, mais de nombreux sites deviendront inutilisables.

Ouvrez la liste des polices installées sur le système (=> programmes)

En plus de l'expérience, je voudrais parler d'un autre fonction intéressante navigateurs modernes. N'importe quel site peut obtenir une liste des polices installées sur le système. De nombreuses applications ont leurs propres polices uniques et, en les utilisant, vous pouvez déterminer la profession d'une personne. Et sur cette base, montrez-lui des publicités. En mode Tor et navigation privée, cela ne fonctionne pas (ou la liste est trop courte).

Tout cela n'est que la pointe de l'iceberg

Pour vous protéger contre les méthodes d'identification ci-dessus, il existe plugins spéciaux Pour différents navigateurs. Mais vous ne devriez pas perdre d’efforts pour les installer. Puisqu'ils ne peuvent pas protéger contre la collecte de toutes les informations possibles.

Après tout, dans l'article, j'ai montré les exemples les plus simples et les plus compréhensibles de la façon dont les navigateurs collectent des informations sur nous. Mais il pourrait y en avoir bien plus : cookies flash, cookies Silverlight, décalage par rapport à l'heure standard (beaucoup ont au moins 0,2 à 0,8 seconde) - beaucoup de petites choses qui seraient superflues. Après tout, le lecteur comprend déjà qu'en ouvrant un navigateur, il communique au monde une énorme quantité d'informations sur lui-même et démontre un ensemble de caractéristiques uniques qui distinguent son ordinateur de tous les autres.

Quelle est la menace de toute cette collecte d’informations ?

Vous devez collecter des informations sur la majorité des personnes sur la planète dans un seul but : augmenter le taux de clics des publicités afin d'en tirer plus d'argent. En principe, cela n'est que bénéfique : il est plus facile de trouver certains biens ou services.

Des méthodes d'identification plus avancées sont utiles aux magasins pour collecter des informations sur les clients. Afin qu'une personne ne puisse pas accéder au site sous une adresse IP différente/désactiver les cookies et rester méconnue. Langue, heure, police/plug-in rare, caractéristiques du moniteur, erreur typique dans requête de recherche comme tu es venu - et c'est tout ! Enlevez vos patins, on vous reconnaît. Il n’y a aucun doute, il s’agit de la même personne qui a passé la commande n°2389 il y a un an. Grâce à ces données, les systèmes de marketing automatisés peuvent lui vendre davantage.

Ou, bien entendu, tout cela peut être utilisé par les services de renseignement. Mais qui sait comment tout fonctionne là-bas.

Alors, comment pouvez-vous être vraiment anonyme en ligne ?

Certainement pas. Utilisez un nouvel appareil acheté quelque part dans le Caucase pour accéder au réseau, en utilisant Internet mobile avec une carte SIM volée, portant un masque de canard et partant pour les forêts de Kirov. Brûlez les gadgets après utilisation.

Oui, si vous modifiez légèrement Tor, les problèmes décrits dans l'article peuvent être protégés. De plus, vous pouvez passer aux distributions Linux Tails, Whonix ou Tinhat, créées pour le travail anonyme. Mais combien de mécanismes d’identification inconnus existe-t-il ? Le même Canvas Fingerprinting a été publié dans la presse en 2014 et a commencé à être mis en œuvre en 2012.

Il est probable que quelque chose soit en train d’être développé/mis en œuvre maintenant, ce qui est même difficile à imaginer. Sans parler de la manière de se défendre. La question de l’anonymat sur Internet reste donc ouverte.