jeudi 10 février 2011

Description du processus Svchost.exe dans Windows XP Édition Professionnelle

Cet article décrit le processus Svchost.exe et ses fonctions. Svchost.exe est le nom de processus hôte courant pour les services lancés à partir de bibliothèques de liens dynamiques (DLL).

Note. Windows XP Home Edition ne prend pas en charge la liste des tâches. Cet article est destiné à utilisateurs expérimentés systèmes d'entreprise. Si les informations contenues ici sont trop complexes, nous vous recommandons de demander l'aide d'un spécialiste ou d'une équipe d'assistance. Informations pour contacter le service soutien technique, consultez le site Web Microsoft suivant :

Adresse légale en Russie

Liens supplémentaires répertoriés comme mots clés. Connectez-vous et sélectionnez le sujet et les problèmes que vous rencontrez. Selon le problème, vous pouvez obtenir de l'aide auprès de e-mail ou dans discussion textuelle. Avant de commencer à discuter, assurez-vous que votre navigateur prend en charge les fenêtres contextuelles et que vous ne disposez d'aucun plugin susceptible d'empêcher l'ouverture de la fenêtre de discussion.

Nous nous efforçons de répondre le plus rapidement possible. Nous répondons à la plupart des demandes dans les 24 heures. Cependant, comme la plupart nécessitent une enquête, certaines questions peuvent prendre plus de temps à répondre. Si vous avez soumis une demande via les canaux officiels, vous devriez recevoir une réponse automatique confirmant que nous avons reçu votre message. Si vous recevez un message de confirmation, nous vous répondrons dans les plus brefs délais. Si vous ne le recevez pas, vérifiez les points suivants.

(http://support.microsoft.com/contactus/)

Le fichier Svchost.exe se trouve dans le dossier %SystemRoot%\System32. Pendant le processus de démarrage, Svchost.exe compile une liste de services qui doivent être démarrés en fonction des entrées de registre. Plusieurs instances du processus Svchost.exe peuvent être exécutées en même temps. Chaque session Svchost.exe peut contenir plusieurs services. Ainsi, selon la manière et l'endroit où le processus Svchost.exe est exécuté, plusieurs services distincts peuvent être exécutés. Ce regroupement de services offre davantage haut niveau les contrôler et facilite le débogage.

Le soi-disant « faux support technique » existe depuis des mois et rien n’indique que nous cesserons d’être le numéro un mondial. De toutes les menaces qui nous affligent sur Internet, cette arnaque est en tête. Les victimes les plus courantes, selon Albors, sont « les utilisateurs d’ordinateurs personnels plus âgés ayant peu de connaissances en informatique ».

Une autre solution consiste à vendre un abonnement annuel pour la « protection », une tromperie déjà utilisée par de faux logiciels antivirus il y a des années, se souvient Alborse. Et c'est ce que cette arnaque, pure ingénierie sociale, est presque aussi vieille que l'informatique, et a et a toujours différentes variantes, tel que applications gratuites, que nous avons installé sur téléphone mobile" Par exemple, sur l'état de la batterie, on finit par nous bombarder d'avertissements " Problèmes sérieux sécurité" qui permettra une autre "application" qu'ils nous recommandent.

Les groupes Svchost.exe sont définis dans la clé de registre suivante :

HKEY_LOCAL_MACHINE\Software\Microsoft\WindowsNT\CurrentVersion\Svchost

Chaque valeur de cette section représente un groupe Svchost différent et apparaît comme une instance distincte lors de l'affichage des processus actifs. Chacune de ces valeurs est de type REG_MULTI_SZ et contient les services exécutés dans ce groupe Svchost. Chaque groupe Svchost peut contenir un ou plusieurs noms de service, extraits de la clé de registre suivante, dans laquelle la sous-clé Paramètres contient la valeur ServiceDLL:

Il n'y a jamais eu de données fiables provenant de ces escrocs, car cela se faisait par téléphone jusqu'à ce qu'ils commencent à utiliser publicité malveillante sur Internet pour envoyer de fausses notifications. Grâce à cela, explique David Harley, « la présence malware peut être détecté par un antivirus."

Cette détection permet, d'une part, de prévenir les utilisateurs d'antivirus qu'ils sont confrontés à une fraude. Mais en plus, lorsque l'antivirus détecte, il en informe la centrale, qui peut établir des statistiques et une évaluation précise de l'endroit où ces attaques sont menées. Ce n'est pas le nombre de victimes qui reste inconnu, mais il est important car, selon Albor, il montre que "ces derniers mois, un nombre important d'utilisateurs en Espagne ont vu certains de ces faux avertissements en surfant sur Internet".

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Service

Pour afficher une liste des services exécutés dans Processus SVCHOST, suivez les étapes ci-dessous.

- Cliquez sur le panneau Tâches Windows bouton Commencer et sélectionnez Exécuter.

- Sur le terrain Ouvrir entrer Commande CMD et appuyez sur ENTRÉE.

- Tapez Liste des tâches /SVC et appuyez sur ENTRÉE.

La commande Tasklist affiche une liste des processus actifs. Paramètre /SVC utilisé pour lister les services actifs dans chaque processus. Pour plus d'informations sur le processus, tapez la commande suivante et appuyez sur Entrée :

Il est difficile d’arrêter les fraudeurs. Comment éviter de tomber dans cette tromperie ? Le bon sens, dit Albors : si nous avons vraiment un problème ou un doute sur la sécurité de nos systèmes, nous devons contacter chiffres officiels le support que les entreprises apportent à leurs utilisateurs sur leurs sites Internet.

Où votre interlocuteur raccroche! Il s'agit d'une technique de piratage connue et si ces pirates informatiques accèdent à votre ordinateur, ils peuvent se livrer aux activités suivantes. Installez-vous des logiciels malveillants ? logiciel, qui peut capturer des données personnelles telles que vos noms d'utilisateur et mots de passe pour vos opérations bancaires en ligne. - Télécommande ordinateur et configurez les paramètres pour rendre votre ordinateur vulnérable. - Demandez votre numéro carte de crédit vous facturer des services fictifs. - Vous diriger vers des sites Web frauduleux et vous demander de saisir votre numéro de carte de crédit et d'autres informations personnelles ou financières.

Liste de tâches /FI « PID eq process_identifier » (citations requises)

L'exemple suivant montre le résultat de la commande Tasklist pour deux instances du processus Svchost.exe.

Nom de l'image Services PID =============================================== ========================== Processus système 0 N/A Système 8 N/A Smss.exe 132 N/A Csrss.exe 160 N/ A Winlogon.exe 180 N/A Services.exe 208 AppMgmt,Browser,Dhcp,Dmserver,Dnscache, Eventlog,LanmanServer,LanmanWorkstation, LmHosts,Messenger,PlugPlay,ProtectedStorage, Seclogon,TrkWks,W32Time,Wmi Lsass.exe 220 Netlogon,PolicyAgent , SamSs Svchost.exe 404 RpcSs Spoolsv.exe 452 Spooler Cisvc.exe 544 Cisvc Svchost.exe 556 EventSystem, Netman, NtmsSvc, RasMan, SENS, TapiSrv Regsvc.exe 580 RemoteRegistry Mstask.exe 596 Planification Snmp.exe 660 SNMP Win mgmt. exe 728 WinMgmt Explorer.exe 812 N/A Cmd.exe 1300 N/A Tasklist.exe 1144 N/A

Escroqueries téléphoniques au service d’assistance technique : ce que vous devez savoir. Les cybercriminels utilisent souvent des informations accessibles au public annuaires téléphoniques pour connaître votre nom et d'autres informations personnelles quand ils vous appellent. Ils peuvent même deviner quel système d'exploitation vous utilisez.

Une fois qu'ils vous font confiance, ils peuvent vous demander votre nom d'utilisateur et votre mot de passe ou vous demander d'aller sur un site pour installer un logiciel, leur donnant ainsi accès à votre ordinateur pour le restaurer. Si vous faites cela, votre ordinateur et vos données personnelles seront vulnérables. Ne faites pas confiance aux appels non sollicités. Ne divulguez pas d’informations personnelles.

Les deux groupes de cet exemple correspondent à la valeur de registre suivante : HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Svchost:

Netsvcs : Reg_Multi_SZ : EventSystem Ias Iprip Irmon Netman Nwsapagent Rasauto Rasman Remoteaccess SENS Sharedaccess Tapisrv Ntmssvc

RApcss:Reg_Multi_SZ : RpcSs

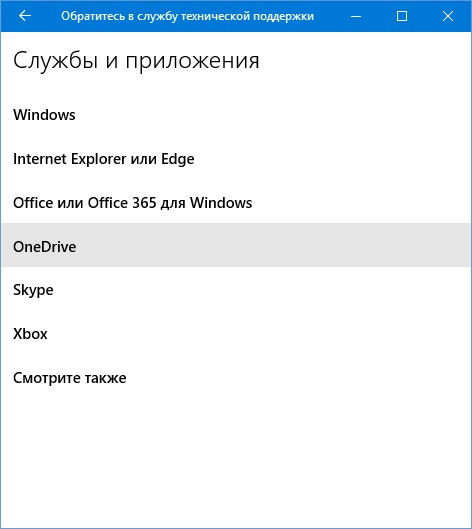

Pour recevoir facilement et rapidement une assistance technique, Windows 10 inclut une application au nom explicite « Contacter le support technique », qui n'est pas difficile à trouver dans le menu. Démarrer → Toutes les applications ou en utilisant la recherche. Cet outil est disponible sur ordinateur et version mobile système opérateur. La procédure dans les deux cas est identique, il n'y a également quasiment aucune différence dans l'interface de l'application.

N'achetez aucun logiciel ou service - Ne surveillez pas votre ordinateur - Ne fournissez jamais votre numéro de carte de crédit ni aucune information financière. Notez les coordonnées des personnes qui vous ont appelé et prévenez-les immédiatement.

Que se passe-t-il si vous avez déjà fourni des informations à un représentant du support technique ? Si vous pensez avoir téléchargé un logiciel malveillant à partir d'un site Web, essayez service technique par téléphone ou en permettant à la cybercriminalité d'accéder à votre ordinateur, suivez ces étapes.

L’accompagnement peut être apporté dans deux domaines principaux : « Comptes et facturation" (tout ce qui concerne les abonnements, les achats et les paiements) et "Services et applications" (tout ce qui concerne Windows lui-même, les applications et les jeux). Sur les smartphones, à ces deux éléments s'ajoute une autre option d'assistance : « Mon appareil » (garantie, réparation, autres problèmes avec l'appareil).

Avez-vous déjà eu affaire à des cybercriminels ? Dites-nous ce que nous pouvons faire de mieux. Accompagnement professionnel Service payant pour les grandes entreprises et les développeurs. Ligne d'activation. Son principe est très simple, ne pèse pas sur l'utilisateur légitime et respecte pleinement le droit à la vie privée. Cette technologie vérifie essentiellement si la clé d'installation unique a été utilisée plus de accord de licence. Pour réussir l'installation du produit sur votre ordinateur, vous devez saisir cette clé dans l'assistant d'installation.

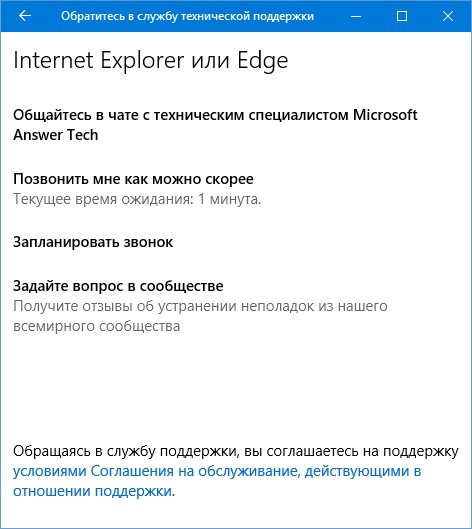

Après avoir choisi la direction souhaitée, vous devez systématiquement clarifier votre demande. Par exemple, sélectionnez un programme pour lequel vous avez des questions d'assistance, puis indiquez quels sont spécifiquement les problèmes liés à : l'installation, la configuration et l'activation, ou des erreurs ou des problèmes de performances qui interfèrent avec l'utilisation du programme.

Envoi de messages instantanés et vidéoconférence

Dans le passé, il était souvent mal utilisé. Ces services ont été conçus pour fonctionner avec les outils que vous utilisez déjà. Accédez à la messagerie électronique, partagez des calendriers, des contacts et messages instantanés depuis presque n’importe quel appareil. Accès sécurisé aux e-mails, aux documents, aux contacts et aux authentifications uniques. Système de gestion documentaire intégré, gestion des versions de fichiers, superposition de documents. Surveillance et support continus de la communauté en ligne. Gestion via Internet sans besoin de connaissances spécifiques. Protection toujours à jour contre les virus et le spam. Période de garantie à 99,9% avec sécurité financière. Centres de données géographiquement répartis avec sauvegardes et reprise après sinistre maximale.

- Accès hors ligne et Internet transparent.

- Accédez en toute sécurité à vos fichiers où que vous soyez.

- Stockage en ligne central et gestion de contenu.

- Messagerie rapide, appels audiovisuels et réunions en ligne.

- Investissement minimal simplifié dans l’infrastructure spécifique à l’utilisateur.

- Réparations, mises à jour et mises à jour de sauvegarde automatiques.

- Coûts d’exploitation facilement prévisibles.

Après avoir précisé la demande, il ne reste plus qu'à choisir le plus moyen pratique contact avec le support : cela peut être un chat textuel ou rappelà votre numéro de téléphone. Si vous le souhaitez, vous pouvez programmer l’heure de l’appel pour qu’elle vous convienne mieux. Alternativement, vous pouvez accéder directement à l'application et y poser une question.

Le logiciel original est légalement chez nous. Son objectif est de faire la différence entre les clients et les fournisseurs de services et de programmes associés, qui peuvent garantir qu'ils ne vendent et n'utilisent que des logiciels légaux. Nous fournissons les services suivants.

Consultation Intégration de systèmes Conception, installation et support d'infrastructures de réseau Solutions pour systèmes de communication, systèmes d'échange d'informations et collaboration Développement programmes utilisateur Développement et exploitation de solutions Internet. Connectez-vous, puis sélectionnez un sujet et le problème correspondant. En fonction du problème, vous pouvez obtenir une assistance technique par e-mail ou par chat texte. Avant de commencer à discuter, assurez-vous que votre navigateur prend en charge les fenêtres contextuelles et que vous ne disposez d'aucun plugin empêchant l'ouverture de la fenêtre de discussion.

Fait intéressant, le chat textuel s'effectue directement depuis l'application ; il n'est pas nécessaire d'accéder au site Web dans le navigateur. A la fin de la conversation, n'oubliez pas d'évaluer le support apporté et, si vous le souhaitez, de laisser un retour.

Nous essayons de répondre dans les plus brefs délais. Mais comme la plupart des questions nécessitent de vérifier plusieurs éléments, répondre à certaines d’entre elles peut prendre plus de temps. Si la question a été envoyée via un canal officiel, vous devriez recevoir une réponse automatique accusant réception. Si vous recevez un message de confirmation, nous répondrons à votre demande dans les plus brefs délais. Sinon, vérifiez les paramètres suivants.

Nous nous engageons contre des escroqueries cybercriminelles encore plus récentes ! Voici comment ils fonctionnent cette fois et comment nous pouvons nous protéger des attaques. La prédation de la confiance de la victime implique une fraude et n'est pas nouvelle sur le réseau. On peut supposer que dès les débuts d’Internet, la plupart boîtes aux lettres est parvenu à au moins une promesse de recevoir un profit important en échange de la fourniture d'informations identifiant l'héritier prévu - le destinataire du faux message. Un internaute CHARITABLE ne croira pas qu'il a un lien de parenté avec un prince nigérian, mais face à des "preuves d'un avocat" fabriquées de toutes pièces, sa résistance pourrait être dangereusement atténuée.

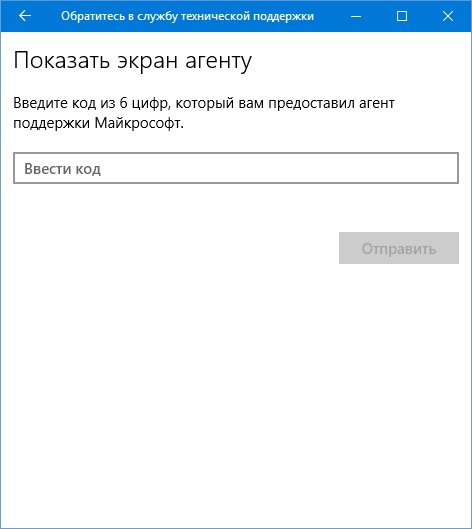

Pour résoudre certains problèmes, vous devrez peut-être donner à un agent du support l'accès à l'écran de votre ordinateur (cette fonctionnalité n'est pas disponible sur les smartphones), mais vous pouvez également le faire directement depuis l'application. Entrez simplement les six chiffres du code dans le champ approprié de la section « Afficher l'écran à l'agent », accessible depuis page d'accueil applications (bouton avec le symbole ≡).

La victime le lit. En composant le numéro, la victime est mise en relation avec un faux représentant du support qui demande à payer pour déverrouiller l'ordinateur. Actuellement, les transfuges sont principalement le Royaume-Uni, les États-Unis et le Canada, mais on peut s’attendre à ce que la menace sur l’Europe centrale s’étende également. L'analyse du code a montré certains Faits intéressants. En utilisant cet outil de travail à distance populaire, se faire passer pour un cybercriminel peut simuler des tentatives d'aide infructueuses, laissant croire à la victime que seul service payant lui permettra de retrouver l’accès aux données.

Nous aimerions ajouter que pour certains problèmes, par exemple concernant Xbox, l'assistance n'est pas fournie via cette application et l'utilisateur est dirigé vers la page de service correspondante. Si vous avez encore des questions, peut-être avons-nous oublié quelque chose ou fait une inexactitude, n'hésitez pas à utiliser les commentaires ci-dessous.

La menace cache également plusieurs Numéros de série- peut-être avec l'aide d'un faux assistant technique, où la rançon reçue de la victime déverrouille son ordinateur. Arrêter un seul poste de travail n'est peut-être pas amusant - surtout pour un utilisateur individuel - mais c'est incomparablement moins cher que le verrouillage serveur d'entreprise Base de données. Alors, comment pouvons-nous éviter de payer la rançon si nous sommes déjà victimes de maîtres chanteurs ? Restaurer les précédents sauvegardes. Des sauvegardes régulières protégeront contre les effets des attaques sur chaque ordinateur et sur chaque réseau.