Nous pouvons affirmer que la pire politique actuelle consiste simplement à interdire en utilisant le Wi-Fi en compagnie. Le plus souvent, les employés commencent à apporter leurs propres routeurs Wi-Fi bon marché (au niveau des solutions « pour la maison ») simplement parce que l'utilisation du Wi-Fi est pratique. Et pour une entreprise, un tel appareil installé par un utilisateur inexpérimenté constitue une énorme faille de sécurité. Il existe des cas connus où grandes entreprises, qui interdisait depuis longtemps tous les équipements Wi-Fi, a découvert après une enquête spéciale que ses bureaux utilisaient déjà des milliers d'appareils non autorisés. C'est pourquoi l'art. Ô il utilise

Dans nos exemples, nous utilisons des certificats clients pour l'authentification. Par exemple, si vous choisissez d'utiliser des certificats clients pour l'authentification, les sections Certificats et Service de certificats s'appliqueront. Vous pouvez héberger tous ces services sur une seule machine ou, de préférence, les héberger sur des machines distinctes avec une sauvegarde supplémentaire ou serveurs de sauvegarde. Cela dépend de votre besoin d’évolutivité.

Précautions lors de l'utilisation d'un réseau public

Cependant, aucun produit ne prend actuellement en charge cette fonctionnalité. . Les informations d'authentification et d'autorisation doivent être traitées par un serveur situé à l'arrière du réseau câblé. Le serveur d'autorisation du pare-feu autorise alors l'utilisateur authentifié à utiliser le port d'entrée. Par conséquent, les utilisateurs doivent d'abord s'authentifier auprès du serveur d'autorisation principal pour pouvoir utiliser le réseau sans fil. Dans notre exemple de réseau, nous nous authentifierons via un certificat utilisateur de votre autorité de certification d'entreprise.

On entend souvent la question : comment s'assurer que le signal du réseau WiFi ne dépasse pas les bâtiments de l'entreprise ? Certains « experts » suggèrent d’utiliser des antennes directionnelles à des points situés à proximité des murs extérieurs à l’intérieur d’un bâtiment ou d’utiliser des points d’appât avec des antennes situées à l’extérieur du bâtiment pour attraper les pirates. Malheureusement, de telles techniques n'offrent pas un niveau de protection suffisant, car en réalité il est tout simplement impossible de prédire comment les signaux se propageront à l'intérieur d'un bâtiment. Par exemple, la réflexion normale du signal provenant d'armoires métalliques superposées peut entraîner des interférences constructives, amplifiant le signal et s'étendant facilement à l'extérieur du bâtiment. Un pirate informatique peut également utiliser des antennes directionnelles à gain élevé, ce qui leur permet de capter même des signaux très signaux faiblesà l'extérieur du bâtiment, ainsi que la transmission d'informations au réseau, etc. Tout cela suggère que la seule approche correcte avec les solutions WiFi sans fil, ainsi qu'avec les solutions filaires, est de construire une défense du réseau en profondeur. On sait depuis longtemps que la protection de toute infrastructure en utilisant uniquement des méthodes de création d'un périmètre protégé est inefficace, car le plus souvent les attaques les plus dangereuses sont causées par des facteurs au sein du réseau, par exemple :

- propres employés

(tombant, pour ainsi dire, sous l'influence des méthodes d'ingénierie sociale ; les statistiques indiquent qu'environ 90 % des attaques réussies ont en réalité été menées avec la participation directe ou indirecte des employés des entreprises victimes elles-mêmes) ;

- mis en œuvre malware(virus, chevaux de Troie, vers, programmes introduits dans le réseau via des sites Internet infectés) ;

- communication et mise en œuvre de fête en fête à travers cette chaîne;

- les invités de l'entreprise qui ont reçu un accès au réseau, etc.

Pour que vos utilisateurs puissent utiliser des certificats pour l'authentification, vous devez créer votre propre infrastructure de certificats capable de générer des certificats « utilisateur ». Les certificats de machines fonctionneront en effet tout aussi bien. Nous examinerons ici les deux types de certificats. Assurez-vous de procéder comme suit :

Créez un certificat informatique et un certificat utilisateur à l'aide de votre clé privée. Assurez-vous que le certificat de l'ordinateur est installé dans le magasin de certificats ordinateur local. Assurez-vous que le certificat utilisateur est installé dans le magasin de certificats utilisateur local. Créez un certificat racine d'entreprise. . Comme mentionné au chapitre 5, moyen sûr distribution de certificats - fournissez aux utilisateurs des cartes à puce et activez l'enregistrement automatique sur le serveur de certificats.

Construire un système de sécurité réseau Norme Wi-Fi doit prendre en compte tous ces facteurs afin de se rapprocher le plus possible d'un niveau de sécurité similaire pour les segments filaires et sans fil du réseau.

Les principaux composants pour construire un système de sécurité de réseau sans fil :

- Contrôle d'accès.

- Authentification d'utilisateur.

- Cryptage du trafic.

- Système de prévention des intrusions sur le réseau sans fil.

- Un système de détection des appareils étrangers et la possibilité de les supprimer activement.

- Surveillance des interférences radio et des attaques DoS.

- Surveillance des vulnérabilités du réseau sans fil et possibilité d'auditer les vulnérabilités.

- Fonctions pour augmenter le niveau de sécurité de l'infrastructure du réseau sans fil, par exemple, authentification des appareils (X.509, etc.), protection des données de gestion -

En général, il est recommandé de désactiver le paramètre du point zéro sans fil dans le cadre de la version de base. Cependant, en fonction de vos besoins, les services doivent être activés ou désactivés, auquel cas ils doivent être activés. Au moment où nous écrivons ces lignes, cette fonctionnalité ne fonctionne pas encore pour toutes les cartes sans fil. Comme nous l'avons répété à maintes reprises, vous aurez besoin de certificats pour authentifier vos utilisateurs. Dans cette section, nous aborderons les procédures de base pour configurer un serveur de certificats et d'autres services associés afin de créer votre propre infrastructure d'authentification.

Les principales tâches lors de la construction d'une défense en profondeur :

1. Assurer le contrôle d'accès

savoir qui est sur le réseau (authentification), quelles ressources l'utilisateur peut utiliser, appliquer des politiques de contrôle d'accès au trafic de ces utilisateurs.

2. Intégrité et fiabilité

garantir que le réseau lui-même est disponible en tant que ressource critique pour l'entreprise et que les menaces émergentes de divers types peuvent être identifiées et que des solutions de contournement peuvent être trouvées et appliquées.

3. Garantir le secret

s'assurer que le trafic sur le réseau n'est pas accessible aux utilisateurs non autorisés.

Nous commencerons par apprendre à installer le service de certificat et à créer un certificat pour vos utilisateurs. Nous verrons ensuite comment importer et exporter ces certificats. Enfin, nous verrons comment utiliser un certificat pour l'authentification. Entrez les noms et informations appropriés pour identifier votre organisation. Après avoir installé les services de certificats, vous pouvez créer un certificat racine pour votre propre entreprise, et ce certificat deviendra la racine de tous les autres certificats que vous créerez à l'avenir.

L'installation peut être plus complexe que cela. Veuillez noter que pour que l'affichage des noms soit disponible, vous devez d'abord sélectionner fonctions supplémentaires dans le menu Affichage. Une fois le certificat généré, vous devez le communiquer d’une manière ou d’une autre à l’utilisateur.

Aruba, l'un des principaux développeurs de solutions de réseaux WiFi au monde, a proposé six stratégies aux architectes de projets qui décrivent des approches pour améliorer le niveau global de sécurité des réseaux sans fil et construire une défense en profondeur :

Stratégie 1 : Authentification et autorisation de tous les utilisateurs du réseau WiFi.

Stratégie 2 : configurer

En tant qu'utilisateur, vous pouvez choisir une phrase secrète pour protéger votre clé privée. Vous pouvez également autoriser l'exportation à nouveau de la clé privée à des fins Copie de réserve Cependant, la gestion de la sécurité des certificats de sauvegarde peut devenir incontrôlable. La figure suivante montre comment protéger une clé privée à l'aide d'un mot de passe.

L'étape suivante consiste à enregistrer le certificat dans le magasin de certificats de l'utilisateur actuel. Vous pouvez simplement accepter le paramètre par défaut pour laisser automatiquement le logiciel sélectionner le magasin de certificats pour vous, comme indiqué dans la figure.

Stratégie 3 : utilisez des pare-feu au niveau des ports pour fournir une couche de sécurité plus fine.

Stratégie 4 : Utiliser le cryptage sur tout le réseau pour garantir la confidentialité.

Stratégie 5 : Identifier les menaces à l'intégrité du réseau et appliquer des techniques pour résoudre ces problèmes.

Stratégie 6 : Intégrez la sécurité des points finaux dans votre politique de sécurité globale.

Examinons de plus près ces stratégies :

Stratégie 1/ Authentification et autorisation de tous les utilisateurs du réseau Wi-Fi

Le point de départ de toute infrastructure WiFi de défense en profondeur est l’authentification. L'authentification WiFi doit être appliquée au premier point d'entrée de tout utilisateur ou appareil dans le réseau au niveau du port, avant d'obtenir une adresse IP. Après une authentification positive, il faut compléter une autorisation, qui permet de comprendre qui est cet utilisateur authentifié, ce qu'il peut faire sur le réseau, où il peut accéder. La norme suggère d'utiliser une solution flexible - 802.1x, qui prend en charge un grand nombre de protocoles d'authentification, des certificats numériques aux méthodes de connexion/mot de passe. Également pris en charge 802.1x gros montant plates-formes - des PDA et smartphones bon marché aux ordinateurs de bureau et les serveurs. Le module 802.1x (demandeur) est intégré à dernières versions Windows et MacOS, ainsi que de nombreux systèmes d'exploitation pour smartphones, mais pas encore à 100 %. Vous pouvez trouver des programmes compatibles 802.1x (client 802.1x) pour presque tous les systèmes d'exploitation courants.

Vous disposez désormais d'un certificat utilisateur sur votre ordinateur. Si vous souhaitez installer automatiquement des certificats informatiques, vous pouvez utiliser à peu près le même processus, mais vous devez importer le certificat dans le magasin de certificats de l'ordinateur local plutôt que dans le magasin de l'utilisateur.

AVEC certificat établi vous êtes prêt à commencer à vous authentifier sur votre réseau sans fil. La première étape consiste à ouvrir les propriétés de votre réseau sans fil connexion réseau. Vous devriez voir votre réseau préféré. Si vous sélectionnez ces options, vous devez également sélectionner un nom de domaine approuvé et une autorité de certification racine approuvée.

En savoir plus sur

IEEE802.1x

802.1x est un système standardisé IEEE et adapté par le groupe de travail 802.11i pour former le contrôle d'accès c basée sur la création et le contrôle des ports.

Quelques composants :

- le processus d'association 802.11 crée un port virtuel pour chacun Client Wi-Fi sur la Tochka Accès Wi-Fi;

- Wi-Fi AP bloque toutes les trames de données qui ne correspondent pas au trafic 802.1x ;

- Les trames 802.1x transportent (tunnel) des paquets d'authentification EAP, qui sont redirigés par le point d'accès WiFi (ou contrôleur de réseau Wi-Fi en ) vers le serveur AAA ;

- si l'authentification basée sur EAP réussit, le serveur AAA envoie un message de réussite à l'AP ( Succès du PAE ), le point d'accès autorise alors le trafic de données du client WLAN à passer par le port virtuel ;

- avant même d'ouvrir un port virtuel, le cryptage du canal de communication entre le client WLAN et l'AP est établi pour garantir qu'aucun autre client WLAN ne puisse accéder à ce port virtuel installé pendant de ce client, qui est authentifié.

Serveur d'authentification Internet. Une fois que vous avez compris cela, procédez comme suit. Cela peut vous aider lorsque vous devez résoudre certains problèmes. . Vous êtes presque prêt à déployer votre réseau sans fil sécurisé. Vous devez maintenant procéder comme suit.

Développez différents groupes et unités organisationnelles pour accéder depuis les réseaux sans fil à l’intranet ou à Internet. Assurez-vous que chaque utilisateur sans fil appartient à au moins un groupe. Si l'utilisateur est autorisé à utiliser réseau sans fil, il faut leur donner le droit de accès à distance, dans l'onglet « Numérotation ». Peut être, la meilleure solution est une combinaison des deux architectures.

Recommandations pour l'utilisation du protocole

PAE

Utilisez les méthodes d'authentification 802.1x EAP couche 2, qui incluent la création de tunnels cryptés. Par exemple ceci :

-

EAP-PEAP,

- EAP-TLS,

-EAP-TTLS .

N'utilisez pas de protocoles comme PAE , qui ne prennent pas en charge le tunneling, par exemple EAP-MD5 ou LEAP.

Vous devez configurer les éléments suivants. Lorsqu'un utilisateur est autorisé à accéder aux ressources, quel type d'accès souhaitez-vous qu'il dispose : intranet uniquement, Internet uniquement, ou les deux ? Configurations de réseau sans fil Droits d'accès à distance Méthodes d'authentification Cryptage.

- Restreindre l’accès des utilisateurs ou des ordinateurs.

- Le domaine ou le groupe auquel appartient l'utilisateur.

Recommandations pour l'utilisation des supplicants 802.1x

Vous devez être prudent lorsque vous utilisez des supplicants 802.1x. De nombreux candidats proposent des options :

- pour vérifier les certificats du serveur ;

- de configurer la confiance uniquement sur certains serveurs d'authentification ;

- de configurer la confiance uniquement dans les certificats de certaines autorités de certification autorisées (CA/Certificate Authorities) );

- pour permettre à l'utilisateur final d'ajouter de nouveaux serveurs ou CA de confiance.

Pour atteindre le plus haut niveau de sécurité, utilisez toujours les restrictions les plus restrictives. Le certificat du serveur doit toujours être vérifié côté client. Le client ne doit faire confiance qu’à un ensemble limité d’autorités de certification. Pour plus de sécurité, il est préférable qu'il s'agisse d'une autorité de certification interne au réseau d'entreprise sous protection maximale plutôt qu'une autorité de certification publique externe. L'utilisateur final n'a pas besoin d'autoriser (ou de refuser) l'ajout de nouveaux serveurs d'authentification ou autorités de certification approuvés.

Il utilise la technique passive dont nous avons parlé plus tôt pour identifier les réseaux sans fil. J'espère que cela arrivera à la version finale. Le moniteur sans fil détecte également la force du signal pour vos informations. Côté client moniteur sans fil est capable de vous montrer les actions effectuées par le client sans fil. L'action signifie ici la vérification, l'association, l'authentification et d'autres actions associées définies dans la norme.

Ce bon outil, qui vous aide à identifier les problèmes de votre réseau sans fil. Comme tu le sais, mots clés ce chapitre a couvert l'authentification et le cryptage. Nous avons également illustré deux scénarios qui peuvent être utilisés séparément comme solutions de réseau sans fil sécurisées ou ensemble pour une solution encore plus performante.

Construire une défense en profondeur pour un réseau WiFi ne peut réussir que si l'autorisation de l'utilisateur est mise en œuvre après une authentification réussie. Il est extrêmement important que les privilèges d’un utilisateur sur le réseau soient basés non seulement sur son niveau d’identification personnelle, mais également sur des facteurs plus intelligents tels que :

- identification de l'appareil de l'utilisateur ;

- le niveau de sécurité actuel de cet appareil ;

- localisation de l'utilisateur ;

- Heures du jour;

- méthode d'authentification utilisée.

- La passerelle peut se trouver soit au périmètre du pare-feu, soit en faire partie.

- Protégez vos clients sans fil.

Par exemple, un utilisateur qui consulte sa boîte aux lettres professionnelle depuis son ordinateur personnel un week-end ne peut accéder à sa messagerie que si : ordinateur de famille a et utilise version appropriée pare-feu et antivirus avec dernière mise à jour Base de données. En cas de non-respect, l'utilisateur pourra être redirigé vers une page de téléchargement d'un tel logiciel afin d'accéder au réseau conformément à la politique de sécurité. Ou encore, l'utilisation de la localisation d'un utilisateur peut appliquer des règles telles que limiter son accès aux applications contenant des informations sensibles provenant d'emplacements dangereux, comme un café d'entreprise.

Activer le cryptage des dossiers

Les paramètres disponibles varient en fonction de votre routeur, mais vous pouvez au moins vérifier les appareils connectés à votre réseau et rechercher tout comportement suspect. Vous devriez également pouvoir mettre à jour le micrologiciel de votre routeur, ce qui est un élément important pour garantir que vous disposez des derniers correctifs et mises à jour de sécurité.

Vos cousins, le facteur, le couple d'à côté venu jouer une soirée jeux de société ? Le simple fait de changer votre mot de passe réinitialise instantanément à zéro le nombre de personnes pouvant se connecter à votre réseau. Plongez dans les paramètres de votre routeur et vous devriez le trouver quelque part. Bien sûr, il peut être difficile de tout reconnecter, mais cela vous donne la possibilité de parcourir vos réseaux et de repartir de zéro.

En pratique, c'est très pratique lorsque toutes les fonctionnalités nécessaires d'authentification, d'identification, d'autorisation, Accès invité et ainsi de suite. collectés dans un seul appareil avec interface conviviale gestion. Au moment de la rédaction de cet article, Cisco Systems dispose de la solution la plus avancée : Cisco ISE / Identity Services Engine.

Stratégie 2/ Utiliser des VLAN pour séparer le trafic et introduire une segmentation primaire et grossière afin de garantir la sécurité d'un réseau standard Wi-Fi

VLAN (Virtual Local Réseau local) sont par nature des segments de trafic non routables. La plupart des bâtiments modernes nécessitent un tracé assez important. IP -trafic pour connecter des segments de réseau individuels construits sur VLAN -Oh. Sur les campus, le routage doit être encore plus poussé. En conséquence, avec un grand nombre de VLAN, des problèmes de gestion d'un tel système peuvent souvent être observés. Et les complications ne peuvent qu'augmenter lors de l'ajout d'un réseau WiFi ou WLAN ( Réseau local sans fil ) dans l'infrastructure générale du réseau. Pour simplifier les choses, vous pouvez utiliser des méthodes pour prendre en charge la mobilité entre différents SSID et également essayer de conserver le schéma d'adressage IP actuel. Il est important que la solution WLAN choisie gère de nombreux VLAN différents autour d'un seul SSID. Cela permet de mettre en œuvre diverses politiques de sécurité au sein de l'infrastructure en fonction des résultats de l'autorisation de l'utilisateur sans surcharger l'utilisateur de règles complexes. Par exemple, pour accéder aux services de la zone X, vous devez utiliser le SSID-X et la méthode d'authentification X, et pour accéder aux services de la zone Y, vous devez rechercher le SSID-Y et l'authentification Y. Toutes les politiques peuvent être mises en œuvre de manière transparente et simple. pour l'utilisateur. Actuellement, il s'agit déjà d'une fonctionnalité assez courante dans les solutions centralisées modernes proposées par des fournisseurs de haut niveau.

Pendant ce temps, pour l’observateur occasionnel, il semble que vous ne disposez pas d’un réseau de diffusion sans fil. Les appareils déjà connectés le resteront. Cela rend la tâche beaucoup plus difficile si quelqu'un d'autre commence à vous espionner et à espionner votre navigateur Web.

Pourquoi voudriez-vous faire cela? Si vous n’implémentez pas l’une de ces méthodes de sécurité, vous êtes essentiellement une cible, et ce n’est qu’une question de temps avant que quelqu’un ne profite de vous. Si votre réseau n'est pas sécurisé, n'importe qui peut y accéder et faire ce qu'il veut. Le sentier routier vous mènera à votre adresse. Une fois que vous avez identifié la source de cette violation, vous pourriez finir par être poursuivi pour un crime que vous n'avez même pas commis. Dans la plupart des cas, il s'agit de 1 ou.

Stratégies sûres VLAN-s :

La clé du succès utilisation sûre

VLAN -s est leur objectif dynamique. L'affectation dynamique est une exigence essentielle pour la création de réseaux gérés. Une affectation statique entraînera des problèmes de support à long terme et entravera les capacités de mobilité des utilisateurs finaux. En introduisant une procédure d'authentification à n'importe quel point d'accès au réseau, une infrastructure informatique sécurisée peut prendre en charge changements rapides et déplacer des employés individuellement ou dans des départements entiers à un coût minime.

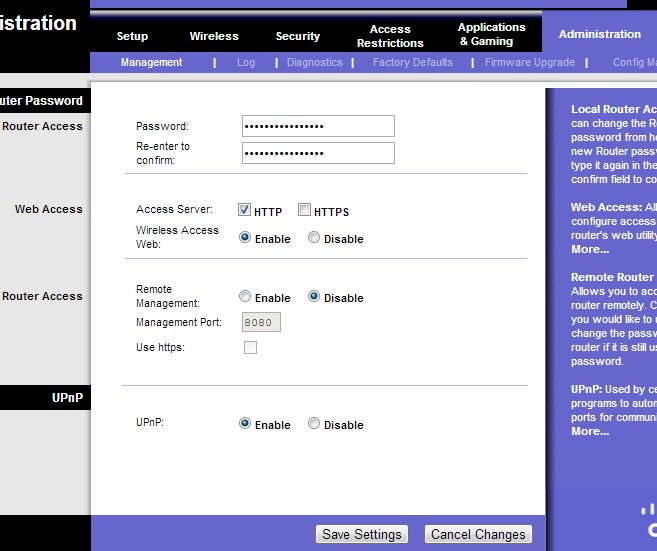

Les noms d'utilisateur et mots de passe normaux par défaut sont. Si vous avez utilisé le nom d'utilisateur ou le mot de passe par défaut, l'étape suivante consiste à modifier le mot de passe par défaut. Dans la zone « Gestion », vous pouvez modifier le mot de passe d'accès au routeur. Assurez-vous de respecter ce mot de passe. Si le mot de passe est perdu, vous devrez réinitialiser le routeur aux paramètres d'usine et perdre tous vos paramètres.

Après cela, assurez-vous de sauvegarder les paramètres.

Assurez-vous de sauvegarder vos paramètres.

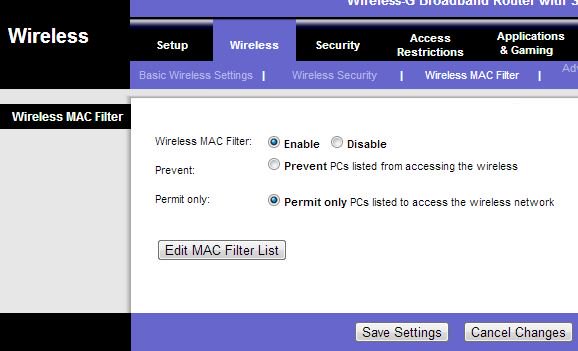

Certaines personnes utilisent cette méthode sans aucune autre protection. Un exemple de ce à quoi cette section pourrait ressembler sur votre routeur peut être vu ci-dessous.

Votre mot de passe doit comporter au moins huit caractères, dont des majuscules et minuscule et au moins un numéro.

Il existe de nombreuses façons d'attribuer dynamiquement des VLAN, par exemple :

- basé sur les informations d'authentification 802.1x,

- sur la base des informations de l'authentification web,

- conformément au SSID sélectionné par l'utilisateur dans le réseau sans fil,

- basé sur l'identification d'un autre attribut, tel que l'adresse MAC de l'appareil, le type d'appareil, l'état de sécurité actuel de l'appareil, l'emplacement de l'utilisateur, etc.

L’introduction de l’attribution dynamique de VLAN nécessite un mécanisme pour fournir des informations d’autorisation lors de l’authentification. Dans certains cas, cela peut être pris en charge dans mode manuel ou en utilisant caractéristiques supplémentaires, comme des listes d'utilisateurs contenant des informations sur leurs capacités. Si plusieurs SSID sont utilisés sur le réseau, l'utilisateur demande l'autorisation d'accéder réseau spécifique(ou segment de réseau), puis s'authentifie. Lors de l'utilisation de l'authentification 802.1x, l'utilisateur n'a pas la possibilité de demander l'accès à un VLAN spécifique, ce qui signifie que ces informations (sur le VLAN vers lequel l'utilisateur doit être dirigé) doivent être stockées sur le serveur qui effectue l'authentification utilisateur 802.1x ( par exemple, une sorte de RAYON -serveur avec les fonctionnalités appropriées). De plus, comme nous l'avons dit précédemment, les informations VLAN peuvent être modifiées lors de la connexion à un réseau standard WiFi en fonction d'autres informations, telles que la localisation de l'utilisateur, etc.

Ils sont notamment construits selon ces principes.

Stratégie 3/ Utilisez des pare-feu au niveau des ports pour créer une couche plus fine de sécurité du réseau Wi-Fi

L'utilisation de VLAN peut suffire à classer grossièrement les utilisateurs du réseau. Mais pour véritablement protéger des ressources précieuses, les politiques multilatérales gérées par l’infrastructure réseau doivent être appliquées à chaque utilisateur. De nombreux ingénieurs réseau sont arrivés à la même conclusion et ont également commencé à utiliser des pare-feu périmétriques au sein du réseau, afin d'appliquer des politiques de sécurité au-delà du seul point d'accès à Internet. Mais l'utilisation de pare-feu au sein d'un réseau pour appliquer des politiques de sécurité pose de nombreux problèmes, par exemple :

1. Les paquets contenant des informations d’authentification ne transitent pas. Quand pare-feu situés au plus profond du réseau doivent prendre une décision d'accès, le problème se pose que la décision doit être prise sur des informations extrêmement peu fiables (principalement basées sur IP). -adresses d'où provient la requête) ou vous devrez saisir un autre point d'arrêt afin de vous authentifier sur ce pare-feu. Il existe de nombreuses solutions propriétaires (savoir-faire du fournisseur) pour contourner ces problèmes, mais l'approche typique consiste à utiliser des VPN avec authentification et cryptage. C’est loin d’être le moyen le plus simple, le plus flexible et le plus pratique.

2. Il n'y a toujours pas assez de pare-feu sur le réseau, car... Nous avons souvent de gros volumes de trafic circulant d’un point à la périphérie du réseau à un autre et faire passer tout cela via les écrans à l’intérieur coûte très cher. Le contrôle doit être lié au point d’entrée du réseau, c’est extrêmement important. Des technologies telles que 802.1x (rappelez-vous la stratégie 1) et de puissants pare-feu à haute densité de ports sont désormais disponibles, ce qui rend l'objectif des politiques de sécurité au niveau des ports rentable.

Problèmes de mise en œuvre de fonctions de contrôle d'accès à granularité fine

La mise en œuvre d’un contrôle d’accès précis présente deux défis principaux :

1. Contrôle des processus :

Comment définir et créer des politiques de sécurité puis comment les associer à l'utilisateur authentifié ?

2. Économie :

La différence de coût d'un port sur un commutateur de réseau de données LAN filaire local haut de gamme et sur un pare-feu conçu comme un périphérique distinct peut atteindre un ordre de grandeur ou plus (10 à 20 fois).

Bien qu'il existe déjà des fabricants de commutateurs LAN qui produisent des commutateurs peu coûteux prenant en charge 802.1x sur les ports, par exemple Cisco, HP, Juniper, Huawei.

Stratégies pour appliquer un contrôle d’accès précis

Toute politique de sécurité doit commencer par une définition de politique. Même si la technologie résout de nombreux problèmes, la complexité de la définition des politiques n’a jamais changé et doit être abordée en premier. Si la politique de sécurité pour la partie interne du réseau ne peut être définie et convenue, il n’y a aucune raison d’aller de l’avant. La politique de sécurité doit être basée sur :

- sur les rôles et les ressources,

- déterminer qui a des droits d'accès et à quelles ressources,

- comment un utilisateur peut-il accéder aux ressources (lire, écrire, y mettre quelque chose, en tirer quelque chose, etc.)

- l'heure de la journée, quand et à quelles ressources l'utilisateur est autorisé à accéder,

- localisation de l'utilisateur.

Une bonne approche de travail consiste à configurer la politique de sécurité au niveau du port à l'aide du réseau d'accès sans fil. Parce que La sécurité des réseaux sans fil repose sur l'identification des utilisateurs, et les utilisateurs ne sont plus associés à des ports physiques. Les solutions modernes pour les réseaux sans fil intègrent la fonctionnalité d'exécution de politiques de sécurité directement dans un réseau standard WiFi. Dans le même temps, les entreprises négligent très souvent de construire un système de sécurité à part entière sur des commutateurs filaires. Réseaux LAN. À quelle fréquence utilisez-vous le 802.1x sur les ports du switch ?

Cela nous permet de dire que l'utilisation de la technologie Wi-Fi comme principal accès sûr, pratique et fiable est plus logique et plus pratique que l'accès filaire.

Stratégie 4/ Utilisez le cryptage à l'échelle du réseau pour garantir la confidentialité du Wi-Fi

Intégrité des données transmises via réseaux d'entreprise, devient un problème sérieux. Étant donné que le réseau lui-même transporte des données privées, il existe un besoin très sérieux de protéger ces données contre toute interception et divulgation accidentelles ou intentionnelles. Il s'agit également d'un problème évident pour les réseaux WiFi : presque tous les ingénieurs ou gestionnaires de réseaux qui décident de déployer des réseaux sans fil Solutions Wi-Fi, préférez utiliser cryptage fort. Dans certains cas, il s’agit d’exigences réglementaires, comme aux États-Unis. Le cryptage du trafic peut être appliqué à n’importe quel niveau du modèle OSI/ISO. Pour les solutions polyvalentes, il est judicieux d’introduire le cryptage à des niveaux inférieurs afin de couvrir toutes les applications possibles sur le réseau. Plus le cryptage est bas, plus le trafic sera crypté et moins il est probable que des problèmes d'interception, d'écoute clandestine et de discrédit des informations se poseront. Même si ici nous devons aborder la question avec sagesse, car avec des options de cryptage très faibles, les données sont en fait transmises en texte clair depuis l'application vers le lien le plus proche sur lequel le cryptage est effectué, et ici la probabilité de discrédit augmente. Une approche possible est également associée au chiffrement au niveau de l'application, le trafic sera alors chiffré tout au long du chemin de communication entre le client et le serveur d'applications. Mais cela signifie que le client et le serveur doivent prendre en charge le chiffrement, ce qui peut s'avérer une tâche très difficile et coûteuse.

Difficultés à introduire des mécanismes de confidentialité dans le réseau

Lorsqu’on analyse la formation des mécanismes de secret des réseaux du point de vue d’une défense en profondeur, une idée courante consiste à introduire le cryptage dans l’ensemble du réseau WiFi. La norme IEEE 802.11i est très bonne aide lors du développement de la confidentialité d’un réseau Wi-Fi. Dans le même temps, pour les segments filaires, les alternatives ne sont pas aussi transparentes. Malheureusement, le 802.11i n'est pas applicable à un réseau filaire.

Stratégies pour introduire des mécanismes de confidentialité dans un réseau

Pour les réseaux sans fil, introduire le secret dans la transmission des informations est une tâche assez simple. IEEE 802.11i c'est une norme pour sécuriser les réseaux WiFi. Il décrit exactement comment garantir la confidentialité et l'intégrité des données sur un réseau d'accès Wi-Fi à l'aide d'algorithmes spéciaux de cryptage du trafic et de méthodes d'authentification basées sur 802.1x (voir Stratégie1). Lorsque vous êtes confronté à la tâche d'assurer la sécurité et le cryptage sur un réseau sans fil, vous devez commencer par des solutions basées sur la norme 802.11i et hautement interopérables avec d'autres éléments sans fil.

Les alternatives pour un réseau local filaire incluent généralement des solutions propriétaires pour le cryptage des canaux au deuxième niveau et, le plus souvent, pas plus.

Stratégie 5/ Identifier les menaces à l'intégrité du réseau Wi-Fi (Intégrité) et appliquer des méthodes pour résoudre ces problèmes

Il existe trois principaux problèmes de sécurité :

- contrôle d'accès,

- assurer le secret (cryptage),

- garantir l'intégrité.

C'est généralement cette dernière qui suscite le moins d'intérêt, car L'identification des dangers sur un réseau peut être très difficile. Certains dangers peuvent être facilement identifiés et traités, tandis que d’autres sont très difficiles à détecter et à contrer. Les services informatiques de nombreuses entreprises se concentrent sur une approche « construire un pare-feu » pour atténuer les menaces, mais les menaces peuvent provenir de n'importe où : vers et virus, invités de l'entreprise ayant un accès sans fil, employés négligents ou employés ayant des intentions malveillantes au sein de l'entreprise.

Cela commence généralement par l’utilisation d’un système IDS/détection d’intrusion et par l’identification des menaces grâce à celui-ci. ID Il s'agit d'un outil très précieux dans l'arsenal des analystes de la sécurité des réseaux, mais de nombreuses entreprises ont constaté que l'IDS n'est souvent pas très utile pour identifier directement la menace et contrer la menace immédiate. Souvent, un IDS fonctionne davantage comme un analyseur de protocole : il constitue pour l'analyste un outil de diagnostic et d'identification des problèmes plutôt qu'une première ligne de défense contre les attaques contre l'intégrité du réseau. Offre des fournisseurs de sécurité grand choix des produits de sécurité allant de l'IPS ou de l'IDS (Intrusion Detection System) aux pare-feu de couche application et aux outils très spécifiques développés pour lutter contre des types spécifiques de menaces, tels que les vers de réseau. Des composants encore plus banals, tels que les antivirus, sont migrés vers Périphériques réseau, essayant d'attraper les virus à la volée pendant que le trafic est transmis sur le réseau.

Problèmes d'assurance de l'intégrité du réseau ( Intégrité)

Le plus grand défi dans la gestion de la sécurité des réseaux consiste à déterminer le juste équilibre entre risque et coût. Il est assez difficile de déterminer le retour sur investissement des produits de sécurité ( Retour sur investissement ). Évidemment, tout le monde espère être protégé contre une panne complète du réseau, mais il est très difficile d'ajouter des outils d'intégrité au réseau pour obtenir une bonne mesure de la fréquence à laquelle le réseau devient indisponible ou se dégrade en raison de problèmes de sécurité. Le défi le plus courant lors du déploiement de produits d’intégrité réseau (tels qu’IPS) est la nature hautement distribuée de la plupart des réseaux. Si, en raison de la conception du réseau, il n'est pas possible de voir le trafic, alors il n'y a aucun moyen de détecter les dangers et les comportements anormaux (par exemple, dans un réseau commuté, le trafic n'est pas visible sur tous les ports du commutateur et des actions spéciales sont nécessaires pour le contourner - par exemple, une configuration de mise en miroir de type SPAN, etc.). Lors de l'analyse des domaines de déploiement des outils d'intégrité, des problèmes surviennent parfois lors de l'évaluation du danger du risque lui-même. Une intégration réussie de ces outils nécessite une compréhension des dangers impliqués et de ce qui doit être fait pour les identifier. Bien que le risque en général ne soit pas clair quant à la manière de le mesurer, vous pouvez simplement créer une liste de dangers, une stratégie initiale pour résoudre les problèmes, etc. Cela permettra de commencer à déterminer la bonne stratégie pour garantir l'intégrité du réseau.

Stratégies pour garantir l'intégrité du réseau ( Intégrité)

Les stratégies les plus efficaces identifieront les domaines à risque le plus élevé et se concentreront sur eux en premier. Nous sommes à mi-chemin dans la bonne direction. La seconde moitié se concentre sur la résolution de problèmes tels que la lutte contre les chevaux de Troie, les virus, les logiciels malveillants, etc. Ces menaces peuvent non seulement provoquer une dégradation et des performances du réseau, mais également donner accès à des informations sensibles ou provoquer un déni complet de service. Le risque d'infection est très élevé et le risque pour le réseau est également élevé en cas d'infection. Par conséquent, il est déjà courant pour les entreprises d’avoir des stratégies pour identifier et contrer les virus. Ceux qui n'ont pas encore ajouté de modules de détection de logiciels malveillants ou Spyware V programmes antivirus il faut le faire le plus tôt possible, car le risque est trop grand.

La plupart des pare-feu ont des capacités IPS limitées, telles que la protection contre les attaques DoS/Denial of Service et DDoS. Bien qu'une configuration supplémentaire soit nécessaire pour mettre en œuvre une telle fonctionnalité, ces dispositifs peuvent augmenter le niveau de protection du réseau contre les attaques d'intégrité sans frais supplémentaires et avec peu d'augmentation des coûts opérationnels. Bien que les réseaux distribués constituent une approche de conception typique, il peut être utile d'envisager une stratégie pour Ô Une plus grande centralisation, lorsqu'il existe un besoin conscient de surveiller l'intégrité du réseau et d'identifier les menaces pertinentes. Par exemple, envoyer tout le trafic vers le centre de données principal et utiliser un petit nombre de commutateurs et de routeurs au centre permettra à la fois d'assurer une surveillance du réseau à moindre coût et, lorsque cela est possible, de déployer des systèmes de sécurité de type IPS.

Stratégie 6/ Intégrez la sécurité des points de terminaison Wi-Fi à votre politique de sécurité globale

Les appareils utilisateur standard Wi-Fi vont ici des ordinateurs portables d'entreprise, entièrement contrôlés par le service informatique, à divers propres appareils infecté par tout. Un utilisateur authentifié avec succès doit recevoir des privilèges différents selon le système (appareil, système opérateur, état de sécurité, etc.) qui est utilisé pour l'accès. Les équipes informatiques sont généralement conscientes de ce problème de sécurité des points finaux et disposent d'outils tels qu'un antivirus logiciel, pare-feu personnels sur les appareils des utilisateurs, mises à jour du système de gestion pour les nouvelles versions logicielles ( gestion des correctifs ). L'étape suivante est la vérification : application des politiques concernant la sécurité du périphérique final en modifiant les conditions d'accès au réseau en fonction de l'état de sécurité détecté. système final. Une idée simple utilisée ici consiste à déterminer l’état de sécurité du périphérique final ( posture ) et utilisez ces informations pour le contrôle d'accès.

Difficultés à appliquer les politiques de sécurité sur les appareils finaux

Il existe les problèmes les plus difficiles suivants liés à l'exécution de politiques de sécurité basées sur l'état de sécurité des appareils finaux ( posture ):

- le principal problème est le grand nombre de systèmes utilisés dans les réseaux d'entreprise. En conséquence, télécharger et exécuter un logiciel spécial sur chaque système pour effectuer une analyse de sécurité est un exercice aux résultats ambigus, dans lequel il faut espérer des résultats mitigés.

- Un autre problème est la granularité de l'analyse. Par exemple, si l'analyse du système final montre que le pare-feu personnel requis est chargé sur le système, mais que la base de données de signatures est obsolète, le système répond-il ou non aux exigences de la politique de sécurité ? Parallèlement, la procédure de détermination du niveau de sécurité ( posture ) peut fonctionner de différentes manières et prendre en compte, par exemple, qui est l'utilisateur et quelles ressources il peut utiliser. La conformité de l'état de sécurité avec la politique peut être difficile à déterminer sans prendre en compte d'autres facteurs, tels que certaines logiques métier des processus internes de l'entreprise.

Stratégies pour appliquer les politiques de sécurité sur les points de terminaison WiFi

Pour utiliser les informations sur l'état de sécurité du point de terminaison dans les stratégies de sécurité avec état générales, chaque définition de stratégie doit inclure un niveau de conformité de l'état de sécurité du point de terminaison. Il est recommandé de réduire la portée de l'analyse de la sécurité du système final aux définitions de zones, en gardant le nombre de zones aussi petit que possible : trois ou quatre zones devraient suffire pour la plupart des entreprises. La deuxième bonne règle est que si un utilisateur tente d'accéder à un réseau mais que l'état de sécurité de son système ne correspond pas à la politique, le simple blocage de cet utilisateur n'est pas toujours le cas. la meilleure issue. Au lieu de cela, l'utilisateur doit recevoir une connexion et doit être redirigé vers la zone de quarantaine du réseau, où il peut télécharger les logiciels nécessaires (antivirus, pare-feu, agent de sécurité, etc.) ou mettre à jour les bases de données pour accéder niveau admissible sécurité système personnel. Cet utilisateur peut alors obtenir accès totalà ses ressources d'entreprise.

Plus d'information sur l'utilisation sécuritaire de divers appareils mobiles sur le réseau Wi-Fi et une approche spécifique pour créer solution adaptée situé .

De plus amples informations sur les attaques contre l'infrastructure réseau en général et les réseaux Wi-Fi en particulier sont disponibles.

Rejoignez notre groupe sur

Un problème majeur pour tous les sans-fil réseaux locaux(et, d'ailleurs, tous les réseaux locaux câblés) est la sécurité. La sécurité est ici tout aussi importante que pour n’importe quel internaute. La sécurité est une question complexe et nécessite une attention constante. Un préjudice énorme peut être causé à l'utilisateur du fait qu'il utilise des points chauds aléatoires (hot-spots) ou des points ouverts Accès WI-FIà la maison ou au bureau et n'utilise pas de cryptage ou de VPN (Virtuel Réseau privé- virtuel Réseau privé). Ceci est dangereux car l'utilisateur saisit ses données personnelles ou professionnelles, et le réseau n'est pas protégé des intrusions extérieures.

WEP

Au départ, il était difficile d'assurer une sécurité adéquate pour les réseaux locaux sans fil.

Les pirates se sont facilement connectés à presque tous les réseaux WiFi en piratant les premières versions de systèmes de sécurité tels que Wired Equivalent Privacy (WEP). Ces événements ont laissé des traces et pendant longtemps, certaines entreprises ont été réticentes ou n'ont pas mis en œuvre de réseaux sans fil, craignant que les données transférées entre Wi-Fi sans fil appareils et Points d'accès Wi-Fi l’accès peut être intercepté et décrypté. Ainsi, ce modèle de sécurité ralentissait l’intégration des réseaux sans fil dans les entreprises et rendait nerveux les utilisateurs des réseaux WiFi à la maison. Puis l'Institut IEEE a créé groupe de travail 802.11i, qui a permis de créer un modèle de sécurité complet pour fournir un cryptage et une authentification AES 128 bits afin de protéger les données. La Wi-Fi Alliance a introduit sa propre version intermédiaire de cette spécification de sécurité 802.11i : Wi-Fi Protected Access (WPA). Le module WPA combine plusieurs technologies pour résoudre les vulnérabilités du système 802.11 WEP. Ainsi, WPA fournit une authentification fiable des utilisateurs à l'aide de la norme 802.1x (authentification mutuelle et encapsulation des données transmises entre les appareils clients sans fil, les points d'accès et le serveur) et du protocole d'authentification extensible (EAP).

Le principe de fonctionnement des systèmes de sécurité est schématisé sur la figure 1.

En outre, WPA est équipé d'un module temporaire pour chiffrer le moteur WEP via un chiffrement à clé de 128 bits et utilise le protocole d'intégrité de clé temporelle (TKIP). Et une vérification des messages (MIC) empêche la modification ou le formatage des paquets de données. Cette combinaison de technologies protège la confidentialité et l'intégrité de la transmission des données et assure la sécurité en contrôlant l'accès afin que seuls les utilisateurs autorisés aient accès au réseau.

WPA

L'amélioration supplémentaire de la sécurité et du contrôle d'accès WPA est la création d'une nouvelle clé principale unique pour la communication entre l'équipement sans fil et les points d'accès de chaque utilisateur et pour fournir une session d'authentification. Et aussi, en créant un générateur de clé aléatoire et en train de générer une clé pour chaque package.

L'IEEE a ratifié la norme 802.11i en juin 2004, élargissant considérablement de nombreuses capacités grâce à la technologie WPA. La Wi-Fi Alliance a renforcé son module de sécurité dans le programme WPA2. Ainsi, le niveau de sécurité de la transmission Données Wi-Fi La norme 802.11 a atteint le niveau requis pour la mise en œuvre solutions sans fil et les technologies dans les entreprises. L'un des changements importants entre 802.11i (WPA2) et WPA est l'utilisation de la norme AES (Advanced Encryption Standard) 128 bits. WPA2 AES utilise le mode anti-CBC-MAC (un mode de fonctionnement d'un bloc de chiffrement qui permet d'utiliser une seule clé pour le cryptage et l'authentification) pour assurer la confidentialité, l'authentification, l'intégrité et la protection contre la relecture des données. La norme 802.11i propose également une mise en cache des clés et une pré-authentification pour organiser les utilisateurs entre les points d'accès.

WPA2

Avec la norme 802.11i, toute la chaîne des modules de sécurité (connexion, échange d'identifiants, authentification et cryptage des données) devient plus sécurisée et protection efficace contre les attaques non dirigées et ciblées. Le système WPA2 permet à l'administrateur du réseau Wi-Fi de passer des problèmes de sécurité à la gestion des opérations et des appareils.

La norme 802.11r est une modification de la norme 802.11i. Cette norme a été ratifiée en juillet 2008. La technologie de la norme transfère plus rapidement et de manière plus fiable les hiérarchies de clés basées sur la technologie Handoff lorsque l'utilisateur se déplace entre les points d'accès. La norme 802.11r est entièrement compatible avec les normes WiFi 802.11a/b/g/n.

Il existe également la norme 802.11w, qui vise à améliorer le mécanisme de sécurité basé sur la norme 802.11i. Cette norme est conçue pour protéger les paquets de contrôle.

Les normes 802.11i et 802.11w sont des mécanismes de sécurité pour les réseaux WiFi 802.11n.

Cryptage de fichiers et de dossiers sous Windows 7

La fonction de cryptage vous permet de crypter des fichiers et des dossiers qui seront par la suite impossibles à lire sur un autre appareil sans clé spéciale. Cette fonctionnalité est présente dans les versions de Windows 7 telles que Professionnel, Entreprise ou Intégrale. Ce qui suit couvrira les moyens d'activer le cryptage des fichiers et des dossiers.

Activation du cryptage des fichiers :

Démarrer -> Ordinateur (sélectionner le fichier à crypter) -> bouton droit de la souris sur le fichier -> Propriétés -> Avancé (onglet Général) -> Attributs supplémentaires -> Cochez la case Chiffrer le contenu pour protéger les données -> Ok -> Appliquer - > Ok (Sélectionnez Appliquer au fichier uniquement) ->

Activation du cryptage des dossiers :

Démarrer -> Ordinateur (sélectionner le dossier à crypter) -> bouton droit de la souris sur le dossier -> Propriétés -> Avancé (onglet Général) -> Attributs supplémentaires -> Cochez la case Chiffrer le contenu pour protéger les données -> Ok -> Appliquer - > Ok (sélectionnez Appliquer uniquement au fichier) -> Fermez la boîte de dialogue Propriétés (cliquez sur OK ou Fermer).

Dans les deux cas, une invite apparaîtra dans la zone de notification pour faire copie de sauvegarde la clé des fichiers ou dossiers cryptés. Dans la boîte de dialogue, vous pouvez choisir où enregistrer une copie de la clé (recommandé média amovible). Le fichier ou le dossier changera de couleur si le cryptage réussit.

Le cryptage est extrêmement utile si vous partagez votre ordinateur de travail avec plusieurs personnes.

Champ d'application

Dans la plupart des cas, les réseaux sans fil (utilisant des points d'accès et des routeurs) sont construits à des fins commerciales afin d'attirer les profits des clients et des locataires. Les employés de Get WiFi ont de l'expérience dans la préparation et la mise en œuvre des projets suivants pour mettre en œuvre une infrastructure réseau basée sur des solutions sans fil :