La transmission de données sans fil connaît actuellement un véritable essor. Si tout est bien clair avec l'échange de parole, tout le monde en a besoin, partout et toujours, puis sur le terrain transmission sans fil Sur la base des données, la situation n’est pas si claire. Principaux développeurs et fabricants de technologies élément de base essayant fébrilement de déterminer les tendances de développement du marché, c'est-à-dire les intérêts des consommateurs. Les technologies et la production de composants associés émergent et disparaissent progressivement. Il y a beaucoup plus de questions que de réponses.

Les réseaux de données peuvent être classés comme suit :

- Réseaux locaux autonomes (les flux de données sont géographiquement confinés au sein d'une entreprise, bureau, maison, appartement).

- Réseaux locaux avec accès au réseau de transport (primaire) (certains consommateurs ont accès au-delà du réseau local, par exemple à Internet).

- Réseaux d'accès direct des consommateurs au réseau de transport.

Une telle classification simplifiée est tout à fait suffisante dans ce cas (voir Fig. 1).

Les réseaux de télécommunications modernes sont construits et optimisés selon une hiérarchie à deux niveaux : les réseaux de transport de base et les réseaux d'accès, ce qui est beaucoup plus économique et pratique à construire. systèmes ouverts et la prestation de services intégrés. Lors de la construction d'un réseau, jusqu'à 90 % du coût total repose sur son maillon inférieur, c'est-à-dire sur le réseau local ou le réseau d'accès. Pour résoudre le problème du « dernier kilomètre », un certain nombre de technologies ont été proposées aujourd’hui. Le « dernier kilomètre » fait partie d'un réseau public de télécommunications situé entre le point de distribution des ressources du réseau principal et les équipements de l'abonné. En plus du traditionnel technologies filaires Les systèmes d'accès aux abonnés sans fil et un certain nombre d'autres technologies sont utilisés pour diffuser l'information. La gamme de services de télécommunications actuellement proposés aux utilisateurs finaux est assez large : transfert de données, accès à Internet, téléphonie, vidéo interactive, communication avec des objets mobiles. Chacun des services peut être subdivisé en fonction du niveau de performance et de qualité offert.

La structure typique d'un système d'accès aux abonnés comprend généralement un réseau d'accès et un réseau de distribution.

- Le terminal d'abonné (AT) est un appareil radio d'émission et de réception de petite taille doté d'une antenne interne ou externe. L'équipement utilisateur du terminal est connecté directement au terminal d'abonné et a accès au réseau de communication via un canal radio ;

- point d'accès (AP) - un dispositif qui assure la communication entre les abonnés du réseau d'accès et un réseau d'accès de télécommunications (primaire) ;

- point de distribution (DP) - un élément du réseau primaire qui assure l'organisation d'un réseau de distribution avec des points d'accès.

Le terme « réseau de distribution » désigne la partie du réseau située entre le point d'accès et le point de distribution. Il peut n'y avoir pas de réseau de distribution si le réseau d'accès part directement du point de distribution de la ressource du réseau de transport. Le point d'accès doit assurer la mise en œuvre des protocoles du réseau d'accès lors de l'interaction avec les terminaux d'abonnés, des protocoles du réseau public lorsqu'il travaille avec un nœud de commutation, ainsi que la conversion mutuelle de ces protocoles et le contrôle des flux de données dans le système d'accès des abonnés. En pratique, ces fonctions sont assurées par des routeurs (dans les réseaux de données), des hubs et des stations de base (dans les réseaux de données). réseaux cellulaires et systèmes d'accès aux abonnés sans fil) et certains autres appareils. Tant pour le réseau d'accès que pour le réseau de distribution, différentes technologies peuvent être utilisées ; Des réseaux hybrides peuvent également être déployés. Diverses configurations de réseau sont possibles, en fonction de la bande passante requise, du coût du réseau prévu, de la topologie, des restrictions imposées par divers organismes de réglementation, etc.

La classification des systèmes d'accès aux abonnés sans fil (WLL (Wireless Local Loop) ou RLL (Radio Local Loop)) peut également être effectuée en fonction d'un certain nombre de paramètres - structure, gamme de fréquences utilisée, contenu du trafic, etc.

Il n'existe pas aujourd'hui de classification généralement acceptée des systèmes WLL, mais une certaine systématisation selon les principales caractéristiques est possible (voir tableau 1).

Tableau 1. Systématisation des caractéristiques WLL

L'objectif principal des systèmes point à point dans l'infrastructure du « dernier kilomètre » est de connecter de petits systèmes de communication concentrés (réseau local, autocommutateur privé, etc.) à réseaux d'entreprise, des réseaux de communication publics ou des nœuds de télécommunications. Les systèmes cellulaires et les systèmes point à multipoint sont utilisés dans les cas où il est nécessaire de connecter des groupes disparates d'abonnés à un nœud du système de communication. Il existe une grande variété de systèmes WLL de ces deux types, ce qui nous oblige à classer les systèmes avec structure en nid d'abeille et la structure point à multipoint basée sur la nature de leur trafic. Trois classes principales de tels systèmes peuvent être distinguées :

- systèmes d'accès d'abonné aux réseaux de données;

- systèmes de connexion des abonnés à réseau téléphonique usage commun;

- systèmes type intégral.

À leur tour, les systèmes d'accès des abonnés aux réseaux de données peuvent être divisés dans les sous-classes suivantes :

- a) des systèmes axés sur le service aux abonnés avec une faible intensité individuelle de transactions à découvert (systèmes de surveillance à des fins diverses, systèmes de paiement sans numéraire, etc.) ;

b) systèmes axés sur la fourniture d'accès au réseau ressources d'informations(Internet, services RNIS, accès à distance aux réseaux informatiques locaux, etc.).

Les systèmes radio permettant de connecter les abonnés au réseau téléphonique public (PF-OP) sont parfois également appelés « prolongateurs radio téléphoniques ». Souvent, les « extensions téléphoniques » sans fil fournissent également des services de données et de télécopie.

Les systèmes de type intégral combinent les systèmes des deux premiers types et sont plus universels. En plus de fournir communication téléphonique, les systèmes de type intégré peuvent servir les abonnés transmettant des données et des informations vidéo. De plus, les abonnés transmettant des données peuvent fonctionner dans une large gamme de vitesses de transmission - de 1 200 bps à des dizaines, voire des centaines de kilobits par seconde. Une tâche essentielle de ces systèmes est également de fournir aux abonnés un accès aux réseaux numériques à intégration de services (RNIS).

Si nous sommes dans le cadre du catéchisme, alors nous considérerons successivement ceux qui surviennent dans vrai vie questions liées à la transmission de données sans fil, puis répondez-y. Un examen assez complet de ce problème nécessiterait des recherches spéciales, nous nous limiterons donc à une analyse (apparemment incomplète) de documents provenant de périodiques techniques étrangers (principalement américains et européens) plutôt que scientifiques, ainsi que de revues nationales d'orientation correspondante, qui sont très justement notées comme nouveautés, comme comme tendances. L'Internet en langue étrangère avec des adresses connues ne sera pas oublié, même s'il présente un certain nombre de spécificités.

Sans entrer dans les détails, on peut noter que la transmission de données, en tant que type de communication, présente les exigences les plus élevées en matière de fiabilité des informations transmises. Les transferts de fichiers, par exemple, ne tolèrent généralement aucune erreur.

La réponse à la première question « qui a besoin d’une transmission de données sans fil ? » simple - à tout le monde à un degré ou à un autre. L'un des avantages d'Hollywood (outre les effets spéciaux) est le fait incontestable qu'il façonne l'opinion publique et, du point de vue technologies de l'information, V dans la bonne direction. « Maison intelligente"(une maison intelligente) nécessite une surveillance continue de tous les systèmes de survie, une voiture nécessite la même chose, et ainsi de suite. Ce n'est pas l'avenir, mais la réalité.

Habituellement, le conflit entre le consommateur et le fabricant ressemblait à ceci : j'ai besoin de ceci, mais de l'autre côté, cela ressemblait à : « Je peux le faire ». Aujourd’hui, la situation est exactement inverse (à l’exception des éternelles limitations technologiques naturelles et temporaires). Le mouvement du consommateur est évident : plus et moins cher. Mais que faut-il ? Il y a deux options ici : le travail et la vie. De plus, les deux options ne sont pas étrangères l’une à l’autre. La question suivante est donc : que faut-il pour faire le travail ? La réponse est que tout est nécessaire. Là où il y a un système, il y a des gens. Voyons ce que les technologies et composants existants peuvent nous offrir. Pour nous orienter, nous utilisons la figure 2, qui montre le positionnement approximatif d'un certain nombre de technologies de transmission de données sans fil dans les coordonnées « portée de communication - vitesse de transmission ».

La partie supérieure de la figure montre les applications typiques de ces technologies. Ici, séquentiellement avec une augmentation de la vitesse de transmission requise, sont placés les éléments suivants : transmission de la parole, stationnaire images graphiques, accès Internet bas débit, streaming de musique sans fil, streaming vidéo, streaming vidéo numérique, streaming vidéo multicanal. La portée de communication varie de quelques mètres à quelques kilomètres, la vitesse de transmission des données varie de plusieurs dizaines de kilobits par seconde à des dizaines de mégabits par seconde.

Les options technologiques Bluetooth 1 et Bluetooth 2 diffèrent par la classe de puissance (voir le paragraphe correspondant pour plus de détails). L'abréviation HL2 signifie technologie HiperLAN2, développée par l'ETSI (The European Telecommunications Stahdarts Institute - European Telecommunications Standards Institute). Les propriétés grand public des technologies HL2 et IEEE802.11a sont similaires. La figure ne montre pas la technologie HomeRF, qui dans sa première version avec une vitesse de transmission de 1,6 Mbit/s est proche du Bluetooth, et dans la version HomeRF 2.0 avec une vitesse de transmission de 10 Mbit/s, elle rivalise avec IEEE802.11b. à droite de la figure se trouvent les abréviations correspondantes technologies de réseau, dans lequel les technologies en question peuvent être utilisées. Ce sont : PAN (un concept relativement nouveau - Personal Area Network), LAN (local réseaux informatiques) et WAN (distribué). LMDS (Local Multipoint Distribution Service) signifie réseau de distribution de données (maintenant utilisé dans les systèmes de télévision cellulaire). MMDS (Multipoint Multichannel Distribution Service), un système de distribution de données multicanal, peut également être placé dans cette position.

La figure montre clairement la répartition des technologies entre diverses niches de consommation et la présence de technologies concurrentes, généralement d'origine américaine et européenne. Les technologies placées les unes à côté des autres peuvent également être partiellement interchangeables, ce qui signifie qu’elles se complètent plutôt que de se concurrencer.

Gammes de fréquences utilisées et leur régulation

Sur la figure 2, il n'y a aucune information sur les ressources de fréquence utilisées. D'une manière générale, les gammes de fréquences qui nécessitent une autorisation gouvernementale (et avec cela des frais de licence) et les intervalles de fréquences sans licence dont l'utilisation est relativement libre peuvent être utilisés pour la transmission de données. Il s'agit généralement de la limitation de la densité de champ électromagnétique admissible dans le champ lointain, qui est déterminée par la puissance de l'émetteur et les paramètres de directivité des antennes. De nos jours, l'utilisation généralisée de gammes de fréquences sans licence est courante. Potentiellement, cela conduira inévitablement (et conduit effectivement) à l’émergence de problèmes de CEM (compatibilité électromagnétique) à la fois intra-système et inter-système.

À ce type Les ressources de fréquence incluent l'ISM (équipement industriel, scientifique et médical) - une gamme de fréquences destinée à être utilisée dans des équipements sans licence (industriels, scientifiques, médicaux, domestiques ou similaires), à l'exception des applications de communication. L'équipement doit générer et utiliser de l'énergie RF localement. Aux États-Unis, cette plage comprend un certain nombre d'intervalles : 915,0 ± 13 MHz ; 2 450 ± 50 MHz ; 5,8 ± 0,075 GHz ; 24,125 ± 0,125 GHz. La version européenne présente quelques différences.

De nos jours, la gamme de fréquences 2450 MHz est largement utilisée pour organiser des systèmes de transmission de données sur de courtes distances (par exemple, des réseaux sans fil). réseaux locaux Wi-Fi). En Russie, l'utilisation de l'intervalle 2 400-2 483,5 MHz à titre secondaire est autorisée (l'utilisation secondaire signifie l'impossibilité d'utilisation en cas d'interférence avec les systèmes utilisant cette gamme à titre primaire). Actuellement, conformément à la décision du SCRF du 29 avril 2002 (protocole n°18/3) « Sur la procédure d'utilisation sur le territoire Fédération Russe systèmes de transmission de données intra-bureau dans la bande de fréquences 2 400–2 483,5 MHz » est autorisé pour une utilisation par les autorités légales et personnes bandes de fréquences pour l'organisation sur le territoire de la Fédération de Russie de systèmes de transmission de données sans fil intra-bureaux à titre secondaire et à condition qu'aucune réclamation ne soit faite concernant d'éventuelles interférences des systèmes de distribution électronique militaires et civils, ainsi que des installations à haute fréquence pour un usage industriel, scientifique, médical et domestique utilisant la bande de fréquence spécifiée. Il convient de garder à l'esprit que ces systèmes ne nécessitent pas l'approbation des autorités des radiofréquences du ministère de la Défense de la Fédération de Russie et d'autres (si nécessaire) ministères et départements de Russie. Pour obtenir l'autorisation d'utiliser les fréquences radio pour le fonctionnement des systèmes de transmission de données intra-bureaux, le demandeur adresse à l'Entreprise unitaire de l'État fédéral « Centre principal des radiofréquences » une demande de radiofréquence sous la forme précisée à l'annexe 1 de la décision du SCRF en date du 29 avril 2002 (protocole n° 18//3). En cas d'absence d'observations sur la demande, la FSUE « Centre Principal des Radiofréquences » prépare les projets d'autorisations. Après paiement pour l'examen de la demande, le demandeur reçoit un permis lui permettant d'utiliser la bande de fréquences 2 400-2 483,5 MHz pour l'exploitation de systèmes de distribution électronique de systèmes intra-bureau. Sur la base de ce document, le demandeur reçoit l'autorisation d'exploiter le système de distribution radio de l'Entreprise unitaire d'État fédérale compétente du Centre des radiofréquences du District fédéral.

Le créneau de 5,8 GHz coïncide avec les fréquences allouées aux systèmes U-NII (Unlicensed National Information Infrastructure), permettant un déploiement rapide de systèmes à des coûts bien inférieurs à ceux des bandes nécessitant une licence. En janvier 1997, la Federal Communications Commission (FCC) des États-Unis a attribué trois bandes de fréquences totalisant 300 MHz dans la bande 5 GHz pour les services U-NII : U-NII Band 1 (5,15-5,25 GHz) et U-NII Band 2 (5,25-5,25 GHz). 5,35 GHz), destinée aux réseaux locaux et autres applications de communication à courte portée, et la bande U-NII 3 (5,725 à 5,825 GHz) pour les réseaux nécessitant des portées de communication plus longues. En Russie, les fréquences comprises entre 5,725 et 5,875 GHz peuvent être utilisées à condition que le niveau d'interférence radio provenant des sources de rayonnement ne dépasse pas le niveau admissible d'interférence radio industrielle.

De plus, la FCC a annoncé la nécessité de modifier la méthodologie d'attribution des bandes de fréquences. idée principale- répartir le spectre de manière dynamique, puisque certains intervalles de fréquences sont utilisés de manière très intensive, tandis que d'autres sont pratiquement gratuits. Il est également prévu que l'attribution des licences tienne compte non seulement des fréquences elles-mêmes, mais également de la durée d'occupation et de la puissance de rayonnement. Il est également recommandé de travailler sur la question d'une analyse plus efficace des interférences et de définir le niveau de puissance d'émission maximum en fonction des gammes de fréquences et des niveaux de bruit. Enfin, il est proposé d'introduire trois types de licences pour les ressources de fréquences : usage exclusif, usage général et usage contrôlé. À notre avis, cette approche est tout à fait adaptée à notre époque.

Brèves caractéristiques des technologies

Donne moi brève description technologies de transmission de données sans fil, puis nous procéderons à leur analyse comparative. Traditionnellement, dans ce domaine des télécommunications (et pas seulement ici), les normes américaines IEEE, les normes européennes ETSI et les normes propriétaires sont en concurrence.

La technologie ZigBee est promue par la ZigBee Alliance, qui vise à doter les couches supérieures du modèle à sept couches d'une pile de protocoles (de couche réseau jusqu'au niveau application), y compris les profils d'application et la mise en œuvre technique des composants de cette technologie. Le comité IEEE 802.15.4, qui développe les couches MAC (contrôle d'accès aux médias) et PHY (couche de signalisation physique) d'un modèle à sept couches, a été impliqué dans le développement de la norme de transfert de données à faible vitesse correspondante. Il s'agit de la première couche physique (PHY) qui détermine principalement le coût du système, les taux de transfert de données, la consommation électrique, les dimensions et la gamme de fréquences utilisées.

Le but de cette technologie est de fournir des composants de système d'automatisation et télécommandeà des fins diverses. Dans le même temps, l'objectif a été fixé que l'AT leur fournisse une alimentation autonome par batterie à partir de deux éléments de type AA pour une durée allant de six mois à deux ans. Options d'utilisation des appareils construits sur la base de cette technologie : systèmes sans fil pour assurer la sécurité de la maison contre toute entrée non autorisée ; télécommande climatisation, éclairage des pièces et stores ; contrôle de tous appareils par des personnes handicapées, des personnes âgées et des enfants ; contrôle universel appareils audio et vidéo; clavier sans fil, souris PC, télécommande console de jeu; détecteurs de fumée et de CO sans fil; automatisation et contrôle des éléments des locaux industriels et résidentiels (éclairage, etc.).

Il est prévu de développer des passerelles pour l'interaction de ces systèmes avec d'autres réseaux de données.

Fréquences utilisées : ISM (2,4 GHz à 250 kbps), bande européenne 868 MHz (20 kbps) et bande américaine 915 MHz (40 kbps).

La technologie Bluetooth est une technologie de transmission de données par radio sur de courtes distances (jusqu'à 10 m, extensible jusqu'à 100 m), permettant la communication téléphones sans fil, ordinateurs et divers périphériques, sans nécessiter de ligne de vue. En fonction de la puissance de l'émetteur radio, l'équipement est divisé en trois classes : première (puissance de sortie maximale 100 mW), deuxième (2,5 mW) et troisième (1 mW).

Ericsson a commencé à développer la technologie Communications mobiles. Son objectif initial était d'obtenir une nouvelle interface radio à faible consommation d'énergie et à faible coût, qui permettrait la communication entre téléphones portables et casques. En plus, nouvelle interface destiné au transfert de données entre un PC, entre un PC et ses périphériques, entre un ordinateur portable et téléphone portable et ainsi de suite.

En février 1998. Ericsson, en collaboration avec Intel, IBM, Toshiba et Nokia, a formé un groupe spécial pour développer et promouvoir la technologie appelée Bluetooth SIG (Special Interest Group). Cette technologie est totalement ouverte, et donc toute entreprise qui signe accord de licence, peut faire partie du Bluetooth SIG et commencer à créer des produits basés sur celui-ci.

La famille de normes IEEE 802.11x est développée par l'Institut américain IEEE. La norme IEEE 802.11, achevée en 1997, constitue la norme de base et définit les protocoles nécessaires à l'organisation des réseaux locaux sans fil (WLAN). Les principaux sont le protocole de contrôle d'accès Environnement MAC(sous-couche inférieure de la couche liaison de données) et le protocole PHY de transmission des signaux dans le support physique. Comme ce dernier, l'utilisation des ondes radio et du rayonnement infrarouge est autorisée. La norme 802.11 définit une seule sous-couche MAC qui s'interface avec trois types de protocoles de couche physique correspondant à diverses technologies transmission du signal - via des canaux radio dans la gamme 2,4 GHz avec modulation à large bande avec étalement de spectre direct (DSSS) et sauts de fréquence (FHSS), ainsi qu'en utilisant le rayonnement infrarouge. Les spécifications standard prévoient deux taux de transfert de données : 1 et 2 Mbit/s. Par rapport aux réseaux locaux filaires, les capacités Ethernet de la sous-couche MAC sont étendues pour inclure un certain nombre de fonctions généralement exécutées par des protocoles de niveau supérieur, en particulier la fragmentation des paquets et les procédures de relais. Cela est dû à la volonté d'augmenter l'efficacité débit systèmes en réduisant les frais généraux de retransmission des paquets.

La norme 802.11 définit le mécanisme CSMA/CA (Carrier Sense Multiple Access with Collision Evidence) comme principale méthode d'accès au support.

Gestion de l'alimentation. Pour économiser les ressources énergétiques sur les postes de travail mobiles utilisés dans les réseaux locaux sans fil, la norme 802.11 prévoit un mécanisme permettant de faire passer les stations en mode dit passif avec une consommation d'énergie minimale.

Architecture et composants réseau. La norme 802.11 est basée sur une architecture cellulaire et le réseau peut être constitué d'une ou de plusieurs cellules. Chaque cellule est contrôlée par une station de base, qui est un point d'accès, qui, avec les postes de travail des utilisateurs situés à sa portée, forme zone de base service. Les points d'accès d'un réseau multicellulaire communiquent entre eux via un système de distribution, qui est l'équivalent du segment fédérateur d'un réseau local câblé. L'ensemble de l'infrastructure, y compris les points d'accès et le système de distribution, forme une zone de service étendue. La norme prévoit également une version unicellulaire d'un réseau sans fil, qui peut être mise en œuvre sans point d'accès, tandis que certaines de ses fonctions sont exécutées directement par les postes de travail.

Itinérance Pour assurer le passage des postes de travail mobiles de la zone de couverture d'un point d'accès à un autre, les systèmes multicellulaires prévoient des procédures particulières de balayage (écoute active et passive des ondes) et d'association (Association), cependant, la norme 802.11 ne prévoit pas de stricte spécifications pour la mise en œuvre du roaming.

Sécurité. Pour protéger le WLAN, la norme IEEE 802.11 propose toute une série de mesures de sécurité de transmission de données sous le nom général Wired Equivalent Privacy (WEP). Il comprend des moyens pour empêcher l'accès non autorisé au réseau (mécanismes et procédures d'authentification), ainsi que pour empêcher l'interception d'informations (cryptage).

Aujourd’hui, la norme la plus utilisée est IEEE 802.11b. Grâce à sa vitesse de transfert de données élevée (jusqu'à 11 Mbit/s), presque équivalente au débit des réseaux locaux Ethernet filaires classiques, ainsi qu'à sa concentration sur la gamme 2,4 GHz, cette norme a acquis la plus grande popularité parmi les fabricants d'équipements pour réseaux sans fil. La version finale de la norme 802.11b, également connue sous le nom de Wi-Fi (Wireless Fidelity), a été adoptée en 1999. Il utilise DSSS avec des séquences Walsh de 8 bits comme technologie radio sous-jacente. Étant donné que les équipements fonctionnant à une vitesse maximale de 11 Mbps ont une portée plus courte que les équipements fonctionnant à une vitesse maximale de 11 Mbps, basses vitesses, la norme 802.11b prévoit une réduction automatique de la vitesse lorsque la qualité du signal se dégrade. Comme pour la norme de base 802.11, les mécanismes d'itinérance clairs ne sont pas définis par les spécifications 802.11b. Un autre développement de la famille IEEE 802.11x était la norme IEEE 802.11a, qui prévoit des taux de transfert de données allant jusqu'à 54 Mbit/s (l'édition de la norme, approuvée en 1999, définissait trois vitesses obligatoires - 6, 12 et 24 Mbit/s). Mbit/s et cinq en option - 9, 18, 36, 48 et 54 Mbit/s). Contrairement à la norme de base, qui se concentre sur la plage de fréquences de 2,4 GHz, les spécifications 802.11a prévoient un fonctionnement dans la plage de 5 GHz. Le multiplexage par répartition orthogonale de la fréquence (OFDM) a été choisi comme méthode de modulation du signal. La différence la plus significative entre cette méthode et les technologies radio DSSS et FHSS est que l'OFDM implique une transmission parallèle du signal souhaité simultanément sur plusieurs fréquences de la plage, tandis que les technologies à spectre étalé transmettent les signaux de manière séquentielle. En conséquence, la capacité des canaux et la qualité du signal augmentent. Les inconvénients du 802.11a incluent une consommation d'énergie plus élevée des émetteurs radio pour les fréquences de 5 GHz, ainsi qu'une portée plus courte (l'équipement pour 2,4 GHz peut fonctionner à une distance allant jusqu'à 300 m et pour 5 GHz - environ 100 m).

Pour compléter notre examen des capacités de la famille IEEE802.11x, nous présenterons une brève description d'un certain nombre d'autres normes et de leurs spécifications. Dans le but d'étendre la répartition géographique des réseaux 802.11, l'IEEE développe des exigences universelles pour niveau physique 802.11 (procédures de canalisation, séquences de fréquences pseudo-aléatoires, etc.). La norme 802.11d correspondante est encore en cours de développement. Les spécifications d'une autre norme en développement, 802.11e, permettent la création de réseaux locaux sans fil multiservices destinés à diverses catégories d'utilisateurs, tant professionnels que particuliers. Tout en conservant une compatibilité totale avec les normes 802.11a et 802.11b déjà adoptées, il étendra leurs fonctionnalités en prenant en charge le streaming de données multimédia et en garantissant une qualité de service (QoS). Les spécifications 802.11f décrivent un protocole d'échange d'informations de service entre points d'accès (Inter-Access Point Protocol, IAPP), nécessaire à la construction de réseaux de données sans fil distribués. Groupe de travail IEEE 802.11h envisage de compléter les spécifications 802.11 MAC et 802.11a PHY existantes avec des algorithmes efficaces de sélection de fréquence pour les réseaux sans fil de bureau et extérieurs, ainsi que la gestion du spectre, la surveillance de la puissance rayonnée et la création de rapports. Il est prévu que la solution à ces problèmes repose sur l’utilisation des protocoles de sélection dynamique de fréquence (DFS) et de contrôle de puissance d’émission (TPC) proposés par l’ETSI. Ces protocoles permettent aux clients sans fil de répondre dynamiquement aux interférences des signaux radio en passant à un autre canal, en réduisant la puissance, ou les deux.

Les spécifications de la norme IEEE 802.11i étendront les capacités du protocole MAC 802.11 en fournissant des moyens de cryptage des données transmises, ainsi qu'une authentification centralisée des utilisateurs et des postes de travail. En conséquence, la taille des réseaux locaux sans fil peut atteindre des centaines, voire des milliers de postes de travail. La norme est basée sur le protocole d'authentification extensible (EAP), qui est basé sur PPP. La procédure d'authentification elle-même implique la participation de trois parties : l'appelant (client), l'appelé (point d'accès) et le serveur d'authentification (généralement un serveur RADIUS). Dans le même temps nouvelle norme, apparemment, laissera la mise en œuvre d'algorithmes de gestion des clés à la discrétion des fabricants. Les outils de protection des données en cours de développement devraient trouver des applications non seulement dans le domaine du sans fil, mais également dans d'autres réseaux locaux - Ethernet et Anneau à jeton. C'est pourquoi future norme a reçu le numéro IEEE 802.1X et le groupe 802.11i le développe conjointement avec le comité IEEE 802.1.

La spécification 802.11g, actuellement en cours de révision, est une évolution de la norme 802.11b et permettra aux débits de données LAN sans fil d'augmenter jusqu'à 22 Mbps (et éventuellement plus) en utilisant une modulation de signal plus efficace. Parmi plusieurs propositions de technologie radio de base pour cette norme, un groupe de travail de l'IEEE a récemment sélectionné la solution OFMD d'Intersil. L'un des avantages de la future norme est la rétrocompatibilité avec le 802.11b.

Les spécifications de la norme 802.11j stipuleront l'existence de réseaux 802.11a et HiperLAN2 dans la même gamme.

Il est impossible de ne pas évoquer les activités de l'IEEE dans le domaine des technologies LMDS et MMDS (à droite coin supérieur Fig.2). Systèmes de distribution multipoint locaux et multicanaux LMDS et MMDS (également appelés « télévision cellulaire » et « CATV sans fil »), initialement destinés à la diffusion de programmes de télévision dans des zones dépourvues d'infrastructures câblées, en Dernièrement sont de plus en plus utilisés pour organiser la transmission de données sans fil à large bande au « dernier kilomètre ». La portée des émetteurs MMDS fonctionnant dans la gamme 2,1-2,7 GHz peut atteindre 40-50 km, tandis que la portée maximale de transmission du signal dans les systèmes LMDS utilisant beaucoup plus hautes fréquences dans la région de 27 à 31 GHz, elle est de 2,5 à 3 km. La diffusion massive de ces systèmes était jusqu'à présent freinée par l'absence de normes industrielles et, par conséquent, l'incompatibilité des produits. différents fabricants. Début 2000 pour étudier diverses solutions et le développement de règles uniformes pour la construction de systèmes de communication sans fil à large bande au sein de l'IEEE, le comité de travail 802.16 a été créé. Initialement, il s'est concentré sur la normalisation des systèmes LMDS dans la gamme 28-30 GHz, mais bientôt les pouvoirs du comité ont été étendus à la gamme de fréquences de 2 à 66 GHz et plusieurs groupes de travail ont été formés en son sein. Le groupe 802.16.1 développe des spécifications d'interface radio pour les systèmes utilisant la bande 10-66 GHz. Le groupe de travail 802.16.2 aborde les questions de « coexistence » des réseaux d'accès fixe à large bande dans les bandes sans licence de 5 à 6 GHz (en particulier avec les réseaux locaux sans fil basés sur la norme 802.11a). Enfin, le groupe 802.16.3 prépare des spécifications d'interface radio pour les systèmes sous licence dans la gamme 2-11 GHz. L'objectif principal de ce groupe était de faciliter le déploiement accéléré des systèmes MMDS en permettant aux fabricants de créer des produits interopérables basés sur une norme unique.

Les normes sont élaborées sur la base d'un modèle de référence, qui combine des interfaces de trois types dans le chemin de communication entre les appareils ou réseaux d'abonnés (par exemple, LAN ou autocommutateurs privés) et le réseau de transport (PSTN ou Internet). La première interface radio définit l'interaction du nœud émetteur-récepteur de l'abonné avec la station de base, la seconde comprend deux composants couvrant l'échange de signaux entre les nœuds radio et les réseaux « derrière eux » - abonné et transport (d'autres comités IEEE sont également impliqués dans le développement détaillé des spécifications de cette interface). Les spécifications de la troisième interface radio optionnelle spécifient l'utilisation de répéteurs ou de réflecteurs pour augmenter la zone de couverture du système et éviter les obstacles sur le chemin du signal.

Le comité 802.16 a déjà adopté des spécifications préliminaires pour les interfaces radioélectriques des systèmes dans la gamme 10 - 66 GHz utilisant des technologies de transmission de signaux à porteuse unique. La norme 802.16a définit les deux méthodes de transmission de signaux pour les systèmes dans la gamme 2 à 11 GHz - monoporteuse et OFDM, et la norme 802.16b pour la gamme 5 à 6 GHz définit la technologie OFDM.

La « réponse » européenne à la création Normes américaines a été le développement de la technologie HiperLAN2 (High Performance Radio LAN), qui promet de devenir le principal concurrent des technologies LAN sans fil 802.11. Les initiateurs et partisans actifs de la nouvelle norme sont Nokia et Ericsson. Tout comme le 802.11a, la norme HiperLAN2 se concentre sur le fonctionnement dans la bande 5 GHz et est capable de fournir des taux de transfert de données allant jusqu'à 54 Mbit/s. Les deux normes utilisent des techniques de modulation de signal similaires basées sur le multiplexage par répartition orthogonale de la fréquence (OFDM), mais ont des spécifications de protocole d'accès aux médias MAC différentes. Si pour 802.11a, cela ressemble à Ethernet, alors dans HiperLAN2, cela rappelle davantage ATM. Une autre différence entre HiperLAN2 et 802.11a, qui peut lui donner un certain avantage sur son concurrent, est la prise en charge du trafic multimédia et de la QoS (802.11a se concentre principalement sur le transfert de données). Selon l'ETSI, la norme est en cours d'élaboration en tenant compte de la compatibilité des équipements avec les systèmes 802.11a.

La technologie américaine HomeRF vise à créer un «environnement multimédia domestique», combinant des canaux de transmission de données, de téléphonie, d'informations audio et vidéo, éventuellement dans le futur, la télémétrie des systèmes de sécurité et des systèmes de survie. De plus, la technologie permet d'accéder à Internet à un débit assez élevé. D'où les exigences technologiques : faible coût, faible consommation d'énergie (surtout pour des appareils portables), dimensions réduites, facilité d'installation technique et logicielle. La structure d'un réseau multimédia domestique construit à l'aide de la technologie HomeRF est illustrée à la Fig. 3. Peut servir de terminaux mobiles Ordinateur personnel, combinés sans fil, casques. Le point d'accès (indiqué comme station de base sur la figure) fournit une connexion filaire à Internet.

La technologie utilise une plage de fréquences de fonctionnement de 2,4 GHz et utilise des sauts de fréquence adaptatifs avec un nombre de sauts de 50 à 100 par seconde. La première version de la norme offrait un taux de transfert de données maximal allant jusqu'à 1,6 Mbit/s et une portée de communication typique allant jusqu'à 50 M. La deuxième génération HomeRF 2.0 permet un transfert de données à des vitesses allant jusqu'à 10 Mbit/s. Les deux options se caractérisent actuellement par une faible consommation électrique des terminaux d'abonnés en mode veille en présence d'une connectivité via le protocole TCP/IP (moins de 10 mW en mode « en ligne »). La troisième génération de technologie offrira des vitesses de transmission allant jusqu'à 20 Mbit/s.

Les spécifications décrivant l'interface réseau font référence aux deux couches inférieures du modèle OSI (Open Systems Interconnection) à sept couches (voir Fig. 4).

Le deuxième niveau (contrôle de liaison de données, DLC) définit dans ce cas le contrôle d'accès aux médias (MAC) et fournit des fonctionnalités pour la transmission vocale ou de données prioritaires, la sécurité des communications, l'itinérance et la conformité avec les niveaux supérieurs du modèle. Paramètres des deux niveaux inférieurs dans cette norme optimisés conjointement pour répondre aux exigences CEM spécifiées sur et hors système.

La technologie HomeRF propose trois types de transmission de données (voir Fig. 4) :

- asynchrone, sans établir de connexion de type « transmission de données par paquets » (ou « Ethernet sans fil ») basée sur le protocole TCP/IP (Data Path « Ethernet ») ;

- distribué par priorité - transmission de session de données multimédia basée sur UDP/IP (Streaming Data Path) ;

- transmission isochrone, duplex, symétrique et bidirectionnelle pour référence conversations téléphoniques conformément au protocole DECT (Toll Quality Voice Path).

Le domaine temporel est conçu de telle manière que dans un intervalle de temps (10 ou 20 ms), les données prioritaires sont transmises en premier (jusqu'à huit niveaux de priorité sont possibles au total). La dernière partie de la durée du domaine principal est destinée à la transmission de signaux de trafic vocal et est divisée en un nombre approprié d'intervalles de longueur fixe. La transmission vocale est organisée selon des protocoles haut niveau Norme DECT. De plus, la technologie HomeRF s'applique directement solutions techniques fabricants d’équipements DECT. L’important est que plus l’échange vocal est petit, plus le taux de transfert de données est élevé. En fonction de la taille du trafic vocal, 10 ou 20 ms de la durée du domaine temporel sont allouées à la transmission du trafic asynchrone. Jusqu'à huit flux de paquets peuvent être transmis simultanément, l'ordre de transmission étant déterminé par la priorité spécifiée. Cependant, si le nombre de flux est inférieur à huit, il n'y a pas de réservation de paquets (délai de transmission). La dernière partie du domaine garantit que les paquets vocaux perdus sont transmis sur une fréquence différente, ce qui est unique à cette technologie et permet une qualité vocale filaire.

Comparaison d'une gamme de technologies

Commençons par le coin inférieur gauche de la figure et comparons les technologies Bluetooth et ZigBee. résultats analyse comparative présentés sous la forme du tableau 2.

Remarques:

- Vitesse de transmission dans une liaison radio utilisant des signaux discrets, par ex. signaux numériques, est mesuré en bauds, ce qui correspond au nombre de changements discrets dans les paramètres du signal par unité de temps. Parfois ce paramètre est appelé débit de transmission technique, car il caractérise le fonctionnement du modem de ligne radio. Le taux de transmission des informations est mesuré en bits ou octets transmis par unité de temps et caractérise les performances de la source d'informations. Le consommateur s'intéresse à la vitesse de transmission « bit », et le constructeur la met en œuvre à l'aide d'un modem spécifique. Cela implique un écart dans les valeurs de ces paramètres pour un même lien radio.

- Les terminaux d'abonnés peuvent être dans trois modes : actif (transfert en cours), mode réception en attente (le terminal est prêt pour une transmission immédiate) et mode « veille », dont le terminal ne sort que périodiquement et pendant une durée assez longue. Ce dernier mode réduit considérablement la consommation électrique du terminal utilisateur.

Comparons maintenant les technologies HomeRF et IEEE802.11x. Comme indicateurs de conformité des technologies considérées avec les tâches à résoudre, nous prendrons les éléments suivants : coût, qualité de l'échange vocal, prise en charge de l'échange multimédia, vitesse de transfert de données, portée de communication, consommation électrique, paramètres de poids et de taille, topologie du réseau , CEM externe, CEM interne, protection contre les interceptions et disponibilité en itinérance en extérieur. Nous comparerons les technologies en termes absolus de ces paramètres.

Prix. Une complexité moindre confère à HomeRF un avantage en termes de coût par rapport à IEEE802.11. Dans les prochaines années, avec les mêmes volumes de production, HomeRF aura un avantage en termes de paramètre BOM (Bill of Materials) d'au moins un facteur 2.

Qualité de l'échange vocal. La technologie HomeRF fournit un échange vocal multicanal avec des indicateurs de qualité correspondant à la communication filaire, et la technologie IEEE802.11 ne répond clairement pas aux exigences modernes. Dans cet aspect, HomeRF se concentre sur la norme DECT avec sa technologie éprouvée. IEEE802.11 n'est pas du tout orienté vers l'échange vocal, ce qui nécessite l'utilisation de protocoles spéciaux appareils supplémentaires. Cependant, même dans ce cas, la transmission de la parole n'est pas protégée des influences extérieures. Il existe également un inconvénient tel que l'incompatibilité avec la technologie DECT.

Prend en charge le partage multimédia. La technologie HomeRF prend en charge le multidirectionnel indépendant de la voix transmission multimédia avec plusieurs priorités d’accès. IEEE802.11b et IEEE802.11a permettent de transférer des données à des vitesses élevées, mais s'il existe un trafic de données asynchrone important sur le réseau, des conséquences indésirables peuvent survenir. Ce problème résolu par l'équipe de développement IEEE802.11e en améliorant la couche MAC. Il y a des développements d'entreprises privées dans cette direction, mais il ne s'agit « plus de la technologie IEEE802.11 ».

Tableau 2. Comparaison Technologie Bluetooth et ZigBee

| Bluetooth | ZigBee |

| But | |

| Construire des réseaux de communication d'une structure dynamique (de nouveaux éléments sont constamment ajoutés et ceux existants quittent le réseau, la configuration de la topologie du réseau change) | Réseaux de transmission de données à structure statique (la topologie du réseau est constante pendant longtemps, la gamme d'éléments change rarement) |

| Transmission sans fil signaux sonores(discours) | Un grand nombre d'appareils finaux |

| Transfert de graphiques et d'images fixes | Longue période de communication entre la station principale du réseau et les terminaux |

| Transférer des fichiers | Transmission de petits paquets de données |

| Différences entre les interfaces radio | |

| Logiciel de saut de fréquence (FHSS) | Spectre à étalement direct (DSSS) |

| Débit en bauds : 1 Mo, débit de données maximal ~ 720 kbps | Débit en bauds : 62,5 kBauds, 4 bits/symbole, débit de données maximal ~128 kbps |

| Consommation d'énergie | |

| Organisé de la même manière qu'un téléphone mobile (chargement régulier) | 2 ans et plus avec une paire de piles AAA |

| Fournit performance maximum réseaux de cette structure | Optimisé pour le mode veille du point final |

| Paramètres de synchronisation du protocole | |

| Optimisé pour le fonctionnement du réseau dans des situations critiques : | |

| Le temps d'« enregistrement » d'un nouveau terminal dans le réseau est d'au moins 3 s | Le temps d'« enregistrement » d'un nouveau terminal dans le réseau est de 30 ms |

| Temps de transition du terminal du mode veille au mode actif 3 s | Temps de transition du terminal du mode veille au mode actif 15 ms |

| Temps d'accès de la station principale au terminal actif 2 ms | Temps d'accès de la station principale au terminal actif 15 ms |

| Fonctionnalités de mise en œuvre | |

| Faible coût d’extension du réseau | Coût minimum des appareils finaux |

| Prise en charge logicielle étendue grâce aux capacités du PC | Le minimum logiciel Et processeur bon marché(80С51) |

| Implémentation des capacités du protocole IEEE802.11x en présence d'équipements radio simplifiés | Pas besoin de prendre en charge le fonctionnement du terminal à partir du PC |

| Focus sur la production de puces intégrées pour diverses applications | |

Taux de transfert des données. HomeRF et IEEE802.11 fournissent la vitesse de transmission requise pour un système à haut débit, mais pour HomeRF, c'est la poursuite du développement jusqu'à des débits de l'ordre de 20 Mbit/s n'est pas associé à de tels problèmes mondiaux, comme pour IEEE802.11 (transition vers une nouvelle gamme de fréquences). IEEE802.11b évolue également dans le sens d'augmenter les taux de transfert de données jusqu'à 20 Mbit/s tout en maintenant la rétrocompatibilité (groupe de développement IEEE802.11g), cependant, les solutions proposées conduisent à des violations des règles existantes pour l'utilisation de la bande 2,4 GHz. . IEEE802.11a a plus de chances de réussir, mais il n'est pas compatible avec l'IEEE802.11b existant.

Portée de communication. IEEE802.11 a été initialement conçu pour fonctionner en l'absence d'influences parasites externes, tandis que HomeRF a été conçu pour les environnements électromagnétiques difficiles.

Consommation d'énergie. La technologie HomeRF est optimisée pour une faible consommation d'énergie de l'AT en mode veille. Il en va de même pour la phase active du fonctionnement de l'appareil.

Paramètres de poids et de dimensions. La technologie HomeRF présente une conception beaucoup plus simple de composants portables. Pour IEEE802.11, la carte PC (ou carte PCMCIA) est également largement utilisée, mais les paramètres les plus bas correspondent à la carte Compact Flash, qui ne peut jusqu'à présent être utilisée que dans HomeRF.

Topologie du réseau. La technologie HomeRF prend simultanément en charge l'interaction d'éléments de réseau hiérarchiques et d'éléments de réseau à un seul niveau. Structure hiérarchique idéal pour la transmission vocale de haute qualité et les applications Internet telles que la diffusion sur le Web. Une structure à un seul niveau est pratique pour une distribution efficace des ressources réseau (par exemple, pour accéder à un périphérique de service). Bluetooth est essentiellement un système point à multipoint. Ceci est efficace dans un réseau hôte/utilisateur (d'autant plus que l'hôte peut ne pas être prédéterminé). Cependant ce fait détermine initialement l’utilisation inefficace de la « bande passante du système » dans son ensemble. Des variantes de la norme IEEE802.11 peuvent fonctionner dans les deux types de réseaux (PCF - Point Coordination Function ou DCF - Distributed Coordination Function), mais pas simultanément dans les deux. Les produits variantes IEEE802.11b existants fonctionnent uniquement en DCF. La réduction de la consommation d'énergie et la mise en œuvre d'une transmission de données prioritaire peuvent être obtenues dans un PCF plus complexe et plus coûteux. Le groupe de recherche IEEE802.11e étudie activement le développement du PCF basé sur des changements dans la couche MAC, ce qui pourrait radicalement changer le développement de la technologie variante IEEE802.11b dans le sens du streaming de données. Une difficulté supplémentaire pour résoudre ce problème sera d'assurer l'itinérance des consommateurs.

CEM externe. HomeRF a été initialement conçu pour résister avec succès aux interférences externes dans la bande 2,4 GHz. Sauver Haute qualité l'échange vocal dans des conditions d'exposition à des interférences extra-système, une technologie spéciale pour retransmettre les paquets vocaux affectés est fournie. En l'absence de trafic vocal maximal, une transmission de haute qualité des flux de données est assurée grâce à l'utilisation de sauts de fréquence. À ce jour, la norme IEEE802.11b a été beaucoup plus étudiée en ce qui concerne l'effet des rayonnements indésirables, bien que les données disponibles soient largement contradictoires. Par exemple, la plupart des utilisateurs ne prêtent pas attention à une réduction de 10 à 40 % de la vitesse de transmission d'un appareil situé à côté de four micro onde. Gros problème pour les réseaux IEEE802.11, il existe des fluctuations significatives dans la qualité de la transmission vocale avec une quantité importante de transfert de données (congestion interne du réseau). L'option IEEE802.11a est aujourd'hui « indépendante » des problèmes d'interférences uniquement parce que la bande 5 GHz est actuellement relativement libre, mais elle sera confrontée à l'avenir aux mêmes problèmes.

CEM interne. L'objectif du développement IEEE802.11 est l'organisation efficace d'un réseau local dans une grande entreprise, et non dans plusieurs petites entreprises situées les unes à côté des autres. Les performances du système dans son ensemble ont été optimisées, et non seulement celles d'un ou d'un groupe d'utilisateurs. Lorsqu'un rayonnement est détecté (même à un niveau inférieur au niveau interférent), l'appareil cesse de fonctionner dans le réseau et deux réseaux qui n'interfèrent pas réellement cessent de fonctionner. La technologie HomeRF évite potentiellement cet inconvénient.

Protection contre les interceptions. Les normes considérées sont numériques et l'utilisation de procédures standard de cryptage et d'authentification les protège au niveau des ménages contre l'interception radio. Cependant, à partir de systèmes spéciaux ils ne bénéficient pas d'une protection suffisante. Les études menées ont montré que le système de sécurité IEEE02.11b peut être ouvert et que l'appareil de l'utilisateur peut être connecté à un réseau externe pour accéder sans autorisation à ses informations ou y saisir des informations erronées, même sans identifier la clé de cryptage. HomeRF fournit meilleure protection au niveau logique.

Itinérance à l'extérieur. Fourni par les deux normes.

La conclusion intégrale de l'analyse d'un certain nombre de technologies est la suivante : chaque technologie est développée pour son propre objectif. La norme IEEE802.11 est conçue pour un usage professionnel. La technologie HomeRF est conçue pour créer un réseau multimédia domestique avec un accès Internet haut débit pour les utilisateurs. Bluetooth permet une communication sans fil dans les systèmes (de transport) mobiles et dans les petites pièces. ZigBee est la norme pour créer réseaux technologiqueséchange de commandes de télémétrie et de contrôle.

Actuellement, il n'a pas été possible de surmonter les désaccords entre certains groupes de développeurs et de fabricants de technologies de transmission de données. Sera-t-il possible de créer une plateforme technologique unifiée pour le transfert de données ? Jusqu’à présent, la solution à ce problème n’est pas évidente.

Vladimir Dmitriev

Les technologies sans fil servent à transmettre des informations sur une distance entre deux ou plusieurs points sans nécessiter qu'ils soient connectés par des fils. Le rayonnement infrarouge, les ondes radio, le rayonnement optique ou laser peuvent être utilisés pour transmettre des informations.

Il existe actuellement de nombreux technologies sans fil, le plus souvent connu des utilisateurs sous leurs noms marketing, tels que Wi-Fi, WiMAX, Bluetooth. Chaque technologie possède certaines caractéristiques qui déterminent son champ d'application.

Il existe différentes approches pour classer les technologies sans fil.

Classement de la gamme :

- Réseaux personnels sans fil (WPAN). Ces réseaux incluent Bluetooth.

- Réseaux locaux sans fil WLAN (Wireless Local Area Networks). Ces réseaux incluent les réseaux standard Wi-Fi.

- Réseaux sans fil à l'échelle de la ville WMAN (Wireless Metropolitan Area Networks). Des exemples de technologies sont WiMAX.

Classement par applicationYu:

- Réseaux sans fil d'entreprise (départementaux) - créé par des entreprises pour vos propres besoins.

- Réseaux sans fil des opérateurs - créés par les opérateurs de télécommunications pour fournir des services moyennant des frais.

Une méthode de classification courte mais concise peut consister à afficher simultanément les deux caractéristiques les plus significatives des technologies sans fil sur deux axes : vitesse maximum transfert d'informations et distance maximale.

Bref aperçu des technologies de transmission de données sans fil les plus populaires

Wi-Fi

Développé par le consortium Wi-Fi Alliance sur la base des normes IEEE 802.11, « Wi-Fi » est une marque commerciale de Wi-Fi Alliance. Le nom de la technologie est Wireless-Fidelity (« précision sans fil »), par analogie avec la Hi-Fi.

Au début, l'installation d'un réseau local sans fil était recommandée lorsque le déploiement d'un système de câble n'était pas possible ou économiquement réalisable. DANS actuellement De nombreuses organisations utilisent le Wi-Fi, car dans certaines conditions, la vitesse du réseau dépasse déjà 100 Mbit/s. Les utilisateurs peuvent se déplacer entre les points d'accès dans toute la zone de couverture du réseau Wi-Fi.

Les appareils mobiles (PDA, smartphones, PSP et ordinateurs portables) équipés d'émetteurs-récepteurs Wi-Fi clients peuvent se connecter à un réseau local et accéder à Internet via des points d'accès ou des hotspots.

Histoire

Le Wi-Fi a été créé en 1991 par NCR Corporation/AT&T (plus tard Lucent Technologies et Agere Systems) à Nieuwegein, aux Pays-Bas. Les produits initialement destinés aux systèmes de points de vente ont été introduits sur le marché sous la marque WaveLAN et offraient des débits de transfert de données de 1 à 2 Mbit/s. Créateur Wi-Fi - Vic Hayes ( Vic Hayes) a travaillé au sein d'une équipe qui a participé au développement des normes IEEE 802.11b, IEEE_802.11a et IEEE_802.11g. La norme IEEE 802.11n a été approuvée le 11 septembre 2009. Son utilisation permet d'augmenter les taux de transfert de données de près de quatre fois par rapport aux appareils 802.11g (dont la vitesse maximale est de 54 Mbps), à condition qu'ils soient utilisés en mode 802.11n avec d'autres appareils 802.11n. Théoriquement, le 802.11n est capable de fournir des taux de transfert de données allant jusqu'à 480 Mbps.

Bluetooth

Bluetooth - spécification de fabrication sans fil réseaux personnels(Anglais) Personnel sans fil réseau local,WPAN).

La spécification Bluetooth a été développée par le Bluetooth Special Interest Group, fondé en 1998. Il comprenait Ericsson, IBM, Intel, Toshiba et Nokia. Par la suite, le Bluetooth SIG et l'IEEE ont conclu un accord selon lequel la spécification Bluetooth est devenue partie intégrante de la norme IEEE 802.15.1 (publiée le 14 juin 2002). Ericsson Mobile Communication a commencé à travailler sur la création de Bluetooth en 1994. Initialement, cette technologie a été adaptée aux besoins du système FLYWAY pour une interface fonctionnelle entre les voyageurs et le système.

La portée Bluetooth peut atteindre 100 mètres.

WiMAX (anglais) Mondial je interopérabilité pour l'accès aux micro-ondes) est une technologie de télécommunications développée pour fournir des communications sans fil universelles sur de longues distances à une large gamme d'appareils (des postes de travail aux ordinateurs portables aux téléphones portables). La technologie est développée sur la base de la norme IEEE 802.16, également appelée Wireless MAN.

Domaine d'utilisation

WiMAX est conçu pour résoudre les problèmes suivants :

Joindre les points Accès Wi-Fi entre eux et avec d’autres segments d’Internet.

· Fournir un accès haut débit sans fil comme alternative aux lignes louées et au DSL.

· Fourniture de services de transmission de données et de télécommunications à haut débit.

- Création de points d'accès non liés à la localisation géographique.

WiMAX vous permet d'accéder à Internet à haut débit, avec une couverture bien supérieure aux réseaux Wi-Fi. Cela permet d'utiliser la technologie comme « canaux interurbains », dans la continuité des lignes DSL et louées traditionnelles, ainsi que des réseaux locaux. Cette approche permet ainsi de créer des réseaux à haut débit évolutifs au sein de villes entières.

Spécifications des normes WiMAX

IEEE 802.16-2004 (également connu sous le nom de 802.16d ou WiMAX fixe). Le cahier des charges a été approuvé en 2004. Prend en charge l'accès fixe dans les zones avec ou sans ligne de vue. Appareils utilisateurs : modems fixes pour installation en extérieur et en intérieur, ainsi que cartes PCMCIA pour ordinateurs portables. Dans la plupart des pays, les bandes 3,5 et 5 GHz sont allouées à cette technologie. Selon le Forum WiMAX, il existe déjà environ 175 implémentations de la version corrigée. De nombreux analystes y voient une technologie concurrente ou complémentaire au haut débit DSL filaire.

IEEE 802.16-2005 (également connu sous le nom de 802.16e et WiMAX mobile). La spécification a été approuvée en 2005 et est optimisée pour prendre en charge les utilisateurs mobiles et prend en charge un certain nombre de fonctions spécifiques, telles que le transfert, le mode veille et l'itinérance. Les gammes de fréquences prévues pour les réseaux Mobile WiMAX sont : 2,3-2,5 ; 2,5-2,7 ; 3,4-3,8 GHz. Plusieurs projets pilotes ont été mis en œuvre dans le monde, notamment Scartel qui a été le premier à déployer son réseau en Russie. Les concurrents du 802.16e sont tous technologies mobiles troisième génération (par exemple, EV-DO, HSDPA).

La principale différence entre les deux technologies est que le WiMAX fixe permet de desservir uniquement les abonnés « statiques », tandis que le mobile se concentre sur le travail avec des utilisateurs se déplaçant à des vitesses allant jusqu'à 120 km/h. La mobilité signifie la présence de fonctions d'itinérance et une commutation « transparente » entre stations de base lorsque l'abonné déménage (comme cela arrive dans les réseaux communications cellulaires). Dans un cas particulier, le WiMAX mobile peut également être utilisé pour servir les utilisateurs de lignes fixes.

Page 47 depuis 47 Transmission de données sans fil

Transfert de données sans fil

Les communications sans fil ont commencé à être utilisées pour la communication entre les personnes peu après les communications filaires. Déjà dans les années 90 du 19e siècle, les premières expériences de transmission de messages télégraphiques à l'aide de signaux radio ont été réalisées et dans les années 20 du 20e siècle, l'utilisation de la radio pour la transmission vocale a commencé.

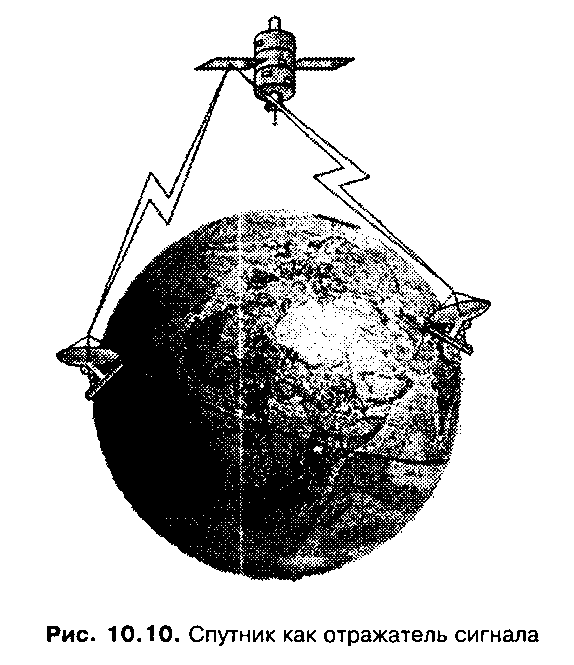

Il existe aujourd'hui un grand nombre de systèmes de télécommunications sans fil, y compris ceux de diffusion, comme la radio ou la télévision. Les systèmes sans fil sont également largement utilisés comme moyen de transport d’informations discrètes. Pour créer de longues lignes de communication, des systèmes de relais radio et de satellite sont utilisés ; il existe également des systèmes d'accès sans fil aux réseaux des opérateurs télécoms et aux réseaux locaux sans fil.

L'environnement sans fil, qui utilise aujourd'hui principalement la gamme des micro-ondes, se caractérise par un niveau élevé d'interférences créées par des sources de rayonnement externes, ainsi que par des signaux utiles réfléchis de manière répétée par les murs et autres obstacles. Par conséquent, les systèmes de communication sans fil utilisent divers moyens pour réduire l’influence des interférences. L'arsenal de ces outils comprend des codes de correction d'erreurs directes et des protocoles avec confirmation de la livraison des informations. Un moyen efficace de lutter contre les interférences est la technologie à spectre étalé, développée spécifiquement pour les systèmes sans fil.

Avantages des communications sans fil

La possibilité de transmettre des informations sans fil, liant (au sens littéral du terme) les abonnés à un point précis de l'espace, a toujours été très attractive. Et dès que les capacités techniques sont devenues suffisantes pour le nouveau genre les services sans fil ont acquis deux éléments essentiels du succès - la facilité d'utilisation et le faible coût - le succès était garanti.

La dernière preuve en est la téléphonie mobile. Le premier téléphone mobile a été inventé en 1910 par Lars Magnus Ericsson. Ce téléphone était destiné à être utilisé dans une voiture et n'était sans fil que pendant la conduite. Cependant, il ne pouvait pas être utilisé en déplacement ; pour parler, il fallait s'arrêter, sortir de la voiture et utiliser de longues perches pour relier le téléphone aux fils téléphoniques en bordure de route. Il est clair que certains inconvénients et une mobilité limitée ont empêché le succès commercial de ce type de téléphonie.

Il a fallu de nombreuses années avant que les technologies d'accès radio n'atteignent un certain degré de maturité et permettent, à la fin des années 70, de produire des radiotéléphones relativement compacts et peu coûteux. Depuis lors, la téléphonie mobile a connu un boom qui se poursuit encore aujourd'hui.

Sans fil ne signifie pas nécessairement mobile. Il existe ce qu'on appelle connexion sans fil fixe, lorsque les nœuds en interaction sont constamment situés dans une petite zone - par exemple, un bâtiment spécifique. La communication fixe sans fil est utilisée à la place de la communication filaire lorsque, pour une raison quelconque, il est impossible ou peu rentable d'utiliser des lignes de communication par câble. Les raisons peuvent varier. Par exemple, les zones peu peuplées ou inaccessibles - les zones marécageuses et les jungles du Brésil, les déserts, l'Extrême Nord ou l'Antarctique ne verront pas de sitôt leurs systèmes de câbles. Un autre exemple est celui des bâtiments de valeur historique dont les murs ne peuvent pas être testés par la pose de câbles. Un autre cas d'utilisation courant des communications fixes sans fil consiste à accéder aux abonnés dont les domiciles sont déjà connectés aux points de présence des opérateurs de télécommunications autorisés existants. Enfin, l'organisation d'une communication temporaire, par exemple lors de la tenue d'une conférence dans un bâtiment où il n'existe pas de canal filaire avec un débit suffisant pour fournir un service de qualité à de nombreux participants à la conférence.

Les communications sans fil sont utilisées depuis un certain temps pour la transmission de données. Jusqu'à récemment, la plupart des applications de communications sans fil étaient réseaux informatiquesétait associé à sa version corrigée. Les architectes et les utilisateurs de réseaux informatiques ne savent pas toujours qu'à un moment donné du trajet, les données ne sont pas transmises par des fils, mais sont distribuées sous forme d'ondes électromagnétiques à travers l'atmosphère ou l'espace. Cela peut se produire lorsqu'un réseau informatique loue une ligne de communication auprès de l'opérateur de réseau principal et qu'un canal distinct d'une telle ligne est un canal satellite ou terrestre à micro-ondes.

Depuis le milieu des années 90, la technologie a elle aussi atteint la maturité nécessaire réseaux informatiques mobiles. Avec l'avènement de la norme IEEE 802.11 en 1997, il est devenu possible de construire les réseaux mobiles Ethernet, garantissant l’interaction des utilisateurs quel que soit le pays dans lequel ils se trouvent et le fabricant d’équipement qu’ils utilisent.

Les réseaux sans fil sont souvent associés à les signaux radio, Cependant, ce n'est pas toujours vrai. Connexion sans fil utilise une large gamme du spectre électromagnétique, depuis les ondes radio basse fréquence de quelques kilohertz jusqu'à la lumière visible, dont la fréquence est d'environ 8 x 10 14 Hz.

Ligne de communication sans fil

La ligne de communication sans fil est construite selon un schéma assez simple.

Chaque nœud est équipé d'une antenne, qui est également émetteur et récepteur ondes électromagnétiques. Les ondes électromagnétiques se propagent dans l'atmosphère ou le vide à grande vitesse dans toutes les directions ou dans un certain secteur.

La propagation directionnelle ou non directionnelle dépend du type d'antenne. En figue. parabolique montré antenne, lequel est dirigé. Un autre type d'antennes est antennes isotropes, représentant un conducteur vertical d'une longueur d'un quart d'onde de rayonnement, sont non dirigé. Ils sont largement utilisés dans les voitures et les appareils portables. La propagation du rayonnement dans toutes les directions peut également être assurée par plusieurs antennes directives.

Puisque lors de la propagation non directionnelle les ondes électromagnétiques remplissent tout l'espace (dans un certain rayon déterminé par l'atténuation de la puissance du signal), cet espace peut servir environnement partagé. La séparation du support de transmission pose les mêmes problèmes que dans les réseaux locaux, mais ils sont ici aggravés par le fait que l'espace, contrairement au câble, est accessible au public et n'appartient pas à un seul organisme.

De plus, le support filaire détermine strictement la direction de propagation du signal dans l'espace, et Le support sans fil est unidirectionnel.

Pour transmettre des informations discrètes à l'aide d'une ligne de communication sans fil, il est nécessaire de moduler les oscillations électromagnétiques de l'émetteur en fonction du flux de bits transmis. Cette fonction est assurée par un périphérique DCE situé entre l'antenne et le périphérique DTE, qui peut être un ordinateur, un commutateur ou un routeur de réseau informatique.

Bandes du spectre électromagnétique

Le mouvement des électrons génère des ondes électromagnétiques qui peuvent se propager dans l’espace (même dans le vide). Ce phénomène a été prédit par le physicien britannique James Clerk Maxwell. en 1865 année. La première expérience dans laquelle ils ont pu être observés a été réalisée par le physicien allemand Heinrich Hertz en 1887 année.

Les caractéristiques d'une ligne de communication sans fil - distance entre nœuds, zone de couverture, vitesse de transmission des informations, etc. - dépendent largement de la fréquence du spectre électromagnétique utilisé (fréquence f et longueur d'onde X liés par une relation).

En figue. les plages du spectre électromagnétique sont indiquées. On peut dire qu'eux et les systèmes de transmission d'informations sans fil correspondants sont divisés en quatre groupes.

□ La gamme jusqu'à 300 GHz a un nom standard commun - bande radio. L'UIT l'a divisé en plusieurs sous-bandes (elles sont représentées sur la figure), allant des ultra-basses fréquences (Extremely Low Frequency, ELF) aux ultra-hautes fréquences (Extra High Frequency, EHF). Les stations radio qui nous sont familières fonctionnent dans la gamme de 20 kHz à 300 MHz, et pour ces gammes il existe, bien que non défini dans les normes, un nom utilisé diffuser des émissions de radio. Cela inclut les systèmes à faible vitesse dans les bandes AM et FM, conçus pour transmettre des données à des vitesses allant de plusieurs dizaines à plusieurs centaines de kilobits par seconde. Un exemple est celui des modems radio qui connectent deux segments de réseau local à des vitesses de 2 400, 9 600 ou 19 200 Kbps.

Plusieurs bandes de 300 MHz à 3 000 GHz portent également le nom non standard de bandes micro-ondes. Systèmes à micro-ondes représentent la classe de systèmes la plus large, combinant lignes de relais radio communications, chaînes satellitaires, réseaux locaux sans fil et systèmes de lignes fixes accès sans fil, également appelés systèmes de boucle locale sans fil (WLL).

Au-dessus des gammes de micro-ondes se trouve la gamme infrarouge. Les bandes micro-ondes et infrarouges sont également largement utilisées pour la transmission d’informations sans fil. Puisque le rayonnement infrarouge ne peut pas pénétrer dans les murs, systèmes à ondes infrarouges sont utilisés pour former de petits segments de réseaux locaux dans une même pièce.

Ces dernières années, la lumière visible a également commencé à être utilisée pour transmettre des informations (à l’aide de lasers). Systèmes de lumière visible sont utilisés comme alternative à haut débit aux liaisons micro-ondes point à point pour fournir un accès sur de courtes distances.

Propagation des ondes électromagnétiques

La quantité d’informations qu’une onde électromagnétique peut véhiculer est liée à la gamme de fréquences du canal. Les technologies modernes permettent de coder plusieurs bits par hertz aux basses fréquences. Dans certaines conditions, ce nombre peut être multiplié par huit à hautes fréquences.

Énumérons quelques schémas généraux de propagation des ondes électromagnétiques associés à la fréquence du rayonnement.

Plus la fréquence porteuse est élevée, plus la vitesse de transmission possible des informations est élevée.

Plus la fréquence est élevée, plus le signal traverse les obstacles. Les ondes radio AM basse fréquence pénètrent facilement dans les maisons, ce qui permet de se débrouiller avec une antenne intérieure. Les signaux de télévision à haute fréquence nécessitent généralement une antenne externe. Enfin, la lumière infrarouge et visible ne passe pas par la transmission en ligne de visée (LOS).

Plus la fréquence est élevée, plus l’énergie du signal diminue rapidement avec la distance par rapport à la source. À. propagation des ondes électromagnétiques en espace libre (sans réflexions), l'atténuation de la puissance du signal est proportionnelle au produit du carré de la distance à la source du signal par le carré de la fréquence du signal.

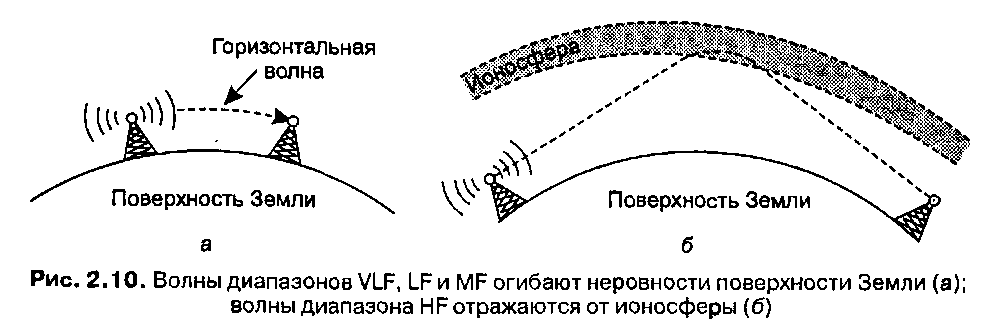

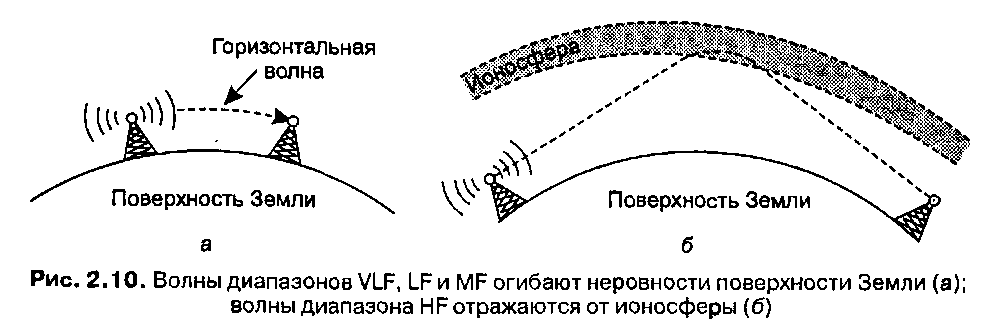

Les basses fréquences (jusqu'à 2 MHz) se propagent à la surface de la terre. C'est pourquoi les signaux radio AM peuvent être transmis sur des distances de plusieurs centaines de kilomètres.

Les signaux avec des fréquences de 2 à 30 MHz sont réfléchis par l'ionosphère terrestre et peuvent donc parcourir des distances encore plus longues, plusieurs milliers de kilomètres : (avec une puissance d'émission suffisante).

Les signaux dans la plage supérieure : 30 MHz se propagent uniquement en ligne droite, c'est-à-dire qu'il s'agit de signaux en visibilité directe. Aux fréquences supérieures à 4 GHz, ils rencontrent des problèmes - ils commencent à être absorbés par l'eau, ce qui signifie que non seulement la pluie, mais aussi le brouillard peuvent provoquer une forte détérioration de la qualité de transmission des systèmes micro-ondes. Ce n'est pas pour rien que des tests de systèmes de transmission de données laser sont souvent effectués à Seattle, ville célèbre pour ses brouillards :

Le besoin d'une transmission d'informations à grande vitesse est primordial, c'est pourquoi tous les systèmes de transmission d'informations sans fil modernes fonctionnent dans des bandes haute fréquence, à partir de 800 MHz, malgré les avantages que promettent les bandes basse fréquence en raison de la propagation du signal le long de la surface de la Terre ou de la réflexion de l'ionosphère.

Une utilisation réussie de la gamme des micro-ondes nécessite également de prendre en compte des problèmes supplémentaires liés au comportement des signaux en visibilité directe qui rencontrent des obstacles en cours de route.

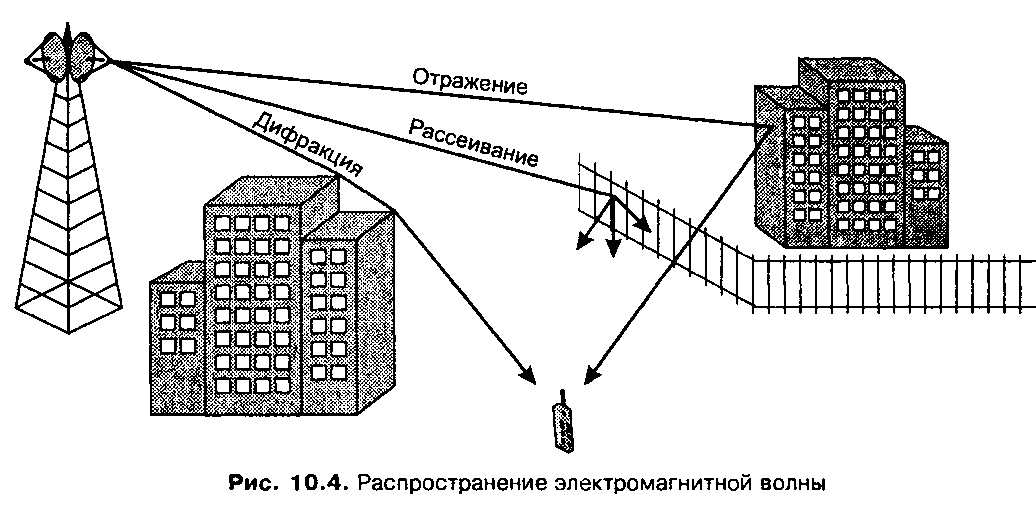

En figue. on montre qu'un signal, ayant rencontré un obstacle, peut se propager conformément avec trois mécanismes: réflexion, diffraction et diffusion.

Lorsqu'un signal rencontre un obstacle partiellement transparent à une longueur d'onde donnée et en même temps dont les dimensions sont bien supérieures à la longueur d'onde, alors une partie de l'énergie du signal reflété d'un tel obstacle. Les ondes micro-ondes mesurent plusieurs centimètres de long, elles sont donc partiellement réfléchies par les murs des maisons lors de la transmission de signaux dans la ville. Si le signal rencontre un obstacle impénétrable (par exemple, une plaque métallique) qui est également beaucoup plus grand que la longueur d'onde, alors diffraction- le signal semble contourner l'obstacle, de sorte qu'un tel signal peut être reçu sans même être en ligne de mire. Et enfin, lorsqu'il rencontre un obstacle dont les dimensions sont proportionnées à la longueur d'onde, le signal est diffusé, se propageant sous différents angles.

En raison de tels phénomènes, courants dans les communications sans fil en ville, le récepteur peut recevoir plusieurs copies du même signal. Cet effet est appelé propagation du signal par trajets multiples. Le résultat de la propagation d'un signal par trajets multiples est souvent négatif car l'un des signaux peut arriver avec une phase inversée et annuler le signal principal.

Étant donné que le temps de propagation du signal le long de différents trajets sera généralement différent, il peut également être observé interférence intersymbole, une situation dans laquelle, en raison d'un retard, des signaux codant des bits de données adjacents atteignent simultanément le récepteur.

La distorsion due à la propagation par trajets multiples affaiblit le signal, un effet appelé évanouissement par trajets multiples. Dans les villes, l'évanouissement par trajets multiples conduit au fait que l'atténuation du signal devient proportionnelle non pas au carré de la distance, mais à son cube ou même à la quatrième puissance !

Toutes ces distorsions du signal s’ajoutent aux interférences électromagnétiques externes, très nombreuses en ville. Il suffit de dire que les fours à micro-ondes fonctionnent dans la bande des 2,4 GHz.

Abandonner les câbles et gagner en mobilité conduit à haut niveau interférence dans les lignes de communication sans fil. Si le taux d'erreur sur les bits (BER) dans les lignes de communication filaires est égal, alors dans les lignes de communication sans fil, il atteint la valeur !

Le problème des niveaux élevés d'interférences dans les canaux sans fil est résolu de différentes manières. Les méthodes de codage spéciales jouent un rôle important en distribuant l'énergie du signal sur une large plage de fréquences. De plus, nous essayons de placer les émetteurs de signaux (et les récepteurs, si possible) sur des tours hautes pour éviter les réflexions multiples. Une autre façon consiste à utiliser des protocoles avec établissement de connexion et retransmissions de trames déjà en cours. canal niveau de la pile de protocoles. Ces protocoles vous permettent de corriger les erreurs plus rapidement car ils fonctionnent avec des valeurs de délai d'attente plus petites que les protocoles de correction transport couches telles que TCP.

Licence

Ainsi, les ondes électromagnétiques peuvent se propager dans toutes les directions sur des distances considérables et traverser des obstacles comme les murs des maisons. Par conséquent, le problème du partage du spectre électromagnétique est très aigu et nécessite centralisé régulation. Chaque pays dispose d'une agence gouvernementale spéciale qui (conformément aux recommandations de l'UIT) délivre licences les opérateurs de télécommunications d'utiliser une certaine partie du spectre suffisante pour transmettre des informations à l'aide d'une certaine technologie. Une licence est délivrée pour un territoire déterminé, à l'intérieur duquel l'opérateur utilise exclusivement la gamme de fréquences qui lui est attribuée.

Les agences gouvernementales suivent différentes stratégies lors de la délivrance des licences. Les trois plus populaires sont : le concours, la loterie et les enchères.

Participants concours- opérateurs télécoms - élaborer des propositions détaillées. Ils y décrivent leurs futurs services, les technologies qui seront utilisées pour mettre en œuvre ces services, le niveau de prix pour les clients potentiels, etc. La commission examine ensuite toutes les propositions et sélectionne l'opérateur qui servira le mieux l'intérêt public. La complexité et l'ambiguïté des critères de sélection du gagnant ont souvent conduit dans le passé à des retards importants dans la prise de décision et à la corruption parmi les responsables gouvernementaux, raison pour laquelle certains pays, comme les États-Unis, ont abandonné cette méthode. Parallèlement, dans d'autres pays, il est encore utilisé, le plus souvent pour les services les plus importants pour le pays, comme le déploiement de systèmes modernes. communications mobiles 3G.

Loterie- c'est la méthode la plus simple, mais elle ne conduit pas non plus toujours à des résultats équitables, puisque les opérateurs « de façade » qui n'ont pas l'intention d'exercer des activités d'opérateur, mais souhaitent simplement revendre la licence, peuvent également participer à la loterie.

Les enchères ils constituent aujourd'hui un moyen assez populaire d'identifier le titulaire d'une licence. Ils suppriment les entreprises sans scrupules et rapportent des revenus considérables aux États. La première vente aux enchères a eu lieu en Nouvelle-Zélande en 1989. En raison du boom autour systèmes mobiles 3G, de nombreux États ont bien reconstitué leurs budgets grâce à de telles enchères.

Il existe également trois bandes de fréquences, 900 MHz, 2,4 GHz et 5 GHz, qui sont recommandées par l'UIT comme bandes à usage international. sans licence. Ces bandes sont destinées à être utilisées par les produits sans fil industriels usage général, tels que les dispositifs de verrouillage des portières de voiture, les dispositifs scientifiques et médicaux. Conformément à leur destination, ces plages sont appelées ISM-gammes(Industriel, Scientifique, Médical - industrie, science, médecine). La bande 900 MHz est la plus peuplée. Cela est compréhensible : la technologie basse fréquence a toujours été moins chère. Aujourd'hui, la gamme 2,4 GHz est activement développée, par exemple dans les technologies IEEE 802.11 et Bluetooth. La bande 5 GHz vient tout juste de commencer à être adoptée, même si elle offre des débits de données plus élevés.

Une condition obligatoire pour l'utilisation conjointe de ces gammes est de limiter la puissance maximale des signaux transmis à 1 Watt. Cette condition limite la portée des appareils afin que leurs signaux n'interfèrent pas avec d'autres utilisateurs susceptibles d'utiliser la même gamme de fréquences dans d'autres zones de la ville.

En Russie, trois gammes de fréquences sont attribuées aux communications radio civiles :

27 MHz ( fanfare civile), avec une puissance de sortie d'émetteur autorisée allant jusqu'à 10 W ;

433 MHz (LPD), 69 canaux sont attribués aux stations de radio portables avec une puissance de sortie d'émetteur ne dépassant pas 0,01 W ;

446 MHz (PMR), 8 canaux sont attribués aux stations de radio portables avec une puissance de sortie d'émetteur ne dépassant pas 0,5 W.