Снова участились случаи заражения вирусом, который шифрует данные на компьютере с помощью алгоритма Microsoft Enhanced Cryptographic Provider.

Заражение вирусом-шифровальщиком происходит чаще всего через вложение электронного письма. В столкнулись с тем, что разработчики алгоритма используют социальные технологии в целях повышения эффективности собственной «деятельности»: в заголовке письма учтена специфика занятий и круг интересов конкретного пользователя.

Т.е. посредством интернет можно узнать, что интересует конкретного адресата, и, чтобы письмо было открыто наверняка, в теме использовать ключевые слова. Например, в зараженное письмо на адрес [email protected], которая, допустим, занимается стройкой, в тему сообщения может быть добавлено ключевое словосочетание «актуальное предложение по застройке». Такое письмо будет открыто и вирус начнёт своё дело.

Признаки присутствия вируса на компьютере. Почему очень важно прочитать эту статью до конца и запомнить некоторые особенности работы вируса.

Итак, когда вирус- шифровальщик вместе с письмом приходит на почту выглядит это так:

1. Письмо с актуальной для пользователя темой.

2. К письму обязательно прикреплено вложение в виде файла с расширением: .rar. Т.е. это по сути архив «Вложение.rar».

3. При скачивании и открытии такого архива происходит запуск, ассоциированного с расширением файла в архиве, приложения. В нашем случае запускался MS Word, при полном молчании антивирусной программы, с содержимым следующего содержания. Картинка ниже.

При этом обращаем внимание, что запуск вируса происходил одинаково успешно в присутствии и платных, и бесплатных версий антивирусных программ, установленных на компьютере. Антивирус не спасал от заражения вирусом и потери важных данных!

4. В тот же момент запускался шифровальщик, работу которого можно увидеть по достаточно интенсивному обращению к жёсткому диску компьютера. В этот момент программа сканирует жёсткий диск на наличие файлов интересующих форматов и шифровать их таким образом, что спустя некоторое время эти файлы перестают запускаться. Пользователь остаётся без собственных данных, сохранённых на локальном диске. Шифрованию подвергаются, судя по всему, файлы с расширениями: 7z, arh, bak, css, db, dbc, djvu, doc, dok, gzip, jar, jpg, jpeg, js, html, pdf, rar, xml. Т.е. базы данных, бекапы, Word, файлы книг,справок, фотографии, картинки, архивы.

Зашифрованные файлы выглядят следующим образом:

5. В тоже время на рабочем столе появляется текстовый файл в котором предлагается решить возникшую проблему с помощью перечисления денег на указанный кошелёк мошенников.

Примерное содержимое файла PAYCRYPT_GMAIL_COM

Все файлы были ВРЕМЕННО ЗАБЛОКИРОВАНЫ с помощью алгоритма RSA-1024

1. Это инструкция, которая поможет разобраться с Вашей проблемой. Её решить вполне возможно, не переживайте.

2. Для решения данной проблемы нужно объединить наши общие ресурсы.

Ваши ресурсы:

- e-mail и доверие

- электронная валюта «за урок»

Наши ресурсы:

- Возможность разблокировать Ваш ключ (дешифровщик уже у Вас есть - DECODE.exe)

- Предоставим гарантии - после оплаты ключ будет передан, согласно договоренности

- Консультации после оплаты3. Мы не из тех, кто шифруют данные, получают средства и затем пропадают.

В данном случае Вы и вправду имеете возможность разблокировать файлы.

Только есть небольшое временное ограничение (срок годности ключа не вечный)

Откладывать вопрос «на потом» также не вариант, плюс верить в чудеса не стоит.4. У Вас есть два варианта:

а) Форматировать диски и вернуть 0% файлов - неразумно

б) Заплатить за свою невнимательность, вернуть все файлы и получить консультации - вполне правильно5. Итак, попробуйте запустите Ваш дешифратор из архива. Вам напишет, что ключ не найден. Вот он Вам и нужен.

Если считаете, что дешифратор есть очередным вирусом, попросите любого сис.админа проанализировать его простую структуру6. Тех.справка:

Ваш случай - ассиметричное шифрование RSA-1024 (используется в военной сфере. Взломать невозможно)

При шифровании, в разные места компьютера был скопирован специальный ID-файл ‘KEY.PRIVATE’. Не потеряйте его (!!!)

Для каждого компьютера ID-файл создается новый. Он уникальный и в нём содержится код на дешифровку. Он нам и нужен.7. Итак, наши с Вами шаги:

7.1. С нами связь держать можно только по электронной почте [email protected]

7.2. В начале Вам необходимо получить гарантитого, что мы можем расшифровать файлы (бывают редкие случаи, когда уже не можем)

7.2. Структура Вашего письма:

- вложение Вашего ID-файла ‘KEY.PRIVATE’ (!!!) - поищите его на компьютере, без него восстановление невозможно

- 1-2 зашифрованных файла для проверки возможности расшифровки

- приблизительное колл-во зашифрованных файлов / компьютеров7.3. В течение 1-го часа Вы получите гарантию и стоимость на Ваш ключ

7.4. Далее производится оплата, минимальная стоимость от 120 евро.

7.5. Мы отправляем Вам ключ, Вы его кладете в одну папку с дешифратором (DECODE.exe) и запускаете дешифратор

7.6. При запуске дешифратора производится скрытая дешифровка данных. Процесс запускать более 1-го раза нельзя.

7.7. Процесс дешифрования может занимать до 6-ти часов в скрытом режиме. По окончании процесса компьютер перезагрузится.9. Советы:

9.1. После приобретения ключа, сделайте копию всех важных зашифрованных файлов на внешние носители.

9.2. В процессе дешифрования желательно не трогать компьютер, (!) ДВА раза запускать с ключем дешифратор не нужно.

9.3. Если думаете, что вместо дешифратора Вы получите очередной вирус, тогда поставьте вирт.систему и там проведите дешифровку.

9.2. Если какие-то файлы не будут окончательно расшифрованы, мы дорасшифруем вручную (передача файлов по почте)

9.3. Как защититься от этого? - Еженедельное резервное копирование. Не открывайте подозрительные файлы. Используйте MAC OSDATE CRYPTED: 2_.0_.2014 / 11:50.

Вот такие вот вежливые нынче кибер-преступники.

Для того, чтобы избежать заражения, а если оно произошло, предотвращения потери доступа к информации, необходимо делать следующее:

1. Во-первых, не нужно запускать всё, что приходит от непонятных адресатов к Вам на почту.

2. Во- вторых, если на компьютере (ноутбуке) после открытия вложения запустилась непонятная программа-файл, не соответствующий названию вложения, сразу же вырубайте машину и обращайтесь к квалифицированным специалистам. Быстрота действий залог успеха в сохранении данных на компьютере.

3. и файлы после вируса-шифровальщика можно в 2 случаях. 1. Если данные не были зашифрованы при быстром выключении. 2 Если на диске остались невредимы затёртые копии исходников.

В целом, многое зависит от того, насколько пользователь правильно понимает, как работает механизм шифрования. Надо отметить, что можно попытаться спасти информацию самостоятельно. Особенно несложно это будет сделать, если с момента начала работы шифратора до экстренного выключения компьютера прошло мало времени. В таком случае спасти информацию на компьютере можно почти всю. Для этого необходимо после экстренного отключения компьютера извлечь жёсткий диск, подключить его к другому ПК и просто скопировать нужные файлы и данные.

Компьютерные системы постоянно страдают от действия вредоносных ПО - троянов и вирусов, которые шифруют все файлы пользователя.

Такие вирусы-шифровальщики попадают в систему и зашифровывают элементы, изменяя их расширение и удаляя оригинальный файл . После этого все, потенциально важные изображения, документы и прочие файлы превращаются в readme.txt, в котором написано, что все данные были зашифрованы и владелец их получит только после перечисления определенной суммы на указанный счет.

Прежде всего, не стоит паниковать и перечислять деньги. Никто не будет расшифровывать файлы обратно, пользователь просто заплатит деньги, а его данные так и не вернутся. Если пользователь не обладает техническими способности лучше всего обратиться к мастеру, в противном случае, воспользоваться рекомендациями ниже.

Прежде всего следует скопировать файл с вымогательством средств и один-два зашифрованные элемента на флешку или другое устройство. Затем лучше всего выключить пораженный ПК (чтобы вирус перестал кодировать данные) и устранять проблему на другом устройстве.

С помощью скопированных данных на незараженном ноутбуке надо определить тип вируса-шифровальщика и приложение по раскодированию. Следует знать, что сегодня не существует программ для раскодирования всех известных вирусов, поэтому следует принять ту мысль, что возможно придется купить у злоумышленников программу декодировки. В любом случае, послать скопированные данные следует в лаборатории антивирусов (Касперский и др.) для изучения.

Как проводить расшифровку

Основным инструментом по исправлению сложившейся ситуации, т.е. расшифровке файлов являются программы-дешифровальщики , который удаляют вирус и возвращают файлам их первоначальное расширение. Их можно найти на различных ресурсах от разработчиков средств безопасности.

No More Ransom

No More Ransom - это ресурс, на котором содержится вся доступная на сегодняшний момент информация по борьбе с вирусами-шифровальщиками.

Сайт доступен и в русской версии.

Загрузив на ресурс пример зашифрованных файлов , можно узнать программы-дешифраторы и прочую информацию для восстановления. Как им пользоваться? Достаточно просто:

Также, можно воспользоваться информацией из разделов:

No More Ransom является самым современным и полезным ресурсом по расшифровке данных.

ID Ransomware

Это англоязычный сервис по расшифровке. Он также определяет тип вируса и предлагает способы по его удалению и восстановлению данных.

Пользоваться им так же просто:

- загрузить один зараженный файл;

- загрузить текстовый документ с данными от злоумышленников;

- получить тип вируса ;

- найти по запросам в поисковых системах утилиту по расшифровке данных .

Программа крайне проста в использовании и уже появилась русскоязычная версия.

Что делать с файлами формата xtbl

Самым последним шифровальщиком стал вирус, который кодирует все файлы в расширение xtbl. Обычно им присваивается новое имя

, состоящие из случайного набора букв и цифр.

На рабочем столе появляется баннер или файл readme.txt, где сообщается о кодировке данных и требования о выкупе. Часто указывается почтовый ящик, куда следует писать за дальнейшими инструкциями.

На сегодняшний день программисты не имеют программы или способа расшифровать подобные объекты. Лаборатории антивирусов изучают их, но пока лечения нет . Некоторые пользователи сообщают, что после перечисления денег им была выслана программа по расшифровке, но гарантий никто дать не может.

В случае заражения следует:

- прервать процесс заражения, выключив его в Диспетчере задач;

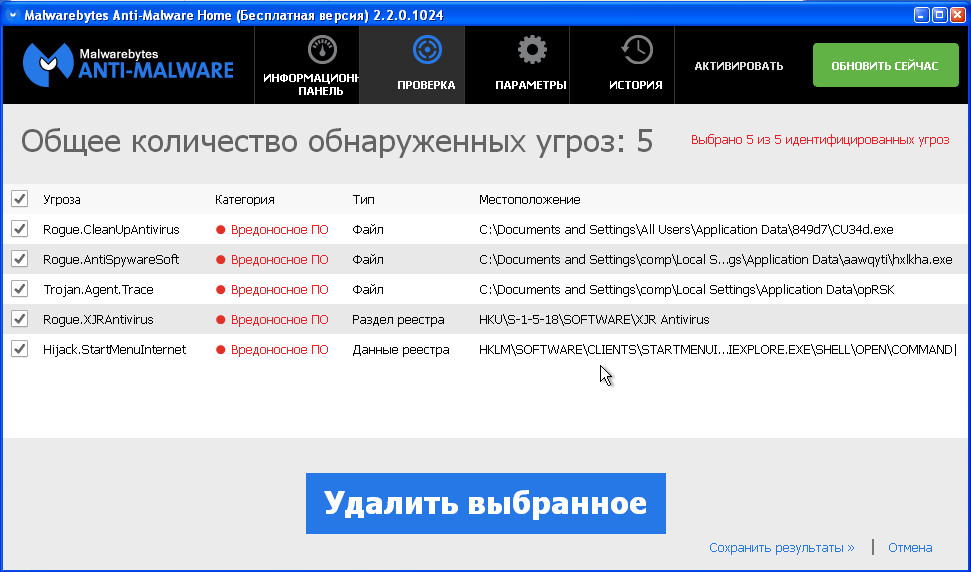

- удалить вирус , используя Malwarebytes Antimalware и Kaspersky Internet;

- ждать появления дешифратора.

Единственное, чего делать не стоит – это удалять зараженные файлы, переименовывать их или менять их расширение.

Как защититься от вирусов шифровальщиков

Сегодня операционные системы Windows выпускаются с уже встроенными программами по защите данных, так что злоумышленникам приходится очень стараться, чтобы обойти защиту. Кроме того, на компьютере обязательно должен быть установлен антивирус и его следует регулярно обновлять. Кроме этого нельзя:

- скачивать файлы с подозрительных сайтов;

- открывать e- mail от неизвестных пользователей и не скачивать никакие объекты оттуда;

- сообщать пароли от ПК посторонним.

Существуют приложения по защите от вирусов-шифровальщиков, но они не всегда бывают эффективны, поэтому следует использовать все выше перечисленные рекомендации в комплексе.

И с каждым годом появляются все новые и новые... интереснее и интереснее. Наиболее популярный последнее время вирус (Trojan-Ransom.Win32.Rector), который шифрует все ваши файлы (*.mp3, *.doc, *.docx, *.iso, *.pdf, *.jpg, *.rar и т.д.). Проблема состоит в том, что расшифровать подобные файлы крайне сложно и долго, в зависимости от типа шифрования, расшифровка может затянуться на недели, месяцы и даже годы. На мой взгляд, этот вирус на данный момент, апогей по опасности среди остальных вирусов. Особенно он опасен для домашних компьютеров/ ноутбуков, поскольку большинство пользователей не делают резервную копию данных и при зашифровке файлов теряют все данные. Для организаций этот вирус меньше опасен, поскольку они делают резервные копии важных данных и в случае заражения, просто восстанавливают их, естественно после удаления вируса. С этим вирусом я встречался несколько раз, опишу как это происходило и к чему приводило.

Первый раз с вирусом зашифровывающим файлы я познакомился в начале 2014 года. Со мной связался администратор с другого города и сообщил пренеприятнейшее известие - Все файлы, на файловом сервере зашифрованы! Заражение произошло элементарным способом- в бухгалтерию пришло письмо с вложение "Акт что-то там.pdf.exe" как вы понимаете они открыли этот EXE файл и процесс пошел... он зашифровал все личные файлы на компьютере и перешел на файловый сервер (он был подключен сетевым диском). Начали с администратором копать информацию в Интернете... на тот момент никакого решения не было... все писали, что такой вирус есть, как лечить его не известно, расшифровать файлы не удается, возможно поможет отправка файлов Касперскому, Dr Web или Nod32. Отправить им можно только, если пользуетесь их антивирусными программами (есть лицензии). Мы отправили файлы в Dr Web и Nod32, результатов - 0, уже не помню что говорили в Dr Web, а в Nod 32 вообще замолчали и никакого ответа от них я не дождался. В общем все было печально и решения мы так и не нашли, часть файлов восстановили с бэкапа.

История вторая- буквально на днях (середина октября 2014) мне позвонили с организации с просьбой решить проблему с вирусом, как вы понимаете все файлы на компьютере были зашифрованы. Вот пример того как это выглядело.

Как вы можете заметить к каждому файлу было добавлено расширение *.AES256. В каждой папке был файл "Внимание_открой-меня.txt" в котором были контакты для связи.

При попытки открыть эти файлы открывалась программа с контактами для связи с авторами вируса для оплаты расшифровки. Само собой связаться с ними я не рекомендую, и платить за код тоже, поскольку вы их только поддержите финансово и не факт что получите ключ расшифровки.

Заражение произошло при установке программы скаченной с Интернета. Самое удивительное было, то, что когда они заметили, что файлы изменились (изменились иконки и расширение файлов) то ничего не предприняли и дальше продолжали работать, а тем временем шифровальщик продолжал шифровать все файлы.

Внимание!! ! Если вы заметили шифрование файлов на компьютере (изменение иконок, изменение расширения) сразу же выключайте компьютер/ ноутбук, и уже с другого устройства ищите решение (с другого компьютера/ ноутбука, телефона, планшета) или обращайтесь к IT специалистам. Чем дольше ваш компьютер/ ноутбук будет включен, тем больше файлов он зашифрует.

В общем, я уже хотел отказаться от помощи им, но решил полазить в Интернете, может уже появилось решение для этой проблемы. В результате поисков прочитал массу информации о том, что расшифровке не поддается, что нужно отправлять файлы в антивирусные компании (Касперскому, Dr Web или Nod32) - спасибо был опыт.

Наткнулся на утилиту от Касперского -RectorDecryptor. И о чудо- файлы удалось расшифровать. Ну обо все по порядку...

Первым делом необходимо остановить работу шифровальщика. Не найдетесь на антивирусы, поскольку уставленный Dr Web ничего не нашел. Первым делом я зашел в автозагрузки и отключил все автозагрузки (кроме антивируса). Перезагрузил компьютер. Затем начал смотреть, что за файлы были в автозагрузки.

Как можете заметить в поле "Команда" указано где лежит файл, особое внимание требуется удалить приложениям без подписи (Производитель -Нет данных). В общем нашел и удалил зловреда и еще не понятные для меня файлы. После этого почистил временные папки и кэши браузеров, лучше всего для этих целей воспользоваться программой CCleaner .

Далее приступил к расшифровке файлов, для этого скачал программу для расшифровки RectorDecryptor . Запустил и увидел довольно аскетичный интерфейс утилиты.

Нажал "Начать проверку", указал расширение, которое было у всех измененных файлов.

И указал зашифрованный файл. В более новых версия RectorDecryptor можно просто указывать зашифрованный файл. Нажмите кнопку "Открыть".

Тада-а-а-ам!!! Произошло чудо и файл был расшифрован.

После этого утилита автоматически проверяет все файлы компьютера + файлы на подключенном сетевом диске и расшифровывает их. Процесс расшифровки может затянуться на несколько часов (зависит от количества зашифрованных файлов и быстродействия вашего компьютера).

В результате все зашифрованные файлы были успешно расшифрованы в туже директорию, где находились изначально.

Осталось удалить все файлы с расширение.AES256, это можно было сделать, поставив галочку "Удалять зашифрованные файлы после успешной расшифровки", если нажать "Изменить параметры проверки" в окне RectorDecryptor.

Но помните, что лучше эту галочку не ставить, поскольку в случае, не удачной расшифровки файлов они удаляться и для того, что бы их снова попытаться расшифровать придется для начала их восстановить .

При попытки удалить все зашифрованные файлы с помощью стандартного поиска и удаления, я наткнулся на зависания и крайне медленную работу компьютера.

Поэтому для удаления лучше всего воспользоваться командной строкой, запустите ее и пропишите del "<диск>:\*.<расширение зашифрованного файла>" /f /s . В моем случае del "d:\*.AES256" /f /s.

Не забывайте удалить файлы "Внимание_открой-меня.txt", для этого в командной строке воспользуйтесь командой del "<диск>:\*.<имя файла>" /f /s,

например

del "d:\

Внимание_открой-меня.txt" /f /s

Таким образом, вирус был побежден и файлы восстановлены. Хочу предупредить, что данный способ поможет не всем, все дело в том, что Каперский в этой утилите собрал все известные ключи для расшифровки (из тех файлов, которые оправляли заразившиеся вирусом) и методом перебора подбирает ключи и расшифровывает. Т.е. если ваши файлы зашифрованы вирусом с еще не известным ключом, тогда этот способ не поможет... придется отправлять зараженные файлы антивирусным компаниям -Касперскому, Dr Web или Nod32 для их расшифровки.

Восстановление зашифрованных файлов — это проблема с которой столкнулись большое количество пользователей персональных компьютеров, ставших жертвой разнообразных вирусов-шифровальщиков. Количество вредоносных программ в этой группе очень много и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt и т.д.

Конечно, восстановить зашифрованные файлы можно просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Способы восстановления зашифрованных файлов бесплатно

Существует несколько способов восстановить зашифрованные файлы используя абсолютно бесплатные и проверенные программы, такие как ShadowExplorer и PhotoRec. Перед и во время восстановления старайтесь как можно меньше использовать зараженный компьютер, таким образом вы увеличиваете свои шансы на удачное восстановление файлов.

Инструкцию, описанную ниже, нужно выполнять шаг за шагом, если у вас что-либо не получается, то ОСТАНОВИТЕСЬ, запросите помощь написав комментарий к этой статье или создав новую тему на нашем .

1. Удалить вирус-шифровальщик

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

1.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Кликните по кнопке Сканировать для запуска проверки вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

1.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу . После окончания загрузки запустите скачанный файл.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку . Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

2. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу . Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

3. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу . Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Напомним:

троянцы семейства Trojan.Encoder представляют собой вредоносные программы, шифрующие файлы на жестком диске компьютера и требующие деньги за их расшифровку. Зашифрованными могут оказаться файлы *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar и так далее.

Со всем семейством этого вируса познакомиться лично не удалось, но, как показывает практика, метод заражения, лечения и расшифровки у всех примерно похожи:

1. жертва заражается через спам-письмо с вложением (реже инфекционным путем),

2. вирус распознается и удаляется (уже) почти любым антивирусом со свежими базами,

3. файлы расшифровываются путем подбора паролей-ключей к используемым видам шифрования.

Например, в Trojan.Encoder.225 используется шифрование RC4 (модифицированный) + DES, а в Trojan.Encoder.263 - BlowFish в CTR-режиме. Эти вирусы на данный момент расшифровываются на 99% исходя из личной практики.

Но не всё так гладко. Некоторые вирусы-шифровальщики требуют месяцы непрерывной дешифровки (Trojan.Encoder.102), а другие (Trojan.Encoder.283) и вовсе не поддаются корректной расшифровке даже для специалистов компании «Доктор Вэб», которая, собственно, играет ключевую роль в данной статье.

Теперь по порядку.

В начале августа 2013 года ко мне обратились клиенты с проблемой зашифрованных файлов вирусом Trojan.Encoder.225. Вирус, на тот момент, новый, никто ничего не знает, в интернете информации 2-3 тематических ссылки гугла. После продолжительных поисков на просторах интернета выясняется, что единственная (найденная) организация, которая занимается проблемой расшифровки файлов после этого вируса - это компания «Доктор Веб». А именно: дает рекомендации, помогает при обращении в тех.поддержку, разрабатывает собственные дешифровщики и т.д.

Негативное отступление.

И, пользуясь случаем, хочу отметить два жирнющих

минуса «Лаборатории Касперского». Которые, при обращении в их тех.поддержку, отмахиваются «мы работаем над этим вопросом, о результатах уведомим по почте». И еще, минус в том - что ответа на запрос я так и не получил. Спустя 4 месяца. Ни«хрена» себе время реакции. А я тут стремлюсь к стандарту «не более одного часа с оформления заявки».

Стыдно, товарищ Евгений Касперский

, генеральный директор «Лаборатории Касперского». А ведь у меня добрая половина всех компаний «сидит» на нем. Ну да ладно, лицензии кончаются в январе-марте 2014 года. Стоит ли говорить о том, буду ли я продлевать лицензию?;)

Представляю лица «спецов» из компаний «попроще», так сказать НЕгигантов антивирусной индустрии. Наверное вообще «забились в уголок» и «тихо плакали».

Хотя, что уж там, абсолютно все «лоханулись» по полной. Антивирус, в принципе, не должен был допустить попадание этого вируса на комп. Тем более учитывая современные технологии. А у «них», ГИГАНТОВ антиВИРУСНОЙ индустрии, якобы всё схвачено, «эврестический анализ», «система упреждения», «проактивная защита»…

ГДЕ ЭТИ ВСЕ СУПЕР-СИСТЕМЫ БЫЛИ, КОГДА РАБОТНИК ОТДЕЛА КАДРОВ ОТКРЫВАЛ «БЕЗОБИДНОЕ» ПИСЬМО С ТЕМОЙ «РЕЗЮМЕ»???

Что должен был подумать сотрудник?

Если ВЫ не можете нас защитить, то зачем ВЫ нам нужны вообще?

И всё бы хорошо было с «Доктор Вэб», да только чтобы получить помощь, надо, естественно, иметь лицензию на какой либо их программный продукт. При обращении в тех.поддержку (далее ТП) надо предоставить серийный номер Dr.Web и не забыть в строке «Категория запроса:» выбрать «запрос на лечение» или просто предоставить им зашифрованный файл в лабораторию. Сразу оговорюсь, что так называемые «журнальные ключи» Dr.Web, которые в интернете выкладываются пачками, не подходят, так как не подтверждают приобретение каких либо программных продуктов, и отсеиваются специалистами ТП на раз-два. Проще купить самую «дешманскую» лицензию. Потому как если вы взялись за расшифровку - вам эта лицензия окупится в «мулион» раз. Особенно если папка с фотками «Египет 2012» была в одном экземпляре…

Попытка №1

Итак, купив «лицензию на 2 ПК на год» за н-сумму денег, обратившись в ТП и предоставив некоторые файлы я получил ссылку на утилиту-дешифровщик te225decrypt.exe версии 1.3.0.0. В предвкушении успеха, запускаю утилиту (надо указать ей на один из зашифрованных *.doc файлов). Утилита начинает подбор, нещадно загружая на 90-100% старенький процессор E5300 DualCore, 2600 MHz (разгон до 3,46Ггц) /8192 MB DDR2-800, HDD 160Gb Western Digital.

Тут, параллельно со мной в работу включается коллега на ПК core i5 2500k (разгон до 4.5ghz) /16 ram 1600/ ssd intel (это для сравнения затраченного времени в конце статьи).

Спустя 6 суток у меня утилита отрапортовала об расшифровке 7277 файлов. Но счастье длилось не долго. Все файлы расшифровались «криво». То есть, например, документы microsoft office открываются, но с разными ошибками: «Приложением Word в документе *.docx обнаружено содержимое, которое не удалось прочитать» или «Не удается открыть файл *.docx из-за ошибок его содержимого». Файлы *.jpg тоже открываются либо с ошибкой, либо 95% изображения оказывается затертым черным или салатово-зелёным фоном. У файлов *.rar - «Неожиданный конец архива».

В общем полная неудача.

Попытка №2

Пишем в ТП о результатах. Просят предоставить пару файлов. Через сутки опять дают ссылку на утилиту te225decrypt.exe, но уже версии 1.3.2.0. Ну что ж, запускаем, альтернативы то все равно не было тогда. Проходит около 6 суток и утилита завершает свою работу ошибкой «Невозможно подобрать параметры шифрования». Итого 13 суток «коту под хвост».

Но мы не сдаемся, на счету важные документы нашего *бестолкового* клиента без элементарных бэкапов.

Попытка №3

Пишем в ТП о результатах. Просят предоставить пару файлов. И, как вы уже догадались, спустя сутки дают ссылку на всё ту же утилиту te225decrypt.exe, но уже версии 1.4.2.0. Ну что ж, запускаем, альтернативы то как не было, так и не появилось ни от Лаборатории Касперского, ни от ESET NOD32 ни от других производителей антивирусных решений. И вот, спустя 5 суток 3 часа 14 минут (123,5 часа) утилита сообщает о расшифровке файлов (у коллеги на core i5 расшифровка заняла всего 21 час 10 минут).

Ну, думаю, была-небыла. И о чудо: полный успех! Все файлы расшифрованы корректно. Всё открывается, закрывается, смотрится, редактируется и сохраняется исправно.

Все счастливы, THE END.

«А где же история про вирус Trojan.Encoder.263?», спросите вы. А на соседнем ПК, под столом… была. Там всё было проще: Пишем в ТП «Доктора Вэба», получаем утилиту te263decrypt.exe, запускаем, ждем 6,5 суток, вуаля! и всё готово.Подведя итог, могу привести несколько советов с форума «Доктор Вэб» в моей редакции:

Что необходимо сделать в случае заражения вирусом-шифровальщиком:

- прислать в вирусную лабораторию Dr. Web или в форму «Отправить подозрительный файл» зашифрованный doc-файл.

- Дожидаться ответа сотрудника Dr.Web и далее следовать его указаниям.

Что НЕ нужно делать:

- менять расширение у зашифрованных файлов; Иначе, при удачно подобранном ключе утилита просто не «увидит» файлов, которые надо расшифровать.

- использовать самостоятельно без консультации со специалистами любые программы для расшифровки/восстановления данных.

Внимание, имея свободный от других задач сервак, рпедлагаю свои безвозмездные услуги по расшифровке ВАШИХ данных. Сервак core i7-3770K c разгоном до *определенных частот*, 16ГБ ОЗУ и SSD Vertex 4.

Для всех активных пользователей «хабра» использование моих ресурсов будет БЕСПЛАТНА!!!

Пишите мне в личку или по иным контактам. Я на этом уже «собаку съел». Поэтому мне не лень на ночь поставить сервак на расшифровку.

Этот вирус - «бич» современности и брать «бабло» с однополчан - это не гуманно. Хотя, если кто-нибудь «бросит» пару баксов на мой счет яндекс.деньги 410011278501419 - я буду не против. Но это совсем не обязательно. Обращайтесь. Обрабатываю заявки в своё свободное время.

Новые сведенья!

Начиная с 08.12.2013 года началось распространение нового вируса из всё той же серии Trojan.Encoder под классификацией «Доктора Вэба» - Trojan.Encoder.263, но с шифрованием RSA. Данный вид на сегодняшнее число (20.12.2013г.) не поддается расшифровке , так как использует очень устойчивый метод шифрования.

Всем, кто пострадал от этого вируса рекомендую:

1. Используя встроенный поиск windows найти все файлы, содержащие расширение.perfect, скопировать их на внешний носитель.

2. Скопировать так же файл CONTACT.txt

3. Положить этот внешний носитель «на полочку».

4. Ждать появления утилиты-дешифратора.

Что НЕ надо делать:

Не надо связываться со злоумышленниками. Это глупо. В более чем 50% случаев после «оплаты» в, примерно, 5000р., вы не получите НИЧЕГО. Ни денег, ни дешефратора.

Справедливости ради стоит отметить, что в интернете есть те «счастливчики», которые за «бабло» получали свои файлы обратно путем дешифрования. Но, верить этим людям не стоит. Будь я вирусописателем, первое, чтоб я сделал - дак это распространил информацию типа «я заплатил и мне выслали дешифратор!!!».

За этими «счастливчиками» могут быть всё те же злоумышленники.

Что ж… пожелаем удачи остальным антивирусным компаниям в создании утилиты по дешифровке файлов после вирусов группы Trojan.Encoder.

Отдельная благодарность за проделанную работу по созданию утилит-дешифраторов товарищу v.martyanov`у с форума «Доктор Вэб».