Думаете найти вирус и избавиться от него можно только с антиврусом? А вот нет уж. Сейчас опишу вам как можно избавиться от него имея прямые руки. Будем использовать программу для поиска файлов по различным параметрам.

Для начала нужно понять что такое вирус.

Вирус

- это исполняемый файл. Т.е. он имеет exe

или dll

(очень редко). Если подумать логически, то в процессе работы за компьютером такие файлы не создаются случайным образом. Конечно, если Вы не скачали с интернета установочный файл программы или не скопировали что-то с таким расширением. Но Вы же об этом знаете и помните, а вирусы работают втихаря.

Интернет-черви являются наиболее распространенным типом вирусов, заражающих компьютеры сегодня. Интернет-черви распространяются через сети, используя электронную почту, интернет-чат, одноранговые сети обмена файлами и другие методы. Имена, которые они задают, обычно выводятся из некоторого текста в коде программы червя или в сообщении, которое червь отправляет. Иногда червям могут быть присвоены разные имена различными антивирусными компаниями. Используя Интернет, черви могут распространяться так быстро, что они часто могут не обнаруживаться антивирусным программным обеспечением, потому что обновления, которые позволят программному обеспечению обнаруживать червь, еще не были разработаны или загружены.

Осталось только найти. В этом вам поможет бесплатная портабельная утилита SearchMyFiles

. Будем её использовать не по прямому значению, а только использовать её возможность поиска по дате и времени.

Кстати, основные возможности программы, это поиск по шаблонам, времени создания/изменения/доступа (created/modified/accessed), атрибутам, размерам, содержащимся текстовым или бинарным фрагментам и другие. Результаты можно сохранить в файл формата text/html/csv/xml.

Из-за этого рекомендуется использовать часто обновляемый антивирусный продукт, который сокращает задержку между появлением вируса и минимальными обновлениями. Бесплатные антивирусные продукты могут обновляться только один или два раза в неделю, оставляя компьютер уязвим в критический период, когда новый червь наиболее активен.

Даже с использованием лучшего антивируса, это хорошая идея для обучения детектору вируса между вашими ушами, чтобы распознать потенциальных червей и избежать обмана в их активации. Но его легко обмануть, в результате у вас есть червь на вашем компьютере отправляет копии себя на каждый известный вам адрес.

Для начала ссылки:

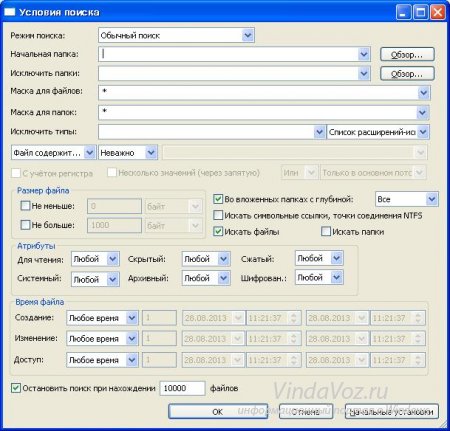

Изначально окно поиска представляет собой такой вид:

После установки русского языка (просто распаковать его в папку с программой) оно изменяется:

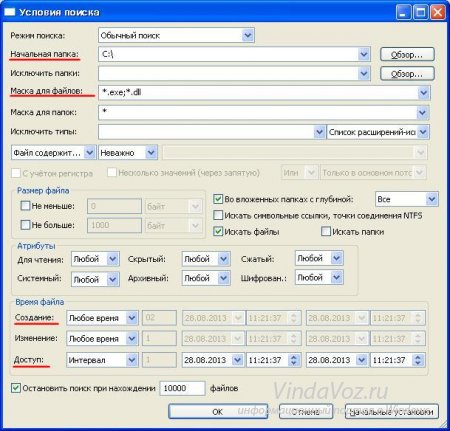

Думаю многие уже догадались что тут нужно делать. Если нет, смотрим на скриншот:

Как правильно найти вирус с помощью антивируса

Интернет-червь имеет ряд общих характеристик. Он распространяется через Интернет, используя электронную почту, обмен мгновенными сообщениями или одноранговые сети обмена файлами; Он использует трюк, известный как «социальная инженерия», - чтобы вы могли открыть письмо или запустить файл, который устанавливает червь на ваш компьютер и активирует его; Он может устанавливать один или несколько файлов на вашем компьютере, часто маскируясь под системные файлы или с произвольно сгенерированными именами, чтобы затруднить удаление; Он устанавливает записи в системном реестре и других местах, чтобы гарантировать, что червь активируется всякий раз, когда вы используете свой компьютер. В отличие от большинства вирусов, черви обычно не изменяют или не «заражают» существующие файлы на компьютере.

Итак:

- указываем папки, где следует искать (обычно это системный диск полностью).

- указываем маску для файлов (*.exe;*.dll).

- указываем время файла. Если вы знаете время, когда вирус был обнаружен, то можете указать его. Там много всяких параметров. Я же рекомендую указать либо за Вчера , либо указать интервал с какого по какое число. Можно указать как доступ, так и создание.

Данный способ подойдет более опытным и продвинутым пользователям, которые знают названия файлов.

Ещё этот метод поиска вирусов хорош тем, что не зависит от актуальности Базы Данных антивируса.

Ну а если учитывать что эта программа не требует установки, то сами можете представить насколько она полезна.

Например, заблокировался компьютер СМС вымогателем или блокиратором windows. А вы загружаетесь с

Поэтому удаление червя с компьютера должно быть просто вопросом идентификации и удаления установленных файлов, а также ссылок реестра, которые могут указывать на них. Однако удаление может быть осложнено, потому что. Вирусные сканеры хорошо обнаруживают и удаляют файлы, принадлежащие червям, но часто не исправляют или не удаляют изменения реестра. Поэтому антивирусная программа может иногда приносить больше вреда, чем червь, удаляя его и оставляя компьютер непригодным для использования или отображая различные сообщения об ошибках при его использовании.

Пока что я не знаю никого, кто бы прямо или косвенно не пострадал от действий компьютерных вирусов. Антивирусные компании много хотят за свои продукты, которые так и не обеспечивают надлежащей защиты. Спрашивается, зачем вообще тогда покупать антивирусное ПО? Все что создано человеком может быть уничтожено, это относится как к антивирусам, так и к вирусам. Человека обмануть намного сложнее, чем программу. Поэтому эта статья посвящена описанию методики обнаружения и деактивации вирусного программного обеспечения без антивирусного продукта. Запомните есть только одна вещь, ценность которую невозможно обойти/сломать/обмануть - это Знание, собственное понимание процесса. Сегодня я расскажу на реальных примерах как обнаружить и поймать у себя на компьютере Интернет-червей и шпионское ПО. Конечно есть еще много видов, но я взял самые распространенные и решил написать про то, что было у меня на практике, дабы не сказать чего лишнего. Если повезет в поиске расскажу про макро-вирусы, бэкдоры и руткиты. Итак перед тем как приступись, отмечу, в данной статье рассматриваю только операционную систему семейства NT, подключенную к интернету. У меня самого стоит Win2000 SP4, вирусы ловлю на WinXP PE. Итак перейдем к беглому, а затем и детальному анализу системы на предмет червей и шпионов. Беглым осмотром мы просто обнаружаем наличие программы и локализуем ее, детальный анализ уже идет на уровне файла и процессов. Там я расскажу о прекрасной программе PETools, впрочем всему свое время.

Самый безопасный и эффективный способ лечения компьютера, зараженного интернет-червем, - использовать специальный инструмент для удаления. Эти инструменты предоставляются, бесплатно, несколькими разработчиками антивирусных программ. Даже если на вашем компьютере обнаружен антивирусный продукт, который обнаруживает червь, все же может быть безопаснее удалить его с помощью одного из этих специальных средств удаления.

Затем он сканирует жесткий диск на поиск известных червячных файлов. Если они найдены, любые записи реестра, указывающие на эти файлы, будут удалены, а затем сами файлы будут удалены. Любые временные, но безобидные файлы, созданные червем, также будут удалены.

[Анализ системы]

Логично, что для того чтобы обнаружить и обезвредить вредоносную программу необходимо существование таковой программы. Профилактика остается

профилактикой, о ней поговорим позже, однако надо первым делом определить есть ли на компьютере вообще вирусы. Для каждого типа вредоносных программ соответственно есть свои симптомы, которые иногда видны

невооруженным глазом, иногда незаметны вовсе. Давайте посмотрим, какие вообще бывают симптомы заражения. Поскольку мы ведем речь о компьютере, подключенном к глобальной сети, то первым симптомом является

чрезмерно быстрый расход, как правило, исходящего трафика, это обуславливается тем, что очень многие интернет-черви выполняют функции DDoS-

машин или просто ботов. Как известно, при DDoS атаке величина

исходящего трафика равна максимальной величине трафика за единицу времени. Конечно, на гигабитном канале это может быть и не так заметно если проводится DdoS атака шириной с диалап соединение, но как правило

бросается в глаза заторможенность системы при открытии интернет ресурсов (Еще хотелось бы отметить, что речь пойдет о вирусах, которые хоть как то скрывают себя системе, ведь не надо объяснять ничего если

у вас в папке Автозагрузка лежит файл kfgsklgf.exe который ловится фаерволлом и т.д.). следующее по списку, это невозможность зайти на многие сайты антивирусных компаний, сбои в работе платных программ

типа CRC-error, это уже обусловлено тем, что достаточно многие коммерческие протекторы поддерживают функцию проверки четности или же целости исполняемого файла (и не только протекторы, но и сами разработчики

защит), что сделано для защиты программы от взлома. Не будем говорить об эффективности данного метода против крякеров и реверсеров, однако сигнализацией к вирусному заражению это может сработать идеально.

Плата начинающих вирмейкеров за не убиваемые процессы, то что при выключении или перезагрузке компьютера идет длительное завершение какого нибудь-процесса, или же вообще компьютер зависает при завершении

работы. Думаю про процессы говорить не надо, а так же про папку автозагрузка, если там есть что-то непонятное или новое, то, возможно, это вирус, однако про это попозже. Частая перезагрузка компьютера,

вылет из интеренета, завершение антивирусных программ, недоступность сервера обновления системы microsoft, недоступность сайтов антивирусных компаний, ошибки при обновлении антивируса, ошибки вызванные

изменением структуры платных программ, сообщение windows, что исполняемые файлы повреждены, появление неизвестных файлов в корневом каталоге, это лишь краткий перечень симптомов зараженной машины. Помимо

прямых вредоносных программ существует так называемое шпионской программное обеспечение, это всевозможные кейлоггеры, дамперы электронных ключей, нежелательные "помощники" к браузеру. Честно говоря, по

методу обнаружения их можно разделить на два противоположных лагеря. Допустим кейлоггер, присоединенный динамической библиотекой к оболочке операционной системы обнаружить на лету крайне сложно, и наоборот,

невесть откуда взявшийся помощник (плагин, строка поиска и т.д.) к internet Explorer"у (как правило) бросается в глаза сразу же. Итак, я думаю, настало время оставить эту пессимистическую ноту и перейти

к реалистичной практике обнаружения и деактивации вредоносного программного обеспечения.

Признаки заражения компьютера вирусами

Если какие-либо файлы червей не могут быть удалены из-за их использования, компьютер будет перезагружен, а затем файлы будут удалены. «Лаборатория Касперского», разработчики высоко оцененного Антивируса Касперского, также имеет бесплатные средства удаления вирусов для загрузки с веб-сайта.

На момент написания статьи у «Лаборатории Касперского» были удалители для следующих вредоносных программ, включая некоторые бэкдоры и трояны. Если вы не можете запустить компьютер в обычном режиме, вы можете запустить этот инструмент в безопасном режиме. Вам не нужно устанавливать этот инструмент. Перед удалением файлов внимательно просмотрите страницу результатов сканирования. Если вы видите какие-либо файлы, которые указаны как «Плохие», флажок «Удалить» в разделе «Действие» проверяется автоматически. Файл не может быть угрозой и нуждается в дальнейшем анализе.

- Подождите завершения сканирования.

- Элементы, требующие дальнейшего просмотра, отображают статус Неизвестным.

- Рекомендуется удалить эти файлы.

[Обнаружение на лету]

%WINDIR%\Driver Cache\driver.cab

затем из папок обновления ОС, если таковые

имеются, после этого из %WINDIR%\system32\dllcache\ и уже потом просто из

%WINDIR%\system32\

Возможно, ОС скажет, что файлы повреждены и попросит диск с дистрибутивом, не соглашайтесь! А не то он восстановится

и опять будет открыта дыра. Когда вы проделаете этот шаг можно приступать к локализации вируса. Посмотреть какие приложения используют сетевое подключение, помогает маленькая удобная программа TCPView,

однако некоторые черви имеют хороший алгоритм шифрации или хуже того, прикрепляются к процессам либо маскируются под процессы. Самый распространенный процесс для маскировки - это, несомненно, служба svhost.exe,

в диспетчере задач таких процессов несколько, а что самое поразительное, можно создать программу с таким же именем и тогда отличить, кто есть кто практически невозможно. Но шанс есть и зависит от внимательности.

Первым делом посмотрите в диспетчере задач (а лучше в программе Process Explorer) разработчика программ. У svhost.exe это как не странно M$, конечно можно добавить подложную информацию и в код вируса, однако

тут есть пара нюансов. Первый и наверное главный состоит в том, что хорошо написанный вирус не содержит не таблицы импорта, не секций данных. Поэтому ресурсов у такого файла нет, а, следовательно, записать

в ресурсы создателя нельзя. Либо можно создать ресурс, однако тогда появится лишний объем файла, что крайне нежелательно вирмейкеру. Еще надо сказать про svhost.exe, это набор системных служб и каждая служба

- это запущенный файл с определенными параметрами. Соответственно в Панели управления -> Администрирование -> Службы,

содержатся все загружаемые службы svhost.exe, советую подсчитать количество

работающих служб и процессов svhost.exe, если не сходиться, то уже все понятно (только не забудьте сравнивать количество РАБОТАЮЩИХ служб). Подробнее в приложении А.

Надо так же отметить, что возможно

и среди служб есть вирус, на это могу сказать одно, список служб есть и на MSDN и еще много где в сети, так что просто взять и сравнить проблемы не составит. После таких вот действий вы сможете получить

имя файла, который возможно является вирусом. О том, как определять непосредственно вирус или нет, я расскажу чуть дальше, а сейчас оторвемся от рассуждений и посмотрим еще несколько моментов. Как вы, наверное,

уже знаете, для нормальной работы ОС необходимо всего 5 файлов в корневом каталоге, поэтому все остальные файлы вы можете смело удалять, если конечно вы не умудряетесь ставить программы в корневой каталог.

Кстати файлы для нормальной работы, вот они: ntldr

boot.ini

pagefile.sys

Bootfont.bin

NTDETECT.COM

Больше ничего быть не должно. Если есть и вы не знаете, откуда оно там появилось то переходите

к главе [Детальный анализ].Приаттачивание к процессам мы так же рассмотрим в главе [детальный анализ], а сейчас поговорим про автозапуск. Естественно вирус должен как-то загружаться при старте системы,

как правило. Соответственно смотрим следующие ключи реестра на предмет подозрительных программ. (А если вы уже нашли вирус, то ищите имя файла везде в реестре и удаляйте):

HKLM\SOFTWARE\Microsoft\Windows

NT\CurrentVersion\Winlogon\Notify

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKLM\SOFTWARE\Microsoft\Active Setup\Installed Components

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Exp lorer\SharedTaskSchedulerHKLM\

SOFTWARE\Microsoft\Windows\CurrentVersion\ShellSer viceObjectDelayLoad

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

Это все было сказано про детектирование простых червей. Конечно, вычислить хороший скрытый вирус сложно. Обнаружение этого червя и его деативация заняли у меня около 10 минут времени, конечно, я знал,

где искать, это упростило задачу. Однако допустим на обнаружение хорошего бэкдора, кейлоггера, стелс-вируса, или же просто вируса, в котором используется перехват вызовов API-функций файловой системы (тогда

вирус получается действительно невидимым), потокового вируса, в общем, есть еще ряд нюансов, однако таких творений действительно мало, мало настоящих вирмейкеров в наши дни. Огорчает... Постараюсь рассказать

о них в следующих статьях. теперь перейдем к шпионским программам, или, как их называют буржуи SpyWare. Объяснять буду опять же на примерах шпионов, которых я ловил сам лично, чтобы мои слова не казались

пустой фантазией.

Укажите корпоративный адрес электронной почты. Он сканирует ваши локальные диски, выделяет то, что он нашел, и позволяет вам очищать то, что он находит. Он скрывает почти все от пользователя, но он очень быстрый и очень прост в использовании. Вы обязательно должны это проверить. Одно дело найти руткит, но совсем другое - удалить его и вредоносное ПО, которое оно скрывает. Это может быть или не быть возможным - опять же, вы никогда не будете знать, так как руткит может помешать вашей программе сканирования и удаления.

Прежде чем начать уборку дома, убедитесь, что у вас есть резервная копия любых важных файлов данных. Или, что еще хуже, хорошо закодированный руткит мог бы, по-видимому, обнаружить процесс удаления и саморазрушить с вашими данными. Чтобы действительно пуленепробивать процесс обнаружения и очистки руткитов, убедитесь, что вы всегда читаете текущие инструкции пользователя для своих инструментов сканирования, чтобы узнать, какие специальные шаги вам нужно предпринять до, во время и после процесса очистки.

Начну я свой рассказ с самых распространенных шпионов. В одном небезызвестном журнале один хороший программист правильно назвал их блохами ослика. Простейший шпион очень часто скрывается

за невинным на вид тулбаром. Знайте, что если у вас, вдруг, откуда не возьмись, появилась новая кнопка или же строка поиска в браузере то считайте, что за вами следят. Уж очень отчетливо видно, если у вас

вдруг изменилась стартовая страница браузера, тут уж и говорить нечего. Конечно, прошу простить меня за некоторую некорректность в терминах. Вирусы, меняющие стартовые страницы в браузере вовсе не обязательно

будут шпионами, однако, как правило, это так и поэтому позвольте здесь в этой статье отнести их к шпионам. рассмотрим пример из жизни, когда я пришел на работу и увидел на одном компьютере странного вида

строку поиска в браузере, на мой вопрос откуда она взялась я так ничего и не получил. пришлось разбираться самому. Как вообще может пролезть шпион в систему? Есть несколько методов, как вы уже заметили

речь идет про Internet Explorer, дело в том, что самый распространенный метод проникновения вируса в систему через браузер - это именно посредством использование технологии ActiveX, саму технологию уже

достаточно описали и зацикливаться я на ее рассмотрении не буду. Так же заменить стартовую страницу, к примеру, можно простым Java-скриптом, расположенным на странице, тем же javascript можно даже закачивать

файлы и выполнять их на уязвимой системе. Банальный запуск программы якобы для просмотра картинок с платных сайтов известного направления в 98% случаев содержат вредоносное ПО. Для того чтобы знать, где

искать скажу, что существует три наиболее распространенных способа, как шпионы располагаются и работают на машине жертвы.

Первый - это реестр и ничего более, вирус может сидеть в автозагрузке, а может

и вообще не присутствовать на компьютере, но цель у него одна - это заменить через реестр стартовую страницу браузера. В случае если вирус или же скрипт всего лишь однажды заменил стартовую страницу, вопросов

нет, всего лишь надо очистить этот ключ в реесре, если же после очищения, через некоторое время ключ снова появляется, то вирус запущен и постоянно производит обращение к реестру. Если вы имеете опыт работы

с отладчиками типа SoftIce то можете поставить точку останова на доступ к реестру (bpx RegSetValueA, bpx RegSetValueExA) и проследить, какая программа, кроме стандартных, производит обращении к реестру.

Дальше по логике уже. Второй - это именно перехватчики системных событий, так назваемые хуки. Как правило, хуки используются больше в кейлоггерах, и представляют собой библиотеку, которая отслеживает и

по возможности изменяет системные сообщения. Обычно есть уже сама программа и прикрепленная к ней библиотека, поэтому исследуя главный модуль программы вы ничего интересного не получите.

Подробнее об

этом и следующем способе смотрите ниже в главе детальный анализ.

Затем, после того как вы нашли и очистили руткит, выполните повторное сканирование системы после перезагрузки, чтобы проверить, что она была полностью очищена, а вредоносное ПО не вернулось. Как всегда, плохие парни используя свои знания и технические навыки, чтобы оставаться на шаг впереди. Еще немного параноика по поводу руткит-инфекций.

Хотите убедиться, что ваша система действительно чиста? Отвратительный уровень обнаружения, необоснованная работа, истекшая лицензия: Причины изменения антивирусной программы - это некоторые. Поскольку антивирусные программы не всегда полностью исчезают во время удаления, есть инструменты для удаления: вы можете использовать их либо вместо обычной процедуры удаления, либо после ее использования. В области загрузки вы найдете: Получить инструмент, который подходит для нежелательной программы. Эти инструменты для удаления поддерживают чистые антивирусные системы, а также комплекты безопасности, которые помимо антивируса имеют модуль брандмауэра.

И, наконец, третий способ это прикрепление своей библиотеки к стандартным программам ОС, таким как explorer.exe и iexplorer.exe, проще говоря написание плагинов к этим программам. Тут опять же есть пара способов, это прикрепление с помощью BHO (об самом способе прикрепления писал Gorlum, пользуясь случаем привет ему и почет) и просто внедрение своей библиотеки в исполняемый файл. разница, какой понимаю ее я в том что Browser Helper Object описано и предложено самой корпорацией M$, и используется как плагин к браузеру, а внедрение библиотек - это уже не столько плагин, сколько как самодостаточная программа, больше напоминающая файловый вирус прошлых лет.

Рассуждение в тестовых версиях имеет смысл

Обычной деинсталляции недостаточно

Несколько параллельных антивирусных систем. Бюллетень по безопасности Вы почти сделали это! Быстро информирует о исправлениях и текущей безопасности. Чтобы завершить заказ, нажмите. на ссылку подтверждения, которую вы только что отправили по почте. получил.Как удалить вирус прямого доступа навсегда

Пожалуйста, введите свой адрес электронной почты.

Что такое вирус прямого доступа

Вот 3 метода быстрого устранения вируса. # 2 Антивирус для удаления вируса из прямого доступа. # 3 Программа быстрого удаления вирусов. Он автоматически удаляет все файлы и папки из ярлыка и восстанавливает исходные файлы и папки, и вас даже не попросят сделать что-то вручную. После восстановления файлов и полного удаления вируса следуйте этим рекомендациям, чтобы это не повторилось.Предоставлю вам для общего обучения ключи реестра, куда могут прописаться недоброкачественные товары, в виде тулбаров, кнопок и стартовых страниц браузера.

Стартовая страница

HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Main параметр StartPage.

HKEY_USERS\S-1-5-21-....\Software\Microsoft\Internet

Explorer\Main параметр StartPage (S-1-5-21-.... этот ключ может быть разный на разных машинах)

У вас нет антивируса, установленного на вашем компьютере, или антивируса, который вы оставили на компьютере? В этой публикации мы объясняем, как вы можете найти вирусы на своем компьютере и удалить их вручную. Скорее всего, если у вас есть вирус на вашем компьютере, это связано с ошибкой с вашей стороны или со стороны вашего антивируса. То есть вы не можете использовать антивирус, и поэтому на вашем компьютере установлена некоторая часть вредоносного ПО или если вы установили антивирус, но ваша база данных может быть неактуальной и, следовательно,, вы не обнаружите вредоносный код, который был вставлен на ваш компьютер.

Регистрирование объектов типа кнопок, тулбаров и т.д.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Curr

entVersion\Explorer\Browser Helper Objects\

Вот тут регистрируется все "помошники" и если у вас таковых нет то ключ должен быть пуст, если не пуст, то удаляйте.

Итак, если у вас не все в порядке

с этими ключами, и вы хотите разобраться дальше, то смотрим дальше.

Поиск вирусов на вашем компьютере

В любом случае мы объяснили простую процедуру, чтобы найти ее и устранить ее вручную самостоятельно. Если вы знаете, что у вас есть вирус, но ваш антивирус не обнаружил его, то возможно, что вы страдаете от очевидных последствий его работы. Теперь, в идеале, вы используете онлайн-инструмент из всех перечисленных ниже.

Вручную удалить вирус

Если вы уже определили, какая часть вредоносного ПО вызывает проблемы на вашем компьютере, теперь вам нужно всего лишь найти способ стереть его. Если это не сработает, мы выберем для запуска в безопасном режиме, поэтому система, вероятно, не будет запускать этот вредоносный файл. Цель этой угрозы компьютера - отображать рекламные объявления, всплывающие окна и привлекать пользователей к определенным веб-сайтам во время просмотра. Чаще всего это происходит, когда пользователи загружают или устанавливают программные ресурсы, которым не доверяют.

[Ищем получше]

Поскольку к моменту написания данной статью я хотел сделать ее понятной всем, то эта глава может и показаться

некоторым людям непонятной, но я старался упростить все как мог. Я не буду объяснять вас архитектуру PE-файла, хотя мы будем к ней обращатся. Подробнее есть множество мануалов в сети, а про PE-файлы хорошо

было написано Iczelion"ом. Может быть, когда ни будь, да опишу тоже.

Итак, приступая к детальному анализу нам потребуются некоторые инструменты, я использую в этом случае и советую использовать PETools

by NEOx и PEiD (Можно вообще обойтись одним Soft Ice"ом, но лучше побольше инструментов да попроще, для реверсеров отмечу, что сейчас пойдет речь о просмотре таблицы импорта и упакованности файла, поэтому

пропустите мимо ушей то извращение, которое вы сейчас увдите)

Значит, как я уже говорил, был такой случай, что в браузере появилась непонятно откуда строка поиска и стартовая страница. Проверив реестр,

я не нашел изменения статовой страницы, а так же не нашел регистрации плагинов в браузере. При детальном осмотре оказалась, что данная строка поиска (тулбар проще) появляется во всех окнах ОС. Это уже немного

меняло суть дела. Я предположил, что занимаются этим два независимых друг от друга шпиона и именно методом внедрения динамической библиотеки. При этом надо различать, что если тулбар был бы только в браузере,

значит, внедрился он в процесс iexplorer.exe, но у нас был он везде, следовательно, проверять надо было в explorer.exe. Я начал проерять браузер. Для этого я запустил PETools и просто посмотрел, какие библиотеки

использует браузер. Мне подвернулась удача в лице нерадивого вирмейкера, на фоне системных библиотек из %SYSTEMROOT% красовалась некая smt.dll с путем, уходящем, куда то в TEMP. Перезагрузка в безопасном

режиме и удаление этой библиотеки, и все в норме, шпион убит. Осталось только опять вызвать PETools, кликнуть правой кнопкой мыши на нашем процессе и произвести пересборку файла. Это самый простой случай

в моей практике. Перейдем к следующему, находим и убиваем тулбар. Тем же образом я посмотрел процесс explorer.exe и ничего бросающегося в глаза, не нашел. Из этого следует два варианта, либо я не знаю наизусть

всех библиотек, и тулбар затерялся среди них, либо мне не дано по знаниям его обнаружить. К счастью вышло первое. Но как же тогда отличить настоящую библиотеку от подложной. я скажу, а вы уже поймете сами.

Как известно вирмейкеры гонятся за минимализацией и зашифрованостью кода. То есть не один тулбар как правило не будет лежать в открытом виде, во-первых код можно уменьшить, а значит нужно, и во-вторых если

кто нибудь (чаще даже не антивирус, а конкурент) обнаружит данную библиотеку то ему незашифрованный код легче понять. Поэтому берем PEiD и производим массовое сканирование импортируемых библиотек. Библиотеки

от microsoft естественно написаны на visual C++ и ничем не упакованы, поэтому если мы видим (а я как раз увидел подозрительную seUpd.dll упакованную UPX) упакованную или зашифрованную библиотеку то 99%

это, то, что мы искали. Проверит она это или нет очень просто, переместите в безопасном режиме ее и посмотрите результат. Конечно, можно было бы распаковать, посмотреть дизасм листинг и подумать, что же

она делает, но не бдем в то углубляться. Если вы не нашли все-таки упакованную библиотеку, то полезно редактором ресурсов типа Restorator посмотреть версии файла, как я уже говорил у всех библиотек от M$

там так и написано. Вот на таких делах прокалываются вирмейкеры. Стыдно должно быть им вообще писать такие вирусы. На последок хочу еще заметить, что библиотека *.dll не обязательно может внедрятся в процессы.

В ОС Windows есть такое полезное приложение, как rundll32.exe, и я могу запускать с помощью этого процесса любую библиотеку. И при этом не обязательно в автозагрузке писать rundll32.exe myspy.dll, достаточно

прописать это внутри зараженного файла. Тогда вы будете видеть только свои (зараженные файлы, которые маловероятно будут детектироваться антивирусом) и процесс rundll32.exe, и больше ничего. Как быть в

таких случаях? Здесь уже придется углубляться в структуру файла и ОС, поэтому оставим это за рамками данной статьи. Насчет упакованности/зашифрованности вируса относится не только к библиотекам, но и ко

всем системным файлам. На этой приятной ноте я хочу закончить главную часть статьи, написано было много, однако это только 1% всех способов обнаружения. Мой способ пускай и не лучший, но я им пользуюсь

сам и довольно продуктивно (хорошо только не на своем компьютере). По возможности если получится, напишу продолжение про макро-вирусы, кейлоггеры и бэкдоры, словом про то, что я уже ловил.

Удаление вредоносных надстроек из браузеров

При распаковке загруженного программного обеспечения существует высокий риск заражения. Это происходит потому, что должный процесс или обслуживание не позволяют вам это делать. Чтобы безопасно загружать следующее. Примечание.

Сбросить настройки браузера

Альтернативный способ удаления рекламных расширений браузера и сброса настроек браузера. Используйте безопасный браузер и эффективную утилиту для выхода на пенсию.Очистить ярлыки браузера

Вы можете вручную очистить ярлыки браузера, щелкнув правой кнопкой мыши по значку вашего браузера, выбрав «Свойства» и удалив адрес угонщика из поля «Цель». Чтобы защитить вас от таких угроз, мы рекомендуем всегда использовать антивирус и одну из программ защиты от вредоносных программ, доступных на рынке.

[Благодарности]

Хотелось

бы высказать благодарности всем с кем я общаюсь за то, что они есть.

А так же людям, кто оказал на меня влияние и хоть как нибудь направил на путь истинный меня:

1dt.w0lf, MozgC, Mario555, c0Un2_z3r0,

_4k_, foster, etc.

[приложение А]

Список системных служб svhost.exe (WinXP)

DHCP-клиентsvchost.exe -k netsvcs

DNS-клиент svchost.exe -k NetworkService

Автоматическое обновление

svchost.exe -k netsvcs

Вторичный вход в систему svchost.exe -k netsvcs

Диспетчер логических дисков svchost.exe -k netsvcs

Запуск серверных процессов DCOM svchost -k DcomLaunch

Инструментарий

управления Windows svchost.exe -k netsvcs

Клиент отслеживания изменившихся связей svchost.exe -k netsvcs

Модуль поддержки NetBIOS через TCP/IP svchost.exe -k LocalService

Обозреватель компьютеров

svchost.exe -k netsvcs

Определение оборудования оболочки svchost.exe -k netsvcs

Рабочая станция svchost.exe -k netsvcs

Сервер svchost.exe -k netsvcs

Служба восстановления системы svchost.exe

-k netsvcs

Служба времени Windows svchost.exe -k netsvcs

Служба регистрации ошибок svchost.exe -k netsvcs

Службы криптографии svchost.exe -k netsvcs

Справка и поддержка svchost.exe -k netsvcs

Темы

svchost.exe -k netsvcs

Уведомление о системных событиях svchost.exe -k netsvcs

Удаленный вызов процедур (RPC) svchost -k rpcss

Центр обеспечения безопасности svchost.exe -k netsvcs

Диспетчер

авто-подключений удаленного доступа svchost.exe -k netsvcs

Протокол HTTP SSLsvchost.exe -k HTTPFilter

Расширения драйверов WMI svchost.exe -k netsvcs

Служба загрузки изображений (WIA)svchost.exe

-k imgsvc

Служба обеспечения сетиsvchost.exe -k netsvcs

Служба серийных номеров переносных устройств мультимедиа

svchost.exe -k netsvcs

Совместимость быстрого переключения пользователей

svchost.exe

-k netsvcs

Съемные ЗУsvchost.exe -k netsvcs

Узел универсальных PnP-устройствsvchost.exe -k LocalService

Управление приложениямиsvchost.exe -k netsvcs

Фоновая интеллектуальная служба передачиsvchost.exe

-k netsvcs

Диспетчер подключений удаленного доступаsvchost.exe -k netsvcs

Сетевые подключенияsvchost.exe -k netsvcs

Система событий COM+svchost.exe -k netsvcs

Служба обнаружения SSDP svchost.exe

-k LocalService

Служба сетевого расположения (NLA)svchost.exe -k netsvcs

Службы терминаловsvchost -k DComLaunch

Телефонияsvchost.exe -k netsvcs

Windows Audiosvchost.exe -k netsvcs

Доступ

к HID-устройствамsvchost.exe -k netsvcs

Маршрутизация и удаленный доступsvchost.exe -k netsvcs

Оповещатель svchost.exe -k LocalService

Планировщик заданийsvchost.exe -k netsvcs

Служба сообщений

svchost.exe -k netsvcs

------ Итого шесть процессов при работе всех служб -------

Содержание