Шифрование данных - непременный хакерский ритуал, в котором каждый применяет свой набор утилит. Если для десктопных ОС выбор предлагается большой, то в мобильных операционках пока доступны единичные приложения. Мы обратили внимание на новое творение разработчика SJ Software - PGPTools. Первая версия этой программы вышла в апреле. За полгода список поддерживаемых платформ существенно расширился. Теперь он включает Windows 10, Windows Phone, iOS (8.0 и выше), OS X (начиная с 10.9) и Android (4.0 и новее). Для тестирования была выбрана последняя версия PGPTools v.1.10 под ОС Android. Скачать программу можно зарегистрировашись на форуме 4Pda.ru в этой теме .

Еще до установки программы становит ся очевидно, что ее авторы придерживаются минималистических взглядов. В инсталляционном пакете PGPTools занимает полтора мегабайта, а после установки - всего пять с половиной. Радует и то, что список запрашиваемых разрешений состоит ровно из одного пункта - записи на карту памяти. Никакой отправки СМС, доступа в интернет и к личным сведениям ей не требуется.

Интерфейс утилиты тоже крайне прост и легок в освоении. С одной стороны, это позволяет быстро в ней разобраться, а с другой - вызывает легкую тоску по привычным менюшкам с длинными списками настроек. В текущей версии PGPTools можно только задать пароль и выбрать длину ключа. Зато программа позволяет создать несколько пар ключей и управлять ими из отдельной вкладки. Здесь можно выбрать текущий ключ и желаемые действия с ним. Поддерживается экспорт (через буфер обмена или функцию «передать»), а также возможен импорт ранее созданных PGP-ключей.

приятно что программе не требуется каких либо дополнительных разрешений.

ИСПОЛЬЗОВАНИЕ PGPTOOLS

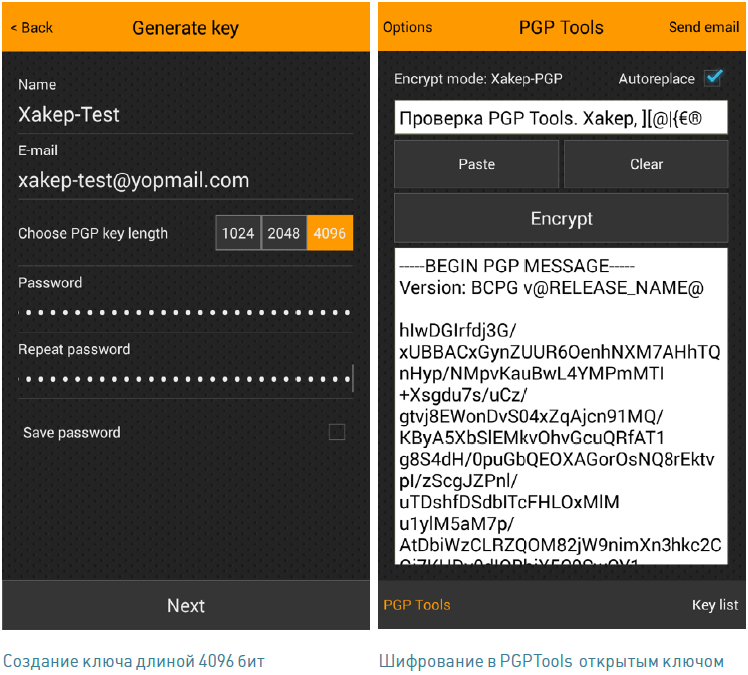

Начинается работа в программе с простого шага - создания пары ключей. Для этого нужно ввести свое имя или никнейм, адрес электронной почты (он будет использоваться для отправки зашифрованных и/или подписанных писем) и пароль.

В схеме PGP все ключи генерируются парами, поскольку их математически связывает общая парольная фраза. Ее стоит сделать длинной и сложной, но без фанатизма - забытый пароль не восстановят. Ключи в парах генерируются разные по своей структуре - асимметричные. Публичный ключ назван так потому, что его можно свободно передавать кому угодно. Он служит

для проверки подписи его владельца и обеспечивает возможность отправить ему зашифрованное сообщение. Расшифровать такое послание можно только парным ему секретным ключом. На то он и секретный, чтобы знал его лишь создатель этой пары ключей.

Упрощенно говоря, публичным ключом письмо шифруют перед отправкой, а секретным дешифруют после получения. Это как бы цифровая реализация замка с защелкой: захлопнуть дверь с ним может любой, а вот открыть - только владелец ключа. Мы сделали на пробу две пары ключей: минимально (1024 бита) и максимально (4096 бит) возможной длины.

Основная панель в PGPTools носит такое же название. Она переключается между двумя режимами: шифрованием и дешифрованием. Ее вид зависит от того, какой ключ был ранее выбран на панели key list - публичный или секретный. Зашифровать любой текст с помощью PGPTools можно в пару кликов. Для этого достаточно вставить его в поле с подсказкой Enter source из любого источника и нажать кнопку Encrypt. Шифрование будет выполнено с использованием выбранного ранее публичного ключа.

Расшифровать его чуть сложнее. Нужно выбрать секретный ключ (парный использованному для шифрования публичному) и ввести пароль, заданный при их совместной генерации. Блок зашифрованного текста также вставляется в поле источника, а результат дешифровки отображается ниже после нажатия кнопки Decrypt. Основное назначение PGPTools как программы с асимметричной схемой шифрования состоит в защите переписки (в частности, почты) с возможностью передать ключ собеседнику по ненадежному каналу. Если бы один

и тот же ключ использовался для шифрования/дешифрования сообщений, то его перехват скомпрометировал бы всю переписку. Перехват открытых ключей практически бесполезен. Обменявшись ими, можно сразу начать обмен зашифрованными сообщениями. После создания их не открыть даже отправителю. Это может сделать только получатель - своим секретным ключом и после ввода парольной фразы.

Передавая зашифрованные письма, убедись, что блок шифротекста вставляется как есть - без разрывов и переносов. Иначе его нельзя будет дешифровать из-за появления искажений.

ПАРА (ТЫСЯЧ) СЛОВ ОБ АЛГОРИТМЕ

В классической реализации Циммермана схема PGP использует одну хеш-функцию и два криптографических алгоритма: один с симметричным и один с асимметричным ключом. Также в ней применяется сеансовый ключ, создаваемый при помощи генератора псевдослучайных чисел. Такой сложный процесс обеспечивает более надежную защиту данных, то есть математическую сложность восстановления секретного ключа из парного ему публичного.

Выбор алгоритмов сейчас доступен очень широкий. Именно он в большой степени влияет на качество конкретной реализации PGP. Обычно используют AES и RSA, а из хеш-функций выбирают ту, что, по современным представлениям, наименее подвержена коллизиям (RIPEMD-160, SHA-256). В PGPTools для шифрования данных используется алгоритм IDEA, для управления ключами и цифровой подписи - RSA. Хеширование происходит с помощью функции MD5.

Сам многостадийный процесс (де)шифрования данных у любой программы реализован в одном

из наборов общедоступных криптографических библиотек. Все создаваемые PGPTools ключи содержат в названии версии BCPG, что косвенно указывает на использование Bouncy Castle OpenPGP API. При проверке этого предположения в файле com.safetyjabber.pgptools.apk было обнаружено прямое указание на библиотеки Bouncy Castle.

Они реализуют схему OpenPGP согласно RFC 4880, но имеют свои особенности. Одна из них состоит в том, что (в зависимости от выбранной версии) в них может не применяться подключ шифрования. Также в этих библиотеках замечены ограничения эффективной длины ключа. Это означает, что выше некоего предела (обычно 1024 бита) попытка создать ключ большей длины не будет иметь практического смысла. Алгоритм не сможет обеспечить высокое качество ключей, поскольку в парах появится слишком много совпадающих блоков.

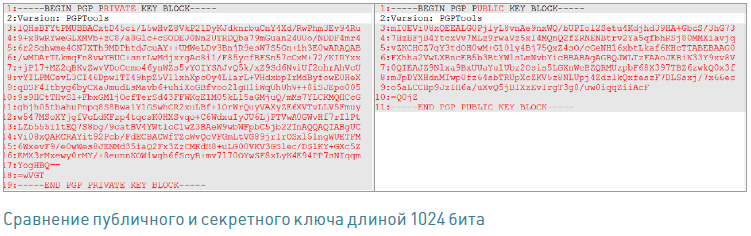

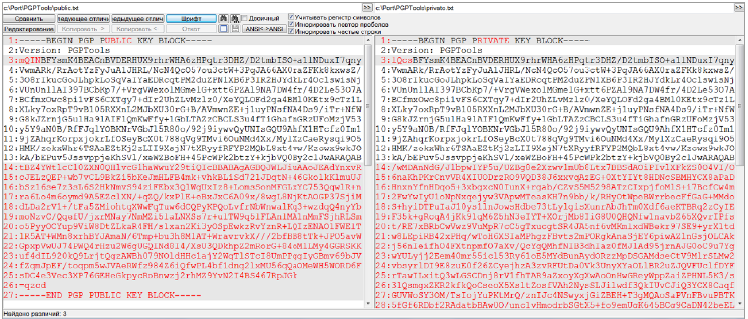

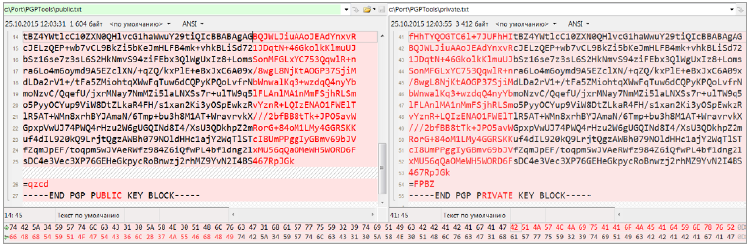

Для проверки мы экспортировали публичный и секретный PGP-ключ каждой пары в текстовый файл и сравнили их. У пары ключей с длиной 1024 бита повторяющихся фрагментов нет, как и должно быть в качественной реализации.

Повторяющиеся блоки в ключах

С четырехкилобитными ключами ситуация выглядит иначе. Отличающихся фрагментов в паре слишком мало (они выделены красным), а совпадающих -чересчур много.

Строго говоря, отличий у них еще меньше, чем видно на скриншотах. Просто используемая программа сравнения не умеет игнорировать смещение блоков, а проверяет построчно. Первые тринадцать строк совпали почти полностью, да и концовка идентична процентов на семьдесят. Если ты сгенерировал пару ключей с большим числом совпадений, то просто удали ее и создай другую.

УТЕШИТЕЛЬНЫЙ ВЫВОД

Выявленные в ходе тестирования недостатки носят общий характер. Они типичны для многих программ, поскольку касаются кода не самого приложения, а используемых в нем популярных библиотек. Криптографическое сообщество рекомендует разработчикам избегать Bouncy Castle OpenPGP. Мы надеемся, что в следующих версиях авторы PGPTools возьмут за основу более продвинутые реализации.

В текущем виде программа уже способна обеспечить базовый уровень приватности и может быть рекомендована как утилита, добавляющая функционал PGP на мобильные устройства. Она поможет создать или прочесть зашифрованные тексты практически на любом современном смартфоне, а также скрыть тайную переписку от любопытных глаз. Любая защита может считаться стойкой ровно до тех пор, пока затраты на ее преодоление оказываются существенно выше, чем предполагаемая стоимость оберегаемых данных.

По данным NIST, ключи PGP с длиной 1024 бита и менее считались ненадежными еще несколько лет назад. Тогда они вскрывались за приемлемое время на мощных серверах, а сегодня щелкаются как семечки в сетях распределенных вычислений. Помимо выбора длины ключа, уровень защиты определяется также сложностью парольной фразы и самим механизмом реализации PGP.

Last updated by at Ноябрь 18, 2016 .

Защита своих данных от чужих глаз — в некоторых случаях может быть вопросом жизни и смерти, а полагаться в этом вопросе на других означает доверять им свои данные. Защитить от любопытных носов свою переписку своими же силами поможет GPG шифрование .

- GPG шифрование

- История PGP / GPG шифрования

- Термины GPG шифрования

- Установка GPG шифрования

- Шифрование сообщений и файлов

- Подписи в GPG шифровании

- Функция Web of Trust

- Зачем нужно шифрование

GPG шифрование

Это инструмент асимметричного шифрования . Если проще, он создает такое сообщение, которое может прочитать только тот, кому ты его написал. Он незаменим при передаче любой важной текстовой информации. Это могут быть письма электронной почты, личные сообщения на форумах, или даже на публичных открытых сервисах. Помимо шифрования он также предоставляет несколько других функций для обеспечения безопасности.

Всегда самым очевидным способом защитить свои коммуникации было шифрование. Раньше для этого применялось симметричное , требовавшее передачи ключей по надежному каналу. С развитием электронных коммуникаций, увеличением объема данных и возможностей надежная передача ключей стала трудной задачей.

История PGP / GPG шифрования

В 1970-ых были разработаны асимметричные алгоритмы, позволяющие безопасно, открыто и автоматизировано обмениваться ключами. Схемы таких алгоритмов позволяют двум сторонам обменяться открытыми ключами, используемыми для обозначения получателя сообщения, и при зашифровке использовать открытый ключ получателя одновременно с секретным ключом отправителя. Расшифровать сообщение можно только секретным ключом получателя, и при этом будет видно, что шифрование выполнял именно владелец открытого ключа, то есть отправитель. В такой схеме секретные ключи, используемые для расшифровки, не нужно передавать, поэтому они остаются в безопасности, а отправитель сообщения выявляется при расшифровке, что исключает подмену информации. Но подобное изобретение было доступно только военным и спец. службам.

Авторы алгоритма шифрования с открытым ключом, слева направо: Диффи, Хеллман, Меркль

В 1991 появился общедоступный инструмент асимметричного шифрования для личного использования - PGP, задавший стандарт, однако он был платным и являлся зарегистрированной товарной маркой.

В 1999 был создан GPG - свободный, бесплатный, открытый и полностью совместимый со стандартом аналог PGP. Именно GPG стал самым популярным и зрелым инструментом асимметричного шифрования.

Термины GPG шифрования

Прежде чем приступить к использованию GPG, нужно понять несколько главных особенностей этого инструмента. Первая и основная особенность - это понятие «ключи». Каждый пользователь создает себе свой личный ключ. Ключ пользователя состоит из двух частей

- Публичный ключ (из публичной части)

- Секретный ключ (из секретной части)

Секретный ключ отвечает за процессы шифрования исходящих сообщений и расшифровки полученных. Его следует хранить в безопасном месте. Принято считать, что если кто-либо завладеет секретным ключом, то ключ можно считать скомпрометированным, а значит небезопасным. Этого следует избегать.

GPG4USBВторая особенность - ключи, основанные на разных алгоритмах совместимы между собой. Неважно, использует ли пользователь RSA или ELGamal, для шифрования не нужно забивать голову такими деталями. Это достигается за счет работы по упомянутому выше стандарту и через некоторые криптографические приемы. Это одно из главных преимуществ GPG. Достаточно знать нужные команды, и программа сделает все сама. В библиотеку входит большое количество асимметричных алгоритмов, симметричным шифров и односторонних хэш-функций. Разнообразие также является преимуществом, потому что позволяет создать одновременно и общие рекомендованные конфигурации, подходящие для большинства, и возможность тонкой настройки для более опытных пользователей.

Как установить GPG шифрование

Для начала работы нужно установить сам GPG. Пользователи Linux могут поставить его из любого пакетного менеджера, поискав там « », или собрать вручную. Пользователи Windows могут воспользоваться сильно устаревшим клиентом , который имеет несколько неприятных багов и больше функций, или портативным и более свежим клиентом , который имеет меньше функций, но намного проще и стабильнее. Кстати, мы уже писали о том как с помощью клиента GPG4USB .

Независимо от операционной системы и клиента, после установки нужно будет создать свой ключ, введя в терминале или кликнув в клиенте соответствующую команду. Программа попросит определиться с алгоритмом шифрования. Обычно их два - это RSA и ELGamal (на самом деле три, если на Linux Вы отважились поставить экспериментальную ветку «modern» с криптографией на эллиптических кривых). Конкретных рекомендаций по алгоритмам нет, они разные и каждый выбирает себе схему по нраву.

Затем необходимо определиться с размером ключа в битах. Здесь тоже нет короткого и однозначного ответа. У слишком длинных ключей есть и недостатки. Одно можно сказать с уверенностью: при выборе RSA и ELGamal не используйте ключи меньше 2048 бит, они крайне не безопасны. Далее программа попросит заполнить несколько форм: E-mail, Имя и комментарий. E-mail и Имя - это публичная информация, которую сможет увидеть каждый, с кем вы будете переписываться.

В качестве почты можно указать другие виды связи, например ID какого-либо сервиса или мессенджера ( , Jabber, и т. д.), разделив знаком «@» сам идентификатор/адрес и название сервиса. Чаще всего содержание именно этого поля используется для идентификации владельца ключа.

Имя выбирать по своему усмотрению. Например, часто используемый ник или вообще «Anonymous».

Поле комментария заполнять не обязательно. Можно ввести дополнительный. адрес или свою должность. Комментарий будет виден другим пользователям.

После заполнения всех форм нужно ввести пароль. Его можно и пропустить, что не рекомендуется, так как это единственная мера безопасности, которая защитит секретную часть ключа в случае захвата файла с данным ключом злоумышленником. Также важно не забыть пароль, иначе работа с ключом будет более невозможна. При создании ключа нужно внимательно проверять корректность ввода всех полей - ошибки потом не исправить. Публичный ключ распространяется среди большого количества людей, поэтому среди пользователей не принято их часто менять - не у всех контактов может быть свежий ключ.

Сгенерировав свой GPG-ключ, можно начать его распространять. Для этого надо ввести команду отображения публичной части. Исторически сложилось так, что программа изначально применялась для шифрования почты и подписи публичных сообщений в почтовых рассылках, поэтому ключи отображаются по принципу формата РЕМ (англ. «PrivacyEnhanced Mail»). Формат представляет собой единый стандартный блок ключа, начинающийся заголовком — BEGIN PGP PUBLIC KEY BLOCK —, за ним следует достаточно длинное тело самого ключа, кодированное цифрами и латинским алфавитом, и завершающий заголовок — END PGP PUBLIC KEY BLOCK —. Весь блок с заголовками представляет собой ключ GPG, его и нужно распространять целиком. Помимо ручного распространения ключей, возможно использовать специализированные сервера. Пользователь загружает свой публичный ключ на сервер, и при необходимости любой может запросить его. Во многих программах в качестве сервера по умолчанию часто указывают сервер MIT.

Каждый GPG-ключ уникален. Запоминать и сравнивать такие большие блоки ключей вручную невозможно, поэтому для этого существуют отпечатки ключей. Каждый отпечаток ключа тоже уникален, формируется из публичной части, предоставляя короткую уникальную строку для идентификации. В строке отпечатка содержится 40 символов с разделением на 4 символа пробелами. Важно знать, что последние 8 или 16 символов являются еще и ID ключа. При использовании команд из терминала надо будет указывать ID для работы. Отпечатки удобны для быстрого сравнения двух ключей, или короткого указателя нужного ключа при нехватке места.

Шифрование сообщений и файлов

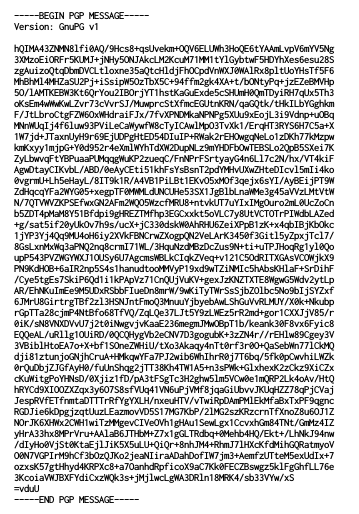

Шифрованные с помощью GPG сообщения состоят из похожих на публичный ключ блоков, только с заголовком — BEGIN PGP MESSAGE —, а длина кодированной символами части зависит от длины сообщения. Подобные сообщения могут быть прочитаны только обладателем ключа, которому адресовано сообщение. Также можно зашифровать свое послание для нескольких ключей, что очень удобно при общении небольшой группы людей. Шифровать можно и файлы, тогда результат шифрования будет записан в файл, а не кодирован текстовыми символами.

Подписи в GPG

Подпись сообщений является удобным средством открытого публичного подтверждения авторства, потому что, как и в случае с шифрованием, только истинный обладатель ключа может подписать свое послание таким ключом и подделать подобную подпись невозможно. Отличается от шифрованных сообщений тем, что текст остается открытым, заключенным с двух сторон соответствующим заголовком, а снизу добавляется небольшой блок самой подписи, также кодированный символами. При попытке изменить хотя бы один символ открытого текста, подпись станет не действительной. Проверка подписей также выполняется при помощи GPG.

Подписи тоже можно применять на файлах. Особенно часто эта функция применяется разработчиками ПО, связанного с безопасностью. Делается это для того, чтобы предотвратить подмену файлов злоумышленниками, которые могут встроить в программы вредоносный код. Подписываются обычно архивы или сборки, сама подпись сохраняется в отдельный файл с расширением.asc или.sig. Ключ публикуется в нескольких местах и/или загружается на сервер, где его очень трудно подменить. Сам процесс проверки называется «верификация подписи».

Функция Web of Trust

Еще одна функция GPG, которую стоит упомянуть - это Web of Trust. Она используется для подтверждения принадлежности публичного ключа конкретному человеку. Для этого знакомые друг с другом пользователи GPG обмениваются ключами при личной встрече.

Каждый из них сверяет отпечаток ключей и создает для каждого полученного ключа электронный сертификат, доказывающий достоверное соответствие между определенной персоной и публичным ключом.

Создание сертификата называется «подписывание ключей». Сам сертификат потом загружается на сервер ключей, и любой может его запросить. Подразумевается, что чем больше пользователей подписали ключ, тем выше к владельцу доверие.

Модель использования WoT предполагает, что пользователи всегда указывают в ключах свои реальные имена и все желающие установить сеть доверия могут физически встретиться для личного обмена ключами. Это делает подобную схему трудно выполнимой при анонимном общении.

При псевдонимном общении для обмена можно использовать каналы связи или сервисы с аутентификацией, которая будет подтверждать достоверность. В любом случае, сети доверия при анонимном или псевдонимном общении не такие стойкие, частично из-за отсутствия «крепкого набора», формирующего основную группу доверенных пользователей, частично из-за человеческого фактора. Решение о целесообразности подобной сети доверия лежит целиком на группе пользователей, желающих ее построить.

Зачем нужно шифрование

Зачем вообще нужно все это шифрование, если человек ничего не скрывает и не нарушает? Это один из самых часто задаваемых вопросов. На него есть несколько ответов. За последние годы возможность тотальной слежки за сетевой деятельностью миллионов пользователей стала уже вопросом не технической сложности, а ресурсов. Обладатели таких ресурсов - все спецслужбы мира и десятки крупных корпораций, с помощью таких программ как PRISM и XKeyscore могут собирать и хранить годами все письма электронной почты, SMS-сообщения и историю звонков.

Это нарушает конституционные права граждан на тайну переписки, однако влияние этих организаций такое сильное, что остановить неправомерный сбор информации невозможно. Использование GPG не снимет слежку с миллионов людей и не исправит магическим образом весь мир. Это всего лишь инструмент в руках человека. Инструмент, позволяющий сохранить письма и слова только для тех, кому они предназначены, и ни для кого больше. Это немного, но по крайне мере это возвращает право каждого человека на тайну переписки.

Если сбор данных и слежка кажутся слишком отдаленными, можно рассмотреть шифрование с еще более практичной стороны. Та же электронная почта в открытом виде проходит десятки промежуточных узлов. На каждом может быть сколько угодно уязвимостей и дыр безопасности, которые могут быть использованы кем угодно.

Защита своих данных от чужих глаз - в некоторых случаях может быть вопросом жизни и смерти, а полагаться в этом вопросе на других означает доверять им свои данные. Защитить от любопытных носов свою переписку своими же силами поможет GPG шифрование. Содержание: GPG шифрование История PGP / GPG шифрования Термины GPG шифрования Установка GPG шифрования Шифрование сообщений и файлов Подписи в GPG шифровании Функция Web of Trust Зачем нужно шифрование GPG шифрование GPG (Gnu Privacy Guard) - это инструмент асимметричного шифрования. Если проще, он создает такое сообщение, которое может прочитать только тот, кому ты его написал. Он незаменим при передаче любой…

PGP / GPG шифрование

PGP / GPG шифрование

Оценка GPG шифрования

Наша оценка

98

GPG шифрование - это отличный инструмент для шифрования электронной почты и цифровых материалов.

Оценка пользователей: 4.58 (18 оценок)

(он же GPG). В ней вы найдете основные команды, примеры использования, а также инструкции по прикручиванию GPG к почтовым клиентам. Далее предполагается, что вы знакомы с принципом работы GPG и объяснять, например, что такое ассиметричная криптография, открытый и закрытый ключ, цифровая подпись и так далее, не требуется. За несколько десятилетий существования GPG никто особо не преуспел в его взломе, что как мы намекает нам, что это довольно надежное решение как для обмена зашифрованными сообщениями, так и просто шифрования файлов.

Терминология

Существует некоторая путаница в терминологии. Например, далеко не все могут внятно объяснить, чем PGP отличается от GPG. Давайте же во всем разберемся.

- OpenPGP — стандарт шифрования, описанный в RFC 4880 и RFC 6637 . Не следует путать с конкретными реализациями, такими, как PGP и GPG;

- GnuPG или GPG — конкретная открытая (GPLv3) реализация OpenPGP, речь о которой пойдет в настоящей статье;

- PGP — сильно проприетарная реализация OpenPGP от компании PGP Corporation. В 2010-м году компанию купила Symantec , а ее продукты переименовала во что-то типа Symantec Desktop Email Encryption;

Часто, говоря «PGP», люди имеют ввиду способ шифрования, описанный в OpenPGP, и соответственно любую из его реализаций.

Основные команды GnuPG

Генерируем ключи:

gpg --gen-key

Хорошей идеей будет выбрать алгоритм RSA и длину ключей 4096 бит.

Важно! Не забудьте пароль от закрытого ключа.

Частая проблема — сообщение вроде такого:

Not enough random bytes available. Please do some other work to give

the OS a chance to collect more entropy! (Need 204 more bytes)

Решается она установкой демона для сбора энтропии:

sudo apt-get install rng-tools

Просмотр списка ключей:

gpg --list-keys

gpg --list-secret-keys

gpg --list-public-keys

Получение fingerprint ключа:

gpg --fingerprint afiskon@ example.ru

Пример вывода:

pub 4096R/8640D6B9 2016-09-27

Fingerprint = DB5E AA39 0745 427D ED31 D189 3197 3F00 8640 D6B9

uid Aleksander Alekseev

sub 4096R/5982B4BF 2016-09-27

Fingerprints используются в основном для проверки того, что с сервера ключей (см далее) был импортирован действительно правильный ключ. Для поиска их не используют.

gpg --armor --output privkey.txt --export-secret-keys 8640D6B9

Импорт открытого ключа:

gpg --import key.txt

Импорт закрытого ключа:

gpg --allow-secret-key-import --import privkey.txt

Если не указать --alow-secret-key-import , импортируется только открытый ключ, и при попытке подписать что-то вы будете получать странные ошибки вроде:

gpg: no default secret key: secret key not available

gpg: msg.txt: sign+encrypt failed: secret key not available

Экспорт открытого ключа на keyserver:

gpg --keyserver pgp.mit.edu --send-keys 8640D6B9

Важно! После того, как вы залили ключ на keyserver, его будет невозможно удалить, только сделать revoke. Убедитесь, что вы сделали надежную резервную копию ключа. Если вы раньше никогда не работали с PGP/GPG, очень советую сначала потренироваться на почтовых адресах в зоне example.ru.

Не имеет большого значения, какой keyserver указать. Например, еще есть keys.gnupg.net, а также другие. Все они время от времени обмениваются друг с другом данными . Не лишено смысла сделать send-keys сразу на несколько серверов, чтобы их быстрее увидели все пользователи PGP/GPG. Синхронизация серверов, по моим наблюдениям, занимает минут 10-15.

Hint: чтобы постоянно не указывать --keyserver , просто допишите в ~/.bashrc:

alias gpg ="gpg --keyserver pgp.mit.edu"

Импорт открытого ключа с keyserver:

gpg --keyserver pgp.mit.edu --search-keys afiskon@ example.ru

В мире PGP/GPG существуют так называемая сеть доверия (web of trust) . В двух словах это означает, что GPG не доверяет ключу, если только он не подписан кем-то, кому вы доверяете. Кроме того, если вы доверяете Пете, а Петя доверяет Коле, то вы автоматически доверяете Коле. В частности, по умолчанию при проверке подписи и прочих действиях GPG будет ругаться так:

Чтобы исправить это, говорим:

gpg --edit-key afiskon@ example.ru

Затем в диалоге говорим trust , жмем 5 («I trust ultimately»), говорим quit . Другие ключи можно подписать командой tsign . Кстати, там же можно сменить пароль от вашего ключа (команда passwd ), изменить дату экспирации ключа в любую сторону (команда expire ), добавить имя/email (команда adduid ), удалить имя/email (команда revuid ), посмотреть алгоритмы шифрования, используемые по умолчанию (showpref ) и делать другие интересные вещи.

Примечание: Что делать, когда ключ заэкспайрился? В этом случае можно изменить дату экспирации на более позднюю и перезалить ключ. Или же создать новый ключ, подписать его старым, и залить новый ключ на keyserver. Делать revoke не требуется.

Вы можете подписать чей угодно ключ и залить подписанный ключ на сервер, подтвердив тем самым, что ключ действительно принадлежит человеку, указанному в описании:

gpg --sign-key

7EFE74E5

На какой-нибудь другой машине можно скачать ключ заново и посмотреть, кем он подписан:

gpg --keyserver

pgp.mit.edu --search-keys

eax@

example.ru

gpg --list-sigs

eax@

example.ru

gpg --check-sigs

eax@

example.ru

Время от времени стоит обновлять ключи, на случай, если у ключей появились новые подписи, или какие-то ключи отозвали:gpg echo

"pinentry-program /usr/bin/pinentry-tty"

>>

\

~/

.gnupg/

gpg-agent.conf

killall

gpg-agent

Может оказаться, что ваш закрытый ключ скомпрометирован, то есть, его украли и подобрали к нему пароль. Или же вы потеряли его. Или просто не можете вспомнить пароль от ключа. Для таких случаев предусмотрен отзыв ключа. Делается это так. Заранее, сразу после создания ключей, требуется создать сертификат отзыва:

gpg --gen-revoke --armor --output =revocation.crt eax@ example.ru

Используя его, ключ можно отозвать так:

gpg --import

revocation.crt

gpg --keyserver

pgp.mit.edu --send-keys

7EFE74E5

Важно! Сертификат отзыва не шифруется и может быть использован кем угодно. Убедитесь, что храните его в надежном месте (лучше даже в нескольких таких местах) и непременно в зашифрованном виде!

Прикручиваем GnuPG к Claws Mail

В Ubuntu нам понадобятся следующие пакеты:

sudo apt-get install claws-mail-pgpinline claws-mail-pgpmime

В Configuration → Plugins → Load загружаем pgpcore.so, pgpinline.so и pgpmime.so. Далее просто настраиваем плагины через настойки клиента. В настройках аккаунта можно указать, какие ключи использовать, а также сгенерировать новые ключи и отправить их на keyserver. При написании письма в Options станут доступны галочки Encrypt и Sign.

В свойствах аккаунта во вкладке Privacy можно настроить плагины так, чтобы сообщения всегда подписывались, шифровались при ответе на зашифрованные сообщения, и так далее. Использовать советую PGP/MIME, так как PGP/Inline может не слабо раздражать пользователей, не использующих PGP/GPG. То есть, почти всех.

Из косяков плагина я столкнулся только с тем, что в настройках нужно указать полный путь к исполняемому файлу gpg, после этого все заработало.

Прикручиваем GnuPG к Mutt

Заключение

GPG прикручивается еще очень много к чему. Скажем, для Thunderbird есть плагин Enigmail . Существуют мобильные приложения с поддержкой GPG. Например, для iPhone есть oPenGP и iPGMail . Кроме того, существуют плагины и для IM-клиентов, в частности, для Psi. К сожалению, рассмотреть их все в рамках одной статьи не представляется возможным.

В качестве домашнего задания можете добавить меня в свой keyring, подписать мои ключи и отправить мне на email зашифрованное письмо.

А используете ли вы PGP/GPG?

(Pretty Good Privacy, Довольно хорошая секретность ) была разработана и опубликована в интернете в 1991 году программистом и математиком Массачусетского Политеха Филиппом Циммерманом, по сути, оказавшись первым продуктом подобного уровня, представленным для свободного доступа всему миру (за что впоследствии Циммерман поплатился несколькими годами уголовного преследования со стороны Таможенной службы США — в то время экспорт стойких криптотехнологий за пределы Штатов был запрещён). Изначальной целью разработки была защита гражданских прав пользователей глобальной сети, а главной задачей программы стала криптографическая защита электронной почты — шифрование.

Программа основана на так называемой асимметричной криптографии, использующей взаимосвязные пары ключей: закрытый, хранящийся только у владельца для цели расшифрования данных и их цифрового подписания, и открытый, который не нуждается в защите, может быть широко распространен и используется для зашифрования и сличения цифровых подписей (все эти уникальные возможности достигаются засчёт особого математического аппарата). Это идеальное решение для людей, не имеющих существующего согласованного тайного ключа. Вы можете взять открытый ключ адресата из любого открытого источника, с его Интернет-сайта, например, зашифровать сообщение и отправить. Никто, кроме получателя с соответствующим закрытым ключом, не сумеет прочитать ваше письмо.

С тех пор PGP претерпел значительные изменения и преобразился, как согласно духу времени и новых угроз, так и вследствие того, что теперь значительную часть пользователей программы составляют не только обычные люди, но и крупные организации и бизнесы. Сегодня PGP — это , различающихся назначением и перечнем решаемых задач, функциональностью, принципами работы и средой исполнения, но объединённых полной совместимостью благодаря стандарту , а также своей исключительной надёжностью в обеспечении защиты информации.

Долгая история PGP привлекла к криптосистеме внимание огромного числа пользователей, исследователей, специалистов. Тому способствовал и ряд дополнительных обстоятельств. Во-первых, программа всегда была условно-бесплатна. Даже после перехода разработки на коммерческие рельсы продолжают выходить freeware-версии, отличающиеся от платных лишь чуть меньшей функциональностью (по большому счету, только отсутствием PGPdisk). Во-вторых, разработчики — выдающиеся программные инженеры и эксперты в области информационной безопасности — всегда публиковали исходные тексты программы для их свободного изучения, что является необходимым условием для поддержания высокой надёжности и выдающейся репутации системы. Закрытые исходные тексты лишь осложняют изучение программы на наличие брешей, "потайных ходов" и ошибок в реализации. С другой стороны, тот факт, что даже наличие открытых исходных текстов не привело к взлому PGP, красноречиво свидетельствует о надёжности программы.

За дополнительной информацией обращайтесь в раздел .

Что такое GPG / GnuPG?

Что такое OpenPGP?

OpenPGP — это стандарт, выросший из программы , получившей в Интернете к середине 90-х повсеместное распространение как надёжное средство шифрования электронной почты. Став стандартом де-факто, PGP начал встраиваться во множество приложений и систем.

Чтобы обеспечить совместимость и интероперативность всех этих систем и других, которые могли бы появиться в дальнейшем, организацией Internet Engineering Task Force был утверждён документ (сменивший и , в рамках которых были реализованы ранние версии PGP), описывающий стандартное форматирование, синтаксис, нотацию и кодировку пакетов PGP, а также стандартно используемые алгоритмы. Используя эти открытые спецификации, любой разработчик получил возможность написать программу, совместимую со всеми иными, основанными на этом стандарте.

Зачем мне всё это нужно?

Все интернет-пользователи должны отчётливо понимать, что обычная электронная почта и сетевая связь не предоставляют совершенно никаких механизмов защиты, и любое сообщение может быть прочитано множеством людей, не имеющих отношения ни к отправителю, ни к получателю письма, даже без всякой нужды осуществлять его целенаправленный перехват. Копия сообщения остаётся в кэше сервера вашего интернет-провайдера, сетевые серверы у вас на работе, в университете или в интернет-кафе, не говоря о бесплатных почтовых службах вроде mail.ru, также сохраняют копию, копии остаются на всех серверах, через которые сообщение проходит по пути к адресату. Системные администраторы этих серверов могут по своему желанию прочитать ваше письмо и переслать его, кому захотят. Спецслужбы крупных государств в рабочем порядке сканируют электронную почту на предмет подозрительных ключевых слов и фраз (система ECHELON (глобальная, США), проект Carnivore (национальный, США), российские системы СОРМ и СОРМ-2 и множество иных подобных по всему миру). С помощью PGP вы можете зашифровать сообщение для своего адресата, даже если никогда прежде с ним не общались. Все названные организации и люди смогут по-прежнему получить доступ к зашифрованному письму, но уже не будут иметь ни малейшего представления о его содержании. Таков принцип секретности.

Кто угодно может перехватить ваше сообщение и отредактировать его содержание; кто угодно может отправить сообщение, выглядящее так, будто отправлено лично вами (обратный адрес и служебные заголовки письма легко подделываются и модифицируются). С помощью PGP вы можете электронно подписать своё письмо, заверяя не только его авторство, но и конкретное содержание. Получив письмо, адресат сверит вашу электронную подпись (ЭЦП), чем установит, что а) отправителем являетесь именно вы и б) сообщение получено им ровно в том виде, в каком оно было подписано вами (т.е. не было по пути кем-то подделано или изменено). Таков принцип подлинности.

Оба этих принципа в исполнении PGP в равной степени относятся как к электронной почте, так и к файлам, хранящимся в вашем компьютере или передаваемым через сеть. Оба этих принципа использовали и используют с начала 1990-х десятки тысяч совершенно разных людей и организаций по всему миру: юристы и практикующие врачи, защищающие адвокатскую и врачебную тайну, финансовые консультанты, защищающие информацию по налогам и вкладам своих клиентов, компании, защищающие свои научные разработки, личные дела своих сотрудников, переговоры о планируемых контрактах, государственные структуры, правозащитники, журналисты, параноики, программисты, политики, граждане тоталитарных режимов, тайные любовники – просто люди, обеспокоенные сохранением своей информации, какой бы она ни была и каких бы денег ни стоила, в тайне от посторонних глаз. А на вопрос, нужно ли всё это конкретно вам, должны ответить вы сами.

А если мне нечего скрывать? Должен ли законопослушный человек предпринимать действия, защищающие его от государственной слежки?

Граница между государством и коммерческими структурами размыта, в ряде стран личные сведения о гражданах в широком объёме собирают коммерческие компании, которые перепродают их в анонимизированном (что не всегда полностью соблюдается) виде другим коммерческим структурам и в более полном объёме — государству. Отдельные сведения могут быть безобидны, но их совокупность и изучение корреляций между ними может раскрыть другие сведения, которые человек не хотел бы выдавать, если бы мог об этом догадаться. Профилирование личности на основе массированного сбора информации может использоваться для создания негативного мнения о человеке и принятия решений о его судьбе различными инстанциями без его возможности повлиять на это, так как этот процесс осуществляется скрытно, непрозрачно и неподконтрольно для общества, что даёт почву для коррупции и злоупотреблений со стороны властей (часто в союзе с коммерческими организациями и транснациональными корпорациями). Кроме того, даже если сбор сведений о конкретном человеке не причиняет вреда ему лично, это может негативно отразиться на обществе в целом."Введение в криптографию" , написанный автором программы Филом Циммерманом, поскольку он в популярной форме представляет подробное описание базовых понятий и концепций PGP и криптографии в целом, без понимания которых вам будет чрезвычайно сложно продолжить. Прежде, чем начать работу с программой, ознакомьтесь с , дающим подробные инструкции по выполнению любых задач. Желательно изучить и другие материалы в разделе . Если какие-то вопросы останутся неразрешёнными, внимательно просмотрите данный раздел — . Если же и здесь вы не обнаружите нужных ответов, загляните в наш : там вы найдёте решения более конкретных и узких проблем, и, если с вашей прежде никто не сталкивался, сможете вынести её на всеобщее обсуждение.

Почему именно PGP, а не что-либо другое?

PGP имеет ряд преимуществ перед большинством программ и стандартов (таких, как X.509 и S/MIME) криптографической защиты информации. В сочетании же они обеспечивают ту надёжность и гибкость системы, за которую она стала так популярна и получила столь широкое распространение. Вот некоторые из достоинств криптосистемы PGP:

Что такое PGP Freeware, PGP Desktop, PGP Universal, и чем они отличаются друг от друга?

Названия, стоящие следом за PGP, – это наименования линеек (разновидностей) программы. Если коротко, их нюансы и различия в следующем:

| PGP Freeware | Бесплатная версия PGP для частного некоммерческого (прежде всего, домашнего) использования. Включает только компоненты PGPkeys и PGPmail, т.е. средства управления ключами и шифрования / подписания / уничтожения данных; не имеет плагинов для интеграции в почтовые клиенты и ICQ и не содержит PGPdisk. Начиная с PGP 9 представляет собой 30-дневную испытательную версию PGP Desktop Professional (полная функциональность), по завершении тестового периода сокращающую объём функций до уровня Freeware . |

| PGP Personal Desktop | Платная версия для частных пользователей и небольших офисов (5-10 человек), может применяться в коммерческих целях. Включает все базовые компоненты плюс плагины для персональных мэйл-клиентов и PGPdisk, однако не имеет поддержки корпоративных почтовых систем вроде MS Exchange Server. |

| PGP Workgroup Desktop | Имеет всё то же, что и PGP Personal , но предназначена в первую очередь для небольших организаций (10-50 человек), поскольку поддерживает корпоративные мэйл-системы MS Exchange Server, Novell GroupWise и Lotus Notes, а также включает компонент PGP Corporate Disk для централизованного управления криптоконтейнерами. |

| PGP Desktop Home 9.x | Предназначен для домашних пользователей и небольших организаций. Включает все коммерческие компоненты (за исключением Whole Disk), поддержку смарт-карт, PGP Virtual Disks, PGP Satellite Proxy (без поддержки проприетарных почтовых протоколов MAPI, NAPI). Аналог в предыдущей брендинг-системе — PGP Personal / Workgroup Desktop . |

| PGP Corporate Desktop | Комплект поставки для корпоративных пользователей и организаций из 50-5 тыс. пользователей. Включает дистрибутивы PGP Workgroup Desktop , PGP Corporate Disk, PGPadmin, PGP Keyserver. Развёртывается и управляется при помощи PGP admin. |

| PGP Desktop Professional 9.x | Аналог бывшего PGP Corporate Desktop , предназначен для индивидуальных пользователей и организаций, нуждающихся в полной защите своих ПК и переписки от несанкционированного доступа. Компонент PGP Satellite Proxy поддерживает все почтовые протоколы, включая проприетарные MAPI и NAPI. Программа включает компонент Whole Disk , интегрируется с инфраструктурой PGP Universal , осуществляющей централизованное управление политикой безопасности фирмы. |

| PGP Whole Disk | Комплекс защиты ноутбуков и ПК, поддерживающий полное шифрование всех жёстких дисков, съёмных носителей и операционной системы. Ныне выпускается как в виде самостоятельного продукта, так и в составе PGP Desktop Professional 9 . |

| PGP Mobile | Версия PGP для карманных компьютеров под управлением MS Windows CE и Palm OS. Включает компоненты PGPkeys, PGPmail и PGPdisk. В настоящее время поддержка и распространение прекращены. |

| PGP Command Line | Пакет для межсерверной передачи больших объёмов криптографированных данных. Благодаря гибкому набору команд легко встраивается в любой существующий скрипт. Совместима с наиболее распространёнными серверными операционными системами. |

| PGP NetShare | Система защиты данных совместного пользования. Представляет собой расширение обычной концепции совместных (shared) ресурсов, и позволяет большим коллективам работать с общими файлами с меньшим риском компрометации последних: файл остается зашифрован даже будучи скопированным из NetShare-защищенного каталога сервера. |

| PGP Universal | Самоуправляемый серверный комплекс информационной безопасности для средних и крупных организаций (от 25 пользователей до 50 тыс., а поддержка кластеризации снимает любые верхние границы). Концепция кардинально отличается от платформенных решений. Система функционирует автономно, самостоятельно формируя политику безопасности на основе заданных базовых критериев. Криптографические операции могут производиться на центральном сервере либо на машинах пользователей, в зависимости от архитектуры сети и заявленных требований. Защищает всю переписку организации и внешних пользователей, независимо от протоколов передачи сообщений. |

Я слышал и обеспокоен тем, что исходные тексты последних версий PGP не предоставляются для свободного доступа. Это правда?

этой теме форума . Перед установкой программы обязательно проверьте электронную подпись дистрибутива. Но в любом случае не забывайте, что PGP 8.x основан на существенно устаревших спецификациях OpenPGP, и его использование в определённых условиях может быть небезопасным.Я хочу добиться высокой степени безопасности своей системы. Как и какими средствами мне этого достичь?

Достижение любой цели не обходится без определённых жертв (переосмыслив которые в будущем, Вы можете даже принять их за благо), и важным шагом на таком пути будет отказ от MS Windows. Однако, это не означает что переход произойдёт моментально и без трудностей, но нужно понемногу работать в этом направлении и изучать Unix-системы, Linux или *BSD.

Зацикленность людей на Windows и поиск решений для укрепления этой ОС напоминает визит к врачу тяжело больного пациента, который просит быстродействующего и быстропомогающего лекарства. Врач понимает, что такое лекарство может ему временно помочь, однако оно не вылечит болезнь, не увеличит срок жизни, и больной всё равно продолжит идти к могиле. Вместо этого ему предлагаются кардинальные методы (*nix-система), которые могут помочь, но они не действуют моментально, требуют терпения и выдержки, требуют сменить привычный образ жизни, требуют регулировать своё питание, и ещё много в чём себя контролировать/исправлять. Но, как показывает практика, больные в большинстве тем не менее выбирают морфий Windows.

Почему переход на *nix так важен? Открытй код — это полдела. Важнее — свободный код, GPL-код, BSD-код. Это не просто некий побочный факт — это своя философия. Это значит, что:

- Вы можете проверить собственноручно код каждой программы.

- Если вы не можете проверить код сами, вы можете надеяться на то, что он был проверен другими, ибо код открыт для всех.

- Пользуясь открытостью кода, часто можно решить подручными средствами какие-то проблемы, решение каковых в закрытых ОС типа Windows потребует как минимум дизассемблера.

- Если вам хочется внести свой вклад, вы можете написать свой код и распространять его на тех же условиях в том же сообществе, при этом вы можете взять за основу уже существующий проект, и этим вы не нарушите ничьих прав/лицензий.

- Из-за открытости кода, основополагающие компоненты (ядро, базовые библиотеки, и т.д.) в большинстве своём действительно высокого качества и крайне безопасны. (Стандартный заезженный пример гласит, что за удалённо эксплуатируемую уязвимость, к примеру, в ключевом сервисе OpenSSH вы можете выручить денег, достаточных на покупку квартиры в Москве, и даже скорей всего не одной. Сравните с числом дыр в Internet Explorer и почувствуйте разницу.) Впрочем, обычных пользовательских программ это часто не касается — они порой бывают ещё более сырыми, чем проприетарные, но, основываясь на надёжности кода самой ОС, такую дырявость можно нейтрализовать.

- В силу сложившихся обстоятельств и ряда принципиальных особенностей, под открытые ОС не распространяются вирусы, черви и трояны, и вряд ли будут когда-либо так распространены под них, как сейчас под Windows.

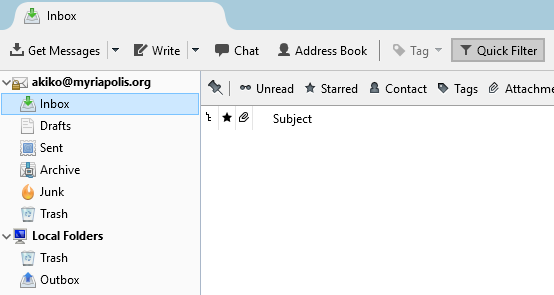

Для обмена защищёнными электронными письмами, нам понадобятся три программы: GnuPG, Mozilla Thunderbird и Enigmail. Собственно шифрование и расшифровку электронной почты осуществляет программа GnuPG. Mozilla Thunderbird – клиент электронной почты, позволяет читать и отправлять электронные письма без веб-браузера. Enigmail – плагин к Mozilla Thunderbird, который связывает две упомянутые выше программы.

Обратите внимание: в этом руководстве мы говорим об использовании PGP с Mozilla Thunderbird, почтовым клиентом, имеющим функциональность аналогичную программе Outlook. Скорее всего, у вас уже есть любимый почтовый клиент (или вы пользуетесь веб-сервисом, например, Gmail или Outlook.com). Мы не будем останавливаться на том, как интегрировать PGP в разные программы. Вы можете установить Thunderbird и начать экспериментировать с PGP или поискать другие технические решения, которые позволят использовать PGP с вашей любимой программой. На данный момент нам неизвестно о качественном решении для других почтовых клиентов.

При использовании PGP электронное письмо шифруется не полностью: информация об отправителе и адресате, а также тема сообщения остаются незашифрованными! В существующих системах работы с электронной почтой нет возможности шифровать данные об отправителе и адресате. Mozilla Thunderbird с дополнением Enigmail дают простую возможность шифровать лишь содержимое переписки.

Пройдём все этапы: скачаем, установим и настроим программы, а затем посмотрим, как их использовать.

Системные требования: подключение к интернету, компьютер с операционной системой Windows, учётная запись эл. почты

Версии, использованные в этом руководстве: Windows: Windows 10 Ultimate; Mozilla Thunderbird 45.2.0; Enigmail 1.9; GnuPG 2.1.14

Лицензии: бесплатные программы с разными лицензиями

Дополнительные материалы:

Уровень: начальный / средний

Необходимое время: 30-60 минут

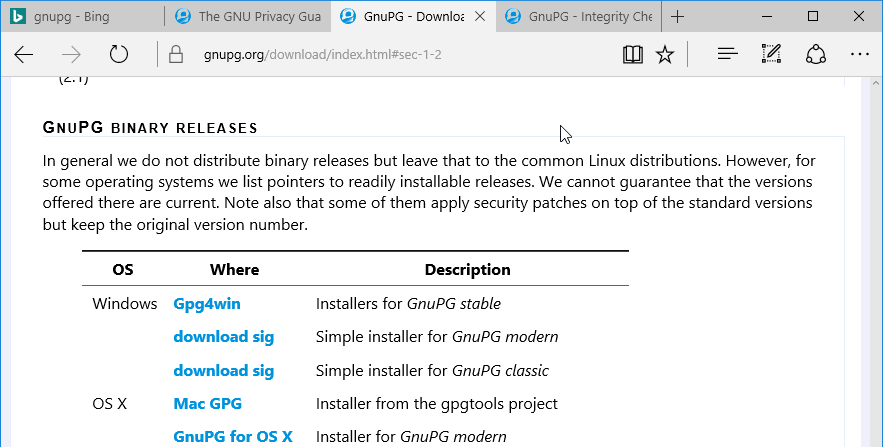

Щёлкните по « downlo a d » рядом с надписью «Simple installer for GnuPG modern », чтобы скачать установщик GPG.

Обычно браузер просит подтвердить загрузку файла. Microsoft Edge 25 отображает индикатор в нижней части окна браузера в голубой рамке.

Когда все данные аккуратно введены, нажмите кнопку «Done». .

Mozilla Thunderbird скачает копии электронных писем на ваш компьютер. Попробуйте отправить друзьям тестовое сообщение.

Enigmail создаст пару ключей. Когда этот процесс завершится, появится маленькое окно с вопросом о создании сертификата отзыва. Такой сертификат может быть полезен. Он пригодится, если возникнет необходимость отозвать прежние ключи. Обратите внимание: если вы просто удалите закрытый ключ, это не означает неработоспособность парного открытого ключа. Люди по-прежнему смогут отправлять вам зашифрованные письма, а вы будете не в состоянии их расшифровать. Нажмите кнопку «Generate Certificate». .

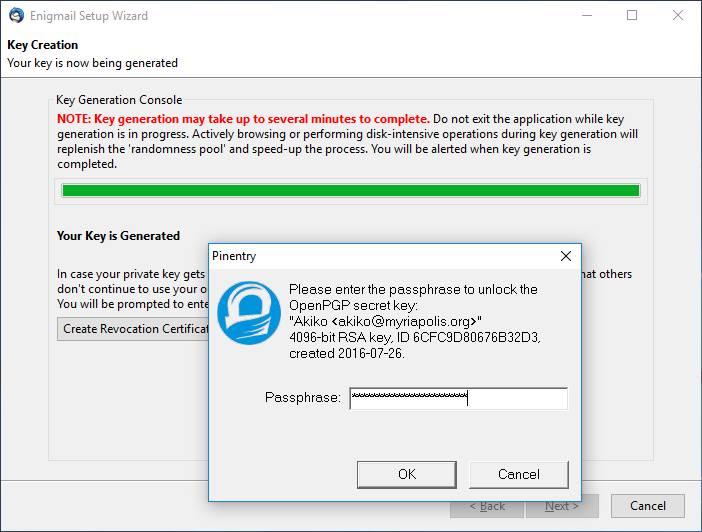

На этом этапе вам понадобится ввести пароль, который вы использовали при создании ключа. Нажмите кнопку «OK».

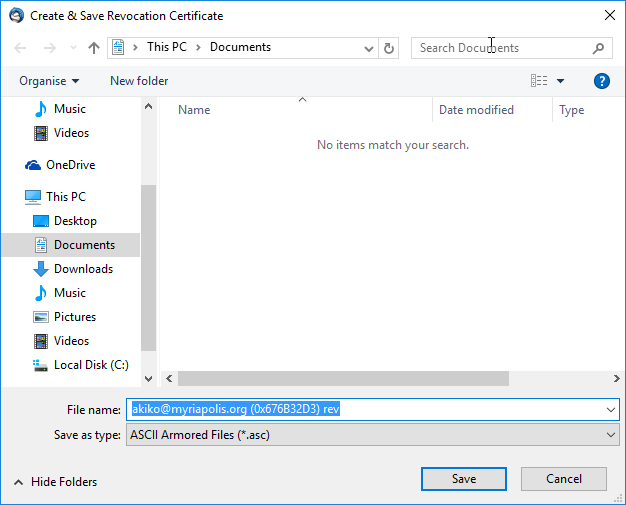

Откроется окно сохранения сертификата отзыва. Хотя вы можете сохранить файл и на компьютере, мы рекомендуем взять для этого USB-флешку, которую вы не будете использовать где-либо ещё и станете хранить в безопасном месте. Советуем не хранить сертификат отзыва на компьютере с ключами, чтобы избежать случайного отзыва. Лучше всего хранить этот файл на отдельном зашифрованном диске. Выберите носитель/папку для записи файла и нажмите кнопку «Save» .

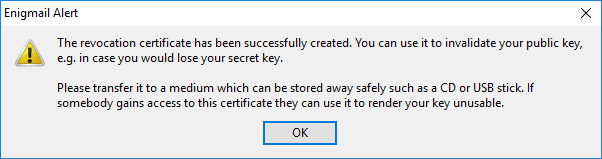

Enigmail сообщит дополнительные данные о сохранении сертификата отзыва. Нажмите кнопку «OK».

Вот и всё, что касалось создания открытого и закрытого ключей. Нажмите кнопку «Finish».

Дополнительные настройки

Отображение идентификаторов ключей

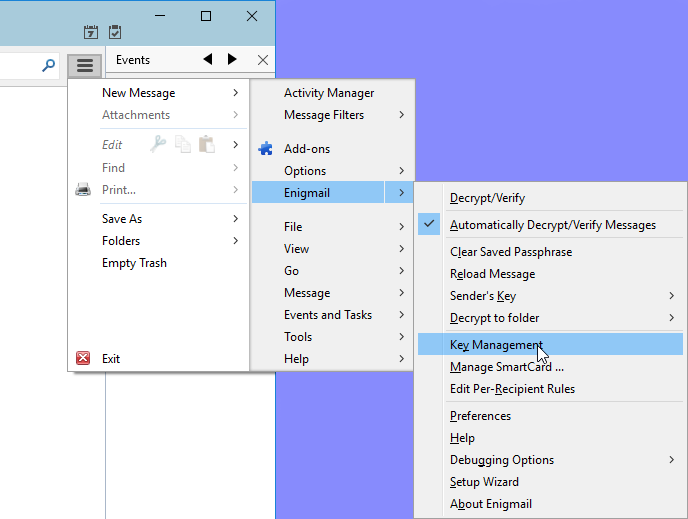

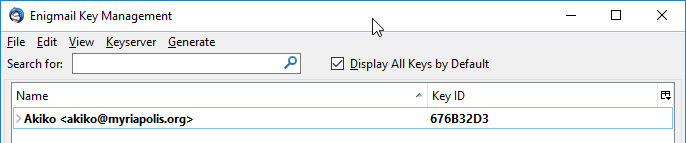

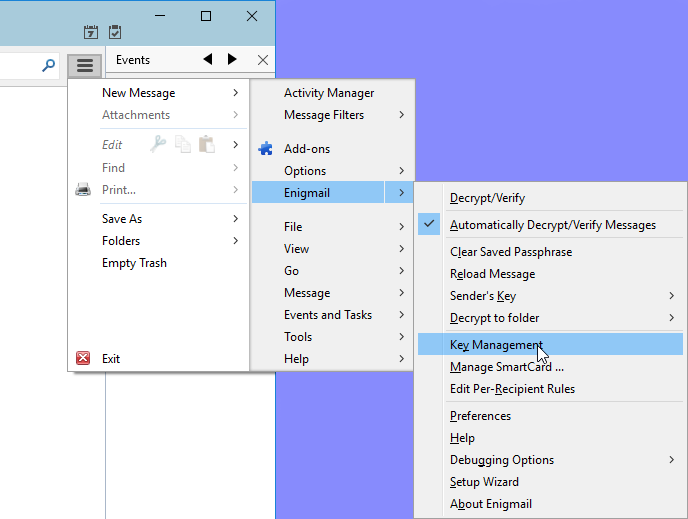

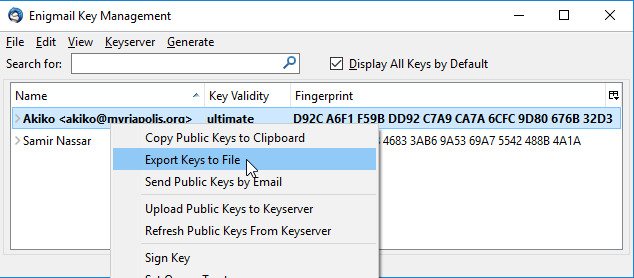

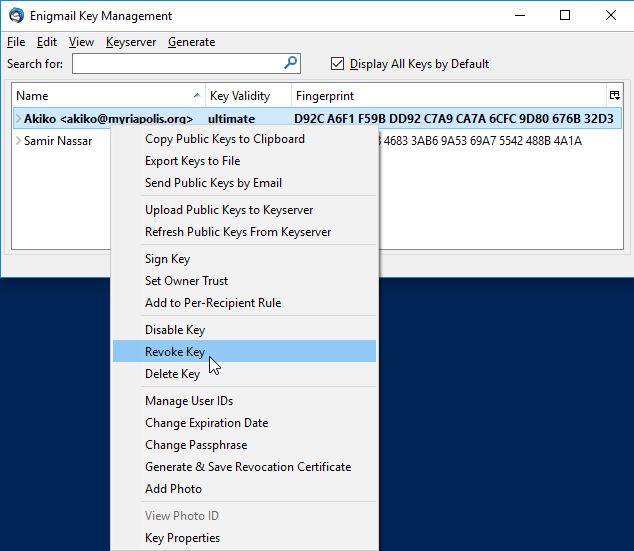

Следующие шаги совершенно необязательны, но могут быть полезны при использовании OpenPGP и Enigmail. Идентификатор ключа – небольшая часть отпечатка ключа, а отпечаток – лучший способ убедиться в достоверности открытого ключа. Изменив вид по умолчанию, мы сделаем отображение отпечатков более удобным. Нажмите кнопку настройки, затем «Enigmail» и «Key Management».

Откроется окно с двумя столбцами: «Name» и «Key ID».

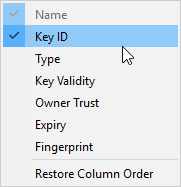

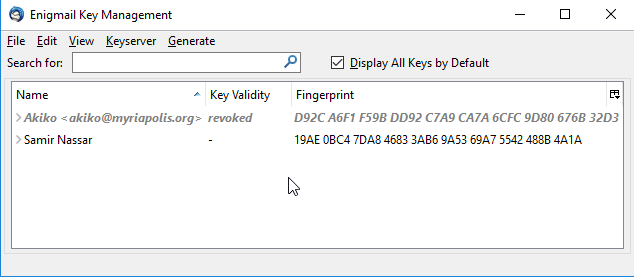

Справа есть маленькая кнопка. Нажмите на неё, чтобы настроить столбцы. Снимите флажок в поле «Key ID» и активируйте опции «Fingerprint » и «Key Validity».

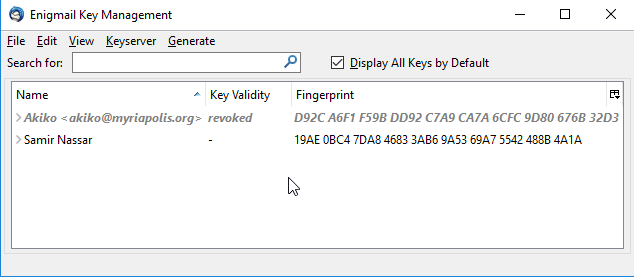

Теперь будут отображаться три столбца: «Name», «Key Validity», и «Fingerprint».

Поиск других пользователей PGP

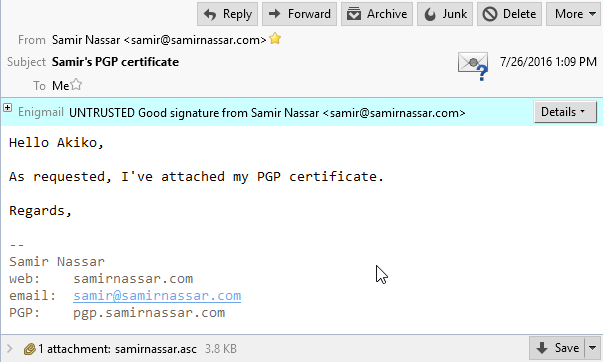

Получение открытого ключа по электронной почте

Вы можете получить открытый ключ как вложение электронной почты. Нажмите кнопку «Import Key » .

Откроется маленькое окошко импорта ключа. Нажмите кнопку «OK».

Нажмите кнопку «OK».

Если вы заново загрузите электронное письмо, вы увидите, что расположенная сверху панель изменилась.

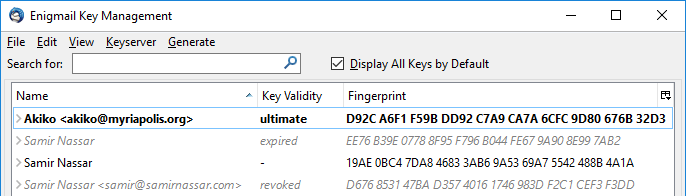

Если вы снова откроете окно управления ключами Enigmail, то сможете проверить результат. Ваш ключ выделен PGP жирным шрифтом (потому что у вас есть и закрытый, и открытый ключи). Открытый ключ, который вы только что импортировали, не выделен жирным, потому что соответствующего закрытого ключа у вас нет.

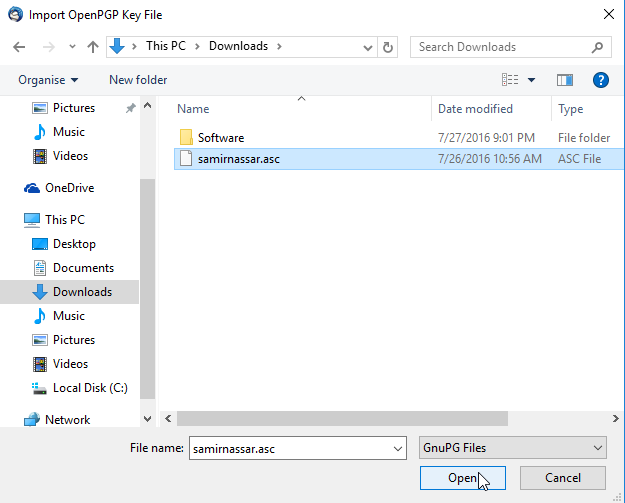

Получение открытого ключа в виде файла

Открытый ключ часто можно получить, просто загрузив его с сайта или во время чата. Тогда, скорее всего, файл будет сохранён в папке «Downloads».

![]()

Откройте менеджер ключей Enigmail и выберите в меню «File» – «Import Keys from File».

Открытые ключи могут называться по-разному. У них могут быть и разные расширения, например, .asc, .pgp или.gpg.

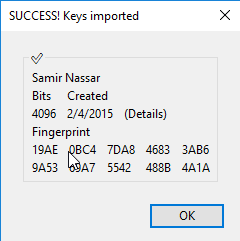

Откроется окошко импорта. Нажмите кнопку «OK».

Появится новое окно, отображающее результат импорта. Нажмите кнопку «OK».

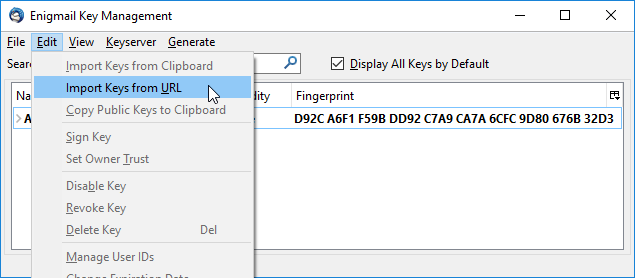

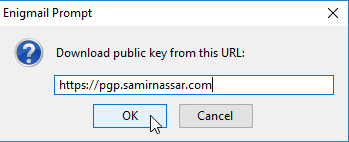

Получение открытого ключа при помощи ссылки

Можно загрузить открытый ключ при помощи URL-ссылки.

Откройте менеджер ключей и выберите в меню «Edit» – «Import Keys from URL».

Появится окошко с запросом подтверждения импорта PGP-ключа. Нажмите кнопку «OK».

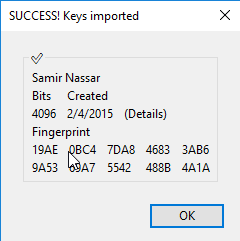

Появится новое окно, отображающее результат импорта. Нажмите кнопку «OK».

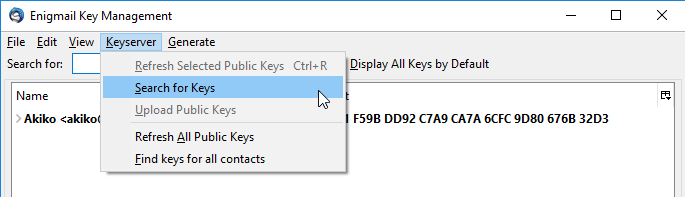

Получение открытого ключа с сервера ключей

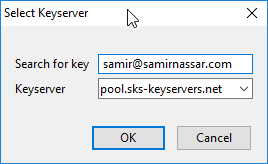

Cерверы ключей – очень полезная возможность получать открытые ключи. Попробуйте поискать открытый ключ.

Откройте менеджер ключей, выберите в меню «Keyserver» – «Search for Keys» .

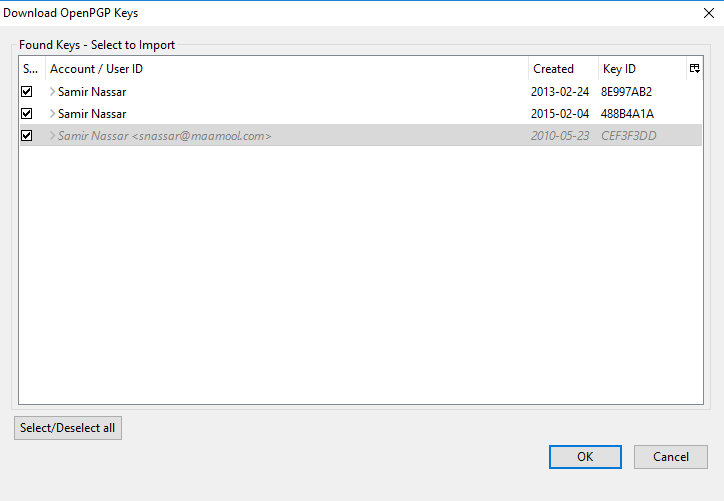

Откроется небольшое окно с полем поиска. Можно искать по полному или частичному адресу электронной почты или по имени. Попробуем найти ключи для адреса «[email protected] ». Нажмите кнопку «OK».

Появится окно побольше со многими опциями. Если прокрутите вниз, то увидите, что некоторые ключи выделены курсивом и серым цветом. Либо эти ключи были отозваны, либо их сроки действия истекли.

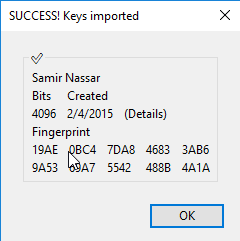

У Самира Нассара (Samir Nassar) есть несколько PGP-ключей и мы пока не знаем какой из них стоит выбрать. Один из ключей отозван. В этом случае нам есть смысл импортировать все ключи. Галочкой выберите ключи и нажмите кнопку «OK».

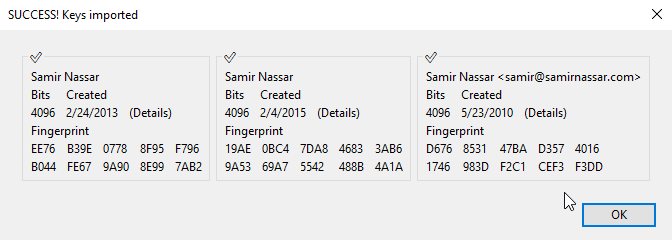

Откроется небольшое окно, в котором вас проинформируют об успешности ваших действий. Нажмите кнопку «OK»

В менеджере ключей Enigmail появятся новые ключи:

Обратите внимание, что из трёх импортированных ключей у одного истёк срок действия, один был отозван и один является действительным в настоящее время.

Оповещение адресатов об использовании PGP

Итак, у вас есть PGP. Хорошо бы сообщить об этом другим. Тогда вы сможете обмениваться шифрованными письмами.

При использовании PGP электронное письмо шифруется не полностью: информация об отправителе и адресате, а также тема сообщения остаются незашифрованными! В существующих системах работы с электронной почтой нет возможности шифровать данные об отправителе и адресате. Mozilla Thunderbird с Enigmail дают простую возможность шифровать содержимое почты.

Давайте рассмотрим три способа оповещения людей о том, что вы используете PGP.

Оповещение людей об использовании PGP по электронной почте

Вы можете просто отправить другому человеку ваш открытый ключ по электронной почте как вложение.

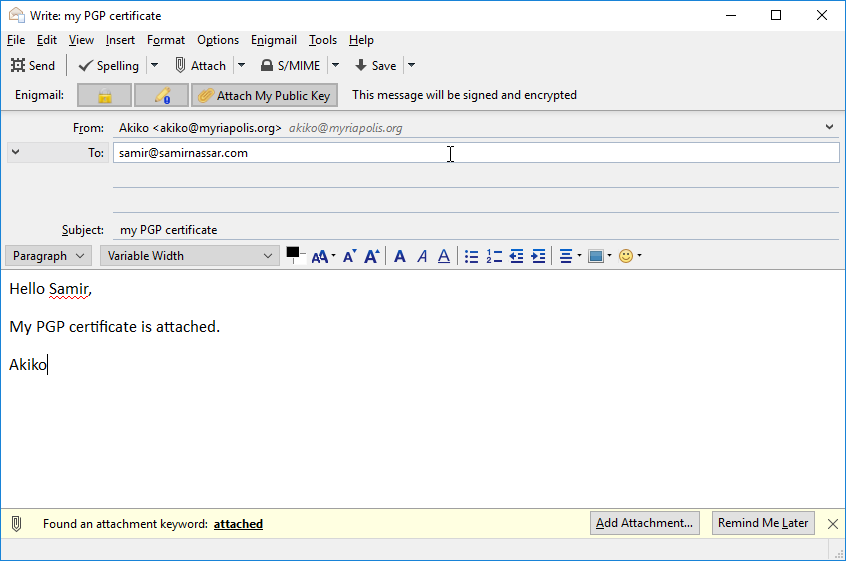

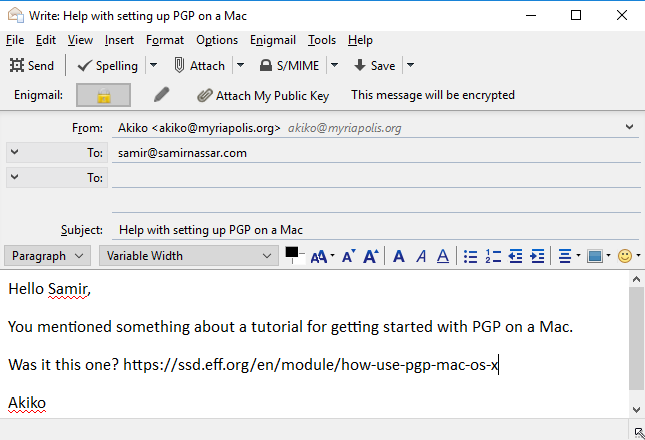

Нажмите кнопку «Write» в Mozilla Thunderbird.

Укажите адрес и тему письма, например, «Мой открытый ключ». Выберите в меню Enigmail опцию «Attach My Public Key ». Если вы уже импортировали PGP-ключ адресата, изображение замочка на панели Enigmail будет подсвечено. Вы можете также нажать кнопку с изображением карандаша, чтобы подписать электронное письмо. Цифровая подпись PGP позволит получателю убедиться, что именно вы отправили письмо и его содержимое не было изменено.

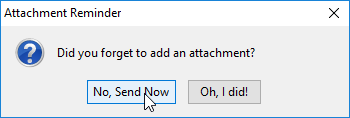

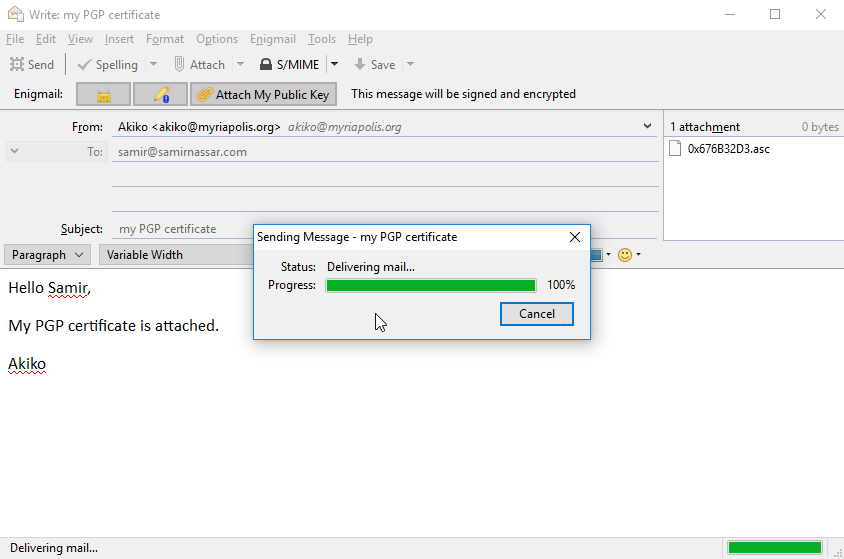

Появится окно с напоминанием о добавлении вложения. Это результат ошибки взаимодействия между Enigmail и Mozilla Thunderbird. Не беспокойтесь, ваш открытый ключ будет добавлен во вложение (см. ниже). Выберите «No, Send Now».

Оповещение людей об использовании PGP через веб-сайт

Если вы уже сообщили об этом по электронной почте, можете дополнительно разместить свой открытый ключ на веб-сайте. Загрузите файл на сервер и поставьте на него гиперссылку. В этом руководстве мы не станем вдаваться в подробности, как это сделать, но вы должны знать наверняка, как экспортировать ключ в виде файла для использования в будущем.

Нажмите кнопку настройки, затем «Enigmail» и «Key Management».

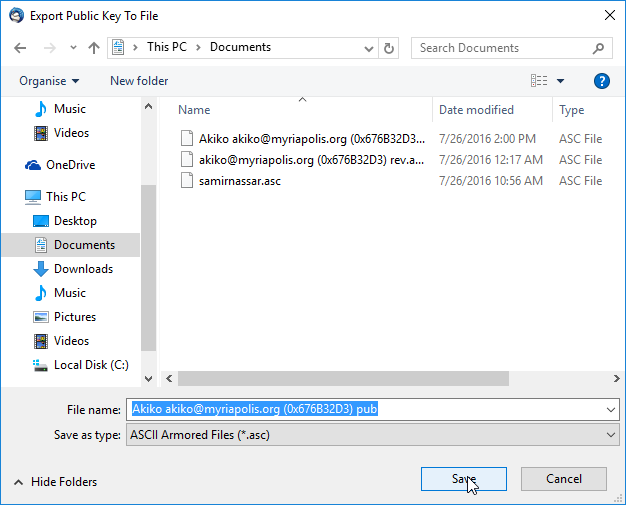

Выделите ключ жирным шрифтом, нажмите правую кнопку мыши для вызова контекстного меню и выберите «Export keys to file».

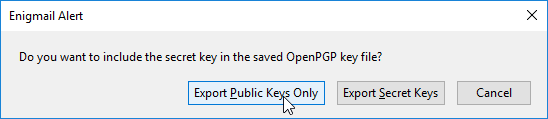

Появится небольшое окно с тремя кнопками. Нажмите кнопку «Export Public Keys Only».

Откроется окно сохранения файла. Чтобы легче найти его в будущем, есть смысл использовать папку «Documents». Теперь можете использовать этот файл по вашему усмотрению.

Осторожнее, не нажмите кнопку «Export Secret Keys». Экспорт закрытого ключа может дать злоумышленнику возможность притвориться вами (если ему удастся угадать ваш пароль).

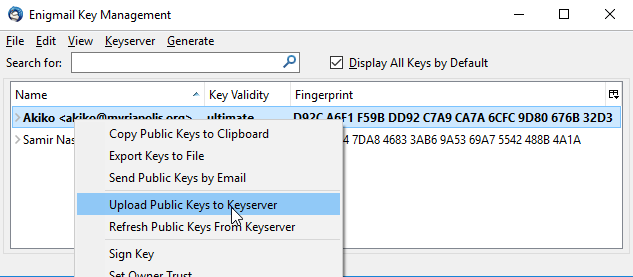

Загрузка ключей на сервер

Серверы ключей облегчают поиск и скачивание открытых ключей. Большинство современных серверов ключей синхронизируются друг с другом. Таким образом, если открытый ключ загружен на один сервер, он в конечном счёте появится на всех серверах.

Публикацию вашего открытого ключа на сервере ключей можно рассматривать как удобный способ дать людям знать, что у вас есть открытый ключ PGP. Но следует помнить о специфике работы серверов ключей: ключ, который загружен на сервер, не может быть впоследствии оттуда удалён. Вы можете только отозвать его.

После загрузки вашего открытого ключа на сервер все будут знать, что вы используете PGP. Удалить ключ с сервера не получится. Решите, насколько это приемлемо для вас.

Если вы решили загрузить открытый ключ на сервер ключей, вернитесь к окну «Key Management».

Правой кнопкой мыши выберите в меню «Keyserver» действие «Upload Public Keys».

Отправка почты, зашифрованной при помощи PGP

Отправим первое зашифрованное письмо.

В главном окне Mozilla Thunderbird нажмите кнопку «Write» . Откроется новое окно.

Напишите сообщение, а чтобы тест у нас получился, выберите адресата, чей открытый ключ у вас уже есть. Enigmail обнаружит ключ и автоматически зашифрует сообщение.

Обратите внимание: тема письма не будет зашифрована, поэтому для неё лучше выбрать что-нибудь безобидное.

После шифрования содержимое письма будет выглядеть по-другому. Например, текст преобразуется так:

Чтение почты, зашифрованной при помощи PGP -ключа

Отзыв PGP-ключа с помощью Enigmail

Срок действия PGP-ключей, созданных в программе Enigmail – пять лет. Если вы потеряете файлы с ключами, то рано или поздно люди попросят у вас новый открытый ключ.

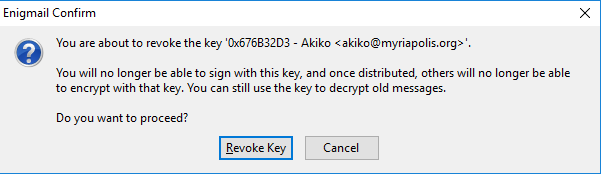

Возможно, понадобиться прекратить действие ключа до этого срока. Например, если вы захотите создать новый, более сильный PGP-ключ. Самый простой способ отозвать свой PGP-ключ в Enigmail – использовать встроенный диспетчер ключей.

Нажмите правой кнопкой мыши на вашем PGP-ключе (выделен жирным шрифтом) и выберите опцию «Revoke Key ».

Откроется окно с информацией и запросом подтверждения. Нажмите кнопку «Revoke Key».

Появится окно для пароля. Введите пароль от PGP-ключа и нажмите кнопку «OK».

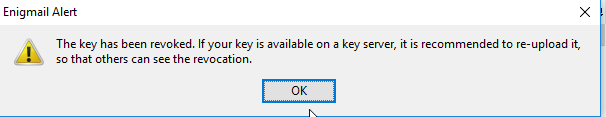

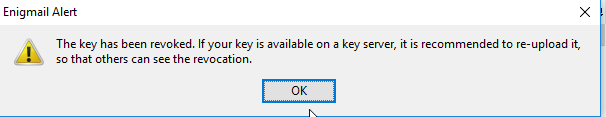

Появится окно с информацией, что всё в порядке. Нажмите кнопку «OK».

В окне менеджера ключей вы заметите изменения. Обратите внимание на ваш PGP-ключ: он стал серым и выделен курсивом.

Отзыв PGP-ключа с помощью сертификата отзыва

Как упоминалось ранее, у вас могут появиться причины отозвать собственный ключ до истечения его срока действия. У других людей тоже могут появиться веские причины, чтобы отозвать существующий ключ. В предыдущем разделе мы говорили о том, что Enigmail генерирует и импортирует сертификаты отзыва при использовании Менеджера ключей Enigmail для отзыва ключа.

Вы можете получить сертификат отзыва от друга в качестве уведомления о том, что ваш друг хочет отозвать свой ключ. Так как у вас уже есть сертификат отзыва, вы будете использовать его для отзыва своего ключа.

![]()

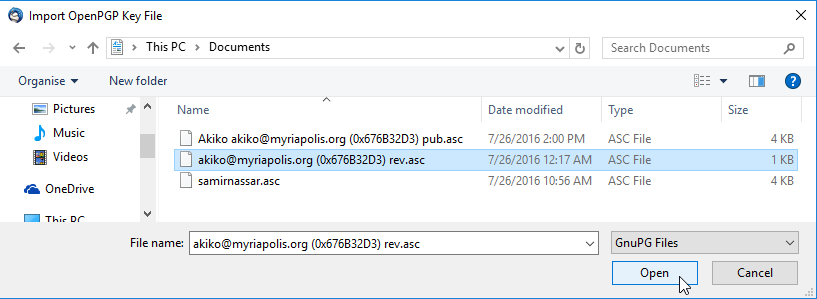

Войдите в менеджер ключей Enigmail и выберите в меню «File» опцию «Import Keys from File».

Откроется окно, в котором можно выбрать сертификат отзыва. Выберите файл и нажмите кнопку «Open».

Появится сообщение о том, что сертификат был успешно импортирован, а ключ – отозван. Нажмите кнопку «OK».

Вернитесь к менеджеру ключей. Вы увидите, что отозванный ключ стал серым и выделен курсивом.

Теперь у вас есть все необходимые инструменты. Попробуйте самостоятельно отправить письмо, зашифрованное при помощи PGP.