Шифрование данных - непременный хакерский ритуал, в котором каждый применяет свой набор утилит. Если для десктопных ОС выбор предлагается большой, то в мобильных операционках пока доступны единичные приложения. Мы обратили внимание на новое творение разработчика SJ Software - PGPTools. Первая версия этой программы вышла в апреле. За полгода список поддерживаемых платформ существенно расширился. Теперь он включает Windows 10, Windows Phone, iOS (8.0 и выше), OS X (начиная с 10.9) и Android (4.0 и новее). Для тестирования была выбрана последняя версия PGPTools v.1.10 под ОС Android. Скачать программу можно зарегистрировашись на форуме 4Pda.ru в этой теме .

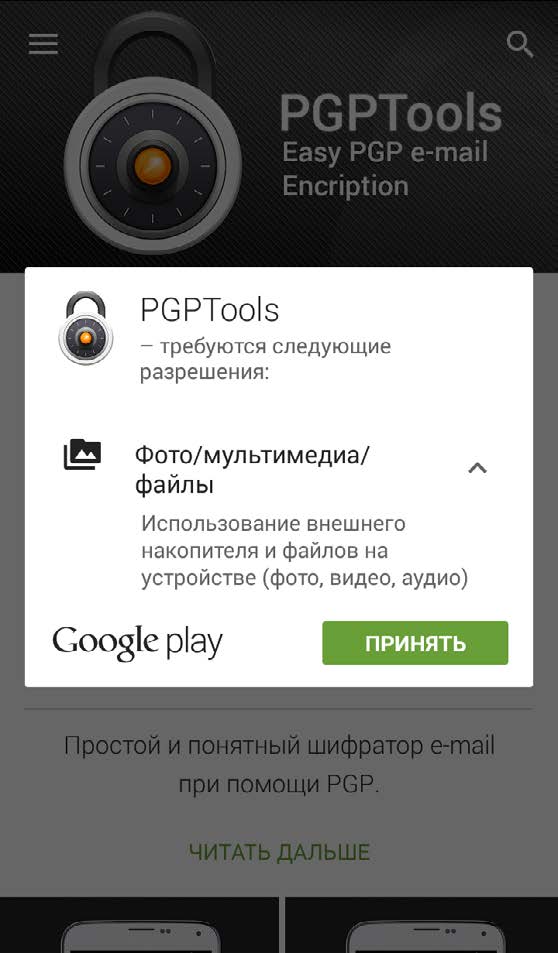

Еще до установки программы становит ся очевидно, что ее авторы придерживаются минималистических взглядов. В инсталляционном пакете PGPTools занимает полтора мегабайта, а после установки - всего пять с половиной. Радует и то, что список запрашиваемых разрешений состоит ровно из одного пункта - записи на карту памяти. Никакой отправки СМС, доступа в интернет и к личным сведениям ей не требуется.

Интерфейс утилиты тоже крайне прост и легок в освоении. С одной стороны, это позволяет быстро в ней разобраться, а с другой - вызывает легкую тоску по привычным менюшкам с длинными списками настроек. В текущей версии PGPTools можно только задать пароль и выбрать длину ключа. Зато программа позволяет создать несколько пар ключей и управлять ими из отдельной вкладки. Здесь можно выбрать текущий ключ и желаемые действия с ним. Поддерживается экспорт (через буфер обмена или функцию «передать»), а также возможен импорт ранее созданных PGP-ключей.

приятно что программе не требуется каких либо дополнительных разрешений.

ИСПОЛЬЗОВАНИЕ PGPTOOLS

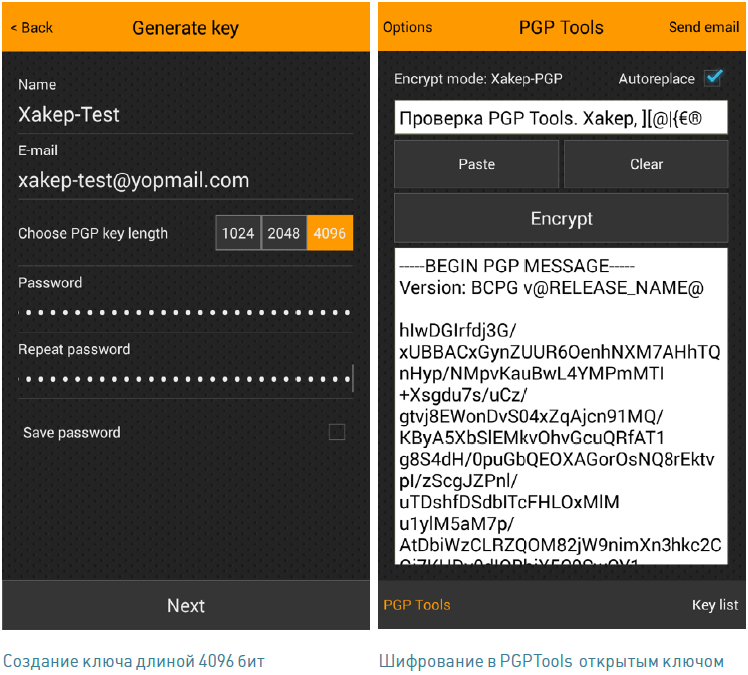

Начинается работа в программе с простого шага - создания пары ключей. Для этого нужно ввести свое имя или никнейм, адрес электронной почты (он будет использоваться для отправки зашифрованных и/или подписанных писем) и пароль.

В схеме PGP все ключи генерируются парами, поскольку их математически связывает общая парольная фраза. Ее стоит сделать длинной и сложной, но без фанатизма - забытый пароль не восстановят. Ключи в парах генерируются разные по своей структуре - асимметричные. Публичный ключ назван так потому, что его можно свободно передавать кому угодно. Он служит

для проверки подписи его владельца и обеспечивает возможность отправить ему зашифрованное сообщение. Расшифровать такое послание можно только парным ему секретным ключом. На то он и секретный, чтобы знал его лишь создатель этой пары ключей.

Упрощенно говоря, публичным ключом письмо шифруют перед отправкой, а секретным дешифруют после получения. Это как бы цифровая реализация замка с защелкой: захлопнуть дверь с ним может любой, а вот открыть - только владелец ключа. Мы сделали на пробу две пары ключей: минимально (1024 бита) и максимально (4096 бит) возможной длины.

Основная панель в PGPTools носит такое же название. Она переключается между двумя режимами: шифрованием и дешифрованием. Ее вид зависит от того, какой ключ был ранее выбран на панели key list - публичный или секретный. Зашифровать любой текст с помощью PGPTools можно в пару кликов. Для этого достаточно вставить его в поле с подсказкой Enter source из любого источника и нажать кнопку Encrypt. Шифрование будет выполнено с использованием выбранного ранее публичного ключа.

Расшифровать его чуть сложнее. Нужно выбрать секретный ключ (парный использованному для шифрования публичному) и ввести пароль, заданный при их совместной генерации. Блок зашифрованного текста также вставляется в поле источника, а результат дешифровки отображается ниже после нажатия кнопки Decrypt. Основное назначение PGPTools как программы с асимметричной схемой шифрования состоит в защите переписки (в частности, почты) с возможностью передать ключ собеседнику по ненадежному каналу. Если бы один

и тот же ключ использовался для шифрования/дешифрования сообщений, то его перехват скомпрометировал бы всю переписку. Перехват открытых ключей практически бесполезен. Обменявшись ими, можно сразу начать обмен зашифрованными сообщениями. После создания их не открыть даже отправителю. Это может сделать только получатель - своим секретным ключом и после ввода парольной фразы.

Передавая зашифрованные письма, убедись, что блок шифротекста вставляется как есть - без разрывов и переносов. Иначе его нельзя будет дешифровать из-за появления искажений.

ПАРА (ТЫСЯЧ) СЛОВ ОБ АЛГОРИТМЕ

В классической реализации Циммермана схема PGP использует одну хеш-функцию и два криптографических алгоритма: один с симметричным и один с асимметричным ключом. Также в ней применяется сеансовый ключ, создаваемый при помощи генератора псевдослучайных чисел. Такой сложный процесс обеспечивает более надежную защиту данных, то есть математическую сложность восстановления секретного ключа из парного ему публичного.

Выбор алгоритмов сейчас доступен очень широкий. Именно он в большой степени влияет на качество конкретной реализации PGP. Обычно используют AES и RSA, а из хеш-функций выбирают ту, что, по современным представлениям, наименее подвержена коллизиям (RIPEMD-160, SHA-256). В PGPTools для шифрования данных используется алгоритм IDEA, для управления ключами и цифровой подписи - RSA. Хеширование происходит с помощью функции MD5.

Сам многостадийный процесс (де)шифрования данных у любой программы реализован в одном

из наборов общедоступных криптографических библиотек. Все создаваемые PGPTools ключи содержат в названии версии BCPG, что косвенно указывает на использование Bouncy Castle OpenPGP API. При проверке этого предположения в файле com.safetyjabber.pgptools.apk было обнаружено прямое указание на библиотеки Bouncy Castle.

Они реализуют схему OpenPGP согласно RFC 4880, но имеют свои особенности. Одна из них состоит в том, что (в зависимости от выбранной версии) в них может не применяться подключ шифрования. Также в этих библиотеках замечены ограничения эффективной длины ключа. Это означает, что выше некоего предела (обычно 1024 бита) попытка создать ключ большей длины не будет иметь практического смысла. Алгоритм не сможет обеспечить высокое качество ключей, поскольку в парах появится слишком много совпадающих блоков.

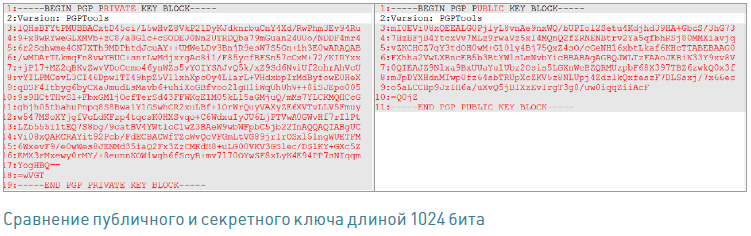

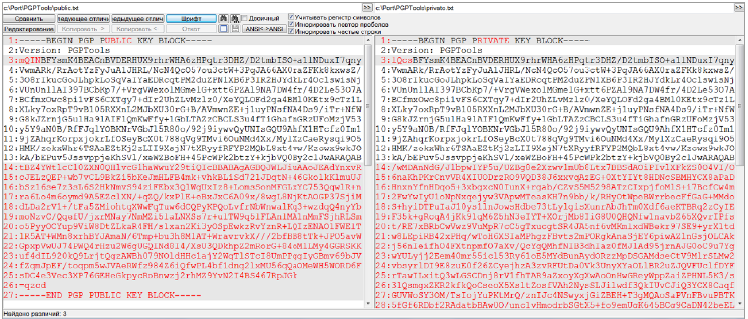

Для проверки мы экспортировали публичный и секретный PGP-ключ каждой пары в текстовый файл и сравнили их. У пары ключей с длиной 1024 бита повторяющихся фрагментов нет, как и должно быть в качественной реализации.

Повторяющиеся блоки в ключах

С четырехкилобитными ключами ситуация выглядит иначе. Отличающихся фрагментов в паре слишком мало (они выделены красным), а совпадающих -чересчур много.

Строго говоря, отличий у них еще меньше, чем видно на скриншотах. Просто используемая программа сравнения не умеет игнорировать смещение блоков, а проверяет построчно. Первые тринадцать строк совпали почти полностью, да и концовка идентична процентов на семьдесят. Если ты сгенерировал пару ключей с большим числом совпадений, то просто удали ее и создай другую.

УТЕШИТЕЛЬНЫЙ ВЫВОД

Выявленные в ходе тестирования недостатки носят общий характер. Они типичны для многих программ, поскольку касаются кода не самого приложения, а используемых в нем популярных библиотек. Криптографическое сообщество рекомендует разработчикам избегать Bouncy Castle OpenPGP. Мы надеемся, что в следующих версиях авторы PGPTools возьмут за основу более продвинутые реализации.

В текущем виде программа уже способна обеспечить базовый уровень приватности и может быть рекомендована как утилита, добавляющая функционал PGP на мобильные устройства. Она поможет создать или прочесть зашифрованные тексты практически на любом современном смартфоне, а также скрыть тайную переписку от любопытных глаз. Любая защита может считаться стойкой ровно до тех пор, пока затраты на ее преодоление оказываются существенно выше, чем предполагаемая стоимость оберегаемых данных.

По данным NIST, ключи PGP с длиной 1024 бита и менее считались ненадежными еще несколько лет назад. Тогда они вскрывались за приемлемое время на мощных серверах, а сегодня щелкаются как семечки в сетях распределенных вычислений. Помимо выбора длины ключа, уровень защиты определяется также сложностью парольной фразы и самим механизмом реализации PGP.

Last updated by at Ноябрь 18, 2016 .

(Pretty Good Privacy, Довольно хорошая секретность ) была разработана и опубликована в интернете в 1991 году программистом и математиком Массачусетского Политеха Филиппом Циммерманом, по сути, оказавшись первым продуктом подобного уровня, представленным для свободного доступа всему миру (за что впоследствии Циммерман поплатился несколькими годами уголовного преследования со стороны Таможенной службы США — в то время экспорт стойких криптотехнологий за пределы Штатов был запрещён). Изначальной целью разработки была защита гражданских прав пользователей глобальной сети, а главной задачей программы стала криптографическая защита электронной почты — шифрование.

Программа основана на так называемой асимметричной криптографии, использующей взаимосвязные пары ключей: закрытый, хранящийся только у владельца для цели расшифрования данных и их цифрового подписания, и открытый, который не нуждается в защите, может быть широко распространен и используется для зашифрования и сличения цифровых подписей (все эти уникальные возможности достигаются засчёт особого математического аппарата). Это идеальное решение для людей, не имеющих существующего согласованного тайного ключа. Вы можете взять открытый ключ адресата из любого открытого источника, с его Интернет-сайта, например, зашифровать сообщение и отправить. Никто, кроме получателя с соответствующим закрытым ключом, не сумеет прочитать ваше письмо.

С тех пор PGP претерпел значительные изменения и преобразился, как согласно духу времени и новых угроз, так и вследствие того, что теперь значительную часть пользователей программы составляют не только обычные люди, но и крупные организации и бизнесы. Сегодня PGP — это , различающихся назначением и перечнем решаемых задач, функциональностью, принципами работы и средой исполнения, но объединённых полной совместимостью благодаря стандарту , а также своей исключительной надёжностью в обеспечении защиты информации.

Долгая история PGP привлекла к криптосистеме внимание огромного числа пользователей, исследователей, специалистов. Тому способствовал и ряд дополнительных обстоятельств. Во-первых, программа всегда была условно-бесплатна. Даже после перехода разработки на коммерческие рельсы продолжают выходить freeware-версии, отличающиеся от платных лишь чуть меньшей функциональностью (по большому счету, только отсутствием PGPdisk). Во-вторых, разработчики — выдающиеся программные инженеры и эксперты в области информационной безопасности — всегда публиковали исходные тексты программы для их свободного изучения, что является необходимым условием для поддержания высокой надёжности и выдающейся репутации системы. Закрытые исходные тексты лишь осложняют изучение программы на наличие брешей, "потайных ходов" и ошибок в реализации. С другой стороны, тот факт, что даже наличие открытых исходных текстов не привело к взлому PGP, красноречиво свидетельствует о надёжности программы.

За дополнительной информацией обращайтесь в раздел .

Что такое GPG / GnuPG?

Что такое OpenPGP?

OpenPGP — это стандарт, выросший из программы , получившей в Интернете к середине 90-х повсеместное распространение как надёжное средство шифрования электронной почты. Став стандартом де-факто, PGP начал встраиваться во множество приложений и систем.

Чтобы обеспечить совместимость и интероперативность всех этих систем и других, которые могли бы появиться в дальнейшем, организацией Internet Engineering Task Force был утверждён документ (сменивший и , в рамках которых были реализованы ранние версии PGP), описывающий стандартное форматирование, синтаксис, нотацию и кодировку пакетов PGP, а также стандартно используемые алгоритмы. Используя эти открытые спецификации, любой разработчик получил возможность написать программу, совместимую со всеми иными, основанными на этом стандарте.

Зачем мне всё это нужно?

Все интернет-пользователи должны отчётливо понимать, что обычная электронная почта и сетевая связь не предоставляют совершенно никаких механизмов защиты, и любое сообщение может быть прочитано множеством людей, не имеющих отношения ни к отправителю, ни к получателю письма, даже без всякой нужды осуществлять его целенаправленный перехват. Копия сообщения остаётся в кэше сервера вашего интернет-провайдера, сетевые серверы у вас на работе, в университете или в интернет-кафе, не говоря о бесплатных почтовых службах вроде mail.ru, также сохраняют копию, копии остаются на всех серверах, через которые сообщение проходит по пути к адресату. Системные администраторы этих серверов могут по своему желанию прочитать ваше письмо и переслать его, кому захотят. Спецслужбы крупных государств в рабочем порядке сканируют электронную почту на предмет подозрительных ключевых слов и фраз (система ECHELON (глобальная, США), проект Carnivore (национальный, США), российские системы СОРМ и СОРМ-2 и множество иных подобных по всему миру). С помощью PGP вы можете зашифровать сообщение для своего адресата, даже если никогда прежде с ним не общались. Все названные организации и люди смогут по-прежнему получить доступ к зашифрованному письму, но уже не будут иметь ни малейшего представления о его содержании. Таков принцип секретности.

Кто угодно может перехватить ваше сообщение и отредактировать его содержание; кто угодно может отправить сообщение, выглядящее так, будто отправлено лично вами (обратный адрес и служебные заголовки письма легко подделываются и модифицируются). С помощью PGP вы можете электронно подписать своё письмо, заверяя не только его авторство, но и конкретное содержание. Получив письмо, адресат сверит вашу электронную подпись (ЭЦП), чем установит, что а) отправителем являетесь именно вы и б) сообщение получено им ровно в том виде, в каком оно было подписано вами (т.е. не было по пути кем-то подделано или изменено). Таков принцип подлинности.

Оба этих принципа в исполнении PGP в равной степени относятся как к электронной почте, так и к файлам, хранящимся в вашем компьютере или передаваемым через сеть. Оба этих принципа использовали и используют с начала 1990-х десятки тысяч совершенно разных людей и организаций по всему миру: юристы и практикующие врачи, защищающие адвокатскую и врачебную тайну, финансовые консультанты, защищающие информацию по налогам и вкладам своих клиентов, компании, защищающие свои научные разработки, личные дела своих сотрудников, переговоры о планируемых контрактах, государственные структуры, правозащитники, журналисты, параноики, программисты, политики, граждане тоталитарных режимов, тайные любовники – просто люди, обеспокоенные сохранением своей информации, какой бы она ни была и каких бы денег ни стоила, в тайне от посторонних глаз. А на вопрос, нужно ли всё это конкретно вам, должны ответить вы сами.

А если мне нечего скрывать? Должен ли законопослушный человек предпринимать действия, защищающие его от государственной слежки?

Граница между государством и коммерческими структурами размыта, в ряде стран личные сведения о гражданах в широком объёме собирают коммерческие компании, которые перепродают их в анонимизированном (что не всегда полностью соблюдается) виде другим коммерческим структурам и в более полном объёме — государству. Отдельные сведения могут быть безобидны, но их совокупность и изучение корреляций между ними может раскрыть другие сведения, которые человек не хотел бы выдавать, если бы мог об этом догадаться. Профилирование личности на основе массированного сбора информации может использоваться для создания негативного мнения о человеке и принятия решений о его судьбе различными инстанциями без его возможности повлиять на это, так как этот процесс осуществляется скрытно, непрозрачно и неподконтрольно для общества, что даёт почву для коррупции и злоупотреблений со стороны властей (часто в союзе с коммерческими организациями и транснациональными корпорациями). Кроме того, даже если сбор сведений о конкретном человеке не причиняет вреда ему лично, это может негативно отразиться на обществе в целом."Введение в криптографию" , написанный автором программы Филом Циммерманом, поскольку он в популярной форме представляет подробное описание базовых понятий и концепций PGP и криптографии в целом, без понимания которых вам будет чрезвычайно сложно продолжить. Прежде, чем начать работу с программой, ознакомьтесь с , дающим подробные инструкции по выполнению любых задач. Желательно изучить и другие материалы в разделе . Если какие-то вопросы останутся неразрешёнными, внимательно просмотрите данный раздел — . Если же и здесь вы не обнаружите нужных ответов, загляните в наш : там вы найдёте решения более конкретных и узких проблем, и, если с вашей прежде никто не сталкивался, сможете вынести её на всеобщее обсуждение.

Почему именно PGP, а не что-либо другое?

PGP имеет ряд преимуществ перед большинством программ и стандартов (таких, как X.509 и S/MIME) криптографической защиты информации. В сочетании же они обеспечивают ту надёжность и гибкость системы, за которую она стала так популярна и получила столь широкое распространение. Вот некоторые из достоинств криптосистемы PGP:

Что такое PGP Freeware, PGP Desktop, PGP Universal, и чем они отличаются друг от друга?

Названия, стоящие следом за PGP, – это наименования линеек (разновидностей) программы. Если коротко, их нюансы и различия в следующем:

| PGP Freeware | Бесплатная версия PGP для частного некоммерческого (прежде всего, домашнего) использования. Включает только компоненты PGPkeys и PGPmail, т.е. средства управления ключами и шифрования / подписания / уничтожения данных; не имеет плагинов для интеграции в почтовые клиенты и ICQ и не содержит PGPdisk. Начиная с PGP 9 представляет собой 30-дневную испытательную версию PGP Desktop Professional (полная функциональность), по завершении тестового периода сокращающую объём функций до уровня Freeware . |

| PGP Personal Desktop | Платная версия для частных пользователей и небольших офисов (5-10 человек), может применяться в коммерческих целях. Включает все базовые компоненты плюс плагины для персональных мэйл-клиентов и PGPdisk, однако не имеет поддержки корпоративных почтовых систем вроде MS Exchange Server. |

| PGP Workgroup Desktop | Имеет всё то же, что и PGP Personal , но предназначена в первую очередь для небольших организаций (10-50 человек), поскольку поддерживает корпоративные мэйл-системы MS Exchange Server, Novell GroupWise и Lotus Notes, а также включает компонент PGP Corporate Disk для централизованного управления криптоконтейнерами. |

| PGP Desktop Home 9.x | Предназначен для домашних пользователей и небольших организаций. Включает все коммерческие компоненты (за исключением Whole Disk), поддержку смарт-карт, PGP Virtual Disks, PGP Satellite Proxy (без поддержки проприетарных почтовых протоколов MAPI, NAPI). Аналог в предыдущей брендинг-системе — PGP Personal / Workgroup Desktop . |

| PGP Corporate Desktop | Комплект поставки для корпоративных пользователей и организаций из 50-5 тыс. пользователей. Включает дистрибутивы PGP Workgroup Desktop , PGP Corporate Disk, PGPadmin, PGP Keyserver. Развёртывается и управляется при помощи PGPadmin. |

| PGP Desktop Professional 9.x | Аналог бывшего PGP Corporate Desktop , предназначен для индивидуальных пользователей и организаций, нуждающихся в полной защите своих ПК и переписки от несанкционированного доступа. Компонент PGP Satellite Proxy поддерживает все почтовые протоколы, включая проприетарные MAPI и NAPI. Программа включает компонент Whole Disk , интегрируется с инфраструктурой PGP Universal , осуществляющей централизованное управление политикой безопасности фирмы. |

| PGP Whole Disk | Комплекс защиты ноутбуков и ПК, поддерживающий полное шифрование всех жёстких дисков, съёмных носителей и операционной системы. Ныне выпускается как в виде самостоятельного продукта, так и в составе PGP Desktop Professional 9 . |

| PGP Mobile | Версия PGP для карманных компьютеров под управлением MS Windows CE и Palm OS. Включает компоненты PGPkeys, PGPmail и PGPdisk. В настоящее время поддержка и распространение прекращены. |

| PGP Command Line | Пакет для межсерверной передачи больших объёмов криптографированных данных. Благодаря гибкому набору команд легко встраивается в любой существующий скрипт. Совместима с наиболее распространёнными серверными операционными системами. |

| PGP NetShare | Система защиты данных совместного пользования. Представляет собой расширение обычной концепции совместных (shared) ресурсов, и позволяет большим коллективам работать с общими файлами с меньшим риском компрометации последних: файл остается зашифрован даже будучи скопированным из NetShare-защищенного каталога сервера. |

| PGP Universal | Самоуправляемый серверный комплекс информационной безопасности для средних и крупных организаций (от 25 пользователей до 50 тыс., а поддержка кластеризации снимает любые верхние границы). Концепция кардинально отличается от платформенных решений. Система функционирует автономно, самостоятельно формируя политику безопасности на основе заданных базовых критериев. Криптографические операции могут производиться на центральном сервере либо на машинах пользователей, в зависимости от архитектуры сети и заявленных требований. Защищает всю переписку организации и внешних пользователей, независимо от протоколов передачи сообщений. |

Я слышал и обеспокоен тем, что исходные тексты последних версий PGP не предоставляются для свободного доступа. Это правда?

этой теме форума . Перед установкой программы обязательно проверьте электронную подпись дистрибутива. Но в любом случае не забывайте, что PGP 8.x основан на существенно устаревших спецификациях OpenPGP, и его использование в определённых условиях может быть небезопасным.Я хочу добиться высокой степени безопасности своей системы. Как и какими средствами мне этого достичь?

Достижение любой цели не обходится без определённых жертв (переосмыслив которые в будущем, Вы можете даже принять их за благо), и важным шагом на таком пути будет отказ от MS Windows. Однако, это не означает что переход произойдёт моментально и без трудностей, но нужно понемногу работать в этом направлении и изучать Unix-системы, Linux или *BSD.

Зацикленность людей на Windows и поиск решений для укрепления этой ОС напоминает визит к врачу тяжело больного пациента, который просит быстродействующего и быстропомогающего лекарства. Врач понимает, что такое лекарство может ему временно помочь, однако оно не вылечит болезнь, не увеличит срок жизни, и больной всё равно продолжит идти к могиле. Вместо этого ему предлагаются кардинальные методы (*nix-система), которые могут помочь, но они не действуют моментально, требуют терпения и выдержки, требуют сменить привычный образ жизни, требуют регулировать своё питание, и ещё много в чём себя контролировать/исправлять. Но, как показывает практика, больные в большинстве тем не менее выбирают морфий Windows.

Почему переход на *nix так важен? Открытй код — это полдела. Важнее — свободный код, GPL-код, BSD-код. Это не просто некий побочный факт — это своя философия. Это значит, что:

- Вы можете проверить собственноручно код каждой программы.

- Если вы не можете проверить код сами, вы можете надеяться на то, что он был проверен другими, ибо код открыт для всех.

- Пользуясь открытостью кода, часто можно решить подручными средствами какие-то проблемы, решение каковых в закрытых ОС типа Windows потребует как минимум дизассемблера.

- Если вам хочется внести свой вклад, вы можете написать свой код и распространять его на тех же условиях в том же сообществе, при этом вы можете взять за основу уже существующий проект, и этим вы не нарушите ничьих прав/лицензий.

- Из-за открытости кода, основополагающие компоненты (ядро, базовые библиотеки, и т.д.) в большинстве своём действительно высокого качества и крайне безопасны. (Стандартный заезженный пример гласит, что за удалённо эксплуатируемую уязвимость, к примеру, в ключевом сервисе OpenSSH вы можете выручить денег, достаточных на покупку квартиры в Москве, и даже скорей всего не одной. Сравните с числом дыр в Internet Explorer и почувствуйте разницу.) Впрочем, обычных пользовательских программ это часто не касается — они порой бывают ещё более сырыми, чем проприетарные, но, основываясь на надёжности кода самой ОС, такую дырявость можно нейтрализовать.

- В силу сложившихся обстоятельств и ряда принципиальных особенностей, под открытые ОС не распространяются вирусы, черви и трояны, и вряд ли будут когда-либо так распространены под них, как сейчас под Windows.

Настоящая глава посвящена основным приемам работы с криптографической программой PGP (Pretty Good Privacy ).

PGP – это криптографическая (шифровальная) программа с высокой степенью надежности, которая позволяет пользователям обмениваться информацией в электронном виде в режиме полной конфиденциальности.

Главное преимущество этой программы состоит в том, что для обмена зашифрованными сообщениями пользователям нет необходимости передавать друг другу тайные ключи т.к. эта программа построена на новом принципе работы – публичной криптографии или обмене открытыми (публичными) ключами, где пользователи могут открыто посылать друг другу свои публичные ключи с помощью сети «Интернет» и при этом не беспокоиться о возможности несанкционированного доступа каких-либо третьих лиц к их конфиденциальным сообщениям.

В PGP применяется принцип использования двух взаимосвязанных ключей: открытого и закрытого. К закрытому ключу имеете доступ только вы, а свой открытый ключ вы распространяете среди своих корреспондентов.

Великолепное преимущество этой программы состоит также в том, что она бесплатная и любой пользователь, имеющий доступ к Интернету, может ее«скачать» на свой компьютер в течение получаса. PGP шифрует сообщение таким образом, что никто кроме получателя сообщения, не может ее расшифровать. Создатель PGP Филипп Циммерман открыто опубликовал код программы, который неоднократно был исследован специалистами крипто-аналитиками высочайшего класса и ни один из них не нашел в программе каких-либо слабых мест.

Филипп Циммерман следующим образом объясняет причину создания программы: «Людям необходима конфиденциальность. PGP распространяется как огонь в прериях, раздуваемый людьми, которые беспокоятся о своей конфиденциальности в этот информационный век. Сегодня организации по охране прав человека используют программу PGP для защиты своих людей за рубежом. Организация Amnesty International также использует ее».

Пользователям сети «Интернет» рекомендуется использовать эту программу именно по той же причине, почему люди предпочитают посылать друг другу письма в конвертах, а не на открытках, которые могут быть легко прочитаны почтовыми служащими. Дело в том, что электронные сообщения, в том виде и формате, который существует на сегодняшний день, легко могут быть прочитаны и архивированы любым человеком, имеющим доступ к серверу Интернет провайдера (поставщика услуг сети «Интернет»). В настоящий момент спецслужбам проще и дешевле подключиться к электронным адресам большого количества лиц, нежели к телефонным разговорам. Здесь вообще ничего делать не надо. Все сделает компьютер. Агенту спецслужбы или другому заинтересованному человеку остается только сесть за компьютер и просмотреть все ваши сообщения. Научно-технический прогресс облегчил задачу таким людям, однако, этот же самый прогресс предоставил возможность пользователям сети «Интернет» скрыть свои сообщения от третьих лиц таким образом, что даже суперкомпьютер стоимостью несколько десятков миллионов долларов не способен их расшифровать.

КАК PGP РАБОТАЕТ

Когда пользователь шифрует сообщение с помощью PGP , то программа сначала сжимает текст, что сокращает время на отправку сообщения через модем и увеличивает надежность шифрования. Большинство приемов криптоанализа (взлома зашифрованных сообщений) основаны на исследовании «рисунков», присущих текстовым файлам, что помогает взломать ключ. Сжатие ликвидирует эти «рисунки» и таким образом повышает надежность зашифрованного сообщения. Затем PGP генерирует сессионный ключ, который представляет собой случайное число, созданное за счет движений вашей мышки и нажатий на клавиши клавиатуры.

Как только данные будут зашифрованы, сессионный ключ зашифровывается с помощью публичного ключа получателя сообщения, который отправляется к получателю вместе с зашифрованным текстом.

Расшифровка происходит в обратной последовательности. Программа PGP получателя сообщения использует закрытый ключ получателя для извлечения временного сессионного ключа, с помощью которого программа затем дешифрует зашифрованный текст.

КЛЮЧИ

Ключ – это число, которое используется криптографическим алгоритмом для шифрования текста. Как правило, ключи - это очень большие числа. Размер ключа измеряется в битах. Число, представленное 1024 битами – очень большое. В публичной криптографии, чем больше ключ, тем его сложнее взломать.

В то время как открытый и закрытый ключи взаимосвязаны, чрезвычайно сложно получить закрытый ключ исходя из наличия только открытого ключа, однако это возможно при наличии большой компьютерной мощности. Поэтому крайне важно выбирать ключи подходящего размера: достаточно большого для обеспечения безопасности и достаточно малого для обеспечения быстрого режима работы. Кроме этого, необходимо учитывать личность того, кто намеревается прочитать ваши зашифрованные сообщения, насколько он заинтересован в их расшифровке, каким временем он обладает, и какие у него имеются ресурсы.

Более большие ключи будут более надежными в течение более длительного срока времени. Поэтому если вам необходимо зашифровать информацию с тем, чтобы она хранилась в течение нескольких лет, то необходимо использовать более крупный ключ.

Ключи хранятся на жестком диске вашего компьютера в зашифрованном состоянии в виде двух файлов: одного для открытых ключей, а другого - для закрытых. Эти файлы называются «кольцами» (keyrings ). В течение работы с программой PGP вы, как правило, будете вносить открытые ключи ваших корреспондентов в открытые «кольца». Ваши закрытые ключи хранятся в вашем закрытом «кольце». При потере вашего закрытого «кольца» вы не сможете расшифровать любую информацию, зашифрованную с помощью ключей, находящихся в этом «кольце».

ЦИФРОВАЯ ПОДПИСЬ

Огромным преимуществом публичной криптографии также является возможность использования цифровой подписи, которая позволяют получателю сообщения удостовериться в личности отправителя сообщения, а также в целостности (верности) полученного сообщения. Цифровая подпись исполняет ту же самую функцию, что и ручная подпись. Однако ручную подпись легко подделать. Цифровую же подпись почти невозможно подделать.

ХЭШ-ФУНКЦИЯ

Еще одно важное преимущество использования PGP состоит в том, что PGP применяет так называемую «хэш-функцию», которая действует таким образом, что в том случае какого-либо изменения информации, пусть даже на один бит, результат «хэш-функции» будет совершенно иным. С помощью «хэш-функции» и закрытого ключа создается «подпись», передаваемая программой вместе с текстом. При получении сообщения получатель использует PGP для восстановления исходных данных и проверки подписи.

При условии использования надежной формулы «хэш-функции» невозможно вытащить подпись из одного документа и вложить в другой, либо каким-то образом изменить содержание сообщения. Любое изменение подписанного документа сразу же будет обнаружено при проверке подлинности подписи.

ПАРОЛЬНАЯ ФРАЗА

Большинство людей, как правило, знакомы с парольной системой защиты компьютерных систем от третьих лиц.

Парольная фраза – это сочетание нескольких слов, которое теоретически более надежно, чем парольное слово. В виду того, что парольная фраза состоит из нескольких слов, она практически неуязвима против так называемых «словарных атак», где атакующий пытается разгадать ваш пароль с помощью компьютерной программы, подключенной к словарю. Самые надежные парольные фразы должны быть достаточно длинными и сложными и должны содержать комбинацию букв из верхних и нижних регистров, цифровые обозначения и знаки пунктуации.

Парольная фраза должна быть такой, чтобы ее потом не забыть и чтобы третьи лица не могли ее разгадать. Если вы забудете свою парольную фразу, то уже никогда не сможете восстановить свою зашифрованную информацию. Ваш закрытый ключ абсолютно бесполезен без знания парольной фразы и с этим ничего не поделаешь.

ОСНОВНЫЕ ШАГИ В ИСПОЛЬЗОВАНИИ ПРОГРАММЫ PGP

1.Установите программу на свой компьютер. Руководствуйтесь краткой инструкцией по инсталляции программы, приведенной ниже.

2.Создайте закрытый и открытый ключ. Перед тем, как вы начнете использовать программу PGP , вам необходимо генерировать пару ключей, которая состоит из закрытого ключа, к которому имеете доступ только вы, и открытый ключ, который вы копируете и свободно передаете другим людям (вашим корреспондентам).

3.Распространите свой открытый ключ среди своих корреспондентов в обмен на их ключи. Ваш открытый ключ, это всего лишь маленький файл, поэтому его можно либо воткнуть в сообщение, копировать в файл, прикрепить к почтовому сообщению или разместить на сервере.

4.Удостовериться в верности открытого ключа. Как только вы получите открытые ключи своих корреспондентов, то их можно внести в «кольцо» открытых ключей. После этого вам необходимо убедиться в том, что у вас действительно открытый ключ вашего корреспондента. Вы можете это сделать, связавшись с этим корреспондентом и, попросив его зачитать вам по телефону «отпечатки пальцев» (уникальный идентификационный номер)его открытого ключа, а также сообщив ему номер вашего ключа. Как только вы убедитесь в том, что ключ действительно принадлежит ему, вы можете его подписать и таким образом подтвердить ваше доверие к этому ключу.

5.Шифрование и удостоверение корреспонденции вашей цифровой подписью. После генерации пары ключей и обмена открытыми ключами вы можете начать шифрование и удостоверение ваших сообщений и файлов своей цифровой подписью. Если вы используете почтовую программу, которая поддерживается программой PGP , то вы можете шифровать и дешифровать всю вашу корреспонденцию, находясь прямо в этой программе. Если же ваша почтовая программа не поддерживается программой PGP , то вы можете шифровать вашу корреспонденцию другими способами (через буфер обмена или шифрованием файлов целиком).

6.Дешифровка поступающих к вам сообщений и проверка подлинности отправителя. Когда кто-либо высылает вам зашифрованное сообщение, вы можете дешифровать его и проверить подлинность отправителя этого сообщения и целостность самого сообщения. Если ваша почтовая программа не поддерживается PGP , то вы можете сделать это через буфер обмена.

7.Уничтожение файлов. Когда вам необходимо полностью удалить какой-либо файл, вы можете исполнить команду wipe (стереть). Таким образом, удаленный файл уже невозможно будет восстановить.

ИНСТАЛЛЯЦИЯ ПРОГРАММЫ PGP

Ниже приводятся заголовки сообщений, появляющиеся при инсталляции программы (нажатии на инсталляционный файл с расширением. exe ) и команды, которые необходимо исполнять при инсталляции:

PGP Installation program

Нажмите на Next

Software License agreement

Нажмите на Yes

User information

Name____________

Company _________

Введите свое имя, название компании и нажмите на Next

Setup: choose installation directory

Нажмите на Next

Select components:

Здесь необходимо выбрать компоненты для установки

* Program files

Eudora Plugin

* Microsoft Exchange/Outlook plugin

* Microsoft Outlook Express plugin

* User"s manual Adobe

* PGP disk for Windows

Выделите те компоненты, которые необходимо установить. Если вы не используете почтовую программу Eudora , то ее не нужно выделять. Если вы используете Microsoft Exchange / Outlook для работы в сети «Интернет», то выделите ее. То же самое касается Microsoft Outlook , почтовой программы, встроенной в Windows -98.

Нажмите на Next

Check setup information

Нажмите на Next

Начинается копирование программных файлов на жесткий диск компьютера.

Для того чтобы программа автоматически запустила операцию создания ключей после перезагрузки компьютера нажать на кнопку "Yes I want to run PGP keys"

Нажмите на Finish

Restart Windows для перезагрузки Windows.

Нажмите на O"K

Компьютер перезапустится и на этом программа установки завершится.

Теперь необходимо установить на компьютер два ключа:

public key - открытый ключ

private key - закрытый ключ

ГЕНЕРАЦИЯ КЛЮЧЕЙ

После перезагрузки компьютера в нижнем правом углу (панель задач) появится значок PGP - символ амбарного замка.

Поставьте на него мышку, нажмите на мышку и выберите в открывшемся меню команду Launch PGP keys.

Зайдите в меню KEYS и выполните команду NEW KEY

Нажмите на next

Введите свое имя и электронный адрес

Нажмите на next

Выберите размер ключа 2048 и нажмите на next

Затем выделите фразу key pair never expires (срок действия ключевой пары никогда не истекает) и нажмите на next.

Два раза введите секретный пароль и нажмите на next.

Программа начнет генерировать пару ключей. Если программе не хватает информации, то она может попросить нажать на несколько клавиш наугад и подвигать мышку. Это необходимо выполнить.

Затем программа сообщит, что процесс генерации ключей закончен.

Нажмите на next.

Потом еще раз нажмите на next.

Затем нужно нажать на команду done.

На этом процесс создания пары ключей закончился и можно начинать пользоваться программой.

Теперь после установки программы необходимо обменяться со своими корреспондентами открытыми ключами. Для этого необходимо исполнить команду LAUNCH PGP KEYS , выделить свой ключ (файл со своим именем) в окошке, нажать на правую кнопку мышки и выбрать команду EXPORT.

Появится окошко, с помощью которого можно указать путь, где сохранить файл с названием <ваше имя.asc>

Этот файл необходимо выслать своему корреспонденту, в обмен на его открытый ключ.

Как только вы получите открытый ключ своего корреспондента, надо его запустить, нажав на него двойным щелчком мышки, выделить его в окошке и выполнить команду IMPORT.

Теперь можно пересылать друг другу зашифрованные сообщения, которые шифруются открытым ключом получателя сообщения.

КАК ПОСЛАТЬ ЗАШИФРОВАННОЕ СООБЩЕНИЕ

После того, как открытый (публичный) ключ вашего корреспондента установится на вашем компьютере, сообщение можно отправлять получателю следующим образом:

Составляем сообщение в почтовой программе Outlook Express.

После того, как сообщение готово к отсылке, нажимаем один раз либо на третий значок справа на панели Outlook Express с изображением желтого конверта и замка (при этом кнопка просто вдавливается и больше ничего не происходит), либо в меню tools нажимаем на encrypt using PGP и затем нажимаем на команду в меню fil e под названием send later.

Тогда сразу же появится окошко программы PGP под названием Recipient selection , в котором необходимо найти и выделить мышкой публичный ключ своего корреспондента (получателя сообщения, который обычно именуется именем получателя)и нажать на O"K.

Сразу же после этого программа автоматически зашифрует сообщение и поместит его в папку исходящих сообщений outbox

Теперь можно заходить в Интернет и отправлять все сообщения, готовые к отправке.

РАСШИФРОВКА СООБЩЕНИЙ

Открываем полученное зашифрованное сообщение и нажимаем на второй справа значок на панели Outlook Express , либо на команду меню PGP decrypt message. Через несколько секунд сообщение будет расшифровано и появится в окошке.

Существует еще один способ использования PGP, который чуть-чуть сложнее, чем шифрование через Outlook Express. Этот способ можно применять в том случае, если не удается установить PGP вместе с программой Outlook Exress.

Создаем сообщение в Outlook Express, затем выделяем его через команды edit - select all и копируем в буфер Windows через команду copy.

После этого ставим мышку на значок PGPв панели задач, нажимаем на мышку и исполняем команду encrypt clipboard.

Появляется окно диалога с PGPпод названием key selection dialog

Необходимо выделить адрес (открытый ключ) корреспондента (ключ получателя сообщения)) в этом окне и щелкнуть по нему мышкой два раза, чтобы он появился внизу, потом нажимаем на O"K и программа зашифрует все содержимое clipboard .

После этого заходим в сообщение с текстом, который был ранее выделен, ставим мышку на поле сообщения, нажимаем на правую кнопку мышки и исполняем команду paste .

В результате зашифрованное содержимое clipboard заменяет предыдущее сообщение и на этом процесс шифровки закончился. Теперь можно отправлять сообщение обычным образом.

Расшифровывать полученные сообщения можно таким же образом: т.е. выделяем полученный зашифрованный текст, копируем его в буфер Windows clipboard, заходим мышкой в меню PGP через панель задач Windows и выбираем команду decrypt and verify clipboard .

Появляется окно программы PGP, в которое необходимо ввести пароль, вводим пароль в это окно, нажимаем на O"K и перед нами предстает расшифрованное сообщение.

Естественно, перед тем, как это сделать, необходимо создать пару ключей, как было описано ранее.

Также кроме этого способа можно применить еще один способ шифрования (третий способ).

Можно создать текст в каком-либо редакторе, например блокноте, и сохранить его в виде файла. После этого в проводнике выделяем файл, нажимаем на правую кнопку мышки и видим, что внижней части команды опций появилась еще одна команда под названием PGP, после чего, поставив мышку на PGP, мы увидим раскрывающееся меню, состоящее из 4 команд:

encrypt

sign

encrypt and sign

wipe

Нажимаем на первую команду и перед нами появляется диалог выбора открытого ключа корреспондента, выбираем ключ, нажимаем на O"K, вводим пароль и файл зашифрован.

После этой операции у файла остается то же самое имя, но меняется тип расширения на <*.pgp>

Теперь этот файл можно прикрепить к сообщению и отправить вместе с ним.

В результате мы узнали, что существует три основных способа шифрования информации:

· Первый - самый удобный, напрямую в почтовой программе;

· Второй - через копирование текста в буфер обмена Windows ;

· Третий - через шифрование всего файла, который затем прикрепляется к сообщению.

При работе с программой PGP появляется следующая проблема: при шифровании исходящих сообщений открытым ключом своего корреспондента, отправитель сообщений не может их потом прочитать, ввиду того, что исходящее сообщение шифруется с помощью закрытого ключа отправителя и открытого ключа его корреспондента, т.е. только получатель может прочитать такое сообщение. В результате получается, что отправитель не может впоследствии прочитать свои сообщения, отправленные им ранее.

В настройках PGP есть опция, позволяющая зашифровывать свои исходящие сообщения таким образом, чтобы их можно было потом прочитать (взять из архива и прочитать).

Для этого надо щелкнуть мышкой по символу PGPна панели задач, исполнить команду PGP preferences , зайти в General и поставить галочку напротив команды Always encrypt to default key

Кроме этого нужно зайти в PGP keys , выбрать мышкой свой ключ, зайти в меню keys и исполнить команду set as default key

Здесь же можно изменить свою парольную фразу:

выделить мышкой свой ключ, нажать на правую кнопку мышки, исполнить команду key properties , change passphrase и поменять свою парольную фразу.

Парольную фразу рекомендуется менять, по крайней мере, раз в полгода, хотя если вы постарались создать надежную парольную фразу и исключили какую-либо возможность разгадки этой фразы кем бы то ни было, то этого можно и не делать.

Кроме того, там же (в key properties ) можно увидеть fingerprint или своеобразные "отпечатки пальцев", состоящие из комбинации цифр и букв.

Эти отпечатки пальцев (идентификатор ключа) хороши тем, что можно предотвратить незаконное вторжение какими-либо людьми в вашу переписку.

Т.е. кто-либо может перехватить ваш открытый ключ при отправке вашему корреспонденту или кому-либо еще и заменить своим открытым ключом. Когда ваш корреспондент получит этот ключ, то он будет думать, что это ваш ключ, когда в действительности это ключ третьего лица. Вы зашифровываете свое сообщение этим открытым ключом и в результате получается, что ваше сообщение не доходит до вашего корреспондента, а прочитывается другой третьей стороной, которая затем меняет это сообщение и отсылает вам под видом ответа от вашего корреспондента.

Для того чтобы исключить такие проблемы, владельцы открытых ключей созваниваются по телефону и зачитывают друг другу отпечатки своих ключей. В таком случае достигается 100% надежность того, что информация не попала в чужие руки.

PGP диск

PGP диск – это удобное приложение, которое позволяет вам отвести некоторую часть вашего жесткого диска для хранения конфиденциальной информации. Это зарезервированное место используется для создания файла под именем < PGP disk >.

Хотя это всего лишь один файл, он действует подобно вашему жесткому диску в том отношении, что он выполняет функцию хранения ваших файлов и исполняемых программ. Вы можете его себе представить в виде флоппи дискеты или внешнего жесткого диска. Для того, чтобы использовать программы и файлы, находящиеся на нем, вы его устанавливаете < mount >, после чего его можно использовать также, как любой другой диск. Вы можете установить программы внутри этого диска либо копировать на него файлы. После того, как вы отключите < unmount >этот диск, он станет недоступным для третьих лиц и для того, чтобы открыть его, необходимо ввести парольную фразу, которая известна только вам. Но даже разблокированный диск защищен от несанкционированного доступа. Если ваш компьютер зависнет во время использования диска, то его содержание будет зашифровано.

Одним из наиболее важных преимуществ и удобств использования программы PGPdisk является тот факт, что теперь нет необходимости шифровать большое количество файлов, в которых находится конфиденциальная информация. Теперь можно переместить все конфиденциальные файлы и даже программы на такой диск и таким образом избежать необходимости каждый раз расшифровывать какой-либо файл при его открытии.

Для того, чтобы установить новый PGP диск, необходимо выполнить следующие команды:

Пуск – Программы – PGP – PGPdisk

после чего появится окно программы со следующими командами:

new – создать новый PGP диск

mount – установить созданный диск путем ввода парольной фразы

unmount – закрыть диск (зашифровать), который был ранее установлен

prefs – опции настройки

Как создать новый PGP диск

1.Запустите программу PGPdisk

2.Исполните команду New , после чего на экране появится мастер создания PGP диска.

3.Нажмите на next

4.Появится окошко создания

PGP

диска, в котором необходимо

указать путь, где новый диск под названием

5.Нажмите на кнопку Save и файл под этим названием сохранится на диске, выбранном вами (по умолчанию на диске С).

6.Под надписью < PGPdisk Size field> введите цифру, обозначающую размер PGP диска и не забудьте выбрать килобайты или мегабайты там же.

7.

Под надписью

8. Нажмите на next

9. Введите парольную фразу, которую в дальнейшем необходимо будет вводить для установки нового диска. Введите парольную фразу два раза.

10. Нажмите на next

11. При необходимости подвигайте мышку или нажимайте на кнопки на клавиатуре для того, чтобы программа сгенерировала новый ключ

12. Нажмите на next . Столбик покажет вам инициализацию создания нового диска.

13.Еще раз нажмите на next , с тем, чтобы окончательно установить новый PGP диск.

14.Нажмите на Finish .

15.Введите название нового диска.

16.Нажмите на Start

17.Нажмите на OK (на диске еще нет данных). Компьютер скажет вам, когда закончится форматирование диска.

18.Нажмите на кнопку Close на окне форматирования. Теперь ваш новый диск появится на том диске, который вы ранее указали (по умолчанию диск С). Для того, чтобы открыть диск, надо дважды нажать на него мышкой.

Как установить PGP диск

Как только новый диск будет создан, программа PGP автоматически его установит с тем, чтобы вы могли начать его использовать. После того, как вы закончили работу с конфиденциальной информацией, необходимо отключить диск. После отключения диск его содержимое будет зашифровано в виде зашифрованного файла.

Для открытия PGP диска надо дважды щелкнуть по нему мышкой и дважды ввести парольную фразу в появившееся окно программы. Вы сможете убедиться в том, что PGP диск открылся, зайдя в мой компьютер и увидев, что рядом с диском С появился диск D . В том случае, если у вас уже есть диск D , то новый диск получит следующую букву E и т.д. Зайти на новый диск можно через мой компьютер или другую оболочку просмотра файлов.

Использование установленного PGP диска

На диске PGP можно создавать файлы, каталоги, перемещать файлы или каталоги, либо стирать, т.е. можно делать те же самые операции, что и на обычном диске.

Закрытие PGP диска

Закройте все программы и

файлы, имеющиеся на диске

PGP

, т.к. невозможно закрыть диск,

если файлы на этом диске до сих пор еще

открыты. Теперь зайдите в мой компьютер

выделите мышкой диск

PGP

, нажмите на правую кнопку мышки и

выберите команду <

unmount

> в появившемся меню

Как только диск будет закрыт, то он исчезнет из моего компьютера и превратится в зашифрованный файл на диске С.

Еще один важный момент, на который необходимо обратить внимание, это настройки программы, которые позволяют автоматически закрыть диск в случае не обращения к диску в течение какого-либо периода времени. Для этого надо исполнить команду < prefs > в программе PGPdisk и в появившемся меню под названием < auto unmount > (автоматическое закрытие) выделить флажками все три команды:

· auto unmount after __ minutes of inactivity (автоматически закрыть после __ минут бездействия). Здесь также необходимо указать количество минут.

· auto unmount on computer sleep (автоматически закрыть при переходе компьютера в спящее состояние)

· prevent sleep if any PGPdisks could not be unmounted (не позволить компьютеру перейти в состояние спячки, если PGP диск не был закрыт)

Смена парольной фразы:

1.Убедитесь в том, что PGP диск не установлен. Невозможно сменить парольную фразу в том случае, если диск установлен.

2.Выберите команду <

Change

Passphrase

> из меню

3.Выберите тот диск, парольную фразу для которго вы хотите изменить.

4.Введите старую парольную фразу. Нажмите на ОК. Появится окошко для ввода новой парольной фразы.

5.Введите новую парольную фразу. Минимальная длина парольной фразы: 8 знаков

6.Нажмите на ОК. Окошко новой парольной фразы < New passphrase > закроется.

Удаление парольной фразы

1.Убедитесь в том, что PGP диск не установлен.

2.Выберите команду <

Remove

passphrase

> из меню

3.Введите пароль и нажмите на ОК.

Примечание: программу PGP можно бесплатно скачать в Интернете по следующему адресу: http://www.pgpi.com

Публикация данной статьи возможна только при наличии ссылки на

Если вы хотите, чтобы ваши электронные письма не смог перехватить кто-нибудь другой и чтобы они доходили до адресатов в целости и сохранности, тогда письма придется шифровать. Иного надежного варианта обеспечить конфиденциальность электронной переписки, к сожалению, не существует, поскольку всю корреспонденцию без труда можно прочитать с сервера провайдера, да и прикрепленные файлы также не сложно извлечь из писем. Но дело не только в этом одновременно с проблемой перехвата корреспонденции обострилась и проблема авторизации, ведь отправить документ от чужого имени не так уж сложно. Поэтому наряду с шифрованием данных необходимо подтверждение подлинности документов электронной подписью, посредством которой можно проверить, были ли письма отправлены номинальным отправителем и не претерпели ли они модификации в пути.

Шифровать можно по-разному. Первый приходящий в голову вариант - воспользоваться какой-либо системой шифрования с паролем (с закрытым ключом), а в простейшем варианте подойдет и архивирование с установкой пароля. Для расшифровки потребуется тот же ключ (пароль), который был использован для шифрования. Такая система вполне может подойти для закрытия личной информации на диске, но далеко не всегда удобна при шифровании писем. Причина в том, что пароль требуется передавать адресатам (а передать зачастую его приходится по электронной почте, ведь адресат может проживать в другом городе или даже стране), и пароль при передаче может быть перехвачен.

Помочь может система шифрования с открытым ключом, которая работает не с одним ключом, а c двумя то, что зашифровано первым ключом (или секретным ключом private key), может быть расшифровано только при помощи второго ключа (который называют публичным или открытым public key). Секретный ключ известен только автору писем, а публичный доступен в Сети. Итак, ваши корреспонденты перед отправлением вам писем должны их зашифровать, используя ваш публичный ключ. Вам же для прочтения таких писем потребуется воспользоваться своим секретным ключом. В свою очередь, написав письма различным корреспондентам, вы должны зашифровать их с помощью их открытых ключей, прочитать которые корреспонденты смогут с помощью своих, известных только им, секретных ключей. Получается, что в случае использования системы с открытым ключом можно перехватить лишь публичный ключ, в то время как секретный ключ по Сети не передается и поэтому недоступен. Таким образом, схема с открытым ключом удачно решает проблему безопасной передачи самого ключа.

Одним из самых популярных криптографических решений для шифрования электронной почты с открытым ключом стала программа PGP (Pretty Good Privacy), ориентированная на массового пользователя и ставшая стандартом шифрования в Сети. Посредством PGP можно легко передавать и принимать любую информацию без опасения, что она станет достоянием третьих лиц. При этом программа шифрует не только текст, но и любые файлы.

Коротко о Pretty Good Privacy

Компоненты PGP

- PGPdisk шифрование данных на жестких дисках;

- PGPkeys доступ к таблице собственных ключей, а также открытых ключей корреспондентов;

- PGPmail шифрование и дешифрование данных;

- PGPtray шифрование и дешифрование данных в буфере обмена и управление основными приложениями PGP;

- PGPAdmin создание криптографической системы для организации;

- PGP ICQ шифрование текста сообщений ICQ;

- PGP Net реализация стека протоколов IPSec (Internet Protocol Security) и IKE (Internet Key Exchange).

Выпуски PGP

До выходаы версии 8.0 PGP являлась свободно распространяемым программным обеспечением (последняя бесплатная версия 7.0.3), а теперь программа полностью стала коммерческой и существует в следующих выпусках:

- PGP Personal 8.0 PGP Freeware для некоммерческого использования; представляет собой бесплатную PGPmail (шифрование-дешифрование файлов и почты через буфер обмена, цифровая подпись). В бесплатной версии недоступны надстройки (plugins) к почтовым программам;

- PGP 8.0 Personal Products для некоммерческого использования; включает в себя компоненты PGPdisk и PGPmail для защиты файлов, дисков и почты;

- PGP Desktop 8.0 для коммерческого использования; позволяет интегрировать функции шифрования в основные офисные и почтовые программы;

- PGP Enterprise 8.0 для коммерческого использования; более мощное ПО, позволяющее администрировать работу пользователей с ключами и реализовать политику безопасности.

Где и как приобрести PGP

Цены на различные выпуски PGP 8.0 на сайте https://store.pgp.com/ :

- PGP Enterprise 8.0:

- PGPM

- Enterprise 8.0 125 долл.;

- PGP Mobile Enterprise 8.0 155 долл.;

- PGP Desktop 8.0:

- PGP Desktop 8.0 80 долл.;

- obile Desktop 8.0 110 долл.;

- PGP 8.0 Personal Products:

- PGP 8.0 Personal 50 долл.;

- PGP 8.0 Personal and Mobile 70 долл.

Особенности работы с программой PGP

Установка

Инсталляция программа PGP 8.0 мало чем отличается от аналогичных процедур по установке любого нового программного обеспечения. Перед установкой лучше закрыть все открытые приложения, а затем запустить файл PGP8.exe.

Как и при установке других приложений, потребуется согласиться со стандартным лицензионным соглашением компании-продавца; ответить на вопрос о существовании старых keyrings брелоков-ключей (естественно, что если вы раньше не использовали PGP, то никаких старых брелоков у вас нет). После этого нужно выбрать папку для установки и необходимые на вашем компьютере компоненты (рис. 1), при этом отказ от лишних компонентов позволит несколько сэкономить место на жестком диске. Далее нужно будет согласиться с перезагрузкой компьютера, после чего значок-«замочек», соответствующий компоненту PGPtray, появится на панели задач в правом нижнем углу экрана.

Настройка

Чтобы иметь возможность обмениваться секретными сообщениями с корреспондентами, также использующими PGP, необходимо сгенерировать пару ключей открытый и секретный, которые будут использованы в дальнейшем для создания цифровой подписи. Для этого потребуется выбрать Пуск→Программы→PGP→PGPkeys и щелкнуть на кнопке Generate new keypair (создание новой пары ключей).

Затем следует щелкнуть на кнопке Expert для изменения параметров ключа Key type (тип ключа) по умолчанию выбирается ключ Diffie-Hellman/DSS, как самый быстрый и надежный. Однако если среди ваших корреспондентов есть пользователи более ранних версий, нежели PGP 5.0, придется использовать ключ RSA. Здесь же можно определить параметр Key size (длина открытого ключа). По умолчанию при использовании метода Diffie-Hellman/DSS выбирается 2048-разрядный ключ, и при современном развитии компьютерной техники этого более чем достаточно (рис. 2). Затем можно установить Key еxpiration крайний срок, до которого создаваемые ключи могут быть использованы для кодирования и подписи, хотя предпочтительнее вариант по умолчанию, когда данный срок ничем не ограничен. В этом же окне нужно указать Full name (полное имя) и Email address (адрес электронной почты). Следует отметить, что по умолчанию выбирается оптимальный вариант параметров ключа, поэтому менять параметры нужно лишь в случае необходимости.

Если кнопку Expert не нажимали (а это значит, что Full name и Email address не были введены), то в следующем окне появится соответствующий запрос. Затем нужно будет дважды ввести ключевую фразу в окна Passphrase и Confirmation. Для удобства можно убрать галочку из окна Hide Typing, чтобы вводимая фраза отображалась на экране. Длина ключевой фразы не может быть меньше 8 символов. После генерации ключей появится окно вида (рис. 3).

Далее нужно закрыть окно PGPkeys, хотя это удастся сделать не сразу, так как программа предложит сохранить резервную копию файлов с ключами (pubring.pkr и secring.scr). Сохранять копии лучше на дискете, чтобы проблемы с жестким диском не привели к потере доступа к информации (рис. 4 , ).

Теперь вам следует отправить свой открытый ключ всем потенциальным получателям зашифрованной корреспонденции. Для этого необходимо пометить мышью строку с вашим ключом в окне PGPkeys и перетащить, удерживая левую клавишу мыши, строку с ключом в окно текстового сообщения почтовой программы, а затем разослать это письмо по адресам (рис. 6). Можно поступить и по-другому: выделить свой ключ в окне “PGPkeys”, выбрав из меню команды Keys→Export, сохранить ключ на диске в виде файла с расширением.asc. Полученный файл вы можете затем отправить своим корреспондентам как обычное приложение к письму.

Наконец, на последнем этапе настройки вам будет необходимо включить открытые ключи корреспондентов в свой брелок ключей, для чего потребуется воспользоваться пунктом меню Keys→Import. Однако предварительно файлы с чужими открытыми ключами должны быть каким-то образом получены, например по электронной почте, и сохранены на диске. После добавления ключей корреспондентов все они появятся в списке ключей в окне PGPkeys (рис. 7).

Затем ключи корреспондентов нужно подписать: следует выделить ключ в окне PGPkeys, нажать правую кнопку мыши, выбрать команду Sign, подсветить подписываемый ключ и в следующем окне ввести свою ключевую фразу. После этого рядом с ключом загорится вместо серой зеленая лампочка, свидетельствующая о том, что отныне с этим корреспондентом можно вести переписку (рис. 8).

Кроме того, если открытые ключи всех пользователей вашей компании хранятся на корпоративном сервере, нужно отправить свой ключ на сервер, на котором в этом случае можно найти и открытые ключи потенциальных корреспондентов. Чтобы отправить свой ключ на сервер компании вам достаточно будет щелкнуть на кнопке Send key to server в окне PGPkeys и выбрать адрес сервера. Для получения открытых ключей корреспондентов потребуется в том же окне щелкнуть на кнопке Open key search window и ввести слово для поиска (можно, например, искать адресатов, в имени которых присутствует слово «alex»).

Следует знать, где конкретно на вашем диске хранятся ключи PGP. Чтобы получить ответ на этот вопрос, нужно выбрать в PGPkeys пункт меню Edit→Options и далее закладку Files в результате вы увидите полный путь к связкам открытых и закрытых ключей, который при необходимости можно изменить.

|

Действовать можно двумя путями: шифровать прямо из окна почтовой программы или через буфер обмена (в случае бесплатной версии 8.0 будет работать только этот вариант). Рассмотрим вначале второй вариант он хотя и менее удобен, но зато всегда работает. В этом случае нужно обычным образом напечатать текст письма (рис. 9), потом скопировать его в буфер обмена (например, Ctrl+C) и, активировав окно PGPtray щелчком по его значку-«замочку», выбрать Clipboard→Encrypt&Sign (рис. 10). При этом потребуется указать программе открытый ключ корреспондента для шифрования (рис. 11) и ввести свою ключевую фразу для формирования электронной подписи письма, а затем вставить в письмо на место обычного текста его зашифрованный аналог. В результате вы увидите примерно такой текст, как на рис. 12 . Далее письмо отправляют обычным образом. Однако, как уже было сказано выше, намного удобнее воспользоваться возможностью кодирования непосредственно из окна почтового клиента, с которым вы работаете, например MS Outlook. В этом случае письмо пишется обычным образом, а затем нужно выбрать команду PGP→Encrypt and Sign now (рис. 13). Теперь введите ключевую фразу и текст письма зашифруется. Теоретически можно шифровать сообщения без добавления подписи или только заверять текст письма своей электронной подписью. Последовательность действий в обоих этих случаях полностью совпадает с указанной выше за исключением того, что вместо команды Encrypt and Sign now нужно будет выбирать соответственно Encrypt (при шифровании) или Sign (при добавлении подписи). Как прочитать полученное зашифрованное сообщение с подписьюЕсли использовать буфер обмена, то, открыв письмо, следует скопировать в буфер обмена зашифрованный текст письма, активировав окно PGPtray, выбрать Clipboard→ Decrypt&Verify и ввести свою ключевую фразу. После этого в окне программы появится расшифрованный текст как на рис. 14 . Вариант расшифровки из почтового клиента удобнее и быстрее, поскольку для дешифрования потребуется лишь открыть письмо, выбрать из командного меню команду PGP→Decrypt/Verify и ввести свою ключевую фразу. В результате на экране зашифрованный текст сменится на его расшифрованный аналог (рис. 15). Если в полученном письме были использованы только шифрование или только добавление подписи (это видно по тексту письма), то для получения исходной копии письма потребуется воспользоваться командами Decrypt или Verify соответственно (или Decrypt&Verify результат будет тот же). Рис. 16 рис. 17 строки это обеспечит автоматическое шифрование и подписывание писем при отправлении, а также их расшифровку при открытии. Можно еще немного облегчить себе работу, установив кэширование ключевой фразы при расшифровке в течение указанного времени вкладка General, опция Cache passphrases for. Это будет полезно при чтении огромного количества корреспонденции, так как в течение данного промежутка времени не придется каждый раз при открытии письма вводить ключевую фразу. Однако данный вариант не совсем надежен, поскольку на время кэширования ключевая фраза станет доступной для перехвата. |

Для обмена защищёнными электронными письмами, нам понадобятся три программы: GnuPG, Mozilla Thunderbird и Enigmail. Собственно шифрование и расшифровку электронной почты осуществляет программа GnuPG. Mozilla Thunderbird – клиент электронной почты, позволяет читать и отправлять электронные письма без веб-браузера. Enigmail – плагин к Mozilla Thunderbird, который связывает две упомянутые выше программы.

Обратите внимание: в этом руководстве мы говорим об использовании PGP с Mozilla Thunderbird, почтовым клиентом, имеющим функциональность аналогичную программе Outlook. Скорее всего, у вас уже есть любимый почтовый клиент (или вы пользуетесь веб-сервисом, например, Gmail или Outlook.com). Мы не будем останавливаться на том, как интегрировать PGP в разные программы. Вы можете установить Thunderbird и начать экспериментировать с PGP или поискать другие технические решения, которые позволят использовать PGP с вашей любимой программой. На данный момент нам неизвестно о качественном решении для других почтовых клиентов.

При использовании PGP электронное письмо шифруется не полностью: информация об отправителе и адресате, а также тема сообщения остаются незашифрованными! В существующих системах работы с электронной почтой нет возможности шифровать данные об отправителе и адресате. Mozilla Thunderbird с дополнением Enigmail дают простую возможность шифровать лишь содержимое переписки.

Пройдём все этапы: скачаем, установим и настроим программы, а затем посмотрим, как их использовать.

Системные требования: подключение к интернету, компьютер с операционной системой Windows, учётная запись эл. почты

Версии, использованные в этом руководстве: Windows: Windows 10 Ultimate; Mozilla Thunderbird 45.2.0; Enigmail 1.9; GnuPG 2.1.14

Лицензии: бесплатные программы с разными лицензиями

Дополнительные материалы:

Уровень: начальный / средний

Необходимое время: 30-60 минут

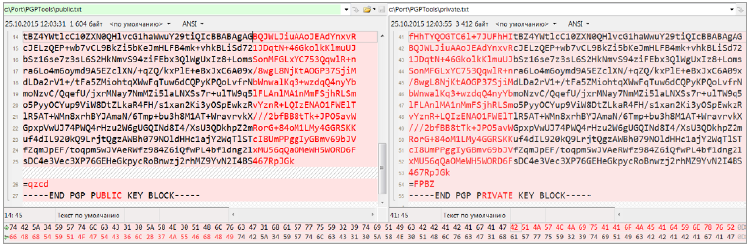

Щёлкните по « downlo a d » рядом с надписью «Simple installer for GnuPG modern », чтобы скачать установщик GPG.

Обычно браузер просит подтвердить загрузку файла. Microsoft Edge 25 отображает индикатор в нижней части окна браузера в голубой рамке.

Когда все данные аккуратно введены, нажмите кнопку «Done». .

Mozilla Thunderbird скачает копии электронных писем на ваш компьютер. Попробуйте отправить друзьям тестовое сообщение.

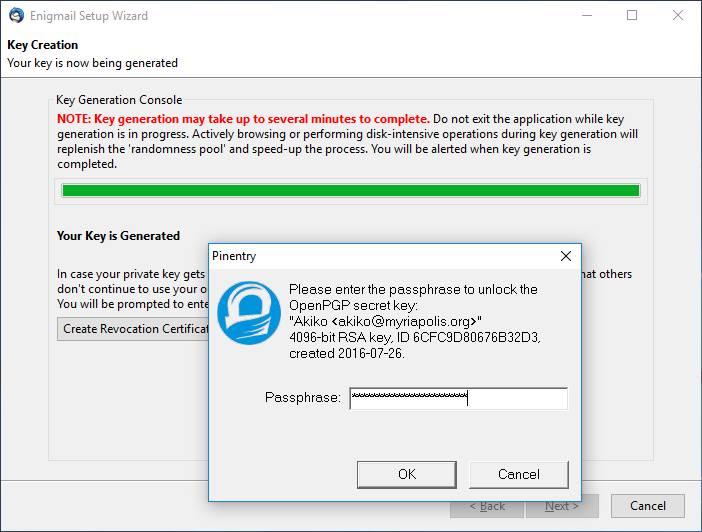

Enigmail создаст пару ключей. Когда этот процесс завершится, появится маленькое окно с вопросом о создании сертификата отзыва. Такой сертификат может быть полезен. Он пригодится, если возникнет необходимость отозвать прежние ключи. Обратите внимание: если вы просто удалите закрытый ключ, это не означает неработоспособность парного открытого ключа. Люди по-прежнему смогут отправлять вам зашифрованные письма, а вы будете не в состоянии их расшифровать. Нажмите кнопку «Generate Certificate». .

На этом этапе вам понадобится ввести пароль, который вы использовали при создании ключа. Нажмите кнопку «OK».

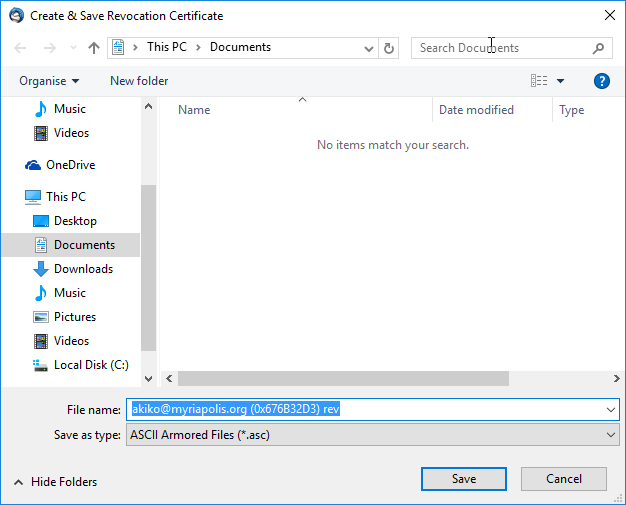

Откроется окно сохранения сертификата отзыва. Хотя вы можете сохранить файл и на компьютере, мы рекомендуем взять для этого USB-флешку, которую вы не будете использовать где-либо ещё и станете хранить в безопасном месте. Советуем не хранить сертификат отзыва на компьютере с ключами, чтобы избежать случайного отзыва. Лучше всего хранить этот файл на отдельном зашифрованном диске. Выберите носитель/папку для записи файла и нажмите кнопку «Save» .

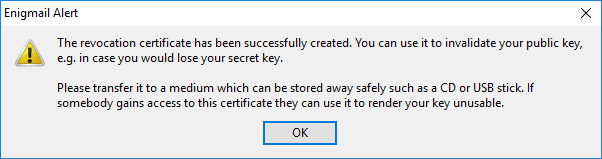

Enigmail сообщит дополнительные данные о сохранении сертификата отзыва. Нажмите кнопку «OK».

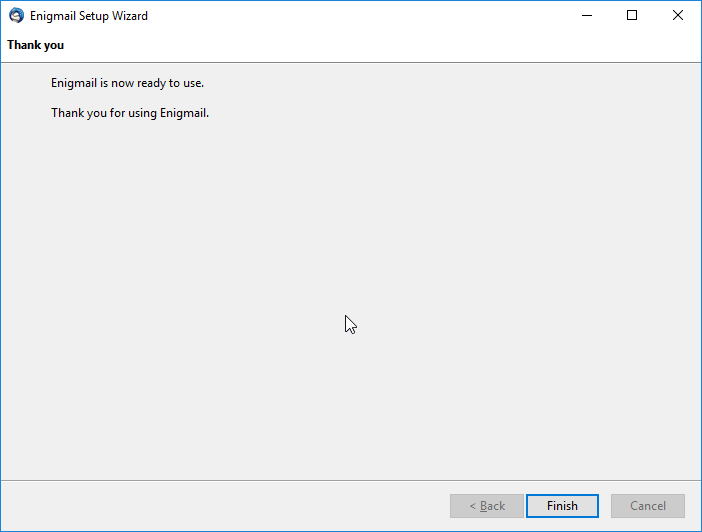

Вот и всё, что касалось создания открытого и закрытого ключей. Нажмите кнопку «Finish».

Дополнительные настройки

Отображение идентификаторов ключей

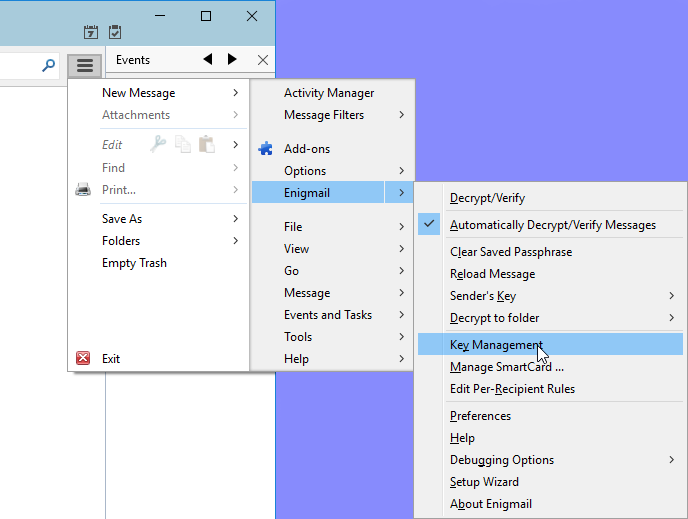

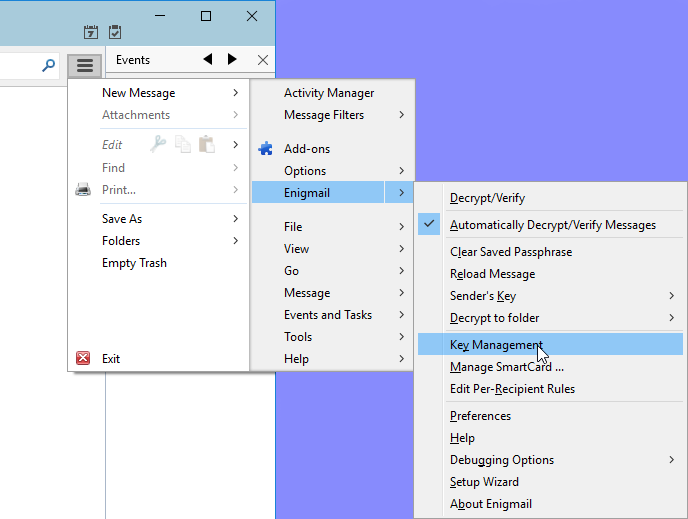

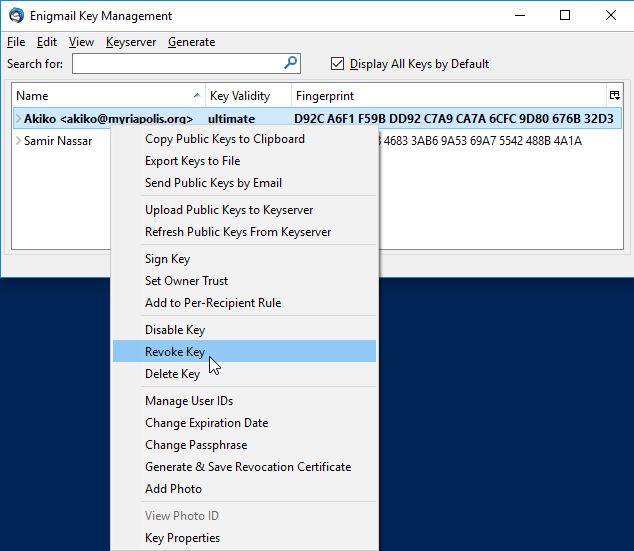

Следующие шаги совершенно необязательны, но могут быть полезны при использовании OpenPGP и Enigmail. Идентификатор ключа – небольшая часть отпечатка ключа, а отпечаток – лучший способ убедиться в достоверности открытого ключа. Изменив вид по умолчанию, мы сделаем отображение отпечатков более удобным. Нажмите кнопку настройки, затем «Enigmail» и «Key Management».

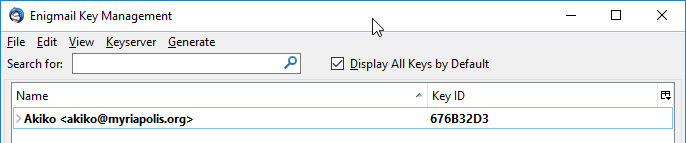

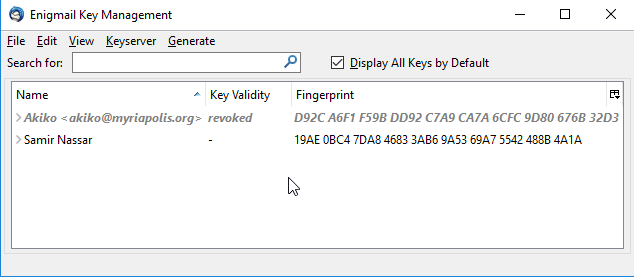

Откроется окно с двумя столбцами: «Name» и «Key ID».

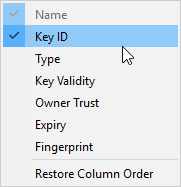

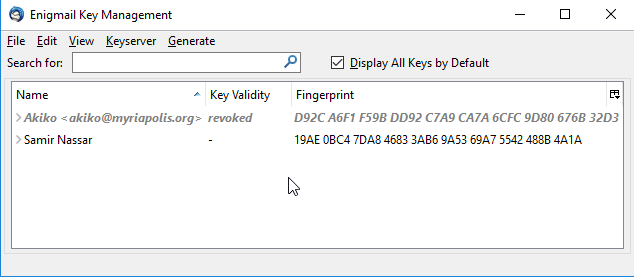

Справа есть маленькая кнопка. Нажмите на неё, чтобы настроить столбцы. Снимите флажок в поле «Key ID» и активируйте опции «Fingerprint » и «Key Validity».

Теперь будут отображаться три столбца: «Name», «Key Validity», и «Fingerprint».

Поиск других пользователей PGP

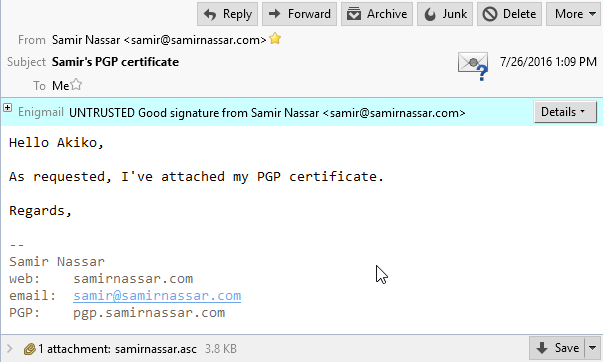

Получение открытого ключа по электронной почте

Вы можете получить открытый ключ как вложение электронной почты. Нажмите кнопку «Import Key » .

Откроется маленькое окошко импорта ключа. Нажмите кнопку «OK».

Нажмите кнопку «OK».

Если вы заново загрузите электронное письмо, вы увидите, что расположенная сверху панель изменилась.

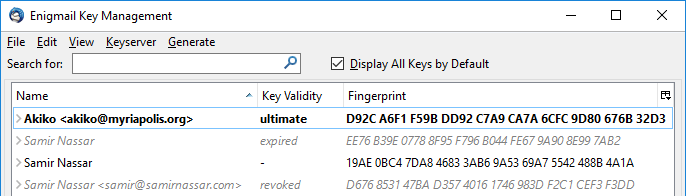

Если вы снова откроете окно управления ключами Enigmail, то сможете проверить результат. Ваш ключ выделен PGP жирным шрифтом (потому что у вас есть и закрытый, и открытый ключи). Открытый ключ, который вы только что импортировали, не выделен жирным, потому что соответствующего закрытого ключа у вас нет.

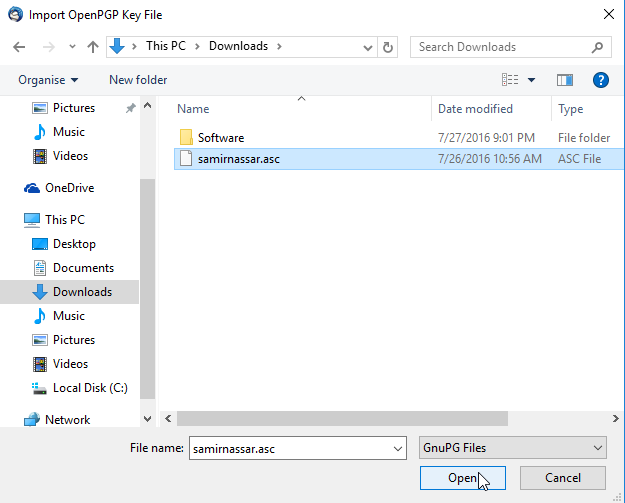

Получение открытого ключа в виде файла

Открытый ключ часто можно получить, просто загрузив его с сайта или во время чата. Тогда, скорее всего, файл будет сохранён в папке «Downloads».

![]()

Откройте менеджер ключей Enigmail и выберите в меню «File» – «Import Keys from File».

Открытые ключи могут называться по-разному. У них могут быть и разные расширения, например, .asc, .pgp или.gpg.

Откроется окошко импорта. Нажмите кнопку «OK».

Появится новое окно, отображающее результат импорта. Нажмите кнопку «OK».

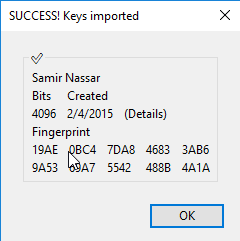

Получение открытого ключа при помощи ссылки

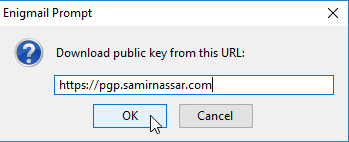

Можно загрузить открытый ключ при помощи URL-ссылки.

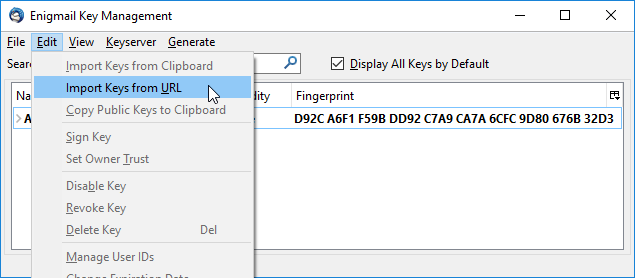

Откройте менеджер ключей и выберите в меню «Edit» – «Import Keys from URL».

Появится окошко с запросом подтверждения импорта PGP-ключа. Нажмите кнопку «OK».

Появится новое окно, отображающее результат импорта. Нажмите кнопку «OK».

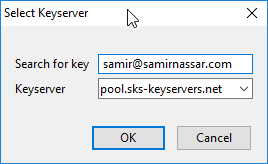

Получение открытого ключа с сервера ключей

Cерверы ключей – очень полезная возможность получать открытые ключи. Попробуйте поискать открытый ключ.

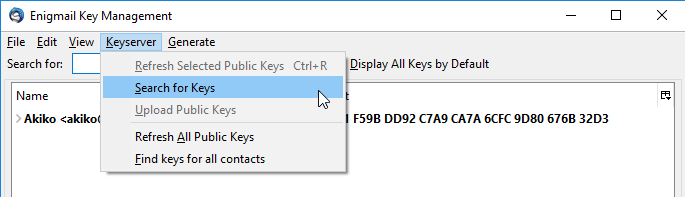

Откройте менеджер ключей, выберите в меню «Keyserver» – «Search for Keys» .

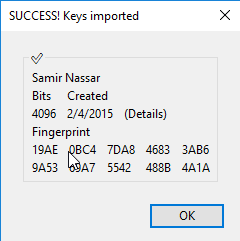

Откроется небольшое окно с полем поиска. Можно искать по полному или частичному адресу электронной почты или по имени. Попробуем найти ключи для адреса «[email protected] ». Нажмите кнопку «OK».

Появится окно побольше со многими опциями. Если прокрутите вниз, то увидите, что некоторые ключи выделены курсивом и серым цветом. Либо эти ключи были отозваны, либо их сроки действия истекли.

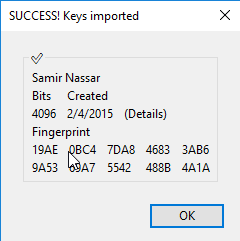

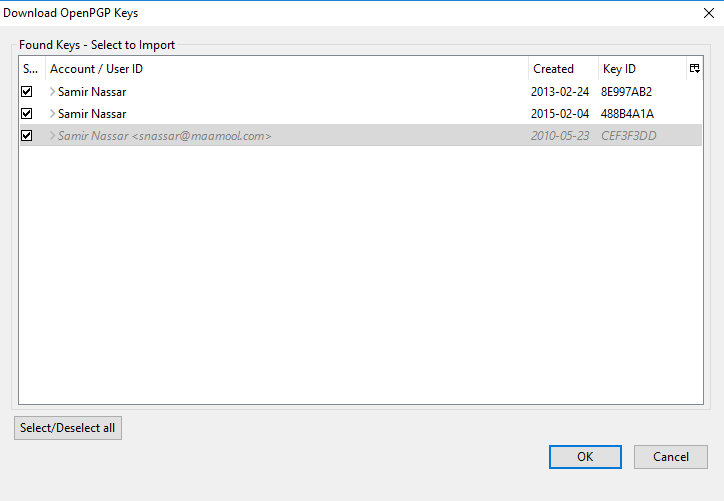

У Самира Нассара (Samir Nassar) есть несколько PGP-ключей и мы пока не знаем какой из них стоит выбрать. Один из ключей отозван. В этом случае нам есть смысл импортировать все ключи. Галочкой выберите ключи и нажмите кнопку «OK».

Откроется небольшое окно, в котором вас проинформируют об успешности ваших действий. Нажмите кнопку «OK»

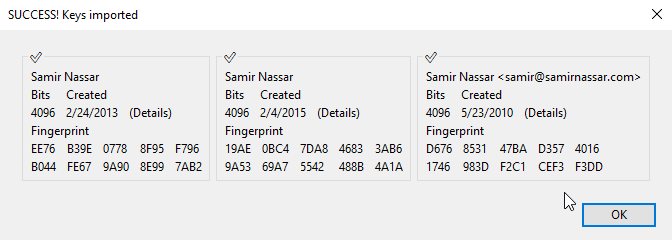

В менеджере ключей Enigmail появятся новые ключи:

Обратите внимание, что из трёх импортированных ключей у одного истёк срок действия, один был отозван и один является действительным в настоящее время.

Оповещение адресатов об использовании PGP

Итак, у вас есть PGP. Хорошо бы сообщить об этом другим. Тогда вы сможете обмениваться шифрованными письмами.

При использовании PGP электронное письмо шифруется не полностью: информация об отправителе и адресате, а также тема сообщения остаются незашифрованными! В существующих системах работы с электронной почтой нет возможности шифровать данные об отправителе и адресате. Mozilla Thunderbird с Enigmail дают простую возможность шифровать содержимое почты.

Давайте рассмотрим три способа оповещения людей о том, что вы используете PGP.

Оповещение людей об использовании PGP по электронной почте

Вы можете просто отправить другому человеку ваш открытый ключ по электронной почте как вложение.

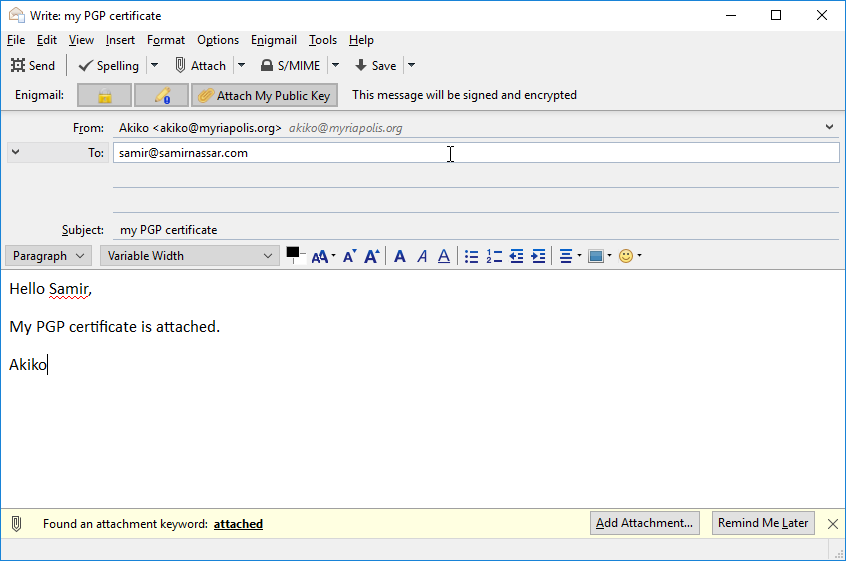

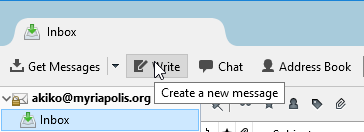

Нажмите кнопку «Write» в Mozilla Thunderbird.

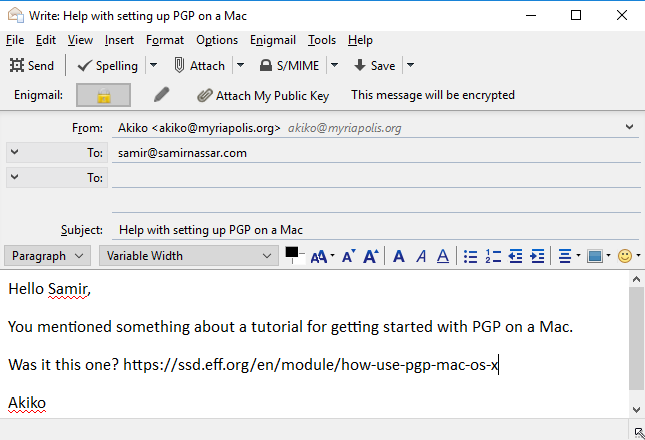

Укажите адрес и тему письма, например, «Мой открытый ключ». Выберите в меню Enigmail опцию «Attach My Public Key ». Если вы уже импортировали PGP-ключ адресата, изображение замочка на панели Enigmail будет подсвечено. Вы можете также нажать кнопку с изображением карандаша, чтобы подписать электронное письмо. Цифровая подпись PGP позволит получателю убедиться, что именно вы отправили письмо и его содержимое не было изменено.

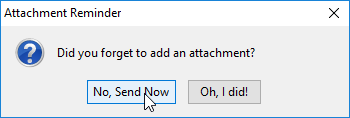

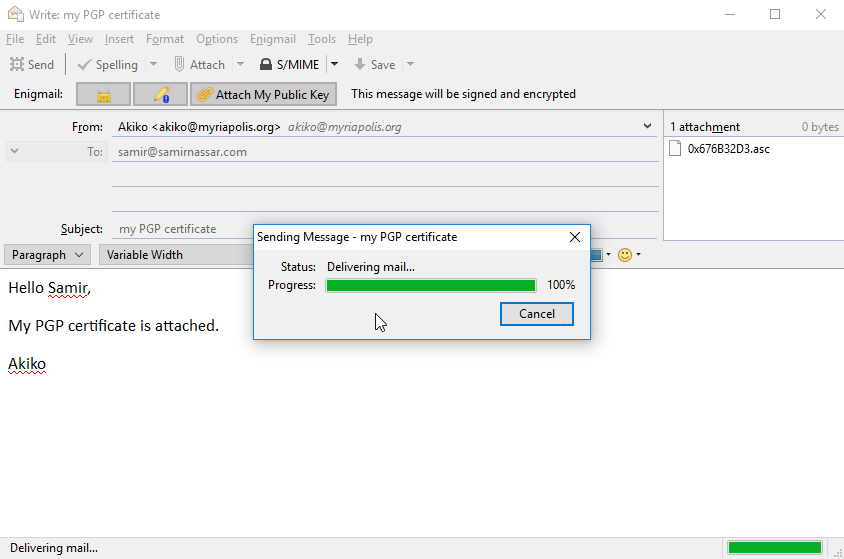

Появится окно с напоминанием о добавлении вложения. Это результат ошибки взаимодействия между Enigmail и Mozilla Thunderbird. Не беспокойтесь, ваш открытый ключ будет добавлен во вложение (см. ниже). Выберите «No, Send Now».

Оповещение людей об использовании PGP через веб-сайт

Если вы уже сообщили об этом по электронной почте, можете дополнительно разместить свой открытый ключ на веб-сайте. Загрузите файл на сервер и поставьте на него гиперссылку. В этом руководстве мы не станем вдаваться в подробности, как это сделать, но вы должны знать наверняка, как экспортировать ключ в виде файла для использования в будущем.

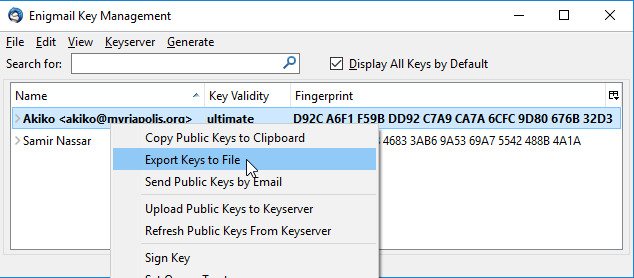

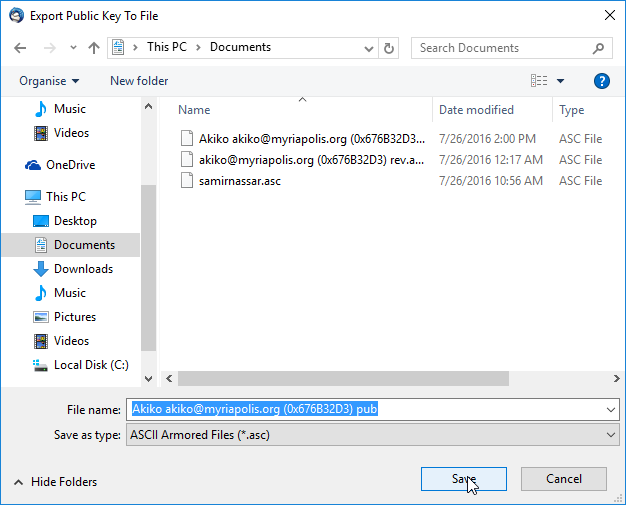

Нажмите кнопку настройки, затем «Enigmail» и «Key Management».

Выделите ключ жирным шрифтом, нажмите правую кнопку мыши для вызова контекстного меню и выберите «Export keys to file».

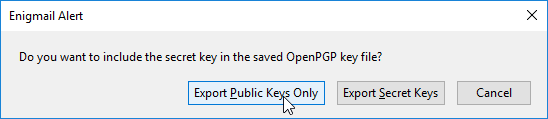

Появится небольшое окно с тремя кнопками. Нажмите кнопку «Export Public Keys Only».

Откроется окно сохранения файла. Чтобы легче найти его в будущем, есть смысл использовать папку «Documents». Теперь можете использовать этот файл по вашему усмотрению.

Осторожнее, не нажмите кнопку «Export Secret Keys». Экспорт закрытого ключа может дать злоумышленнику возможность притвориться вами (если ему удастся угадать ваш пароль).

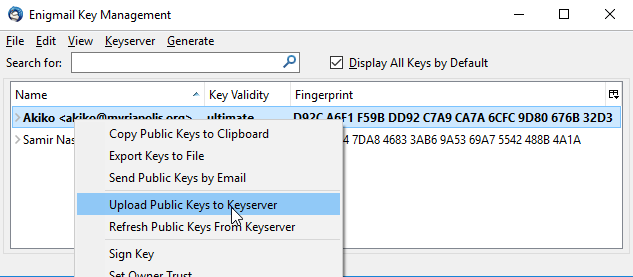

Загрузка ключей на сервер

Серверы ключей облегчают поиск и скачивание открытых ключей. Большинство современных серверов ключей синхронизируются друг с другом. Таким образом, если открытый ключ загружен на один сервер, он в конечном счёте появится на всех серверах.

Публикацию вашего открытого ключа на сервере ключей можно рассматривать как удобный способ дать людям знать, что у вас есть открытый ключ PGP. Но следует помнить о специфике работы серверов ключей: ключ, который загружен на сервер, не может быть впоследствии оттуда удалён. Вы можете только отозвать его.

После загрузки вашего открытого ключа на сервер все будут знать, что вы используете PGP. Удалить ключ с сервера не получится. Решите, насколько это приемлемо для вас.

Если вы решили загрузить открытый ключ на сервер ключей, вернитесь к окну «Key Management».

Правой кнопкой мыши выберите в меню «Keyserver» действие «Upload Public Keys».

Отправка почты, зашифрованной при помощи PGP

Отправим первое зашифрованное письмо.

В главном окне Mozilla Thunderbird нажмите кнопку «Write» . Откроется новое окно.

Напишите сообщение, а чтобы тест у нас получился, выберите адресата, чей открытый ключ у вас уже есть. Enigmail обнаружит ключ и автоматически зашифрует сообщение.

Обратите внимание: тема письма не будет зашифрована, поэтому для неё лучше выбрать что-нибудь безобидное.

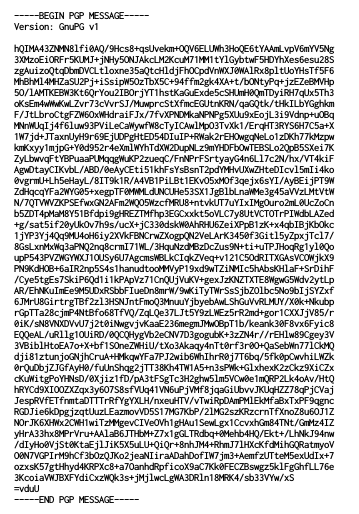

После шифрования содержимое письма будет выглядеть по-другому. Например, текст преобразуется так:

Чтение почты, зашифрованной при помощи PGP -ключа

Отзыв PGP-ключа с помощью Enigmail

Срок действия PGP-ключей, созданных в программе Enigmail – пять лет. Если вы потеряете файлы с ключами, то рано или поздно люди попросят у вас новый открытый ключ.

Возможно, понадобиться прекратить действие ключа до этого срока. Например, если вы захотите создать новый, более сильный PGP-ключ. Самый простой способ отозвать свой PGP-ключ в Enigmail – использовать встроенный диспетчер ключей.

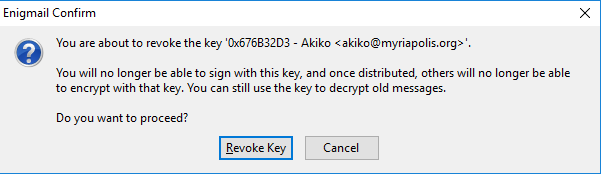

Нажмите правой кнопкой мыши на вашем PGP-ключе (выделен жирным шрифтом) и выберите опцию «Revoke Key ».

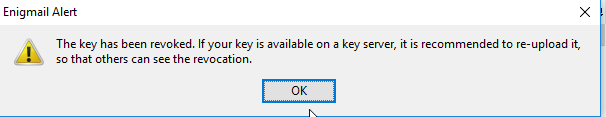

Откроется окно с информацией и запросом подтверждения. Нажмите кнопку «Revoke Key».

Появится окно для пароля. Введите пароль от PGP-ключа и нажмите кнопку «OK».

Появится окно с информацией, что всё в порядке. Нажмите кнопку «OK».

В окне менеджера ключей вы заметите изменения. Обратите внимание на ваш PGP-ключ: он стал серым и выделен курсивом.

Отзыв PGP-ключа с помощью сертификата отзыва

Как упоминалось ранее, у вас могут появиться причины отозвать собственный ключ до истечения его срока действия. У других людей тоже могут появиться веские причины, чтобы отозвать существующий ключ. В предыдущем разделе мы говорили о том, что Enigmail генерирует и импортирует сертификаты отзыва при использовании Менеджера ключей Enigmail для отзыва ключа.

Вы можете получить сертификат отзыва от друга в качестве уведомления о том, что ваш друг хочет отозвать свой ключ. Так как у вас уже есть сертификат отзыва, вы будете использовать его для отзыва своего ключа.

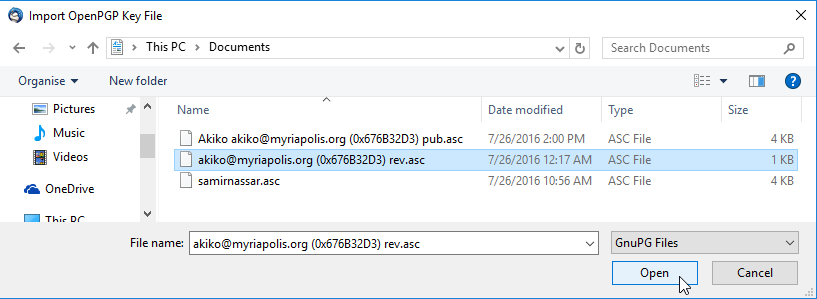

![]()

Войдите в менеджер ключей Enigmail и выберите в меню «File» опцию «Import Keys from File».

Откроется окно, в котором можно выбрать сертификат отзыва. Выберите файл и нажмите кнопку «Open».

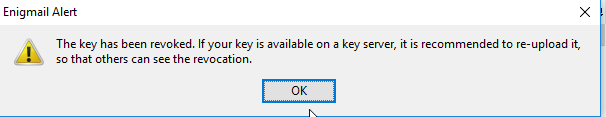

Появится сообщение о том, что сертификат был успешно импортирован, а ключ – отозван. Нажмите кнопку «OK».

Вернитесь к менеджеру ключей. Вы увидите, что отозванный ключ стал серым и выделен курсивом.

Теперь у вас есть все необходимые инструменты. Попробуйте самостоятельно отправить письмо, зашифрованное при помощи PGP.